Содержание статьи

- В каком году берет начало эта атака?

- Что можно назвать «основным оружием» Volatile Cedar?

- Сколько версий Explosive известно на текущий момент?

- Что было после Explosive 3?

- Какие цели преследуют ее создатели?

- Как осуществляется контроль сетей?

- В чем заключается метод работы Volatile Cedar?

- Почему именно Ливан считается источником этой атаки?

- Высоко ли качество написанного кода и насколько эффективно безвестные авторы этой атаки заметали следы?

- Есть ли какие-нибудь прогнозы?

В конце марта 2015 года Check Point опубликовала отчет об обнаружении группы кибершпионажа, получившей название Volatile Cedar. Группа, вероятно, происходит из Ливана и связана с его политическим силами. Volatile Cedar успешно взламывали защиту своих жертв, используя различные методы атак, в частности вредоносную программу под кодовым названием Explosive. С тех пор об этой группе и ее таргетированной атаке появились кое-какие данные, которыми исследователи из подразделения Check Point Malware and Vulnerability Research Group, проводившие анализ вредоносного кода Volatile Cedar и изучавшие деятельность преступной группы, с удовольствием с нами поделились.

В каком году берет начало эта атака?

Volatile Cedar стартовала еще в 2012 году, и ей удавалось избегать обнаружения большинством защитных программ в течение целых трех лет. Группа постоянно наблюдает за действиями своих жертв и оперативно реагирует на их попытки обнаружить заражение.

Что можно назвать «основным оружием» Volatile Cedar?

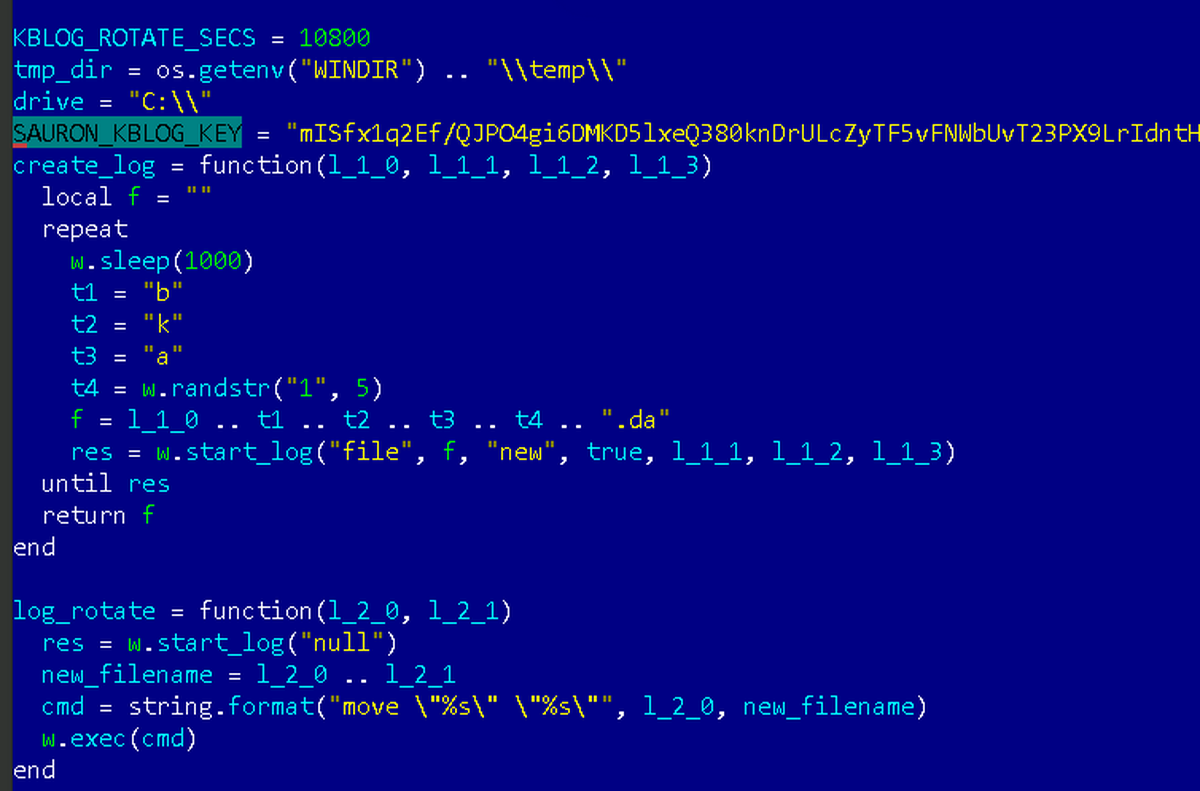

Ее основное оружие — Explosive, специально созданная вредоносная троянская программа, которую хакеры внедряют в Сеть и используют для сбора информации. Для каждой конкретной цели разрабатываются и компилируются новые специализированные версии программы.

Сколько версий Explosive известно на текущий момент?

Volatile Cedar постоянно обновляет версии своего вредоносного ПО. На данный момент известно четыре версии Explosive.

Первые следы вредоносного ПО этого типа были обнаружены в ноябре 2012 года. Затем появилось еще несколько новых версий. Вероятно, выход обновлений связан со случаями обнаружения предыдущих версий антивирусным ПО, что говорит о тщательных попытках злоумышленников скрыть свои действия. Экспертиза журналов жертв показала, что версии обновлялись практически всегда автоматически с интервалом в несколько секунд. Последняя модификация Explosive 3 была выпущена в июне 2014-го.

Что было после Explosive 3?

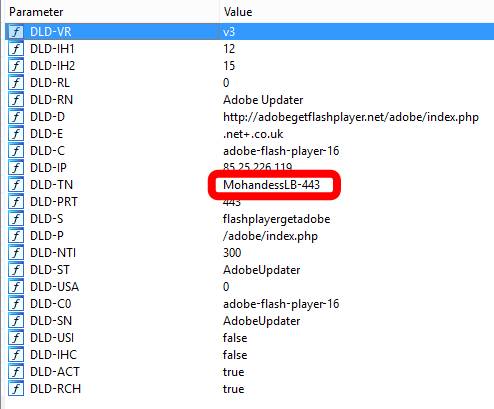

За те пять месяцев, которые прошли после публикации подробностей о первых трех версиях Explosive, мы выявили новую конфигурацию. Фактически это тот же модифицированный Explosive v3.0 с несколькими отличиями:

- изменилось начальное число алгоритма генерации доменных имен (DGA seed), используемое для создания новых серверов C2;

- единственный сервер, который пока удалось заметить, зарегистрирован операторами как getadobeflashplayer[.]net;

- все жертвы данной модификации находятся в Саудовской Аравии.

Какие цели преследуют ее создатели?

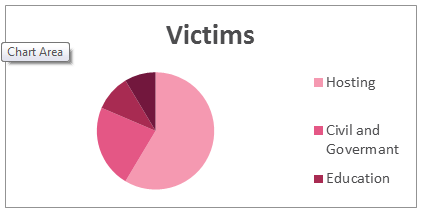

Основной целью злоумышленников, по-видимому, является сбор данных, а не нанесение вреда атакуемым организациям или использование их ресурсов и финансовых активов. Среди обнаруженных целей группы — организации, имеющие отношение к телекоммуникациям, СМИ, веб-хостингу, а также государственные, оборонные и научные предприятия. Пока было выявлено лишь небольшое количество (сотни по сравнению с тысячами) целей злоумышленников. Обычно от группы, которая планирует атаки на финансовые организации, мы ожидаем намного больше жертв. Ограниченное число целей может быть частью попытки избежать ненужной огласки. Примерно десять стран, включая США, Канаду, Великобританию, Турцию, Ливан и Израиль, вошли в подтвержденный список жертв Volatile Cedar.

Все эти детали указывают на высокую степень подготовки кампании, направленной против конкретных и тщательно отобранных организаций.

По мнению Анатолия Виклова, консультанта по безопасности Check Point Software Technologies, данная группировка готовилась весьма тщательно, целенаправленно выбирала мишени, активно отслеживала попытки обнаружения anti-APT и антивирусными решениями. Атаки велись адресно, с целью избегания ненужной огласки. Все эти меры позволили им оставаться незаметными в течение трех лет.

Как осуществляется контроль сетей?

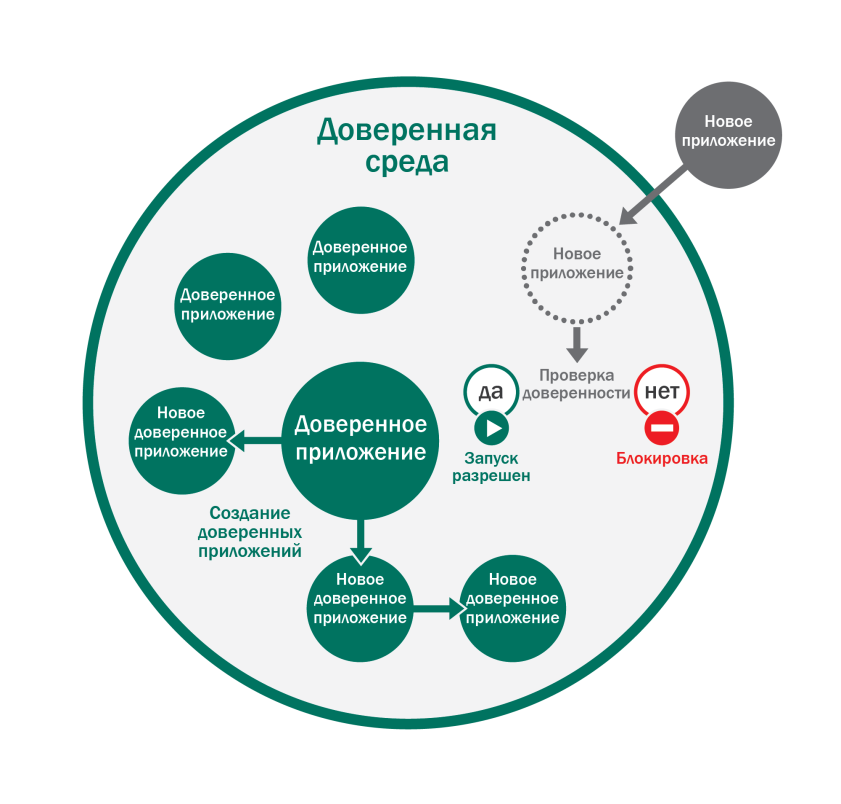

Злоумышленники используют внутреннюю многоуровневую структуру серверов для управления целевой системой. Эта структура состоит из трех основных уровней.

- Уровень 1 — серверы C&C: каждый инсталлированный клиент Explosive пытается соединиться со своим командным центром управления (C&C) для передачи данных из организации-жертвы. Каждая версия Explosive имеет по умолчанию захардкоженный адрес С&С. Различные версии вредоносного ПО используют различные серверы C&C.

- Уровень 2 — серверы статических обновлений (Static update servers): эти серверы периодически подключаются для получения текущего C&C-адреса. Если новый C&C-адрес доступен, сервер С&С по умолчанию связывается с этим новым адресом. Статическое обновление адресов С&С также жестко закодировано в теле Explosive.

- Уровень 3 — серверы динамических обновлений (Dynamic update servers): если статические серверы С&С не отвечают, Explosive использует собственный алгоритм DGA и пытается подключиться к серверам динамических обновлений. После подключения эти серверы работают так же, как серверы для статического обновления. Некоторые версии Explosive также используют серверы динамических обновлений как C&C-серверы.

Структуры серверов разнообразны. Некоторые серверы принадлежат злоумышленникам, также используются серверы на площадках публичного хостинга или скомпрометированные частные серверы.

В чем заключается метод работы Volatile Cedar?

Метод работы Volatile Cedar заключается в атаках на доступные извне веб-серверы. Типичная атака начиналась со сканирования уязвимостей, при этом поиск уязвимостей выполнялся как в автоматическом, так и в ручном режиме. Затем следовало внедрение веб-шелла на взломанный сайт. На основе данных жертв было обнаружено, что из всех взломанных сайтов хостинг-сервиса только один содержал веб-шелл. Доступ на остальные сайты, по всей видимости, осуществлялся с использованием украденных учетных данных администратора. Изучение данных жертв из хостинговых компаний показало, что взлом одного веб-сайта приводил к взлому практически всех сайтов, находившихся на данном хостинг-сервисе.

Получив доступ к серверу и контроль над ним, злоумышленники могли использовать его как опорную точку для изучения, идентификации и атак на дополнительные ресурсы, находящиеся в сети организации. Исследователи обнаружили признаки как попыток онлайн-проникновения, так и механизма распространения вредоносного ПО через зараженные USB-носители.

Почему именно Ливан считается источником этой атаки?

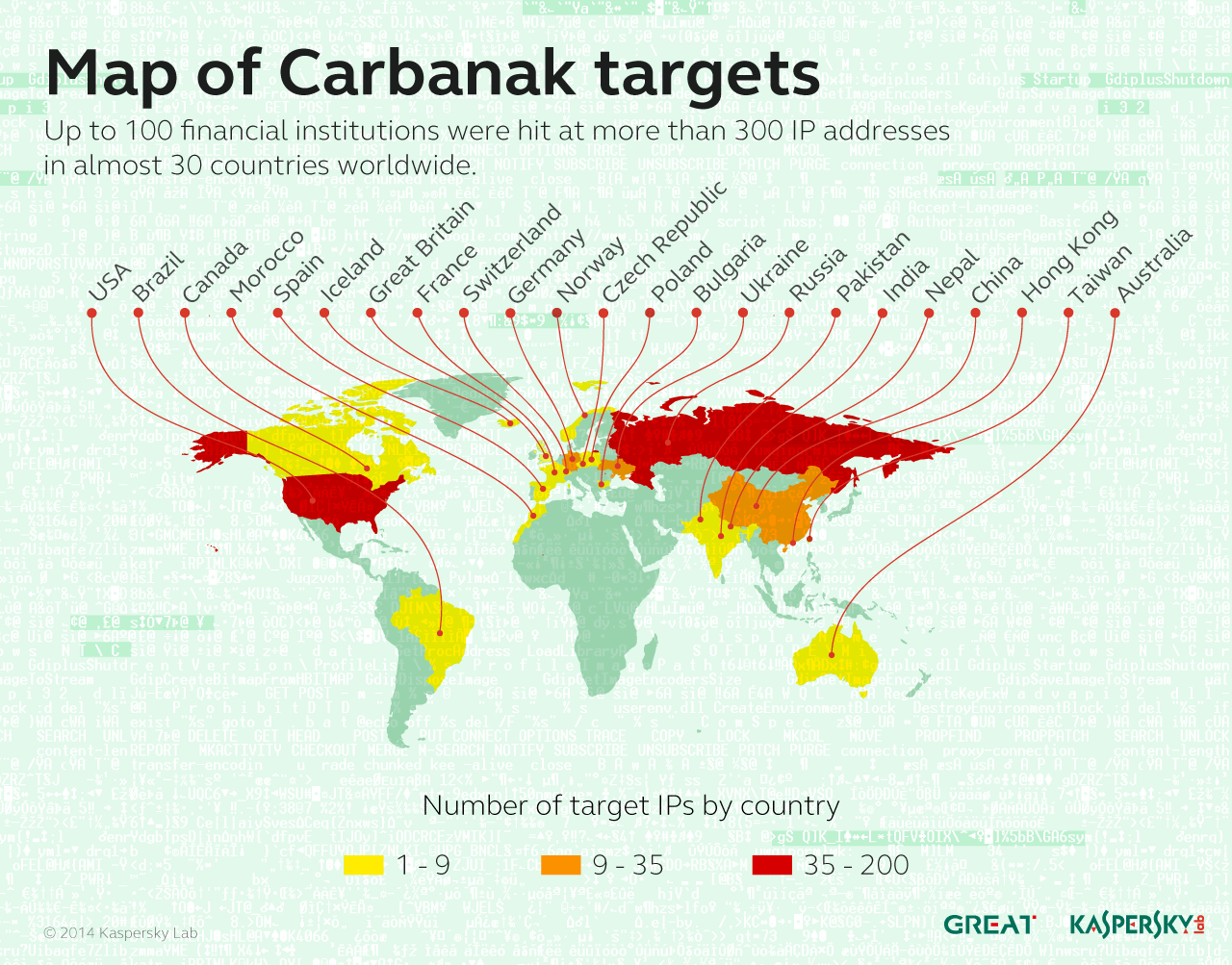

Размах и неочевидность стратегии этой хакерской кампании вызвали большой интерес исследователей. Через тщательный анализ действий злоумышленников, жертв и серверов C2, известных ранее, а также целей, зараженных образцом с вновь обнаруженной конфигурацией, удалось построить карту инфицирования.

Хакер #199. Как взломали SecuROM

Хотя факты инфицирования отмечаются по всему миру, наиболее высокая концентрация приходится на Ближний Восток, в частности на Израиль, Ливан и Саудовскую Аравию.

Если более внимательно посмотреть на цели злоумышленников, то становится ясно, что распределение самих жертв построено по принципу отраслевой вертикали.

Если присмотреться к распределению взломанных веб-сайтов, размещенных на хостинг-сервисах, то можно заметить два интересных факта.

- Пострадавшие сайты на взломанных веб-сервисах в основном относились к Ближнему Востоку.

- Большинство пострадавших сайтов принадлежит различным компаниям, работающим с государственными организациями и организациями оборонной промышленности этого региона.

Эти наблюдения о жертвах позволяют предположить, что организаторы группы проявляют большой интерес к региону и политическим событиям, которые там происходят.

Другие факты в пользу Ливана:

- строки внутри двоичного кода на арабском языке;

- ресурсы PE внутри вредоносных файлов написаны на ливанском арабском;

- время компиляций — отметки времени коррелируют с рабочими часами часового пояса Ливана (GMT +2);

- несколько серверов C2 располагаются в Ливане (относится к первой версии Explosive).

Несколько доменов, используемых злоумышленниками, в какой-то момент были зарегистрированы на ливанские адреса, которые позже были изменены.

Высоко ли качество написанного кода и насколько эффективно безвестные авторы этой атаки заметали следы?

Разумеется, при операции такой высокой степени адресности логично ожидать, что организаторы попытаются замести свои следы как можно тщательнее. Однако на деле они оставили подсказки, позволяющие судить об их личности, практически на каждом шагу (что и помогло определить их местонахождение). Во время изучения зараженных машин исследователи обнаружили, что старые инструменты и данные, собранные вредоносом, не были удалены, тем самым вероятность раскрытия операции повышалась.

При столкновении с операцией такого размаха с очень тщательно отобранными целями можно ожидать более высокого качества разработки вредоносной программы. В наши дни даже самые простые вредоносные программы пакуются таким образом, чтобы избегать обнаружения. Они не содержат бесполезных функций и кода либо применяют отвлекающие строки. Все эти моменты были плохо исполнены в Explosive и других инструментах, использованных данной группировкой.

Есть ли какие-нибудь прогнозы?

Исследователи продолжают следить за активностью этой кампании и изучать ее инструменты. Проблема заключается в том, что, несмотря на свои недоработки, хакеры, как правило, идут на шаг впереди тех, кто обеспечивает безопасность.

«К сожалению, пример Volatile Cedar типичен. Все без исключения раскрытые таргетированные атаки обладают как минимум тремя особенностями. Во-первых, они остаются незамеченными в течение нескольких лет. Во-вторых, в процессе их создания и в ходе активной фазы работают высококвалифицированные специалисты, поэтому обнаружение таких преступных групп является совсем не простой задачей. И самое главное — ущерб от них зачастую сложно оценить, поскольку организации-жертвы не готовы раскрывать эти данные. Кроме того, если архитектуру и логику конкретно взятой кибератаки понять еще возможно, то вернуться на несколько лет назад и узнать, какие именно данные собирались, например, в 2012 году и куда они ушли, часто просто невозможно», — говорит Анатолий Виклов.

## Командно-контрольные серверы

69[.]64[.]90[.]94

50[.]60[.]129[.]74

85[.]25[.]20[.]27

213[.]204[.]122[.]130

213[.]204[.]122[.]133

184[.]107[.]97[.]188

69[.]94[.]157[.]80

## Командно-контрольные серверы статического и динамического обновления

saveweb[.]wink[.]wk

carima2012[.]site90[.]com

explorerdotnt[.]info

dotnetexplorer[.]info

dotntexplorere[.]info

xploreredotnet[.]info

erdotntexplore[.]info

getadobeflashplayer[.]net