Содержание статьи

В прошлой статье «Используем малоизвестные функции Google, чтобы найти сокрытое» мы разбирали структуру запросов к поисковику, которые выдают прямые ссылки на конфиденциальные данные и списки уязвимых узлов сети. Такие запросы называют Google Dorks. В Google о них прекрасно знают и стараются прикрывать наиболее опасные. Но одновременно их список пополняется новыми, как и перечень выявляемых ими потенциальных целей. Пройдемся по самым интересным.

WARNING

Материал адpесован специалистам по безопасности и тем, кто собираeтся ими стать. Вся информация предоставлена исключительно в ознакомительных целях. Ни редакция, ни автор не несут ответственности за любой возможный вред, причиненный материалами данной статьи.

Полезные команды Google

Среди всех операторов расширенного поиска Google нас интересуют главным образом четыре:

site— поиск по конкретному сайту;inurl— указатель на то, что искомые слова должны быть частью самого веб-адреса;intitle— оператор поиска в заголовке веб-страниц;extилиfiletype— поиск файлов определенного типа по расширению.

Также при составлении запроса надо помнить несколько операторов, которые задаются спецсимволами.

|— вертикальный слеш, он же оператор OR (логическое или). Указывает, что нужно показать результаты, содержащие хотя бы одно из слов, перечисленных в запросе.""кавычки. Указывает на поиск точного соответствия.-— минус. Используется для очистки поисковой выдачи и исключает из нее результаты с указанными после минуса словами.*— звездочка, или астериск. Используется в качестве маски и означает «что угодно».

Охота на пароли

Учетные данные от всевозможных веб-сервисов — это для хакера лакомый кусочек. Порой достать их можно буквально в один клик. Точнее, одним запросом к Google. Например, вот таким примитивным:

ext:pwd (administrators | users | lamers | service)

Такой запрос найдет все файлы с расширением .pwd, в которых есть хотя бы одно из слов, указанных в скобках. Однако в поисковой выдаче будет много мусора. Поэтому можно почистить ее, убрав юзеров и прочих ламеров. Как вариант:

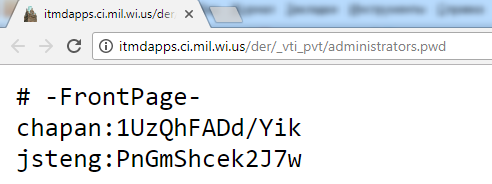

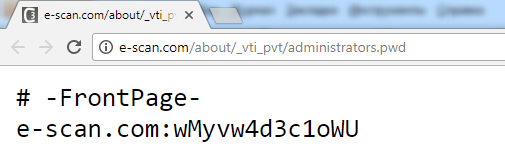

inurl:_vti_pvt/administrators.pwd

Это уже прицельный запрос. Он найдет файлы с говорящим названием на серверах с FrontPage Extensions. Одноименный редактор канул в Лету, но его серверные расширения еще используются. Данные учетных записей в administrators.pwd зашифрованы по алгоритму DES. Их можно вскрыть при помощи John the Ripper или одного из сервисов облачного перебора паролей.

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя! Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад.

Я уже участник «Xakep.ru»