Содержание статьи

- В ожидании дружного тандема IoT-атак и рансомвари

- Атака на медицинскую киберинфраструктуру

- Зубастый эксплоит на острие шампура контекстной рекламы

- Как настоящие хакеры уворачиваются от таргетированной рекламы

- Двадцать лет взлому MMORPG: графика круче, эксплоиты те же

- Хакнем роботов, пока Скайнет не пришел

- От редакции: критика роботохайпа

- Машинное обучение на службе блекхетов

- Вспомнить все: имплантация паролей в когнитивную память

- Кибератаки на энергосети — не только для правительственных хакеров

- Интернет против женщин

- Говорит и показывает Денис Макрушин

В ожидании дружного тандема IoT-атак и рансомвари

Christopher Elisan. Demystifying The Ransomware and IoT Threat // ROOTCON. 2017

Стремительный рост атак рансомвари в 2016 году еще не успел пойти на спад, как появилась новая угроза — DDoS-атак, использующих IoT. В этом докладе автор поэтапно описывает, как рансомварь атакует, как она работает и что исследователь должен делать на каждом из этапов для противостояния ей. Опирается он при этом на зарекомендовавшие себя методики.

Затем докладчик рассказывает, как IoT задействуется в DDoS-атаках, какую роль в них играет вспомогательная малварь, а также как тандем рансомвари и IoT-атак может стать большой угрозой в ближайшие годы. Докладчик — автор книг «Malware, Rootkits & Botnets: a Beginner’s Guide», «Advanced Malware Analysis», «Hacking Exposed: Malware & Rootkits Secrets & Solutions», так что со знанием вопроса, как понимаешь, у него проблем нет.

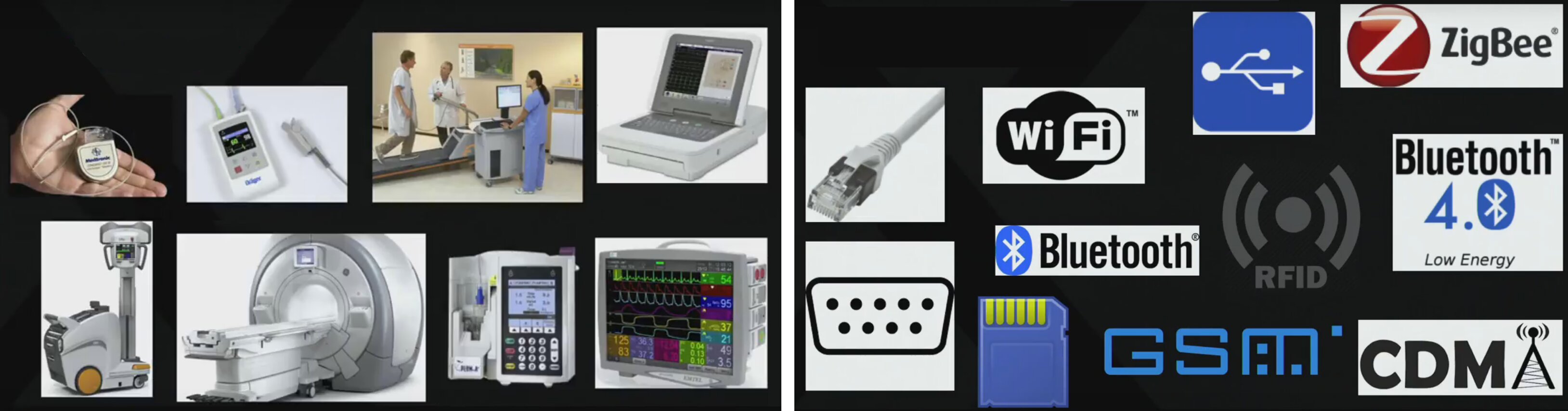

Атака на медицинскую киберинфраструктуру

Robert Portvliet. Open Up and Say 0x41414141: Attacking Medical Devices // ToorCon. 2017

Подключаемое к интернету медицинское оборудование сейчас встречается в каждой клинике и неплохо помогает медперсоналу ускорить документооборот (впрочем, чиновники не дремлют и не забывают подкинуть докторам такой бюрократии, с которой никакая нейросеть не справится). Как оказывается, подключенное к сети оборудование содержит множество уязвимостей (и программных, и аппаратных), которые открывают перед потенциальным злоумышленником широкое поле деятельности. В докладе спикер делится личным опытом проведения пентестов для медицинской киберинфраструктуры и рассказывает, как злоумышленники компрометируют медицинское оборудование.

В своем докладе автор описывает, как злоумышленники:

- эксплуатируют проприетарные коммуникационные протоколы;

- отыскивают уязвимости в сетевых сервисах;

- компрометируют системы жизнеобеспечения;

- эксплуатируют аппаратные отладочные интерфейсы и системную шину передачи данных;

- атакуют основные беспроводные интерфейсы и специфичные проприетарные беспроводные технологии;

- проникают в медицинские информационные системы и затем считывают и редактируют персональную информацию о здоровье пациента и служебные врачебные записи, содержание которых в норме даже от пациента скрыто;

- нарушают коммуникационную систему, которую медицинское оборудование использует для обмена информацией и служебными командами;

- ограничивают медперсоналу доступ к оборудованию или вообще блокируют его.

Во время своих пентестов докладчик обнаружил у медицинского оборудования множество проблем. Среди них:

- слабая криптография;

- возможность манипулирования данными;

- возможность удаленной подмены оборудования;

- уязвимости в проприетарных протоколах;

- возможность неавторизованного доступа к базам данных;

- жестко запрограммированные неизменяемые логины/пароли, а также другая чувствительная информация, хранящаяся либо в прошивке оборудования, либо в системных бинарниках;

- восприимчивость медицинского оборудования к удаленным DoS-атакам.

После знакомства с докладом становится очевидным, что кибербезопасность медицинского сектора сегодня представляет собой клинический случай и нуждается в интенсивной терапии.

Зубастый эксплоит на острие шампура контекстной рекламы

Ежедневно миллионы людей заходят в соцсети: по работе, для развлечений или просто так. Под капотом соцсетей прячутся невидимые для обычного посетителя Ads-платформы, ответственные за то, чтобы доставлять пользователям релевантную контекстную рекламу. Ads-платформы легки в обращении и очень эффективны, благодаря чему востребованы среди рекламодателей.

Ads-платформы дают возможность не только выходить на широкую аудиторию (что очень выгодно для бизнеса), но и сужать прицел таргетинга — вплоть до одного конкретного человека. Более того, функциональность современных Ads-платформ даже позволяет выбирать, на каком из многочисленных гаджетов этого конкретного человека показывать рекламу.

Таким образом, современные Ads-платформы позволяют рекламодателю добираться до любого человека в любой точке мира. Но эта возможность также может быть использована и злоумышленниками — в качестве входного шлюза в сеть, в которой работает их предполагаемая жертва. Докладчик демонстрирует, как злонамеренный рекламодатель может воспользоваться Ads-платформой, чтобы с высокой точностью нацеливать свою фишинговую кампанию, развернутую для доставки персонализированного эксплоита одному конкретному человеку.

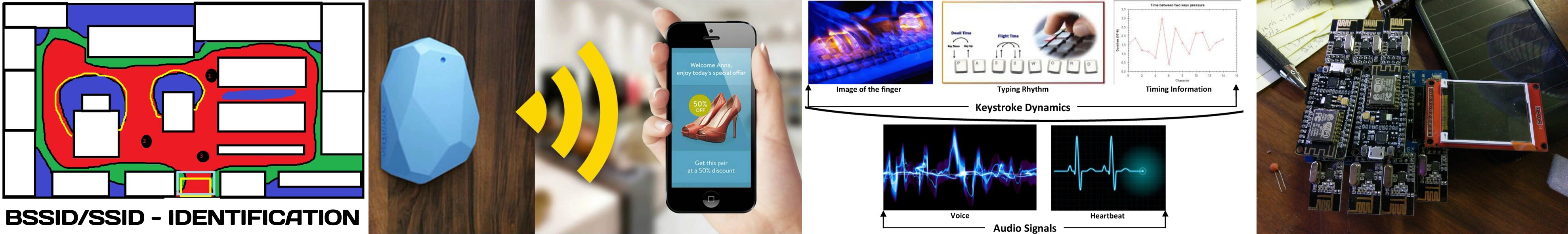

Как настоящие хакеры уворачиваются от таргетированной рекламы

Сегодня мы используем в своей жизни много компьютеризированных сервисов и настолько на это подсаживаемся, что уже не в силах от них отказаться, — именно поэтому скандалы с сервисами, ведущими тотальную слежку, заканчиваются практически ничем: пользователи пожимают плечами («ну хотя бы из-за рубежа следят, буржуи на бутылку не посадят, руки коротки», «ну хотя бы наши следят, а не американские шпионы какие-нибудь») и… продолжают ими пользоваться.

Докладчик доходчиво объясняет, как именно современные маркетологи используют широкое разнообразие способов таргетинга. Мы писали недавно про мобильную паранойю и тотальную слежку. Из представленного доклада видно, что современные маркетологи уже сейчас вовсю используют подобные технологии для слежения за нами. Что же с этим делать? Если у нас нет возможности отказаться от этих излишне наблюдательных сервисов, то почему бы не попытаться хотя бы забомбить их бесполезной информацией?

В докладе продемонстрирован авторский девайс (программно-аппаратный бот), который позволяет:

- делать инъекции Bluetooth-маячков;

- зашумлять данные, собранные с бортовых сенсоров автомобиля;

- фальсифицировать идентификационные параметры мобильника;

- зашумлять манеру нажатий (на клавиатуре, мыши и сенсоре).

Вся эта информация, как известно, используется для таргетинга рекламы на мобильных гаджетах.

На демонстрации видно, как после запуска авторского девайса система слежения сходит с ума, собираемая ею информация становится настолько зашумленной и неточной, что от нее нашим наблюдателям уже не будет никакого толку. В качестве доброй шутки докладчик демонстрирует, как благодаря представленному девайсу «система слежения» начинает принимать 32-летнего хакера за 12-летнюю девочку, которая безумно любит лошадей.

Двадцать лет взлому MMORPG: графика круче, эксплоиты те же

Twenty Years of MMORPG Hacking: Better Graphics, Same Exploits // DEF CON. 2017

Тема взлома MMORPG обсуждается на DEF CON уже на протяжении двадцати лет. Отдавая дань юбилею, докладчик описывает наиболее знаковые моменты из этих обсуждений. Кроме того, он рассказывает о своих приключениях на ниве браконьерства в онлайн-игрушках начиная с Ultima Online (в 1997-м) и далее — в Dark Age of Camelot, Anarchy Online, Asheron’s Call 2, Shadowbane, Lineage II, Final Fantasy XI/XIV, World of Warcraft. В том числе несколько свежих представителей: Guild Wars 2 и Elder Scrolls Online. И это далеко не весь послужной список докладчика!

В докладе приведены технические подробности создания эксплоитов для MMORPG, которые помогают разжиться виртуальными деньгами. Докладчик вкратце рассказывает о вечном противостоянии между браконьерами (изготовителями эксплоитов) и «рыбнадзором» и о нынешнем техническом состоянии этой гонки вооружений.

Автор объясняет методику детального анализа пакетов и рассказывает, как настраивать эксплоиты, чтобы на стороне сервера факт браконьерства обнаружен не был. В том числе он презентует свежайший эксплоит, который на момент доклада имел преимущество перед «рыбнадзором» в гонке вооружений.

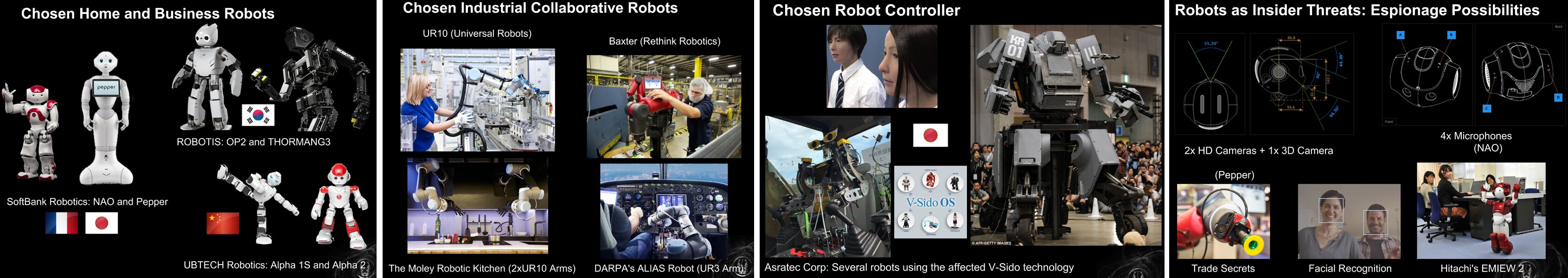

Хакнем роботов, пока Скайнет не пришел

Lucas Apa. Hacking Robots before Skynet // ROOTCON. 2017

Роботы нынче на слуху. В ближайшем будущем они окажутся повсюду: на военных миссиях, в хирургических операционных, на строительстве небоскребов, будут помощниками покупателей в магазинах, обслуживающим персоналом больницы, бизнес-ассистентами, сексуальными партнерами, домашними кулинарами и полноправными членами семьи.

От редакции: критика роботохайпа

Вот уже полгода как в информационном пространстве возникло странное, скажем так, возбуждение по поводу скорой победы робота над человеком разумным. Основные идеи следующие: грядут роботы, роботы украдут рабочие места, вместо таксистов будет автопилот, вместо переводчиков — Google Translate, вместо баяниста, тамады и массовика-затейника — многофункциональный развлекательный центр (с блюрэй-проигрывателем) на колесиках. Да, диагнозы в больницах будет ставить IBM Watson, а оперировать, видимо, робот Да Винчи… который, правда, вообще не робот в том смысле, что принимать решения самостоятельно он не может и представляет собой технически сложный модуль телеприсутствия — оперирует человек, который сидит в отдельной кабинке с манипуляторами.

Что же мы имеем в реальности?

Робот-официант? Нет технических препятствий для его реализации. Более того, подобный ресторан есть в Бангкоке, и называется он Hajime Robot. Распространились ли роботизированные рестораны по планете? Как видишь, нет.

А что на производстве?

На высокотехнологичных заводах — станки с ЧПУ (очень дорогостоящие) и промышленные роботы, которые уже несколько десятков лет работают на заводах, собирают машины, режут металлы и сгибают твердые прутья.

На традиционных производствах — станки из прошлого века (очень дешевые) и традиционные низкооплачиваемые мигранты, которые делают все то же самое, получая на выходе канализационные трубы, батареи отопления и бетонные блоки.

Автопилот? В процессе разработки, и неизвестно, сколько времени пройдет до того момента, когда машинам с автопилотом разрешат самостоятельно работать таксистами.

Переводчик? Попробуй Google Translate, Bing, Yandex и убедись лично — нейросети, биг-дата, машин-лернинг и даже эджайл дают результат, не сильно отличающийся от того, который давали переводчики конца девяностых — начала двухтысячных (да, тогда они тоже были, просто стоили, хе-хе, денег). Вести деловые переговоры через автопереводчик мы не сможем еще долго.

Роботы, которые ставят диагнозы? Да не ставят они диагнозы, дорогой читатель. Они всего лишь помогают принять решение благодаря нейросетям и доступу к той самой биг-дате, позволяя, в частности, подобрать наилучшую схему химиотерапии. Но подбор химиотерапии сто раз обследованному пациенту — это одно, а осмотр пациента, который почувствовал боль в груди, быстро погуглил, перемешал свои личные жалобы с симптомами инфаркта миокарда из интернетов, запутался и вызвал под это дело укомплектованную нечеловекоподобными роботами скорую, — совсем другое дело. Кто будет разбираться в этом нагромождении личных ощущений, додуманных симптомов и самовнушенных жалоб? Кибердиагност с помощью «Отметьте характер боли, иррадиацию, длительность»? Нет, он не разберется. Как не зашьет рану, не вырежет аппендикс, не выгонит алкаша из приемного отделения.

С другой стороны, техника с каждым годом все больше и больше вытесняет человека из тяжелого и/или неквалифицированного труда. Но об этом уже задумываются государства, которым оказалось невыгодно полностью передавать низкоквалифицированный труд роботам — сидящие на пособии трудяги в свое свободное время занимаются отнюдь не самообразованием и изучением третьего иностранного языка, не ваяют статуи и не сочиняют поэмы, а создают дополнительную нагрузку на правоохранительные органы. А кто у нас будет ловить жуликов в ближайшую пятилетку? РобоШерлоки? К сожалению, ловить и расследовать они не смогут еще долго. Разве что расстреливать нарушителей.

По мере того как экосистема роботов расширяется и влияние роботов в нашем социуме и экономике стремительно растет, они начинают представлять собой значительную угрозу для людей, животных и предприятий. По сути своей роботы — это компьютеры с руками, ногами и колесами. А при современных реалиях кибербезопасности — это уязвимые компьютеры с руками, ногами и колесами.

Программные и аппаратные уязвимости современных роботов позволяют злоумышленнику задействовать физические возможности робота, чтобы нанести имущественный или финансовый ущерб или даже случайно или намеренно создать угрозу человеческой жизни.

В своих недавних исследованиях докладчик обнаружил множество критических уязвимостей в домашних, корпоративных и промышленных роботах известных производителей. В докладе он раскрывает технические детали актуальных угроз и объясняет, как именно злоумышленники могут компрометировать различные компоненты экосистемы роботов. Разумеется, с демонстрацией действующих эксплоитов.

Среди обнаруженных докладчиком проблем в экосистеме роботов:

- небезопасные коммуникации;

- возможность повреждения памяти;

- уязвимости, позволяющие осуществлять удаленное выполнение кода (RCE);

- возможность нарушения целостности файловой системы;

- проблемы с авторизацией, а в некоторых случаях вообще отсутствие таковой;

- слабая криптография;

- проблемы с обновлением прошивки;

- проблемы с обеспечением конфиденциальности;

- недокументированные возможности (также уязвимые для RCE и прочего);

- слабая конфигурация по умолчанию;

- уязвимые open source «фреймворки для управления роботами» и программные библиотеки.

Докладчик приводит живые демонстрации разнообразных сценариев взлома, связанных с кибершпионажем, инсайдерской угрозой, имущественным ущербом и так далее. Описывая реалистичные сценарии, которые можно наблюдать в дикой природе, докладчик рассказывает, как небезопасность современной технологии роботов может привести к взлому. Объясняет, почему взломанные роботы даже более опасны, чем какие-либо другие скомпрометированные технологии.

Также докладчик обращает на внимание на то, что сырые исследовательские проекты уходят в производство раньше, чем решены вопросы безопасности. Маркетинг, как всегда, выигрывает. Нужно срочно исправлять такое нездоровое положение вещей. Пока Скайнет не пришел. Хотя… Следующий доклад наталкивает на мысль, что Скайнет уже все-таки тут.

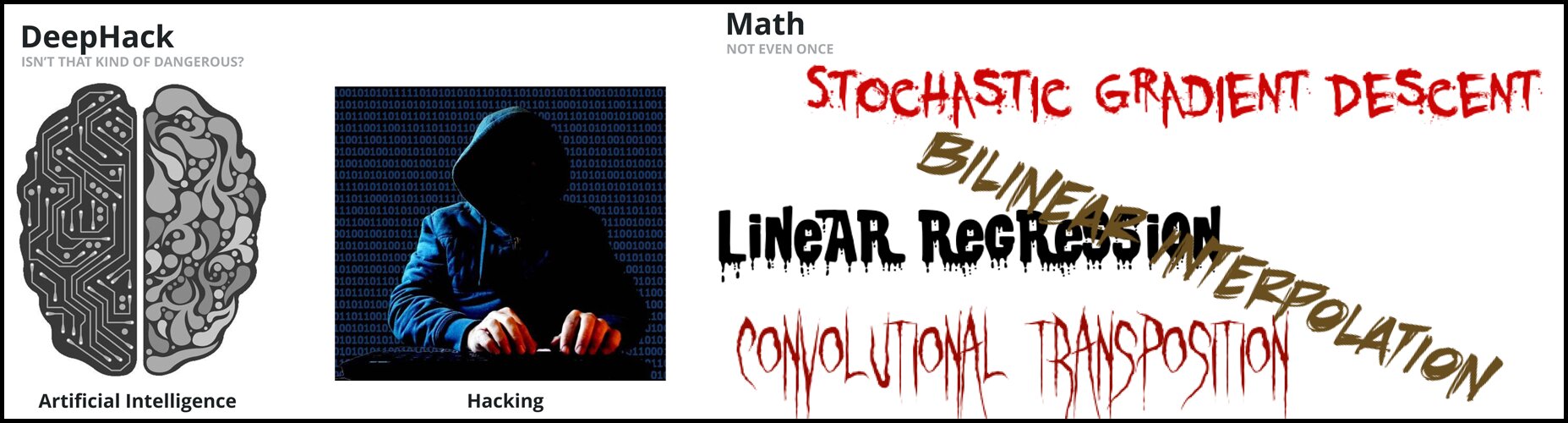

Машинное обучение на службе блекхетов

Dan Petro, Ben Morris. Weaponizing Machine Learning: Humanity Was Overrated Anyway // DEF CON. 2017

Рискуя прослыть сумасбродным ученым, докладчик все же умиляется своим «новеньким дьявольским творением», с гордостью представляя DeepHack — хакерский ИИ с открытым исходным кодом. Этот бот — самообучающийся взломщик веб-приложений. В его основе лежит нейронная сеть, которая обучается методом «проб и ошибок». При этом к возможным для человека последствиям от этих своих «проб и ошибок» DeepHack относится с устрашающей пренебрежительностью.

Используя всего один универсальный алгоритм, он обучается эксплуатировать разнообразные виды уязвимостей. DeepHack открывает дверь в царство хакерского ИИ, многочисленных представителей которого уже можно ожидать в ближайшем будущем. В связи с этим докладчик гордо именует своего бота «началом конца».

Докладчик считает, что хакерские утилиты на основе ИИ, которые вскоре появятся вслед за DeepHack, — это принципиально новая технология, которую киберзащитникам и кибернападающим еще только предстоит взять на вооружение. Докладчик гарантирует, что в следующем году каждый из нас будет либо сам писать хакерские утилиты с машинным обучением, либо отчаянно пытаться защититься от них. Третьего не дано.

Также, то ли в шутку, то ли всерьез, докладчик заявляет: «Больше не являющаяся прерогативой дьявольских гениев, неизбежная антиутопия ИИ уже доступна каждому сегодня. Поэтому присоединяйся к нам, и мы покажем, как ты можешь поучаствовать в уничтожении человечества, создав свою собственную милитаризованную систему машинного обучения. Конечно, если гости из будущего не помешают нам сделать это».

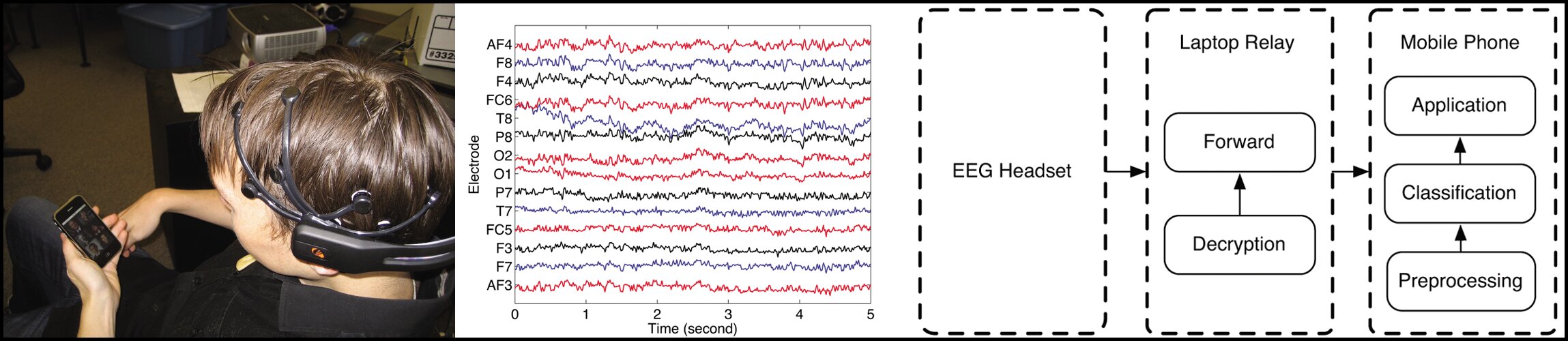

Вспомнить все: имплантация паролей в когнитивную память

Tess Schrodinger. Total Recall: Implanting Passwords in Cognitive Memory // DEF CON. 2017

Что такое когнитивная память? Как туда можно «имплантировать» пароль? Это безопасно? И зачем вообще такие ухищрения? Идея в том, что при использовании описанного подхода ты не сможешь проболтаться о своих паролях даже под принуждением, сохраняя при этом возможность авторизации в системе.

Амбициозное заявление, вынесенное в заголовок своей презентации, докладчица, конечно, до полного решения не довела, но при этом рассказала о нескольких любопытных исследованиях, которые находятся на подступах к решению поставленной задачи, в частности исследованиях Стэнфордского университета, посвященных этой теме, и проекте по разработке человеко-машинного интерфейса для слабовидящих людей — с прямым подключением к мозгу. Также автор доклада ссылается на исследование германских ученых, которым удалось провести алгоритмическую связь между электрическими сигналами мозга и словесными фразами; разработанное ими устройство позволяет набирать текст, просто думая о нем. Еще одно любопытное исследование, о котором говорит докладчица, — нейротелефон, интерфейс между мозгом и мобильным телефоном посредством беспроводной ЭЭГ-гарнитуры (Дартмутский колледж, США).

Кибератаки на энергосети — не только для правительственных хакеров

О роли бесперебойного электроснабжения в нашей жизни мы не задумываемся до первого блэкаута. Когда мы были маленькими, перебои с электричеством случались часто, наши родители ходили по дому с зажженными свечками и искали источник проблемы, и это было даже весело… Но когда подобное происходит в пределах квартала или даже города — вот тогда взрослому человеку становится по-настоящему страшно.

Электричество — ресурс стратегически важный, и считается, что атаки на энергосети чрезвычайно сложны и доступны только для правительственных хакеров. Докладчик оспаривает это устоявшееся мнение и представляет детальное описание атаки на энергосети, затраты на проведение которой приемлемы даже для хакеров, не имеющих за плечами ресурсы спецслужб. Он демонстрирует собранную из интернета информацию, которая будет полезна при моделировании и анализе целевой энергосети. И объясняет, как эту информацию можно использовать — для моделирования атак на электросети по всему миру.

Также в докладе демонстрируется критическая уязвимость, обнаруженная докладчиком в продуктах General Electric Multilin, которые широко применяются в энергетике. Докладчик описывает, как он полностью скомпрометировал используемый в этих системах алгоритм шифрования. Этот алгоритм применяется в продуктах General Electric Multilin для защищенной коммуникации внутренних подсистем и для управления этими подсистемами. В том числе для авторизации пользователей и обеспечения доступа к привилегированным операциям.

Узнав коды доступа (в результате компрометации алгоритма шифрования), злоумышленник может полностью вырубить устройство и выключить электричество в заданных секторах энергосети, заблокировать операторов. Кроме того, докладчик демонстрирует технику удаленного считывания цифровых следов, которые оставляет уязвимое для кибератаки оборудование.

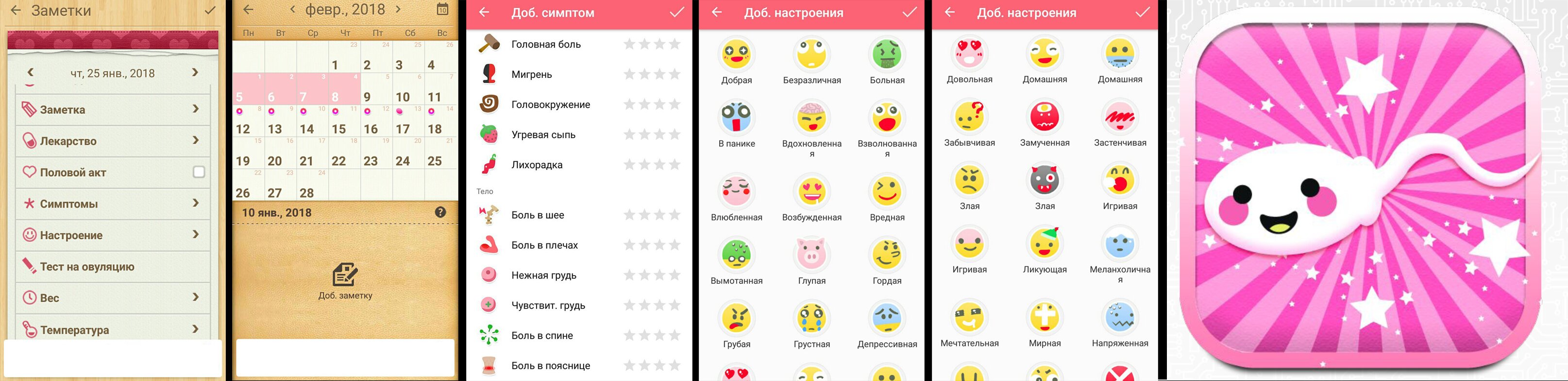

Интернет против женщин

Cooper Quintin. The Internet Already Knows I’m Pregnant // DEF CON. 2017

Некоторые аспекты женского здоровья, как оказывается, не только повод для скандала с мужчинами, но и бизнес. На рынке существует огромное множество Android-приложений, которые помогают женщинам отслеживать ежемесячный цикл, знать, когда наибольшая вероятность зачатия, или контролируют состояние беременности. Эти приложения побуждают женщин фиксировать самые интимные детали своей жизни, такие как настроение, сексуальная активность, физическая активность, физические симптомы, рост, вес и многое другое.

Но насколько эти приложения конфиденциальны и насколько они безопасны? Ведь если приложение хранит такие интимные подробности о нашей личной жизни, было бы неплохо, чтобы оно не делилось этими данными с кем-либо еще, например с дружественной компанией (занимающейся таргетированной рекламой) или со злонамеренным партнером/родителем.

Докладчик представляет результаты своего анализа кибербезопасности более десятка приложений, прогнозирующих вероятность зачатия и отслеживающих течение беременности. Он обнаружил, что в большинстве подобных приложений есть серьезные проблемы с кибербезопасностью вообще и конфиденциальностью в частности.

Говорит и показывает Денис Макрушин

Не в силах остаться в стороне от такой темы, наш завсегдатай ИБ-конференций (как в качестве слушателя, так и в роли докладчика) Денис Макрушин представляет еще несколько крутых докладов на свой вкус. Вот они: