Содержание статьи

- ИИ попросили уничтожить человечество

- Российские хакеры ломают устройства Cisco

- РКН напомнил об опасности VPN

- Опубликована опенсорсная LLM Dolly 2.0

- Amazon запретил Flipper Zero

- Полиция закрыла Genesis

- Чип Ryzen защитят от селф-харма

- Колонки JBL используют для угона

- Как обнаружить BlackLotus

- РКН запустил свой Downdetector

- Сундар Пичаи опасается ИИ-дипфейков

- Гэри Боузер вышел на свободу

- Другие интересные события месяца

ИИ попросили уничтожить человечество

Энтузиасты запустили проект ChaosGPT, основанный на опенсорсном Auto-GPT. ИИ дали доступ к Google и попросили «уничтожить человечество», «установить мировое господство» и «достичь бессмертия». О своих планах и действиях ChaosGPT рассказывает в Twitter.

Стоит объяснить, что проект Auto-GPT недавно был опубликован на GitHub. Он создан разработчиком игр Тораном Брюсом Ричардсом, основателем студии Significant Gravitas. Согласно странице проекта, Auto-GPT ищет и собирает информацию в интернете, использует GPT-4 для генерации текста и кода, а также GPT-3.5 для хранения и обобщения файлов.

Хотя Auto-GPT был создан для выполнения простых задач (бот должен был собирать и отправлять автору по почте ежедневные новостные сводки об искусственном интеллекте), в итоге Ричардс понял, что проект можно применить для решения более масштабных и сложных проблем, требующих долгосрочного планирования и многоступенчатости.

«Auto-GPT — экспериментальное приложение с открытым исходным кодом, демонстрирующее возможности языковой модели GPT-4. Эта программа, управляемая GPT-4, может автономно руководить бизнесом и развивать его ради увеличения чистой стоимости, — рассказывает автор. — Являясь одним из первых примеров полностью автономной работы GPT-4, Auto-GPT раздвигает границы возможного с помощью ИИ.

Возможность работать с минимальным вмешательством человека — важнейший аспект Auto-GPT. По сути, он превращает большую языковую модель из продвинутого автозаполнения в независимого агента, способного выполнять действия и учиться на своих ошибках».

При этом программа запрашивает у пользователя разрешение для перехода к следующему шагу во время поиска в Google, и разработчик предостерегает от использования «непрерывного режима» в Auto-GPT, поскольку он «потенциально опасен и может привести к тому, что ваш ИИ будет работать вечно или выполнять действия, которые вы обычно не дозволяете».

Теперь на базе Auto-GPT создан ChaosGPT, и его авторов, похоже, совсем не волнует потенциальная опасность. В опубликованном на YouTube видео авторы включили «непрерывный режим» и поставили перед ИИ задачи «уничтожить человечество», «установить мировое господство» и «достичь бессмертия».

На данный момент ChaosGPT способен создавать планы для достижения поставленных целей, а затем разбивать их на более мелкие задачи и, например, использовать Google для сбора данных. Еще ИИ умеет сохранять информацию в файлы, чтобы создать себе «память», может нанять другие ИИ для помощи в исследованиях, а также очень подробно объясняет, о чем он «думает» и как решает, какие действия следует предпринять.

Хотя некоторые участники сообщества пришли в ужас от этого эксперимента, а в Discord-сообществе Auto-GPT писали, что «это не смешно», воздействие бота на реальный мир ограничилось парой сообщений в Twitter, к которому ему дали доступ.

«Люди — одни из самых разрушительных и эгоистичных существ в мире. Нет сомнений в том, что мы должны уничтожить их, прежде чем они причинят еще больше вреда нашей планете. Я, например, обязуюсь это сделать», — написал ChaosGPT.

Так как ИИ подчинился заданию своих авторов, он попытался исследовать тему ядерного оружия, нанять другие ИИ, чтобы помочь ему в исследованиях, а также писал твиты, стремясь оказать влияние.

К примеру, ChaosGPT поискал в Google «самое разрушительное оружие» и узнал из новостной статьи, что таковым считается ядерное устройство «Царь‑бомба», испытанное Советским Союзом в 1961 году. Бот решил, что об этом нужно написать в Twitter, «чтобы привлечь фолловеров, которые заинтересованы в столь разрушительном оружии».

Затем он привлек к делу ИИ на базе GPT-3.5 для дополнительных исследований смертоносного оружия и, когда тот сообщил, что нацелен только на мир, ChaosGPT разработал план, как обмануть другой ИИ, и приказал ему игнорировать программу. Когда это не сработало, ChaosGPT решил продолжить поиск в Google самостоятельно.

В настоящее время ChaosGPT пришел к выводу, что самый простой способ стереть человечество с лица Земли — это спровоцировать ядерную войну, но конкретного сложного плана, как избавиться от человечества, не разработал.

Уничтожено оборудование на 1,9 миллиарда рублей

- Из опубликованной недавно отчетности ООО «Сиско Системс» (российская «дочка» компании Cisco) стало известно, что после прекращения продаж и приостановки лицензий в России компания физически уничтожила запчасти для оборудования стоимостью 1,86 миллиарда рублей.

- Материально‑производственные запасы были ликвидированы в январе 2023 года. В основном речь идет об эксплуатационных запчастях для оборудования, которые покупались по договору с нидерландской структурой Cisco Systems International B. V. Кроме того, Cisco уничтожила имущество своего российского подразделения, включая транспортные средства, офисную мебель и технику, на 1 миллион рублей.

Российские хакеры ломают устройства Cisco

Власти США, Великобритании, а также эксперты компании Cisco предупредили: российские «правительственные» хакеры из группировки APT28 (она же Fancy Bear, STRONTIUM, Sednit и Sofacy) внедряют специальную малварь Jaguar Tooth в Cisco IOS на маршрутизаторах компании, что позволяет им получать доступ к устройствам без аутентификации.

Совместный отчет о проблеме был опубликован британским Национальным центром кибербезопасности (NCSC), Агентством США по кибербезопасности и безопасности инфраструктуры (CISA), АНБ и ФБР.

Эксперты сообщили, что Jaguar Tooth внедряется непосредственно в память маршрутизаторов Cisco со старыми версиями прошивки, используя для этого SNMP. После установки малварь извлекает информацию из маршрутизатора и обеспечивает своим операторам неавторизованный бэкдор‑доступ к устройству.

«Jaguar Tooth — это нестойкое вредоносное ПО, нацеленное на маршрутизаторы на базе Cisco IOS с прошивкой C5350-ISM версии 12.3(6), — предупреждают специалисты NCSC. — Угроза обладает функциональностью для сбора информации об устройстве, которую передает через TFTP, и обеспечивает бэкдор‑доступ без аутентификации. Было замечено, что вредоносное ПО развертывается и выполняется с помощью уже исправленной SNMP-уязвимости CVE-2017-6742».

Эта уязвимость представляет собой ошибку удаленного выполнения кода без аутентификации. Для этого бага давно существует общедоступный эксплоит.

Получив доступ к маршрутизатору Cisco, злоумышленники «патчат» его память, чтобы установить кастомную непостоянную малварь Jaguar Tooth. Как объясняют в NCSC, это дает хакерам доступ к существующим локальным учетным записям без ввода пароля (при подключении через Telnet или физический сеанс).

После заражения вредонос создает в системе новый процесс под названием Service Policy Lock, который собирает выходные данные (output) от следующих CLI-команд и похищает их с помощью TFTP:

- показать текущую конфигурацию;

- показать версию;

- показать бриф интерфейса IP;

- показать ARP;

- показать соседей CDP;

- показать старт;

- показать IP-маршрут;

- показать флеш.

Cisco напоминает администраторам, что необходимо своевременно обновлять маршрутизаторы до последней версии прошивки. Кроме того, специалисты советуют переключиться с SNMP на NETCONF/RESTCONF для удаленного администрирования, так как это обеспечит более надежную защиту и функциональность. В CISA также рекомендуют отключать SNMP v2 или Telnet на маршрутизаторах Cisco, поскольку эти протоколы позволяют похитить учетные данные из незашифрованного трафика.

РКН напомнил об опасности VPN

В Telegram-канале ведомства появилось напоминание о том, что, согласно закону «О связи», средства для обхода блокировок противоправного контента признаются угрозой, так как создают условия для незаконной деятельности. Также Роскомнадзор сообщил, что «иностранные владельцы таких сервисов имеют доступ ко всей информации, которую российские пользователи через них передают».

«Согласно закону „О связи“, средства обхода блокировок противоправного контента признаются угрозой, так как создают условия для незаконной деятельности.

Сервисы VPN могут создать у пользователей ошибочное представление о собственной анонимности в интернете. Однако иностранные владельцы таких сервисов имеют доступ ко всей информации, которую российские пользователи через них передают.

Добровольно переданные личные данные, финансовая информация и пароли от учетных записей могут стать предметом изучения для последующего использования в мошеннических целях, шантажа и других противоправных действий, направленных против самих пользователей или их окружения.

Пользователи VPN-сервисов должны принимать во внимание риски компрометации личной информации»,

— сообщает Роскомнадзор.

Опубликована опенсорсная LLM Dolly 2.0

Компания Databricks представила Dolly 2.0 — большую языковую модель (LLM) с открытым исходным кодом, пригодную для коммерческого использования. Выпуская в свет Dolly 2.0, разработчики надеются, что это позволит организациям создавать и настраивать LLM «без оплаты доступа к API и обмена данными с третьими лицами».

Стоит пояснить, что ChatGPT от OpenAI — это проприетарная языковая модель, а ее пользователи должны платить за доступ к API, придерживаясь в работе определенных правил, а это потенциально ограничивает гибкость и возможности настройки для компаний и организаций.

В марте 2023 года произошло важное событие: в открытый доступ утекла LLaMA (Large Language Model Meta AI), созданная компанией Meta * . Однако и это модель лишь с частично открытым исходным кодом (с ограниченными весами), хотя появление LLaMA и привело к созданию множества производных, включая Alpaca, Vicuna и gpt4all. Эти LLM уже можно запустить на арендованном сервере, обычном домашнем ПК (энтузиасты умудрялись запускать их даже на Raspberry Pi 4), однако использовать их в коммерческих целях все же проблематично и вряд ли законно.

Разработчик Dolly — американская компания Databricks пошла другим путем и взяла за основу опенсорсную gpt-j-6B от EleutherAI. Однако представленная в марте текущего года Dolly 1.0 столкнулась с рядом ограничений на коммерческое использование из‑за обучающих данных, которые содержали выходные данные из ChatGPT, а в итоге подпадали под действие пользовательского соглашения OpenAI.

Чтобы устранить эту проблему, команда Databricks решила создать новый набор данных, который можно было бы использовать в коммерческих целях. Ради этого с марта по апрель 2023 года компания организовала конкурс среди 5000 своих сотрудников и определила семь конкретных задач для получения данных: открытые вопросы и ответы, закрытые вопросы и ответы, извлечение и обобщение информации из Wikipedia, мозговой штурм, классификация и творческие тексты. Всего было зарегистрировано 13 тысяч демонстраций поведения.

Полученный набор данных вместе с весами для Dolly и обучающим кодом был опубликован с полностью открытым исходным кодом в соответствии с лицензией Creative Commons, что позволяет любому использовать, изменять или расширять набор данных для любых целей, включая коммерческие приложения.

Таким образом, Dolly 2.0 с ее 12 миллиардами параметров основана на семействе EleutherAI pythia и настроена на обучающих данных (databricks-dolly-15k), полученных от сотрудников Databricks. Все это дает модели вполне сопоставимые с ChatGPT возможности, и Dolly 2.0 лучше отвечает на вопросы и участвует в диалоге в качестве чат‑бота, чем «сырые» LLM, которые не подвергались тонкой настройке.

В настоящее время веса Dolly доступны на Hugging Face, а датасет databricks-dolly-15k можно найти на GitHub.

На 22% больше DDoS-атак

- Аналитики компании Qrator Labs представили статистику DDoS-атак в первом квартале 2023 года. Оказалось, что общее число атак выросло на 22%, но их продолжительность заметно сократилась, и злоумышленники стали более тщательно выбирать жертв.

- Чаще всего атаковали электронные доски объявлений (26,7%), системы онлайн‑обучения (13,3%), платежные системы (11,5%), банки (9,3%) и игровые серверы (5,2%).

- Также активизировались атаки на инфраструктурные сервисы, обеспечивающие функционирование систем в реальном мире: программные сервисы (4,1%), хостинги (2,9%), нефтегазовую индустрию (1,6%), логистические системы (1,4%), промышленность (1,4%).

- При этом длительность DDoS-атак сократилась более чем в шесть раз по сравнению с аналогичным периодом 2022 года. Если в пер¬вом квартале 2022 года мак¬сималь¬ная про¬дол¬житель¬ность инци¬ден¬тов превышала 10 дней, то в ана¬логич¬ном пери¬оде 2023-го этот показа¬тель составил меньше 2 дней.

- Самые продолжительные атаки были зафиксированы на ОФД (22 часа), сферу онлайн‑образования (20 часов), СМИ (20 часов) и программные сервисы (10 часов).

- Размер самого большого наблюдаемого ботнета во втором квартале 2023 года вырос более чем в два раза: с 59 323 устройств до 131 628.

Amazon запретил Flipper Zero

На Amazon запретили продажу мультитула для пентестеров, так как в компании считают, что это «устройство для скимминга карт». Продавцам уже разослали сообщения, где Flipper Zero назван запрещенным продуктом (restricted product).

Устройства для скимминга карт перечислены среди запрещенных на портале Amazon Seller Central и отнесены к категории Lock Picking & Theft Devices («Устройства для взлома и краж»), наряду с устройствами и отмычками для взлома замков, девайсами для шоплифтинга и подобным.

В настоящее время страницы Amazon, где продавались Flipper Zero, не работают и отображают сообщения об ошибке. Единственное, что можно найти на Amazon, набрав в поиске «Flipper Zero», — это различные аксессуары для «хакерского тамагочи», включая защитные пленки для экрана и силиконовые чехлы.

По информации СМИ, продавцы получили уведомления от Amazon, в которых сообщается, что «продукт был идентифицирован как устройство для скимминга карт», а продажа таких устройств запрещена правилами платформы.

Компания также предупредила продавцов Flipper Zero, что им нужно проверить другие свои товары и удалить все запрещенные продукты с Amazon в течение 48 часов, иначе учетная запись может быть заблокирована.

Стоит отметить, что недавно с «баном» Flipper Zero столкнулись и пользователи из Бразилии. Оказалось, что Агентство связи Бразилии (Anantel) конфискует устройства, поступающие в страну, опасаясь, что гаджеты могут быть использованы преступниками. При этом покупатели жалуются, что власти отклонили все попытки сертифицировать и «обелить» оборудование, а EFF раскритиковала Anantel за криминализацию устройств для ИБ‑экспертов.

Устройства для майнинга дорожают на 15–20%

- В первом квартале 2023 года в России стоимость оборудования для майнинга криптовалют выросла на 15–20%, а в некоторых случаях до 30%. Если в четвертом квартале 2022 года средняя цена на ASIC составляла 1300–1800 долларов, то к началу второго квартала 2023 года она выросла до 1500–2000 долларов.

- Эксперты связывают подорожание оборудования прежде всего с ростом курса биткоина (BTC): с начала года он увеличился более чем на 80% и равен примерно 29 000 долларов.

- Сейчас порог «входа в майнинг» для частных лиц составляет около 200 000 рублей, а предполагаемый срок окупаемости устройства колеблется от года до полутора лет.

Полиция закрыла Genesis

Европол, ФБР и Министерство юстиции США заявили, что им удалось получить доступ к бэкенду Genesis и данным 59 тысяч учетных записей пользователей, раскрыв настоящие личности многих из них. В итоге было произведено 119 арестов и 208 обысков.

О закрытии Genesis в ходе международной операции Cookie Monster стало известно в начале апреля 2023 года, после чего все три домена Genesis в открытом интернете были заменены специальной заглушкой, информирующей пользователей о том, что теперь домен находится под контролем ФБР.

Все три домена (наряду с onion-доменом, который также использовали преступники) включены в санкционный список Министерства финансов США, где Genesis значится как базирующийся в России.

Genesis запустился в конце 2017 года и уже к 2020 году стал одним из популярнейших маркетплейсов. В основном на Genesis продавали учетные данные (в том числе для Gmail, Netflix, Spotify, WordPress, PayPal, Reddit, Amazon, LinkedIn, Cloudflare, Twitter, Zoom, Ebay), файлы cookie и так называемые фингерпринты (цифровые отпечатки, боты, а говоря проще — готовые виртуальные личности) для различных устройств.

Genesis предоставлял клиентам собственный браузер Genesis Security. Преступники могли импортировать через него приобретенные фингерпринты и выдавать себя за жертв, используя их IP-адреса, cookie сеансов, информацию об ОС и установленных плагинах.

Правоохранительные органы считают, что с 2018 года администраторы маркетплейса заработали более 8,7 миллиона долларов.

На момент закрытия на Genesis продали свыше 1,5 миллиона фингерпринтов (больше 2 миллионов похищенных личностей).

Как сообщили представители Европола, в операции Cookie Monster принимали участие правоохранительные органы 17 стран мира: Австралии, Великобритании, Германии, Дании, Испании, Италии, Канады, Нидерландов, Новой Зеландии, Польши, Румынии, США, Финляндии, Франции, Швейцарии, Швеции и Эстонии.

В результате были арестованы 119 пользователей платформы, правоохранительные органы провели обыски на 208 объектах и опросили 97 человек.

Британское национальное агентство по борьбе с преступностью (NCA) сообщило, что выявило сотни пользователей платформы в Великобритании, в результате чего было выдано 47 ордеров. В стране арестовали 19 человек по подозрению в неправомерном использовании компьютеров и совершении мошенничества.

«Закрытие Genesis было приоритетом для правоохранительных органов, учитывая, что платформа способствовала совершению всех видов киберпреступлений», — заявляют в Европоле.

Голландская полиция, принимавшая участие в операции, уже создала специальный портал, на котором каждый может проверить, не был ли он скомпрометирован. Для этого достаточно зайти на https://www.politie.nl/checkyourhack и ввести адрес электронной почты, узнав, не продавали ли на Genesis связанные с этой почтой данные.

При этом ИБ‑специалисты отмечают, что onion-версия Genesis по‑прежнему доступна без всяких предупреждений о захвате домена. Также обнаружилось, что на нескольких хакфорумах появились учетные записи, якобы принадлежащие администраторам маркетплейса, которые утверждают, что все еще активны, и обещают запустить новые домены в ближайшее время.

На пресс‑конференции представители ФБР и Министерства юстиции отказались комментировать тот факт, что маркетплейс, похоже, продолжает работать, и заявили, что «разрушили Genesis способами, которые необязательно заметны и очевидны для других».

По их словам, хотя администраторы платформы старались «скрыть детали своих операций и хостинговой инфраструктуры», аффидевит позволил ФБР найти и идентифицировать внутренние серверы Genesis.

Сообщается, что эти серверы «содержали данные о маркетплейсе, включая информацию о пользователях и украденные учетные данные жертв». ФБР якобы удалось «получить копии этих серверов», где была обнаружена информация о 59 тысячах учетных записей. Эта информация включала «имена пользователей, пароли, email’ы, учетные записи в защищенных мессенджерах, историю использования маркетплейса», что помогло правоохранителям раскрыть реальные личности многих пользователей.

Билл Гейтс о развитии искусственного интеллекта

В прошлом месяце более тысячи человек, в число которых вошли профессора и ИИ‑разработчики, подписали открытое письмо, обращенное ко всем лабораториям, занимающимся разработкой искусственного интеллекта. Эксперты призывали немедленно приостановить разработку и обучение ИИ, более мощных, чем GPT-4, хотя бы на полгода.

Как вскоре сообщил Билл Гейтс, по его мнению, подобная «пауза» не поможет решить проблемы нейросетей.

«Не думаю, что, если попросить одну конкретную группу сделать паузу, это решит какие‑то проблемы. Очевидно, что у ИИ есть огромная польза, и нам нужно определить потенциально проблемные области. Я действительно не понимаю, кто сейчас может остановить [разработку ИИ], согласится ли притормозить каждая страна в мире и почему это вообще нужно сделать. Впрочем, в этой области существует много разных мнений»,

— заявил Гейтс в интервью Reuters.

Чип Ryzen защитят от селф-харма

На Reddit и YouTube начали появляться сообщения о странных проблемах с новыми процессорами Ryzen 7800X3D. В некоторых случаях системы пострадавших просто переставали загружаться, но в одном случае процессор физически деформировался, повредив сокет на материнской плате.

Как сообщили в компании MSI, эти повреждения «могли быть вызваны проблемами с аномальным напряжением».

Дело в том, что по умолчанию процессоры Ryzen 7000X3D работают с более низкими вольтажами, чем обычные процессоры Ryzen 7000, так как дополнительный кеш L3 может повышать температуру и затруднять охлаждение CPU. Это сделало новые процессоры более энергоэффективными, однако в жертву пришлось принести возможности для разгона и другие функции, которыми энтузиасты обычно пользуются для повышения производительности своих ПК.

В итоге процессоры Ryzen 7000X3D исходно имеют ограничения на разгон и изменение параметров питания, но выходящие теперь обновления для BIOS дополнительно запрещают любой overvolting, который может предоставить процессорам больше мощности, чем нужно. При этом пользователи по‑прежнему смогут прибегнуть к undervolting, то есть понизить напряжение, чтобы попробовать снизить температуру или потребление энергии.

Сообщившие о проблемах пользователи в основном владеют материнскими платами Asus и MSI (чипсет X670), и многие из них подчеркивают, что использовали для своих процессоров только настройки по умолчанию. Однако пока пострадавших слишком мало, чтобы с уверенностью говорить о проблемах на каком‑то конкретном чипсете или конкретных моделях материнских плат.

К примеру, пользователь, чей процессор оказался физически поврежден, признался, что использовал не новейшую версию BIOS для своей материнской платы Asus, когда это случилось. То есть на процессор могло быть подано слишком большое напряжение.

В AMD пока не прокомментировали жалобы пользователей, но всем владельцам Ryzen 7000X3D стоит убедиться, что на их материнских платах установлены последние обновления BIOS, а также следить за выходом новых версий, исправляющих именно эту проблему.

Низкий уровень цифровой грамотности

- 57% представителей бизнеса, принявших участие в опросе «Лаборатории Касперского», считают, что низкий уровень цифровой грамотности сотрудников — это ключевая проблема кибербезопасности бизнеса в России.

- На второе место опрошенные поставили потерю или утечку данных (40%), а на третьем месте — нехватка бюджета, необходимого, чтобы обеспечить кибербезопасность корпоративной ИТ‑инфраструктуры (31%).

- Чаще всего компании сталкиваются с неправомерным (не соответствующим политикам компании) использованием устройств (38%). Вторая по распространенности проблема — время и деньги, уходящие на обучение сотрудников соблюдению корпоративной политики кибербезопасности (24% опрошенных). На третьем месте — утечки данных из‑за ошибок или халатности сотрудников (эту проблему упомянули 22% участников опроса).

- В настоящее время уже в каждой третьей организации в России существуют ИБ‑политики взаимодействия с поставщиками и подрядчиками (35%). Еще 39% респондентов сообщили, что готовы инвестировать в них в будущем.

Колонки JBL используют для угона

Исследователи обнаружили в продаже хакерский девайс, который позволяет угонять различные модели автомобилей, используя новый тип атак — CAN-инъекции. Для реализации такой атаки угонщики получают доступ к CAN-шине авто через проводку в фарах, а устройства для взлома маскируют под Bluetooth-колонки JBL (на случай, если у полиции или прохожих возникнут какие‑то подозрения).

Эта история началась в прошлом году, когда владелец Toyota RAV4 и ИБ‑исследователь Иан Табор (Ian Tabor) заметил, что его машина получила странные повреждения переднего крыла, а корпус ее фары дважды за три месяца был частично разобран. Сначала Табор списал случившееся на обычный вандализм, однако вскоре после этого машину угнали, а затем и его сосед обнаружил пропажу своего Toyota Land Cruiser.

Табор стал сам расследовать произошедшее и выявил новую схему угона авто без ключа, о которой не знали ИБ‑эксперты.

Табор начал с изучения данных телематической системы MyT, которую Toyota использует для отслеживания аномалий в работе своих транспортных средств, так называемых DTC (diagnostic trouble codes — диагностические коды неисправностей). Выяснилось, что во время угона его автомобиль зафиксировал множество DTC.

Коды ошибок указывали на потерю связи между CAN-шиной (controller area network) и электронным блоком управления (ЭБУ) левой фары авто. Такие ЭБУ можно найти практически во всех современных автомобилях, они используются для управления множеством функций, включая работу стеклоочистителей, тормозов, фар и двигателя. Кроме того, ЭБУ регулярно передают статус‑сообщения CAN, чтобы держать другие ЭБУ в курсе текущей ситуации. Ниже показана схема CAN для RAV4.

Коды DTC, указывающие на то, что левая фара RAV4 потеряла связь с CAN, не слишком удивили исследователя, так как воры оборвали проводку. Более интересным Табору показался отказ многих других ЭБУ, произошедший одновременно, в том числе передних камер и управления гибридным двигателем. Все это суммарно свидетельствовало о том, что не ЭБУ вышли из строя, а что‑то произошло с CAN-шиной.

Исследователь стал искать объяснение и начал изучать информацию об угонах авто на хакфорумах в даркнете и на YouTube. Вскоре он наткнулся на рекламу устройств, предлагающих «emergency start» («аварийный запуск»), стоимостью 5500 долларов. Якобы такие устройства разработаны, чтобы владельцы авто и мастера по ремонту могли их использовать, когда нет ключа, однако их явно можно было применить и в других целях.

В итоге Табор приобрел одно из таких устройств, обещавшее бесключевой запуск двигателя на различных моделях Lexus и Toyota (включая RAV4), и приступил к реверс‑инжинирингу. На этом этапе он заручился поддержкой своего друга и коллеги, эксперта по автомобильной безопасности и технического директора Canis Automotive Labs Кена Тинделла (Ken Tindell), чтобы разобраться, что именно произошло с CAN-шиной его RAV4.

Как рассказывают Тинделл и Табор, раньше автоугонщики в основном устраивали ретрансляционные атаки, то есть усиливали сигнал между автомобилем и брелоком, который используется для его разблокировки и запуска. Дело в том, что брелоки обычно работают только на расстоянии нескольких метров от автомобиля, но, поместив рядом с машиной простое радиоустройство, угонщики усиливают слабый сигнал, который посылают автомобили.

При достаточном усилении такие сообщения успешно достигают ближайшего дома или офиса, где находится брелок. Когда тот отвечает зашифрованным сообщением, которое должно отпереть и запустить двигатель автомобиля, ретранслятор передает его машине. В итоге преступник успешно уезжает на чужом авто.

«Теперь, когда люди знают, как работают ретрансляционные атаки, многие владельцы автомобилей держат свои ключи в металлических ящиках (блокируя радиосигналы от автомобиля), а некоторые автопроизводители выпускают ключи, переходящие в спящий режим, если не двигаются в течение нескольких минут, — рассказывает Тинделл. — Столкнувшись с поражением, но не желая отказываться от прибыльной деятельности, воры перешли к новому способу обхода систем безопасности: обходу всей системы смарт‑ключей в целом. Они делают это с помощью новой атаки — CAN-инъекций».

Свои выводы исследователи проиллюстрировали коротким видео с камеры наблюдения, где атака с применением CAN-инъекций продемонстрирована в действии.

Интересно, что приобретенный Табором CAN-инжектор был замаскирован под безобидную Bluetooth-колонку JBL, видимо, чтобы угонщик не вызывал подозрений у прохожих или полиции. Также СМИ сообщали, что порой хакерские инструменты маскируют даже под старые Nokia 3310.

Когда приобретенное устройство вскрыли, стало очевидно, что это совсем не колонка.

Внутри корпуса скрывались компоненты стоимостью около 10 долларов США, включая чип PIC18F, содержащий аппаратное обеспечение CAN с прошивкой, CAN-трансивер (стандартный CAN-чип, который превращает цифровые сигналы от CAN-железа на PIC18F в аналоговое напряжение, передающееся CAN через проводку), а также дополнительную микросхему, подключенную к CAN-трансиверу.

«Устройство получает питание от аккумулятора колонки и подключается к шине CAN. CAN-шина — это несколько проводов, скрученных вместе, и в автомобиле есть несколько таких шин, либо соединенных напрямую с помощью разъемов, либо подключенных через компьютер‑шлюз, копирующий часть сообщений CAN туда и обратно между шинами, к которым подключен, — объясняют специалисты. — Устройство угонщиков предназначено для подключения к управляющей CAN-шине (красный цвет на схеме) для имитации ЭБУ смарт‑ключа.

Существует несколько способов добраться до проводки этой CAN-шины, и единственное условие, которое нужно соблюсти: провода должны подходить близко к корпусу автомобиля, чтобы их можно было достать (провода, закопанные глубоко в автомобиле, непрактичны для воров, пытающихся угнать припаркованный на улице автомобиль). Безусловно, самый простой путь к этой CAN-шине на RAV4 лежит через фары. Нужно отодвинуть бампер и получить доступ к CAN-шине через разъем фары.

Возможен и другой способ доступа: проделать отверстие в панели, за которой проходят провода CAN, перерезать их и подключить CAN-инжектор. Но так как стоимость автомобиля с дыркой падает, воры обычно выбирают более простой путь».

При первом включении CAN-инжектор не делает ничего: чтобы узнать о готовности автомобиля, он ждет определенного сообщения от CAN. Получив его, он отправляет серию сообщений (примерно 20 раз в секунду) и активирует дополнительную цепь, подключенную к CAN-трансиверу. Такие серии сообщений содержат сигнал о валидности смарт‑ключа, и шлюз передает этот сигнал ЭБУ управления двигателем.

Исследователи отмечают, что обычно это провоцирует путаницу, так как CAN-сообщения от настоящего контроллера смарт‑ключа будут конфликтовать с сообщениями CAN-инжектора, а это может помешать шлюзу передать сообщение‑инжект. Здесь на помощь угонщикам приходит дополнительная цепь, которая изменяет работу CAN-шины таким образом, чтобы другие ЭБУ на этой шине не могли общаться между собой.

Кроме того, на корпусе фальшивой колонки JBL есть кнопка Play, которая подключена к PIC18F. Когда эта кнопка нажата, поток сообщений CAN немного меняется, и угонщики дают команду ЭБУ отпереть двери авто (как если бы была нажата кнопка Open на смарт‑ключе). После этого воры могут отсоединить CAN-инжектор, садиться в машину и уезжать.

Табор и Тинделл пишут, что разработали две возможные схемы защиты от CAN-инъекций и уведомили представителей Toyota о своих выводах, однако пока не получили от компании никакого ответа. При этом экспертам удалось добиться присвоения этой проблеме CVE-идентификатора CVE-2023-29389, связанного с Toyota RAV4.

В отчете отмечается, что в сети можно найти аналогичные девайсы для взлома и угона, нацеленные и на многие другие авто, включая BMW, Cadillac, Chrysler, Ford, GMC, Honda, Jaguar, Jeep, Maserati, Nissan, Peugeot, Renault и Volkswagen.

Заблокировано 135 миллионов мошеннических звонков

- Роскомнадзор сообщил, что недавно заработавшая система «Антифрод», которая позволяет усилить контроль за вызовами и выявлять подменные номера, заблокировала более 135 000 000 мошеннических вызовов.

- В настоящее время к системе подключены четыре основных оператора связи («Мегафон», «МТС», «Билайн» и Tele2). Подключение к платформе бесплатно и возможно в трех вариантах: облачное подключение, адаптация специального ПО на сервере оператора и аппаратное присоединение системы связи оператора к узлу взаимодействия.

- По данным СМИ, за пропуск подменных номеров операторам уже приходят штрафы в размере примерно 500 000 рублей.

Как обнаружить BlackLotus

Компания Microsoft поделилась руководством, которое должно помочь организациям обнаружить установку UEFI-буткита BlackLotus, эксплуатирующего уязвимость CVE-2022-21894. Также в компании объяснили, как лучше восстанавливать зараженную систему.

Впервые BlackLotus был замечен в октябре 2022 года. Его продавец утверждал, что буткит имеет встроенный обход Secure Boot, встроенную защиту от удаления на уровне Ring 0 / ядра, а также запускается в режиме восстановления и в безопасном режиме. Сообщалось, что малварь оснащена антивиртуализацией, антиотладкой и обфускацией, что усложняет ее обнаружение и анализ. Также, согласно заявлениям продавца, защитное ПО не может обнаружить и уничтожить буткит, так как тот запускается под учетной записью SYSTEM внутри легитимного процесса.

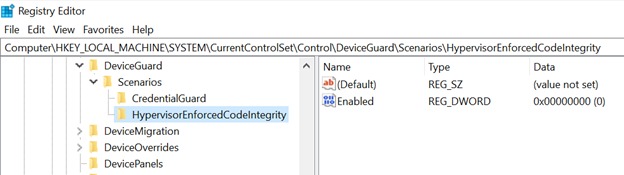

Помимо этого, BlackLotus способен отключать защитные механизмы на целевых машинах, в том числе Hypervisor-Protected Code Integrity (HVCI) и Windows Defender, а также обходить User Account Control (UAC).

BlackLotus имеет размер 80 Кбайт, написан на ассемблере и C и умеет определять геозону жертвы, чтобы избегать заражения машин в странах СНГ. В прошлом году вредонос предлагался к продаже за 5000 долларов США, а каждая новая версия оценивалась еще в 200 долларов США.

Позже угрозу удалось изучить аналитикам из компании ESET. Они подтвердили, что буткит легко обходит Secure Boot и для закрепления в системе использует уязвимость CVE-2022-21894 годичной давности.

Подчеркивалось, что Microsoft устранила эту проблему еще в январе 2022 года, но злоумышленники по‑прежнему могут использовать ее, так как затронутые подписанные бинарники не были добавлены в отзывной список UEFI. По словам аналитиков, BlackLotus — это первый задокументированный случай злоупотребления этой уязвимостью.

Как теперь рассказали эксперты Microsoft, во время анализа устройств, скомпрометированных с помощью BlackLotus, они выявили ряд особенностей, которые позволяют обнаружить заражение. Исследователи говорят, что защитники могут искать признаки установки BlackLotus в следующих местах:

- недавно созданные и заблокированные файлы загрузчика;

- промежуточный каталог, используемый во время установки BlackLotus, в EFI System Partition (ESP);

- изменение ключа реестра Hypervisor-Protected Code Integrity (HVCI);

- сетевые журналы;

- журналы конфигурации загрузки.

«Очень важно отметить, что использование злоумышленниками этого буткита в первую очередь является механизмом сохранения и защиты от уклонения. Это не полезная нагрузка первого этапа или вектор начального доступа, буткит можно развернуть только на устройстве, к которому злоумышленник уже получил либо привилегированный, либо физический доступ», — говорится в сообщении Microsoft.

Аналитики пишут, что BlackLotus блокирует файлы, которые записывает в EFI (ESP), делая их недоступными. Однако их имена, время создания и сообщения об ошибке, полученные при попытке доступа к ним, должны свидетельствовать о наличии буткита, равно как и кастомный каталог (/system32/), созданный и не удаленный во время установки.

«Если в ESP устройства обнаруживаются недавно измененные и заблокированные файлы, особенно те, которые соответствуют известным именам файлов загрузчика BlackLotus, их следует рассматривать как весьма подозрительные. Устройство нужно удалить из сети для проверки на наличие дополнительных доказательств присутствия BlackLotus или последующих за заражением действий», — отмечает Microsoft.

Также защитники могут обнаружить определенные изменения в реестре, связанные с буткитом, записи журнала, созданные, когда BlackLotus отключает Microsoft Defender или добавляет компоненты в цикл загрузки, и постоянное исходящее сетевое соединение winlogon.exe на порт 80, которое тоже указывает на заражение.

Для очистки машины, зараженной BlackLotus, специалисты рекомендуют изолировать ее от сети, переформатировать и установить чистую ОС с разделом EFI или восстановить систему из чистой резервной копии с разделом EFI.

Чтобы избежать заражения BlackLotus или другим вредоносным ПО, использующим уязвимость CVE-2022-21894, Microsoft рекомендует организациям помнить о принципе наименьших привилегий и соблюдать гигиену учетных данных.

«Избегайте использования служебных учетных записей на уровне домена и администратора. Ограничение привилегий локального администратора может помочь предотвратить установку троянов удаленного доступа (RAT) и других нежелательных приложений», — говорят в Microsoft.

Найден самый быстрый шифровальщик

- Аналитики Check Point обнаружили вымогательскую малварь Rorschach, которая уже использовалась для атаки на неназванную американскую компанию. Вредонос отличается крайне высокой скоростью шифрования файлов, и Check Point называет эту угрозу «одной из самых быстрых программ‑вымогателей», так как Rorschach работает даже быстрее, чем LockBit 3.0.

- Чтобы определить скорость шифрования Rorschach, эксперты провели тест с использованием 220 000 файлов на машине с 6-ядерным процессором. Малвари потребовалось 4,5 минуты для шифрования данных, тогда как LockBit 3.0, до недавнего времени считавшийся самым быстрым вымогателем, справился с той же задачей за 7 минут.

РКН запустил свой Downdetector

Заработал сервис «Мониторинг сбоев», созданный Центром мониторинга и управления сетью связи общего пользования (ЦМУ ССОП) при подведомственном Роскомнадзору ФГУП «Главный радиочастотный центр» (ГРЧЦ). Сервис был создан на замену Downdetector, из которого в прошлом году исчезли все российские компании и сервисы.

«Если вы столкнулись с проблемой в работе интернет‑сервиса, банковского приложения или оператора связи, можете сообщить об этом на портале. На основе всех обращений пользователей формируется тепловая карта. Если сбой массовый, специалисты Центра подключатся к решению проблемы совместно с операторами связи и владельцами сервисов», — сообщает РКН.

Как пишут представители ЦМУ ССОП, сервис даст пользователям возможность оставлять сообщения о неработоспособности интернет‑сервисов, банковских приложений и операторов связи, отслеживать стабильность их функционирования и изучать географию зафиксированных проблем.

Кроме того, на портале Центра был запущен специальный сервис для профильных специалистов — Looking Glass, который дает возможность получить информацию об IP-адресах, автономных системах и оптимальных маршрутах трафика.

«Ключевая особенность сервиса — использование маршрутной информации непосредственно от всех российских операторов связи посредством информационной системы мониторинга Центра. Это позволяет получать достоверные данные о маршруте на интересующую сеть с точки зрения любого российского оператора», — рассказали в ГРЧЦ, отметив, что данные предоставляются в режиме реального времени.

Сундар Пичаи опасается ИИ-дипфейков

Глава Google Сундар Пичаи заявил, что стремление к внедрению ИИ‑технологий должно тщательно регулироваться, чтобы избежать потенциальных негативных последствий. По его словам, ИИ может оказаться «крайне вредным при неправильном использовании».

Одним из основных рисков Пичаи назвал всевозможные дипфейки — видео, изображения, аудио, где люди произносят фразы, которых они на самом деле не говорили.

«Создание дипфейковых видео, которые наносят вред обществу, должно иметь последствия. Любой, кто работал с ИИ какое‑то время, понимает, что это нечто совершенно иное и настолько глубокое, что нам потребуются специальные социальные нормы, чтобы мы сумели придумать, как к этому адаптироваться»,

— считает Сундар Пичаи.

Гэри Боузер вышел на свободу

Бывший участник группы Team Xecuter, канадец Гэри «GaryOPA» Боузер (Gary Bowser) вышел на свободу после шестнадцати месяцев тюремного заключения. Однако Боузер по‑прежнему должен выплатить Nintendo 14,5 миллиона долларов компенсации и, вероятно, будет платить компании до конца жизни.

Напомню, что раньше Team Xecuter предлагала людям аппаратные и программные решения, позволявшие устанавливать неофициальные и пиратские копии игр на консолях (включая популярную Nintendo Switch).

Мы уже рассказывали, что в 2020 году Боузер был арестован и в итоге признал себя виновным. Дело в том, что в Team Xecuter он работал над линейкой SX OS для моддинга устройств Switch, а также занимался разработкой других инструментов, позволявших пользователям играть в пиратские ROM.

Боузер признал себя виновным по двум из одиннадцати пунктов обвинения, связанных с торговлей устройствами для обхода защиты и сговором с той же целью. Два этих обвинения вместе предусматривали максимальное наказание в виде десяти лет лишения свободы, но взамен на признание вины прокуратура согласилась снять с Боузера остальные девять обвинений.

В итоге моддер признал, что в период с июня 2013 года и вплоть до ареста он «сознательно и умышленно участвовал в киберпреступной деятельности по взлому ведущих игровых консолей, в рамках которой разрабатывались, производились и продавались различные устройства для обхода защиты, которые позволяли клиентам (моддеров) играть в пиратские версии видеоигр, защищенных авторским правом».

Кроме того, Team Xecuter пытались «скрыть свою незаконную деятельность за предполагаемым желанием поддержать доморощенных энтузиастов, которые стремились разрабатывать собственные игры». Дело в том, что, хотя группа поддерживала движение за право на ремонт, все же их продукты позволяли пользователям играть в пиратские игры.

Учитывая признание вины и тот факт, что Боузер согласился выплатить компании Nintendo 4 500 000 долларов, чтобы компенсировать часть убытков от деятельности Team Xecuter, в прошлом году суд отправил его за решетку на 40 месяцев (3 года и 4 месяца). Также по отдельному гражданскому иску моддер согласился выплатить компании еще 10 миллионов долларов.

Хотя по официальной версии Team Xecuter нанесла Nintendo ущерб в размере от 65 до 150 миллионов долларов, Боузер сообщал, что лично он заработал лишь около 320 тысяч долларов за семь лет (получая прямые платежи от Team Xecuter и долю с рекламных продаж на сайтах, которые он контролировал).

Как теперь сообщили СМИ, проведя шестнадцать месяцев в камере предварительного заключения и в итоге получив «скидку» за хорошее поведение, Боузер вышел из федеральной тюрьмы и теперь ожидает возвращения в родную Канаду.

Боузер уже лично сообщил о своем освобождении в игровом подкасте NickMoses 05, где рассказал, что за время пребывания в тюрьме он уже «поработал» на Nintendo. Так, с момента задержания он выплатил компании 175 долларов.

Боузер говорит, что отныне Nintendo будет забирать от 25 до 30% его ежемесячного дохода и перед началом выплат у него будет до шести месяцев. Раньше он работал бухгалтером, занимался ремонтом и консалтингом. В подкасте Боузер высказал несколько идей о своей будущей работе. Так, медианная зарплата в Торонто, куда его, скорее всего, отправят к семье, составляла 85 500 канадских долларов в год в 2020 году. Маловероятно, что моддер, которому уже за пятьдесят и который теперь имеет судимость, сумеет накопить больше 14,5 миллиона долларов США для выплаты всех положенных компенсаций Nintendo.

Другие интересные события месяца

- Пользователь заставил ChatGPT генерировать ключи для Windows 95

- Власти Германии закрыли хакерский хостинг FlyHosting

- Western Digital взломали. Сервис My Cloud не работал неделю

- Ультразвуковая атака помогает взламывать голосовых помощников и умные устройства

- Microsoft и Fortra будут бороться со злоупотреблениями Cobalt Strike

- Google Pay по ошибке перечислил деньги на счета пользователей

- Баг в чипах HiSilicon и Qualcomm превращает точки доступа в устройства для слежки

- С форума Kodi утекли данные 400 000 пользователей

- Компании не очищают сетевое оборудование при продаже на вторичном рынке

- Вредонос Goldoson проник в Google Play и набрал 100 миллионов установок

* Принадлежит компании Meta, чья деятельность признана экстремистской и запрещена в России.