Содержание статьи

Миллион виртуалок для майнинга

Европол сообщил об аресте 29-летнего гражданина Украины (его личность не разглашается), которого подозревают в организации масштабной криптоджекинговой схемы. Считается, что хакер с размахом эксплуатировал чужие облачные ресурсы: с помощью взломанных учетных записей подозреваемый создал миллион виртуальных серверов и использовал их для нелегальной добычи криптовалюты.

Впервые информация об этой схеме появилась в январе 2023 года, когда неназванный провайдер облачных услуг обнаружил взлом учетных записей на своей платформе и занялся расследованием этого инцидента. В итоге весь прошедший год Европол, украинская полиция и представители провайдера совместно работали над сбором данных, необходимых для поиска и идентификации хакера.

По данным следствия, подозреваемый вел активную деятельность с 2021 года: именно тогда он впервые использовал собственные автоматизированные брутфорс‑инструменты для подбора 1500 паролей от аккаунтов неназванной дочерней компании одного из крупнейших в мире поставщиков e-commerce-решений.

После взлома злоумышленник использовал скомпрометированные учетные записи, чтобы получить административные привилегии и создать больше миллиона виртуальных машин, через которые затем добывал криптовалюту за чужой счет.

Известно, что подозреваемый использовал криптовалютные кошельки TON для перемещения своих незаконных доходов, а общая сумма транзакций составляет около 2 миллионов долларов США.

Теперь задержанного обвинят по статье, связанной с несанкционированным вмешательством в работу информационных, электронных коммуникаций и сетей электронных коммуникаций.

Криптоджекинг по‑прежнему остается заметной проблемой, хотя расцвет таких атак пришелся на 2017–2018 годы. К примеру, согласно отчету компании Sysdig, в 2022 году криптоджекеры «зарабатывали» примерно доллар в криптовалюте на каждые 53 доллара, потраченные организацией‑жертвой.

141 миллиард человек посетил пиратские сайты

- Компания MUSO, специализирующаяся на защите авторских прав и борьбе с пиратством, и консалтинговая фирма Kearney подсчитали, что за прошедший год в мире был зарегистрирован 141 миллиард посещений пиратских сайтов, что на 10% больше, если сравнивать с данными за 2022 год.

- Наибольшей популярностью, как и в предыдущие годы, пользуется кино- и телеконтент, на который приходится 65% посещений. Второе место занимает аниме с 15% посещений, а за ним следуют прямые спортивные трансляции (9%) и традиционное линейное (linear) телевидение (1%).

Больше ребутов для Android

Разработчики GrapheneOS, ориентированной на конфиденциальность и безопасность, предложили добавить в Android функцию автоматической перезагрузки, чтобы затруднить эксплуатацию неких недавно обнаруженных уязвимостей в прошивке таких устройств, как Google Pixel и Samsung Galaxy. По словам специалистов, эти уязвимости в последнее время используются киберкриминалистами для извлечения информации с устройств.

Когда устройство находится в состоянии покоя (то есть выключено либо еще не разблокировано после загрузки), защита работает на полную, однако девайс еще не полностью работоспособен, поскольку ключи шифрования пока недоступны для использования установленными приложениями.

Первая разблокировка после перезагрузки приводит к перемещению нескольких криптографических ключей в память быстрого доступа, чтобы установленные приложения могли работать должным образом, а устройство более не пребывает в состоянии покоя.

При этом блокировка экрана после использования устройства не переводит его обратно в состояние покоя, поскольку ряд исключений из защитных правил по‑прежнему сохраняется. Зато перезагрузка устройства завершает все временные состояния, процессы и действия, которые могут быть использованы злоумышленниками, а после перезагрузки вновь требуется аутентификации (PIN-код, пароль или биометрическая верификация), что опять активирует защитные механизмы.

Несмотря на то что пока разработчики GrapheneOS не поделились подробной информацией об упомянутых уязвимостях прошивки, они предложили простое средство защиты, которое будет работать в большинстве случаев: функцию автоматической перезагрузки устройства, которая уже присутствует в их ОС.

Суть заключается в том, чтобы минимизировать окно возможностей для злоумышленников и помешать уже существующей компрометации, обнуляя все системы защиты устройства чаще, чем это обычно делает пользователь. Так, система автоперезагрузки в GrapheneOS выполняет сброс каждые 72 часа, но, по мнению создателей ОС, это слишком большой период, и они решили его сократить.

В GrapheneOS уже обновили систему перезагрузки, и теперь интервал составляет не 72, а 18 часов. Кроме того, разработчики изменили саму имплементацию функции автоперезагрузки, переместив ее из system_server в init для повышения надежности.

Стоит отметить, что в Google рассказали, что 2 января 2024 года разработчики GrapheneOS действительно сообщили о неких ошибках через официальную программу bug bounty Android и в настоящее время специалисты изучают это сообщение «для определения дальнейших шагов».

Исследователи утверждают, что напрямую исправить найденные ошибки прошивки невозможно из‑за аппаратных ограничений, но вместо этого предлагают стирать память прошивки при перезагрузке устройства и внести улучшения в API администрирования для более безопасного удаления данных.

Mozilla критикует изменения в правилах Apple для EC

С релизом iOS 17.4, запланированным на март, Apple представит множество изменений, которые будут актуальны только для стран ЕС. Например, компания наконец разрешит установку сторонних приложений в обход App Store, а также использование сторонних браузерных движков в iOS-приложениях. Однако представители Mozilla, которые теперь смогут использовать движок Gecko, говорят, что эти нововведения будут «максимально болезненными» для Firefox.

«Мы все еще изучаем технические детали, но крайне разочарованы предложенным Apple планом ограничить недавно анонсированный BrowserEngineKit приложениями, предназначенными для ЕС. Это приведет к тому, что независимый браузер, такой как Firefox, будет вынужден создавать и поддерживать две отдельные имплементации. И это бремя придется нести вовсе не Apple.

Предложения Apple не дают потребителям реальную возможность выбора, поскольку создание конкурентоспособных альтернатив Safari для других разработчиков становится максимально болезненным. Это еще один пример того, как Apple создает барьеры для предотвращения реальной конкуренции среди браузеров для iOS», — рассказывает представитель Mozilla Дамиано Де Монте (Damiano DeMonte).

Атака на Kyivstar

Reuters сообщило, что декабрьскую атаку на крупнейшего украинского оператора мобильной связи Kyivstar предварял взлом систем телекоммуникационной компании. Считается, что хакеры из группы «Солнцепек» (которую связывают с Sandworm) проникли в системы Kyivstar еще в мае 2023 года.

Напомним, что атака на Kyivstar произошла в середине декабря 2023 года. Из‑за этого инцидента у оператора, чья абонентская база насчитывает более 24 миллионов человек, возникли серьезные проблемы в работе, а миллионы пользователей мобильной связи и интернета столкнулись с различными сбоями и даже полным отсутствием связи.

Вскоре ответственность за эту атаку взяла на себя русскоязычная хакгруппа «Солнцепек», которая заявила в своем Telegram-канале, что атаковала Kyivstar потому, что оператор «обеспечивает связью ВСУ, а также государственные органы и силовые структуры Украины». При этом хакеры утверждали, что им удалось уничтожить «10 тысяч компьютеров, более 4 тысяч серверов, все системы облачного хранения данных и резервного копирования».

Как теперь сообщили СМИ, глава управления кибербезопасности Службы безопасности Украины (СБУ) Илья Витюк рассказал, что хакеры проникли в сеть Kyivstar еще в мае 2023 года (или даже раньше) и больше полугода готовились к атаке.

«На данный момент мы можем с уверенностью сказать, что они находились в системе как минимум с мая 2023 года. Не могу сейчас сказать, с какого времени они получили... полный доступ. Вероятно, как минимум с ноября», — говорит Витюк.

По его словам, в результате атаки оказались «уничтожены» тысячи виртуальных серверов и ПК, и Витюк назвал этот инцидент примером разрушительной кибератаки, которая «полностью разрушила ядро оператора связи». Стоит отметить, что ранее в компании называли фейком сообщения о том, что атакующим удалось уничтожить ее компьютеры и серверы.

По оценкам СБУ, у хакеров была возможность похитить личную информацию пользователей, определить местонахождение конкретных устройств, перехватывать SMS-сообщения и, вероятно, «угонять» Telegram-аккаунты, учитывая тот уровень доступа, который они получили.

Представители Kyivstar, который уже вернулся к нормальной работе, заявляют, что компания тесно сотрудничает с правоохранительными органами в расследовании случившегося, подчеркивая, что следов «утечки персональных и абонентских данных не выявлено».

Утечки данных в 2023 году

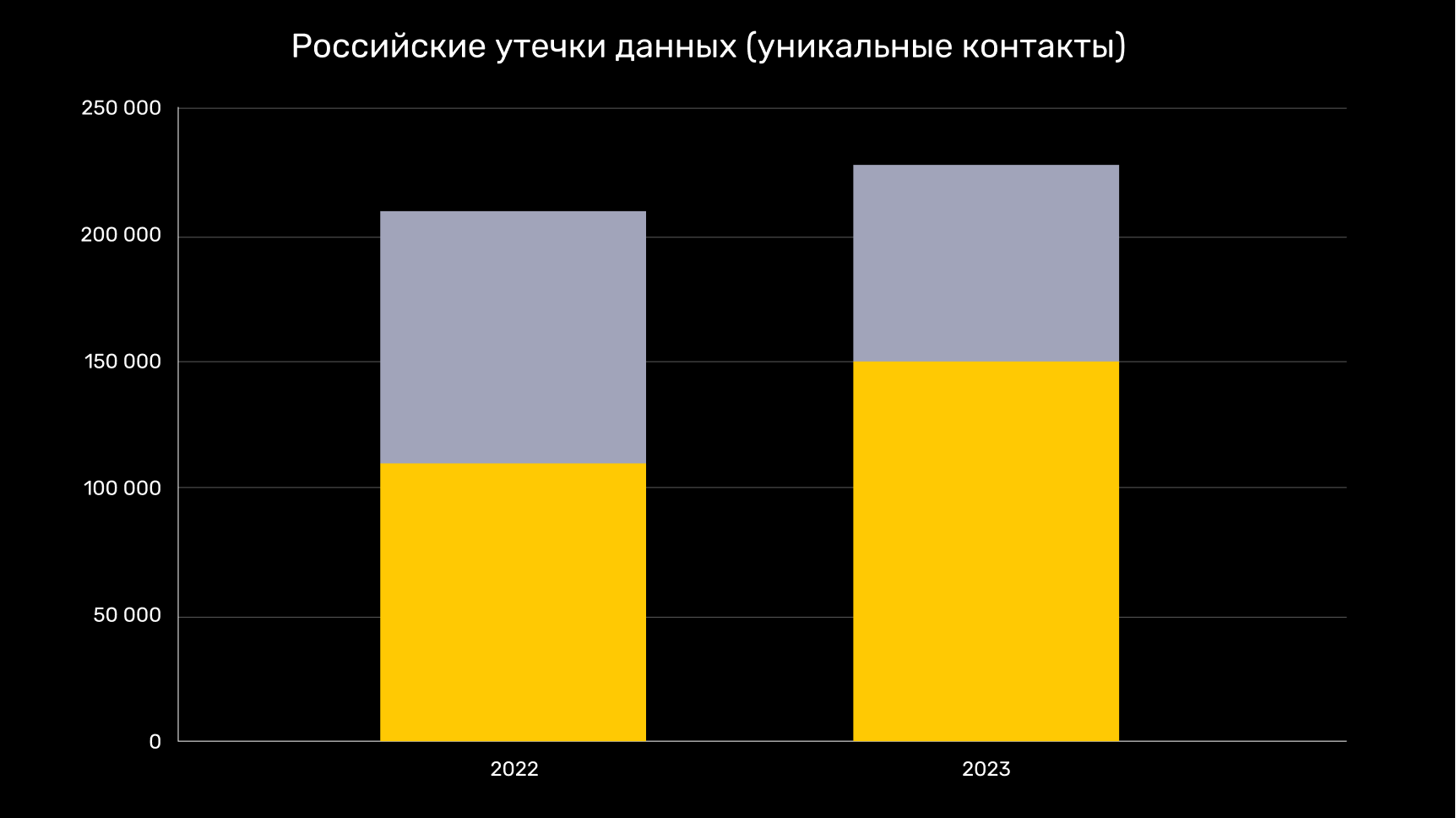

- Аналитики сервиса по разведке уязвимостей и утечек данных DLBI подсчитали, что в 2023 году утечек данных российских пользователей произошло больше, однако они стали мельче. Изученные данные были выставлены на продажу в даркнете, опубликованы на закрытых форумах и в Telegram-каналах, а также попадали в свободный доступ.

- Всего в ушедшем году произошло более 290 утечек, в результате которых злоумышленники получили доступ к 240 миллионам уникальных телефонных номеров и 123 миллионам почтовых адресов российских пользователей.

- Число инцидентов незначительно превысило результат 2022 года, когда произошло более 270 утечек.

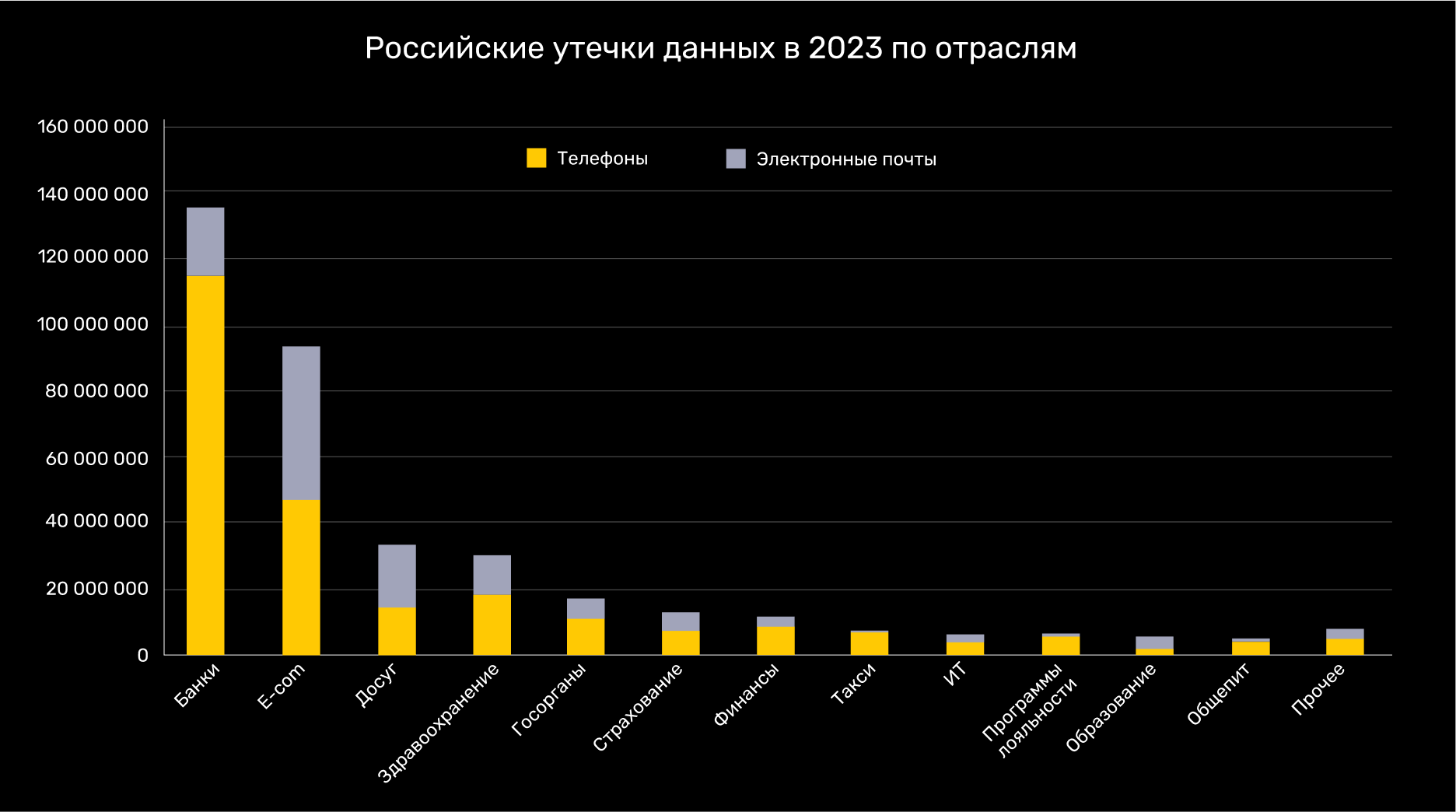

- Лидером по числу утечек в 2023 году с большим отрывом стал сегмент электронной коммерции (почти 40% инцидентов), за ним следуют здравоохранение (9%) и досуг (8,5%).

- Лидерами по объему утекших данных стали банковская отрасль (47% утекших телефонных номеров) и электронная коммерция (38% утекших email-адресов). Также банковская отрасль заняла первое место и по среднему размеру утечки.

- Основным трендом 2023 года, помимо переориентации преступников на e-commerce, в DLBI назвали снижение доли крупных утечек (размером более миллиона уникальных записей) с 30 до 10%.

У Adblock проблемы с YouTube

Пользователи Adblock и Adblock Plus массово жалуются на проблемы с производительностью YouTube. Сначала пользователи решили, что Google использует какую‑то новую тактику для борьбы с блокировщиками рекламы, но оказалось, что проблемы возникли из‑за ошибки в самом расширении.

В январе производительность YouTube при включении блокировщика рекламы заметно ухудшилась, видео попросту не успевают подгружаться с необходимой для просмотра скоростью, то и дело подвисая. При этом отключение блокировщика рекламы сразу же повышает производительность.

Пользователи сообщают, что при включенном блокировщике возникают и другие странные проблемы. Например, из‑за «лагов» не работает полноэкранный режим, не загружаются комментарии, а иногда Chrome вообще перестает загружать другие страницы, пока открыт YouTube, то есть страдает производительность всей ОС.

В прошлом году Google активно препятствовала работе блокировщиков рекламы на YouTube, в том числе добавив пятисекундную задержку при первоначальной загрузке сайта для пользователей с такими расширениями. В итоге пользователи поспешили обвинить компанию в происходящем, решив, что теперь Google умышленно замедлила буферизацию видео для пользователей с блокировщиками.

Однако вскоре разработчик uBlock Origin Рэймонд Хилл (Raymond Hill) объяснил в X, что проблемы вызваны не действиями Google, а самими расширениями семейства Adblock и проявляются не только на YouTube, но и на других сайтах, особенно если страницы динамически обновляются.

При этом простого отключения Adblock Plus или Adblock будет недостаточно для устранения проблем. Хилл пишет, что сначала нужно несколько раз перезагрузить страницу или открыть ее в новой вкладке, чтобы расширение полностью отключилось.

Кроме того, на GitHub Adblock Plus появился баг‑репорт, посвященный «проблемам с производительностью», которые возникли в версии 3.22 и должны быть исправлены в версии 3.22.1. Предполагается, что проблемы связаны с версией 1.1.1 движка расширений, представленной в версии Adblock 5.17 и Adblock Plus 3.22.

При этом разработчики расширений писали, что пока им не удается самостоятельно воспроизвести проблему, и просили пользователей предоставить обратную связь, чтобы определить корни возникновения этого бага.

Рунет вырос на 506 024 домена

- Координационный центр доменов .RU/.РФ подвел итоги 2023 года для российских национальных доменов. За прошедший год рунет вырос на 506 024 домена (на 10,3% больше, чем в 2022 году) и вернулся на 5-е место в мировом рейтинге страновых доменов.

- По данным на конец декабря, в зоне .RU насчитывалось 5 439 137 доменов, из которых 85% были зарегистрированы российскими гражданами и организациями. Всего в прошлом году в зоне .RU было зарегистрировано 1 709 718 новых доменов.

- В кириллическом домене .РФ к концу прошлого года насчитывалось 768 883 доменных имени, за год домен вырос на 92 769 доменных имен, или 13,7%.

Обнаружен список Naz.API

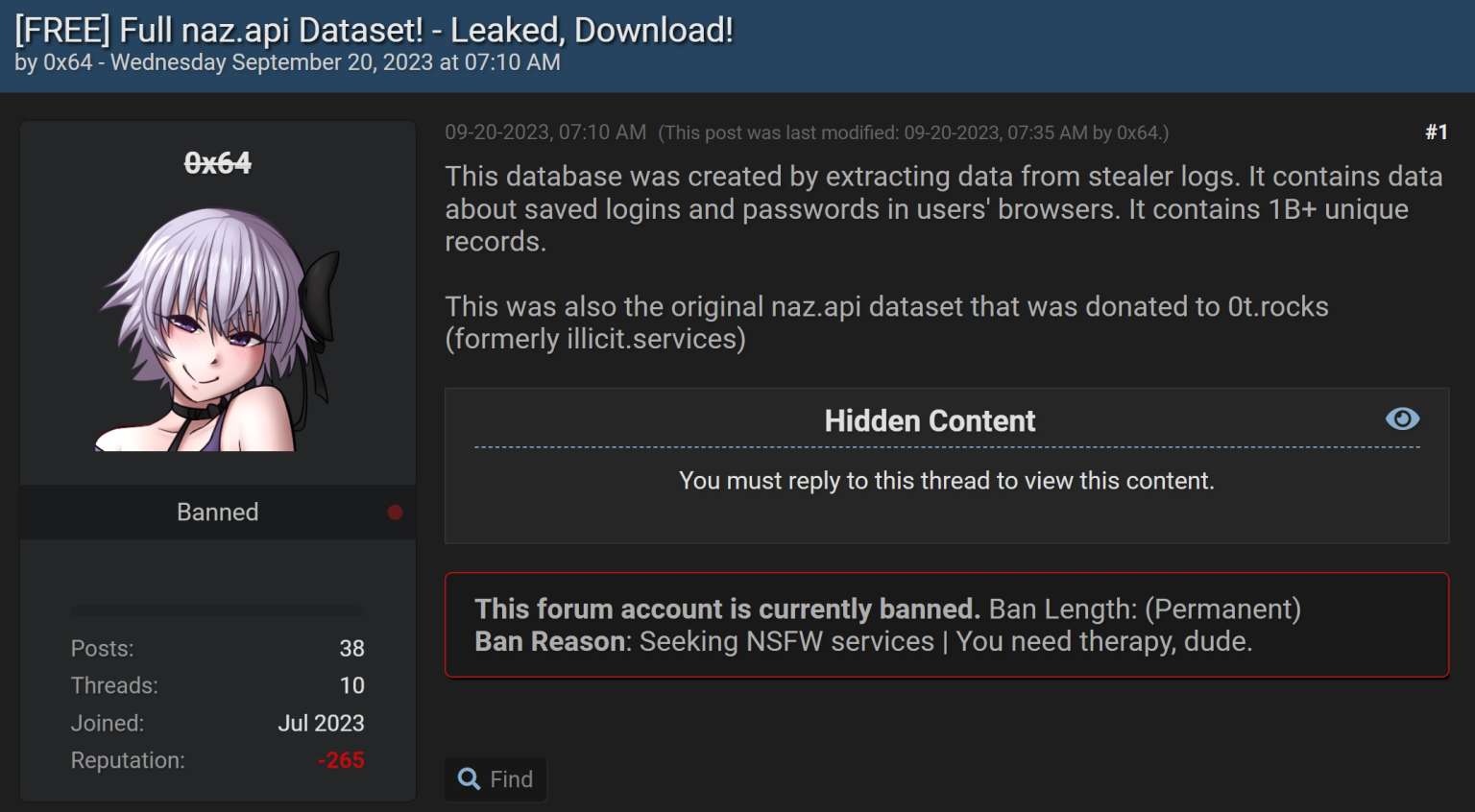

На одном из популярных хакфорумов был обнаружен список для атак credential stuffing, содержащий около миллиарда строк ворванных данных, включая 71 миллион уникальных адресов электронной почты, сообщил ИБ‑исследователь Трой Хант (Troy Hunt), который руководит сервисом оповещения об утечках Have I Been Pwned.

«Вот предыстория: на этой неделе со мной связалась известная технологическая компания, которая получила bug bounty отчет, основанный на списке учетных данных, опубликованном на популярном хакфоруме, — пишет Хант. — Хотя пост на форуме был написан почти четыре месяца назад, он не попадался мне на глаза и, естественно, не передавался в вышеупомянутую технологическую компанию. Они отнеслись к происходящему достаточно серьезно, чтобы принять соответствующие меры для своей (очень крупной) пользовательской базы, а у меня появилось достаточно оснований, чтобы копнуть глубже, чем в случае с обычным списком credential stuffing».

Расследование показало, что список, носящий имя Naz.API, имеет размер 104 Гбайт и состоит из 319 файлов, содержащих адреса электронной почты и связанные с ними пароли, а также информацию о сайтах, на которых они использовались. Судя по всему, суммарно в Naz.API содержится более миллиарда строк ворванных учетных данных.

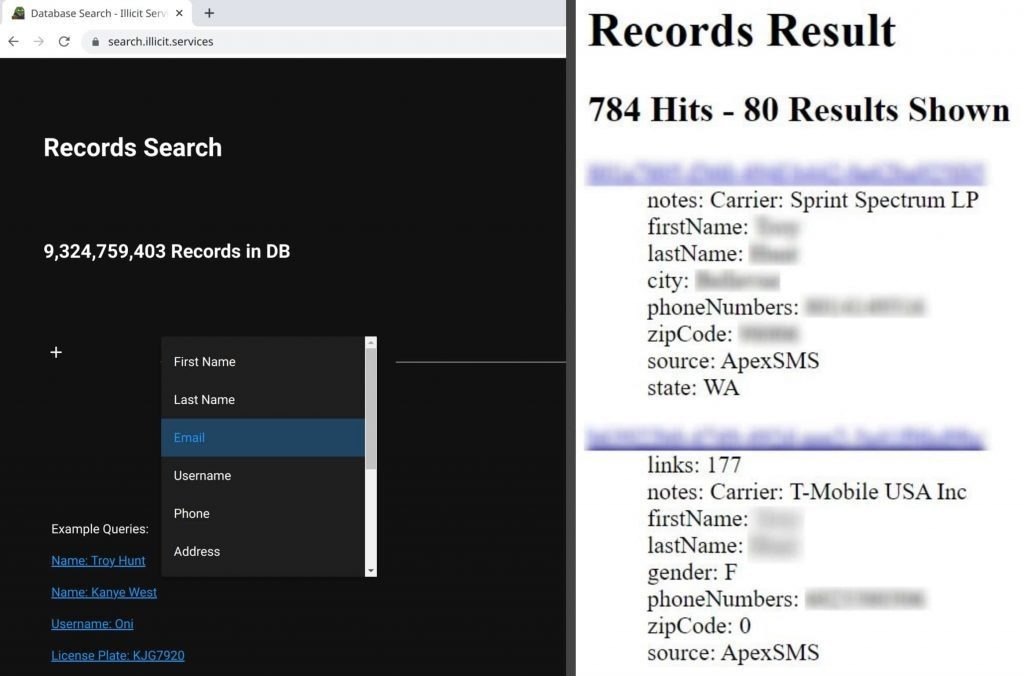

Хант обнаружил, что около трети email-адресов из списка Naz.API ранее не фигурировали в базе HIBP, то есть они не были частью известных дампов и утечек данных. Эксперт полагает, что причина этого проста: данные в Naz.API в основном взяты из логов стилеров. Также он отмечает, что часть информации была получена из OSINT-инструмента и поисковика по утечкам данных Illicit Services.

Проверяя достоверность данных, эксперт выяснил, что адреса электронной почты, как и аккаунты, с которыми они связаны, подлинные. Однако он считает, что пароли в списке, скорее всего, содержатся старые. Так, несколько подписчиков HIBP подтвердили, что указанные пароли для их email-адресов использовались в прошлом. Сам Хант тоже нашел в списке один из своих старых паролей, которым пользовался в 2011 году.

«Этот массив данных состоит не только из логов стилеров, он также содержит классические пары логинов и паролей для credential stuffing’а. На самом деле самый большой файл в коллекции именно такой — 312 миллионов строк адресов электронной почты и паролей», — пишет Хант.

Naz.API довольно давно циркулирует в узких кругах, но широкую известность этот набор данных получил после того, как был использован для создания упомянутой OSINT-платформы Illicit Services.

Этот сервис позволял посетителям искать в БД украденную информацию, включая имена, номера телефонов, адреса электронной почты и другие личные данные. Он использовал данные из разных источников, но одним из крупнейших источников был именно Naz.API, который тогда распространялся в частном порядке среди небольшой группы людей.

Хотя в своем блоге Хант сообщил, что Illicit Services закрылся, это не совсем так. Сервис действительно был закрыт в июле 2023 года из‑за опасений, что его используют для доксинга и атак на подмену SIM-карт. Однако в сентябре прошлого года он заработал снова.

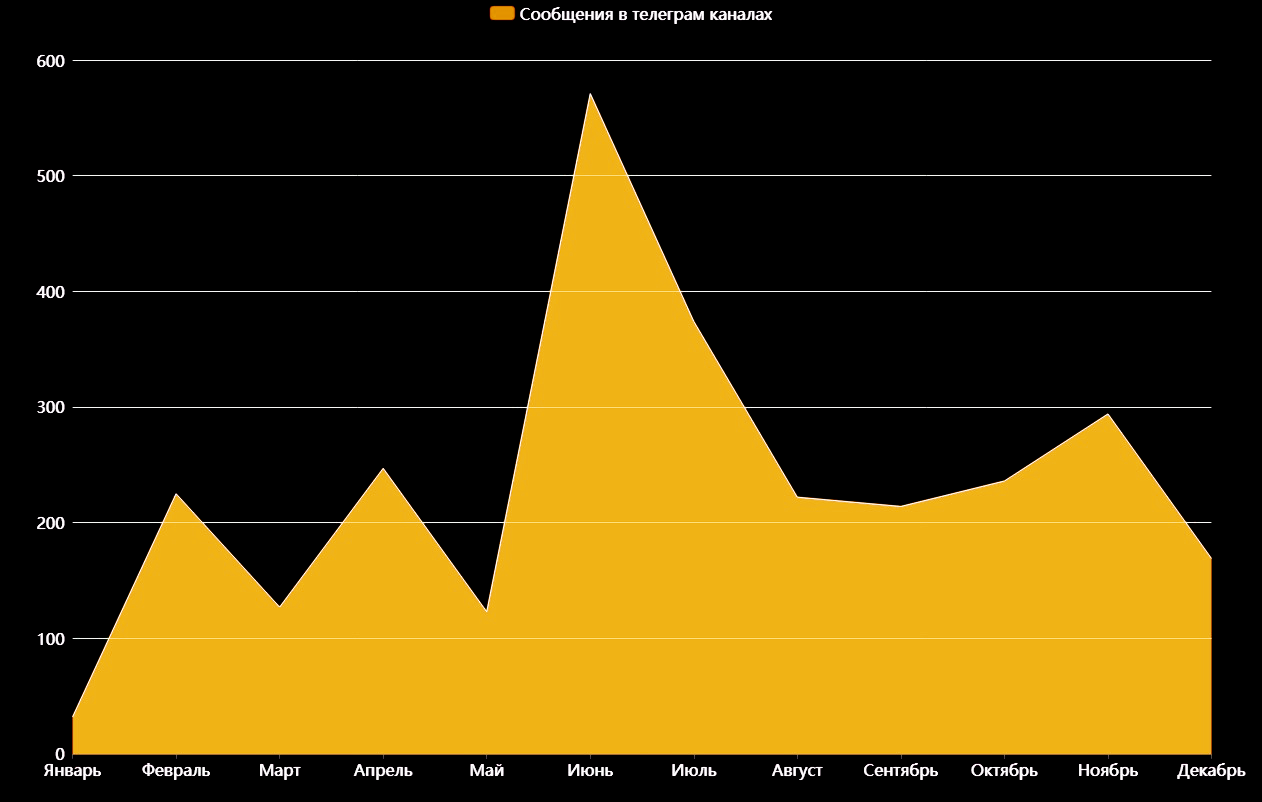

40% публикаций о криптовалюте в Telegram пишут мошенники

- Специалисты Angara Security изучили публикации на тему криптовалюты в открытых Telegram-каналах. В общей сложности было выявлено около 22 тысяч материалов, связанных с криптовалютами, из которых почти 9 тысяч были отмечены как подозрительные и впоследствии удалены.

- Для привлечения пользователей мошенники использовали агрессивные названия для своих Telegram-каналов: «Заработок сейчас», «Путь к успеху», «Финансовая независимость», «Умные инвестиции», «Крипто ферма», «Крипто бабос», «Официальный канал».

Майнер в пиратском софте

Аналитики компании «Доктор Веб» предупредили об участившихся случаях выявления троянов‑майнеров для скрытой добычи криптовалюты в составе пиратского ПО, которое распространяется через Telegram и различные сайты. По подсчетам исследователей, один из таких вредоносов заразил более 40 тысяч систем всего за полтора месяца.

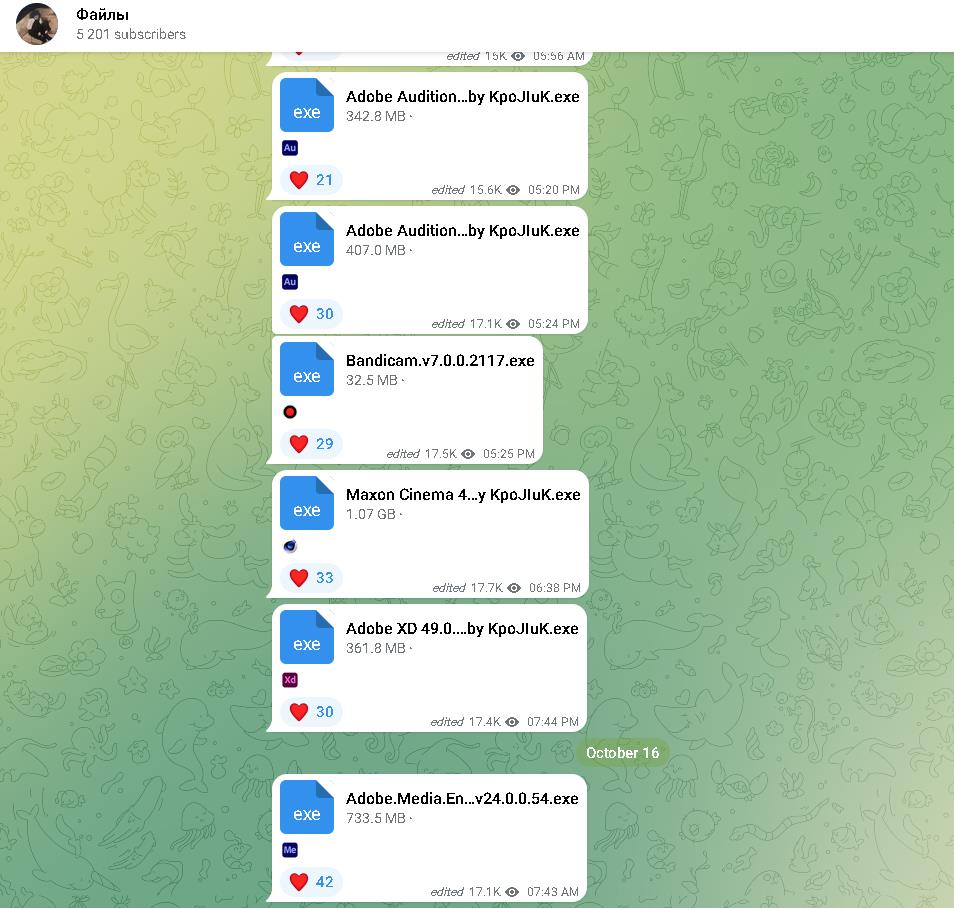

В декабре 2023 года исследователи заметили рост числа детектирований майнера, который компания отслеживает как Trojan.BtcMine.3767, а также связанного с ним Trojan.BtcMine.2742. Оказалось, майнеры попадали на компьютеры пользователей вместе с различным пиратским софтом.

Trojan.BtcMine.3767 представляет собой Windows-трояна, написанного на С++. Это загрузчик майнера, созданный на базе опенсорсного проекта SilentCryptoMiner.

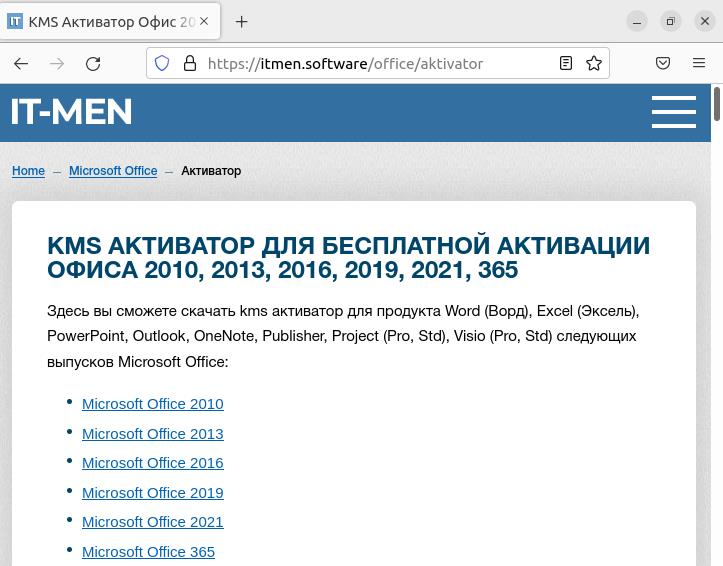

Основными источниками распространения малвари стали Telegram-канал t[.]me/files_f (более 5 тысяч подписчиков), а также сайты itmen[.]software и soft[.]sibnet[.]ru. Отмечается, что для последнего подготавливались отдельные сборки с использованием установщика NSIS.

Всего за полтора месяца одна из кампаний по распространению этого трояна привела к заражению более 40 тысяч компьютеров. При этом исследователи говорят, что, учитывая статистику просмотров публикаций в Telegram-канале и трафик упомянутых сайтов, масштаб проблемы может оказаться более значительным.

После запуска загрузчик копирует себя в %ProgramFiles%\google\chrome\ под именем updater.exe и создает задачу планировщика для обеспечения автозагрузки при запуске ОС. В целях маскировки задача имеет название GoogleUpdateTaskMachineQC. Кроме того, загрузчик прописывает свой файл в исключения антивируса Windows Defender, а также запрещает компьютеру выключаться и уходить в режим гибернации.

Исходные настройки жестко закодированы в «тело» трояна, а в дальнейшем настройки получают с удаленного хоста. После инициализации в процесс explorer.exe внедряется полезная нагрузка — Trojan.BtcMine.2742, отвечающий за скрытую добычу криптовалюты.

Отмечается, что дополнительно загрузчик позволяет устанавливать на скомпрометированную машину бесфайловый руткит r77, запрещать обновления Windows, блокировать доступ к определенным сайтам, автоматически удалять и восстанавливать свои исходные файлы, приостанавливать процесс добычи криптовалюты, а также выгружать занимаемую майнером оперативную и видеопамять при запуске программ для мониторинга процессов в зараженной системе.

Торвальдс недоволен качеством кода

В списке рассылки для разработчиков Linux Линус Торвальдс резко высказался о качестве кода Intel Xe для DRM (Direct Rendering Manager) в Linux 6.8. Так как обнаружилось, что коммиты от разработчиков даже не билдятся, Торвальдсу пришлось исправлять код самостоятельно, он в очередной раз посетовал на отсутствие должного тестирования.

«У вас серьезные проблемы с тестированием. <…> Я пересобрал патч, исправив сломанный header-файл Xe compat, но это определенно должно работать НЕ так. Как это вообще добралось до меня без какого‑либо тестирования сборки? И почему %^!@$% header-файл заголовка включает файл C? Это неправильно безотносительно самого бага», — сетует Торвальдс.

Почту Microsoft взломали

Компания Microsoft подтвердила, что в этом месяце хакерская группа Midnight Blizzard (она же Nobelium, APT29 и Cozy Bear) не только взломала ее корпоративную почту, но и атаковала другие организации благодаря полученному доступу.

12 января 2024 года Microsoft обнаружила, что атакована русскоязычной группировкой Midnight Blizzard, ряд корпоративных email-аккаунтов компании взломан, а данные похищены.

Сообщалось, что хакеры провели в системе Microsoft больше месяца и скомпрометировали электронную почту руководителей компании, сотрудников юридического отдела и специалистов по кибербезопасности. Причем в некоторых из украденных писем содержалась информация о самой хакгруппе, откуда злоумышленники могли понять, что Microsoft о них знает.

В компании рассказывали, что злоумышленники проникли в систему еще в ноябре 2023 года, после того как провели успешную брутфорс‑атаку типа password spray (перебор ранее скомпрометированных или часто используемых паролей) и получили доступ к тестовой учетной записи старого непроизводственного тенанта.

Тот факт, что хакеры смогли получить доступ к учетной записи с помощью брутфорса, указывал, что аккаунт не был защищен двухфакторной или многофакторной аутентификацией, которую Microsoft настоятельно рекомендует использовать для всех типов учетных записей.

Также после сообщения Microsoft у специалистов возникло немало вопросов о том, каким образом хакерам удалось перейти к другим аккаунтам. Ведь непроизводственный тестовый аккаунт вряд ли имел права для доступа к другим учетным записям.

В итоге Microsoft опубликовала более детальный отчет об этой атаке. Выяснилось, что в ходе атаки хакеры использовали резидентные прокси и технику password spray, сконцентрировавшись на небольшом количестве учетных записей. Причем один из атакованных аккаунтов, как и сообщалось ранее, был «устаревшей, непроизводственной учетной записью тестового тенанта».

«В этой атаке Midnight Blizzard подстроили свою атаку типа password spray под ограниченное число учетных записей и использовали минимальное количество попыток, чтобы избежать обнаружения и блокировки учетных записей из‑за большого количества неудач», — сообщает Microsoft.

Кроме того, Microsoft подтвердила, что многофакторная аутентификация для этого аккаунта действительно была отключена, что позволило атакующим получить доступ к системам Microsoft (после того как они подобрали правильный пароль).

В компании объяснили, что тестовая учетная запись по ошибке имела доступ к приложению OAuth с привилегированным доступом к корпоративной среде Microsoft. Именно этот расширенный доступ позволил хакерам создать дополнительные OAuth-приложения для получения доступа к другим корпоративным почтовым ящикам.

«Midnight Blizzard использовала полученный доступ, чтобы найти и скомпрометировать устаревшее тестовое OAuth-приложение, которое имело привилегированный доступ к корпоративной среде Microsoft. Так атакующие создали дополнительные вредоносные OAuth-приложения.

Также они создали новую учетную запись пользователя, чтобы получить согласие в корпоративной среде Microsoft для подконтрольных им вредоносных OAuth-приложений. Затем злоумышленники использовали устаревшее тестовое OAuth-приложение для предоставления себе роли Office 365 Exchange Online full_access_as_app, которая позволяла получить доступ к почтовым ящикам», — пишет Microsoft.

Как отмечает известный ИБ‑специалист Кевин Бомонт (Kevin Beaumont), единственный способ, который позволяет назначить всемогущую роль full_access_as_app приложению OAuth, — это учетная запись с привилегиями администратора. «Кто‑то допустил серьезную ошибку при конфигурации», — пишет Бомонт.

Расследование этого инцидента показало, что Midnight Blizzard «атаковала и другие организации», и Microsoft заявляет, что уже начала уведомлять пострадавшие организации о случившемся.

Так, в середине января компания Hewlett Packard Enterprise (HPE) писала, что группировка Midnight Blizzard получила несанкционированный доступ к ее почтовой среде Microsoft Office 365 и успешно похищала оттуда данные, сохраняя доступ с мая 2023 года.

Тогда сообщалось, что HPE получила предупреждение об атаке извне, однако компания не раскрывала, от кого оно было получено. Теперь становится ясно, что предупреждение исходило от представителей Microsoft.

Даркнет обсуждает ИИ

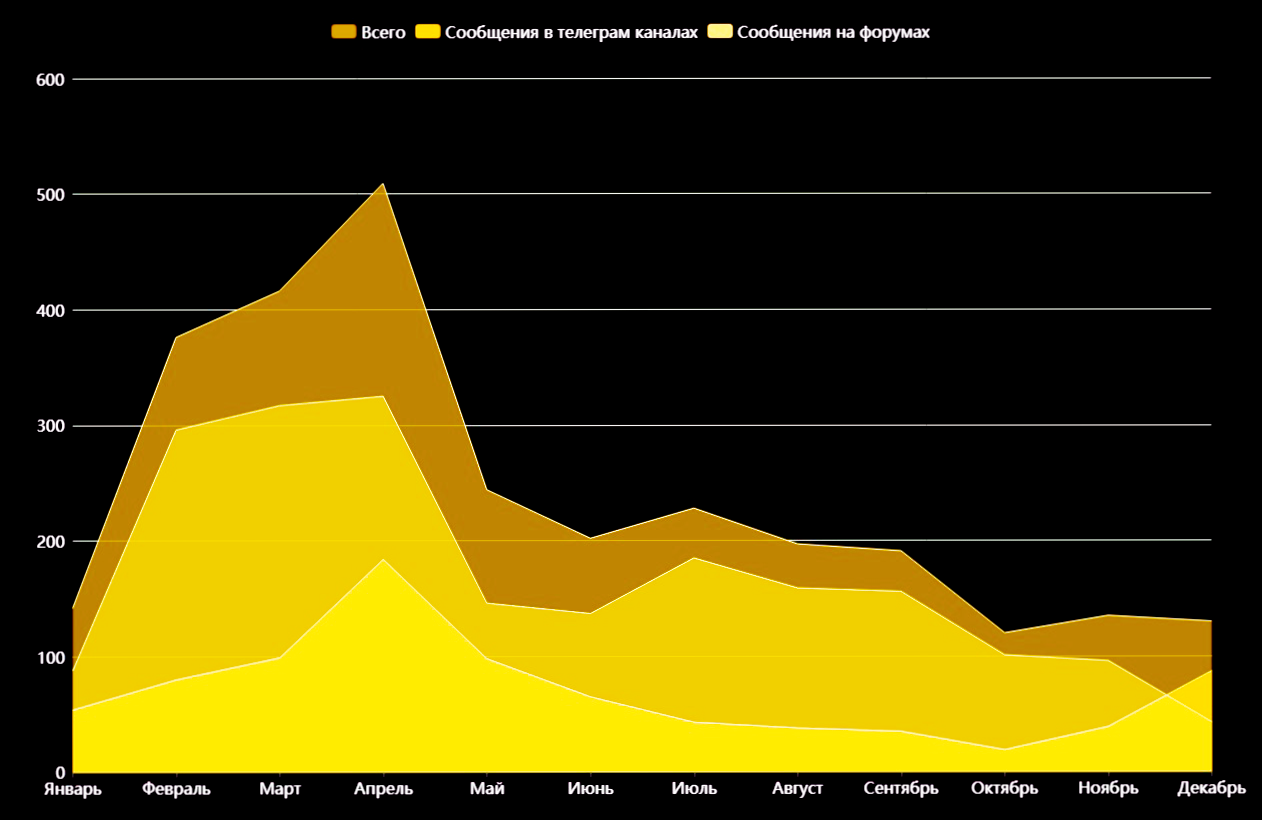

- Специалисты Kaspersky Digital Footprint Intelligence изучили сообщения в даркнете на тему использования ChatGPT и других аналогичных решений на основе больших языковых моделей (LLM).

- В 2023 году на теневых форумах и в Telegram-каналах было найдено более 2890 таких постов. Больше всего обсуждений было в апреле — в этом месяце эксперты зафиксировали 509 сообщений.

- В отчете компании рассказывается, что многочисленные обсуждения можно разделить на следующие направления: злоупотребления самим ChatGPT, джейлбрейки для LLM, использование ИИ для создания малвари, «злые» аналоги ChatGPT (WormGPT, XXXGPT, FraudGPT) и продажа аккаунтов.

- В сети продают как аккаунты для платной версии ChatGPT, украденные у настоящих пользователей и компаний, так и автоматически созданные бесплатные учетные записи. Злоумышленники автоматизируют регистрацию на платформе, используя для этого поддельные или временные данные. Это позволяет хакерам экономить время и сразу переходить на новый аккаунт, как только предыдущий перестает работать.

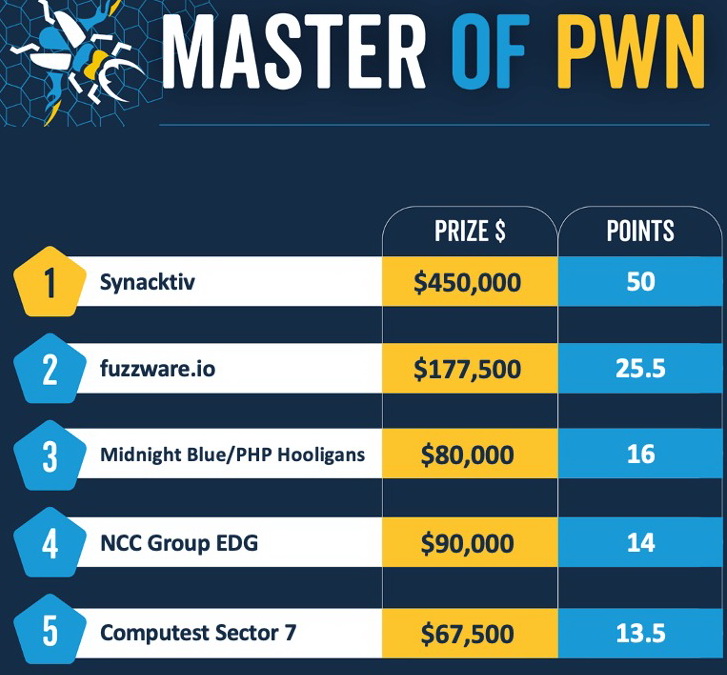

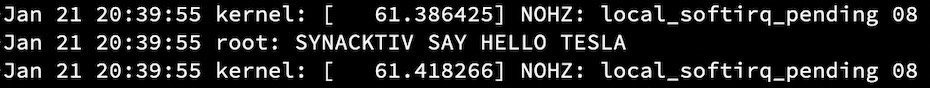

Pwn2Own Automotive

В Токио завершилось первое хакерское соревнование Pwn2Own Automotive, посвященное взлому автомобилей и всего, что с ними связано, организованное Trend Micro Zero Day Initiative (ZDI). За три дня участники заработали 1 323 750 долларов США, успели дважды продемонстрировать взлом Tesla и использовали 49 уязвимостей нулевого дня против электромобилей, зарядных станций и не только.

Соревнование прошло в рамках автомобильной конференции Automotive World, и среди целей, предложенных хакерам, были Tesla Model 3/Y (на базе Ryzen) или Tesla Model S/X (на базе Ryzen), включая инфотейнмент‑системы, модем, тюнер, беспроводную связь и автопилот, а также зарядные устройства для электромобилей и автомобильные операционные системы, в том числе Automotive Grade Linux, Android Automotive OS и BlackBerry QNX.

После завершения Pwn2Own информация обо всех продемонстрированных экспертами уязвимостях передается поставщикам, и те должны исправить проблемы в течение 90 дней, а затем Trend Micro Zero Day Initiative открыто опубликует технические подробности обо всех использованных на соревновании 0-day-эксплоитах.

Безоговорочным победителем Pwn2Own Automotive 2024 стала команда Synacktiv, заработавшая 450 тысяч долларов и 50 баллов Master of Pwn. За ней следуют команды fuzzware.io с 177,5 тысячи долларов (25,5 балла) и Midnight Blue/PHP Hooligans с 80 тысячами долларов (16 баллов).

В рамках состязания эксперты из Synacktiv дважды скомпрометировали Tesla: сначала они получили root-доступ к модему Tesla (объединив для этого в цепочку три уязвимости), а затем осуществили побег из песочницы информационно‑развлекательной системы авто с помощью двух цепочек 0-day-эксплоитов.

Кроме того, на конкурсе исследователи продемонстрировали две уникальные цепочки атак, направленные против зарядных станций Ubiquiti Connect EV и Smart EV JuiceBox 40, а также эксплоит, объединяющий сразу три ошибки в Automotive Grade Linux.

Стоит отметить, что команда Synacktiv лидирует на Pwn2Own далеко не впервые. К примеру, эксперты были победителями Pwn2Own Vancouver 2023, где тоже успешно взломали Tesla Model 3, показали повышение привилегий в Ubuntu Desktop и не только.

Число атак на пользователей Android-устройств в России выросло в 1,5 раза

- По данным «Лаборатории Касперского», в прошедшем году количество кибератак на пользователей Android-устройств в России выросло в 1,5 раза.

- Одним из наиболее распространенных видов мобильной малвари стали трояны, которые зачастую маскируются под легитимное ПО. Обычно пользователи сталкиваются с ними, когда устанавливают программы из неофициальных источников.

Неудачное обновление Pixel

Владельцы смартфонов Google Pixel массово сообщают о проблемах, возникающих после установки системного обновления Google Play от января 2024 года. Пользователи, например, не могут получить доступ к внутренней памяти устройства, запустить приложения, открыть камеру, сделать скриншот.

О сбоях в работе устройств сообщают владельцы многих моделей Pixel, включая Google Pixel 5, 6, 6a, 7, 7a, 8 и 8 Pro, то есть проблема явно не ограничивается конкретной конфигурацией железа.

Первопричина возникновения багов пока неизвестна, но, судя по всему, это софтверная проблема, связанная с обновлением Google Play от января 2024 года, которую инженеры Google пока не выявили и не устранили, хотя представители компании сообщили, что уже изучают этот вопрос.

На данный момент большинство возможных решений проблемы предлагают сами пострадавшие пользователи, однако они не устраняют проблему полностью. Некоторые люди и вовсе пишут, что проблема решается только сбросом к заводским настройкам, но в этом случае все данные на устройстве будут потеряны.

«Я удивлен, почему об этом не трубят на каждом углу, требуя от Google исправлений. Тратить столько денег на телефон, который становится непригодным для использования из‑за обновления, крайне неприятно», — пишет на форуме поддержки Google Pixel один из пострадавших.

В этом месяце Google выпустила системное обновление Play для Android 10, представив его как новый способ доставки важных обновлений безопасности, улучшений и защиты системных компонентов на устройства, не использующие последний уровень патчей, а также на устройства, поддержка которых уже прекращена.

То есть обновления поставляются напрямую Google, минуя OEM-вендоров, и призваны обеспечить совместимость старых версий Android с более современными приложениями и сервисами Google, а также их относительную безопасность.

В случае со смартфонами Pixel Google, похоже, развертывала обновление поэтапно, и поэтому не все владельцы устройств успели получить проблемный апдейт. Так что всем, кто еще использует обновление от 1 ноября 2023 года, рекомендуется оставаться на нем и отложить установку январского обновления до прояснения ситуации.

В октябре прошлого года у владельцев Pixel уже возникали похожие проблемы. Тогда ошибка в памяти, появившаяся с системным обновлением Play, привела к полному выходу смартфонов из строя. В итоге Google устранила проблему с доступом к медиахранилищу и постоянными перезагрузками, выпустив обновление 7 ноября 2023 года. Однако к тому времени многие пользователи уже прибегли к сбросу до заводских настроек, в результате потеряв все свои данные.

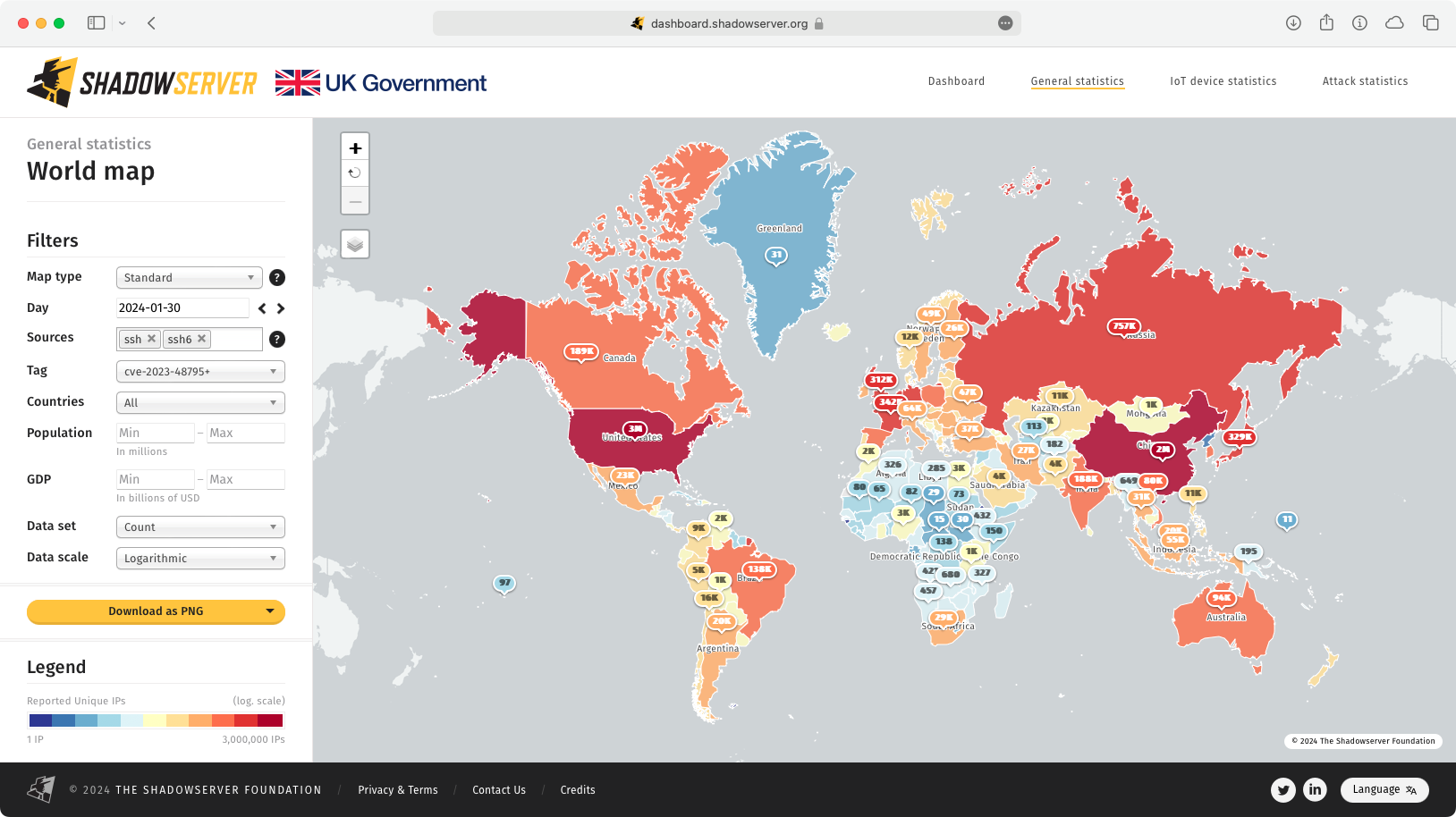

11 миллионов SSH-серверов уязвимы перед проблемой Terrapin

- Почти 11 миллионов SSH-серверов в интернете уязвимы перед атаками Terrapin, которые позволяют манипулировать данными в процессе хендшейка, в итоге нарушая целостность канала SSH при использовании ряда широко распространенных режимов шифрования.

- По данным аналитиков Shadowserver, уязвимы примерно 52% всех просканированных образцов в пространствах IPv4 и IPv6.

- Больше всего уязвимых систем было выявлено в США (3,3 миллиона), за которыми следуют Китай (1,3 миллиона), Германия (1 миллион), Россия (700 тысяч), Сингапур (390 тысяч) и Япония (380 тысяч).

Opera MyFlaw

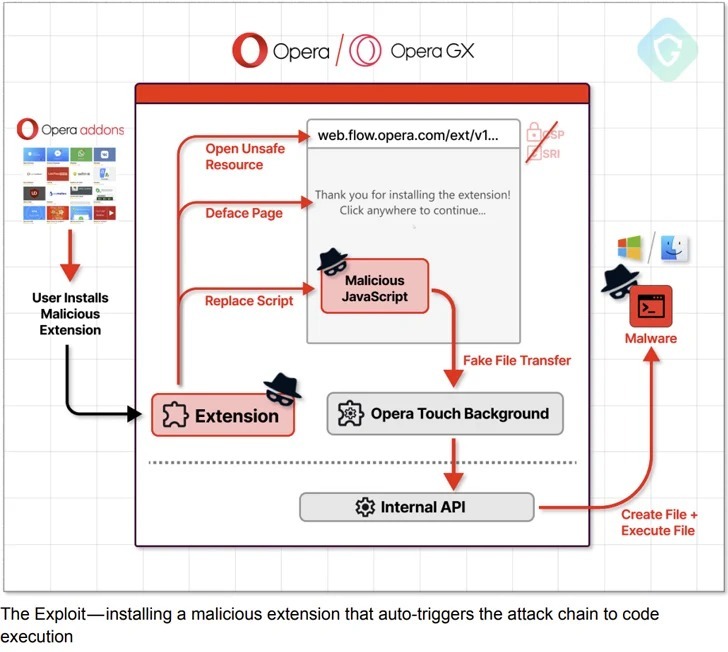

Эксперты из Guardio Labs обнаружили RCE-уязвимость в браузере Opera для Windows и macOS, которую можно использовать для выполнения любого файла в операционной системе. Проблема получила название MyFlaw, поскольку эксплуатирует функцию My Flow в Opera, позволяющую синхронизировать сообщения и файлы между мобильными и десктопными устройствами.

Проблема затрагивает браузеры Opera и Opera GX и была обнаружена еще 17 ноября 2023 года. Так как исследователи сразу сообщили об уязвимости разработчикам, ошибку устранили еще в прошлом году — в составе обновлений, вышедших 22 ноября 2023 года.

My Flow представляет собой похожий на чат интерфейс для обмена заметками и файлами, которые могут быть открыты через веб‑интерфейс, то есть файл может быть выполнен за пределами границ безопасности браузера.

My Flow предустановлен в Opera и поддерживается с помощью встроенного расширения под названием Opera Touch Background, которое отвечает за связь со своим мобильным аналогом.

Это расширение поставляется с собственным файлом манифеста, в котором указаны все необходимые разрешения, включая externally_connectable, определяющее, какие веб‑страницы и расширения могут подключаться к нему. Так, домены, которые могут взаимодействовать с расширением, должны соответствовать шаблонам *.flow.opera.com и *.flow.op-test.net, которые контролируются самими разработчиками браузера.

Однако при помощи сканера urlscan.io исследователям Guardio Labs удалось обнаружить «давно забытую» версию лендинга My Flow, расположенную на домене web.flow.opera.com.

«Сама страница выглядит точно так же, как и текущая, но изменения кроются под капотом: на ней не только отсутствует метатег content security policy, но и присутствует тег script, вызывающий файл JavaScript без какой‑либо проверки целостности, — гласит отчет экспертов. — Это именно то, что нужно злоумышленнику, — небезопасный, забытый, уязвимый для инъекций кода ресурс, который имеет доступ к высокопривилегированному нативному API браузера».

Далее созданная исследователями атака использовала специально разработанное расширение. Оно побуждало пользователя кликнуть в любом месте экрана и использовалось для передачи зашифрованного пейлоада через модифицированный JavaScript-файл на хост для последующего выполнения.

«Атака осуществляется с помощью подконтрольного (злоумышленнику) расширения для браузера, которое эффективно обходит песочницу и весь процесс браузера в целом», — поясняют исследователи.

Разработчики Opera заявили, что, получив информацию об уязвимости, они не только оперативно исправили ситуацию на стороне сервера, но и приняли меры для предотвращения повторного возникновения подобных проблем.

«Наша текущая структура использует стандарт HTML, и это наиболее безопасный вариант, который не нарушает ключевую функциональность, — комментируют в компании. — После того как Guardio предупредили нас об этой уязвимости, мы устранили причину этих проблем и делаем все возможное, чтобы подобные проблемы не возникали в будущем».

Другие интересные события месяца

- Steam прекращает поддержку Windows 7 и 8.1 из соображений безопасности

- Взлом Комиссии по ценным бумагам и биржам США повлиял на цену Bitcoin

- Хакеры используют недокументированный API Chrome для создания новых cookie

- Мошенники используют ИИ для создания голосовых фейков в Telegram

- Червь NoaBot заражает Linux-устройства майнерами

- GPU AMD, Apple и Qualcomm сливают данные ИИ из‑за уязвимости LeftoverLocals

- 0-day-баги в Ivanti Connect Secure VPN и Policy Secure подверглись массовым атакам

- Админ BreachForums приговорен к 20 годам под надзором

- Взломан сайт поддержки Trezor. Пострадали данные 66 тысяч пользователей

- Уязвимости в криптобанкоматах Lamassu Douro могут использоваться для кражи средств