Содержание статьи

- Наш лабораторный стенд

- Кейс 1. Поиск и восстановление удаленного файла JPEG с помощью Autopsy

- Кейс 2. Поиск скрытых данных в незаполненной области файла с bmap

- Кейс 3. Создаем дамп памяти всех процессов Windows, анализируем взаимосвязь «родительский — дочерний»

- Кейс 4. Восстанавливаем историю посещения URL-адресов в браузере и парсим cookie

- Заключение

Наш лабораторный стенд

Нашим основным форензик-дистрибутивом, содержащим пак со всеми необходимыми утилитами, будет легендарный BackTrack. В качестве анализируемой машины мы используем образ с установленной Windows XP. BackTrack рекомендуется запускать как хостовую ОС, а для XP вполне можно довольствоваться бесплатными Oracle VirtualBox или VMware Player.

WARNING

Всегда ясно и четко осознавай, что именно, как и зачем ты делаешь. Звучит банально, но неправильное использование описанных в тексте статьи программ может привести к потере или искажению полученных данных (криминалистических доказательств). Ни автор, ни редакция не несет ответственности за любой ущерб, причиненный из-за неправильного использования материалов данной статьи.

Кейс 1. Поиск и восстановление удаленного файла JPEG с помощью Autopsy

Суть данного кейса в том, чтобы найти артефакты удаленного файла (JPEG-картинка) на жестком диске целевой машины и восстановить его в другую директорию для дальнейшего изучения.

Основным инструментом для нас в этой задачке будет Autopsy — это цифровая платформа для проведения форензик-процедур и одновременно графический интерфейс для CLI-версии известного кита The Sleuth Kit. В частности, программа позволяет анализировать дисковые устройства, находить и восстанавливать файлы, извлекать EXIF из картинок, находить и просматривать отдельные видеофрагменты. Более подробная информация об инструменте доступна здесь, а также еще здесь и в одной из наших прошлых статей.

Итак, начнем.

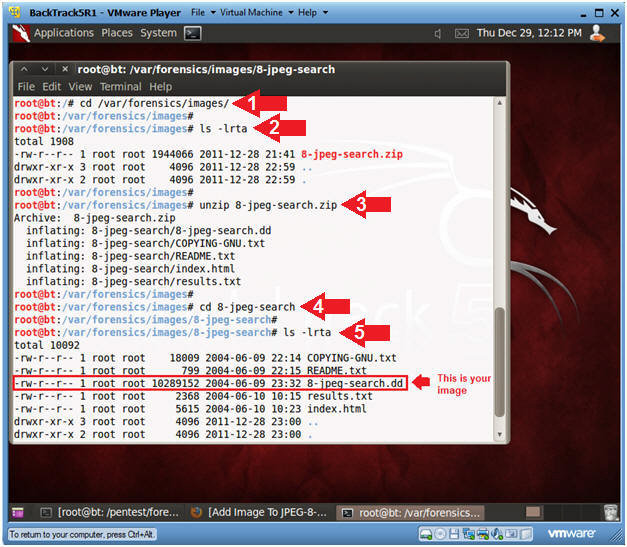

Первым делом запускаем BackTrack с GUI-интерфейсом. Открываем браузер и по указанной ссылке скачиваем архив JPEG Search Test #1, дополнительную информацию по файлу можно почитать тут. После жмем Ctrl + T и в появившемся окне терминала выполняем следующие команды.

Создаем директории:

# mkdir -p /var/forensics/images

# ls -ld /var/forensics/images

Распакуем наш архив:

# cd /var/forensics/images

# ls -lrta

# unzip 8-jpeg-search.zip

# cd 8-jpeg-search

# ls -lrta

И продолжаем набирать команды в терминале:

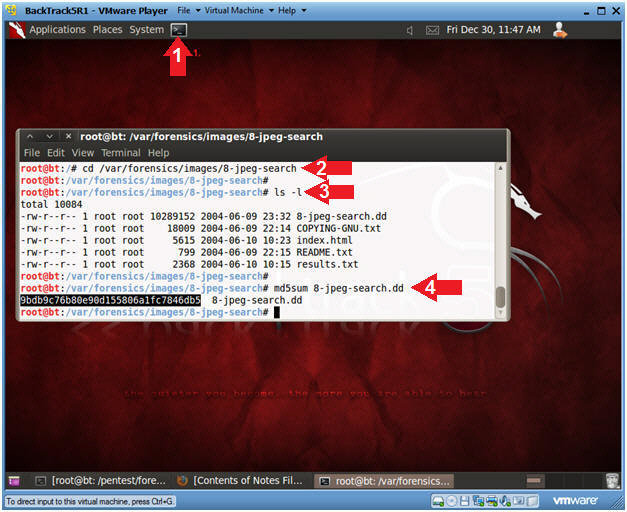

# cd /var/forensics/images/8-jpeg-search

# ls -l

# md5sum 8-jpeg-search.dd

Теперь нужно посчитать хеш-сумму файла в md5sum.

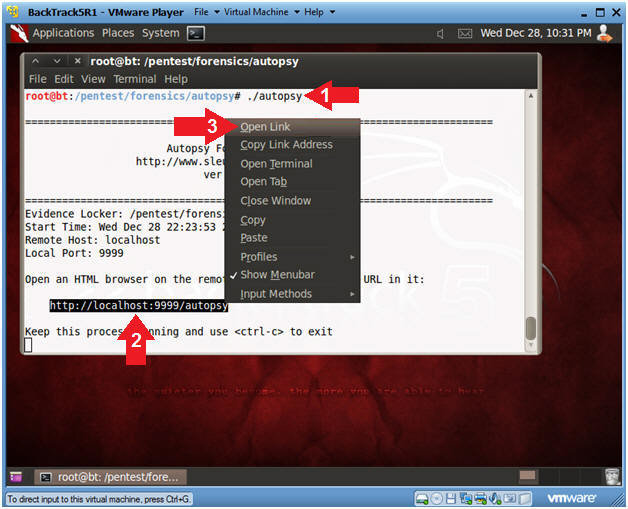

После этого запускаем в GUI-оболочке нашу тулзу: Applications → BackTrack → Forensics → Forensic Suites → setup Autopsy. После появления окна на вопрос Have you purchased or downloaded a copy of the NSRL (y/n) жмем n. Затем переходим в /pentest/forensics/autopsy и запускаем скрипт ./autopsy. Скрипт стартует локальный web-сервер с интерфейсом для работы с Autopsy.

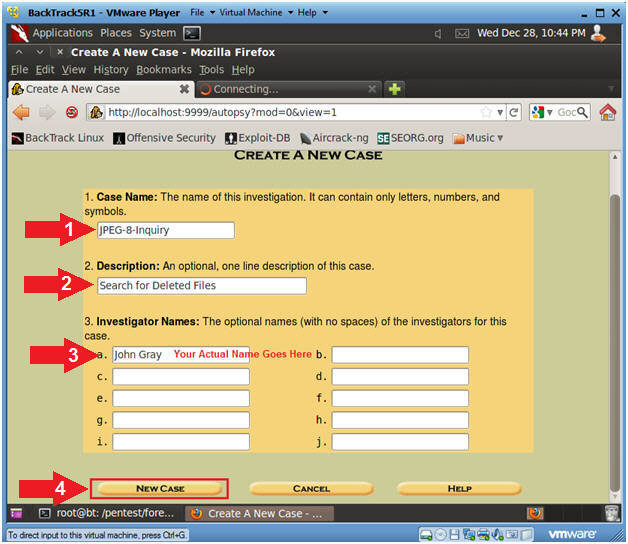

Как написано в тексте, мы открываем в браузере адрес http://localhost:9999/autopsy. После этого перед нами во всей красе предстает HTML-оболочка нашего инструмента. Все, что нам нужно, — это создать «новый кейс», ввести имя хоста, название кейса, другую дополнительную информацию и сохранить получившийся шаблон.

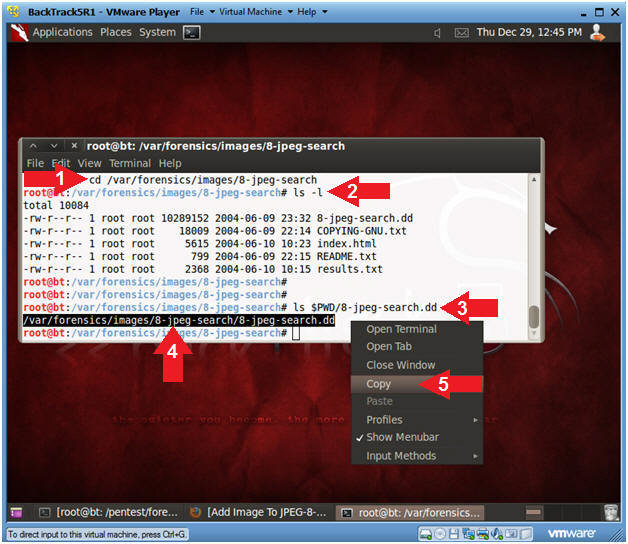

Переходим в терминал и выполняем команды

# cd /var/forensics/images/8-jpeg-search

# ls -l

# ls $PWD/8-jpeg-search.dd

Копируем строчку

/var/forensics/images/8-jpeg-search/8-jpeg-search.dd

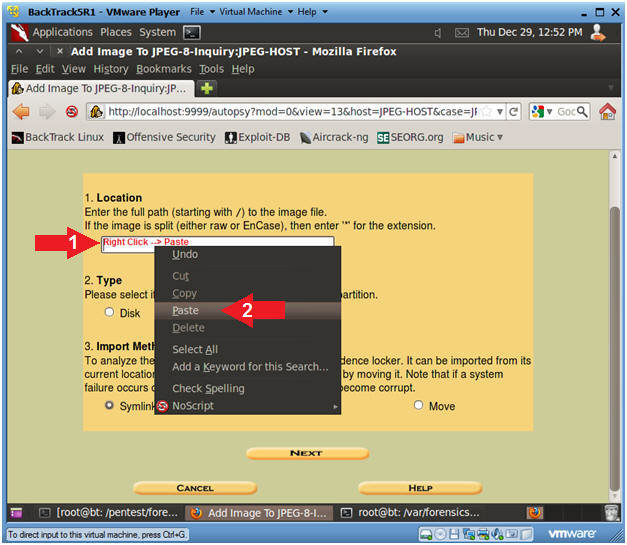

Далее возвращаемся в браузер и жмем «Добавить локацию/картинку».

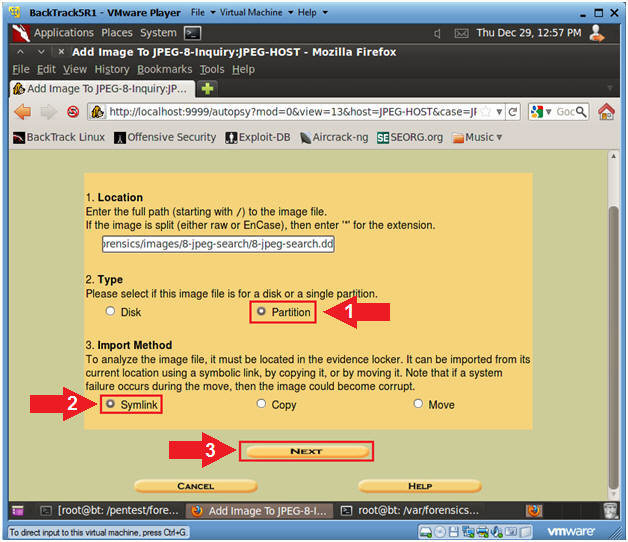

После этого традиционно смело нажимаем кнопку Next и на новой странице мастера щелкаем вариант Partition.

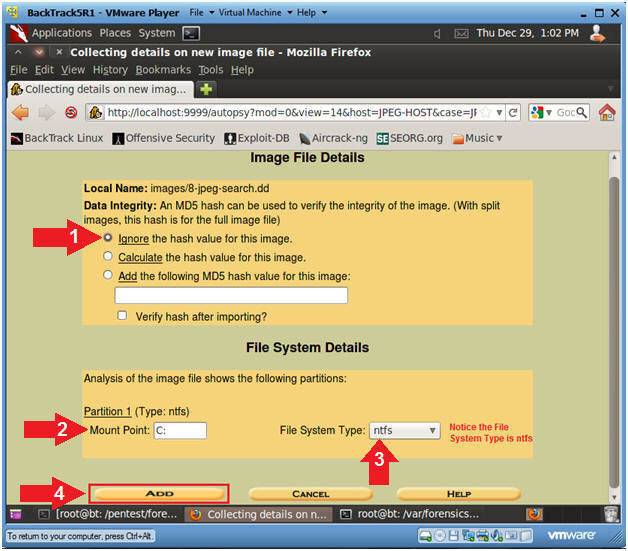

На следующем шаге нам нужно сделать три действия, а именно щелкнуть Ignore the hash value for this image, указать в качестве литеры диска С и тип файловой системы NTFS.

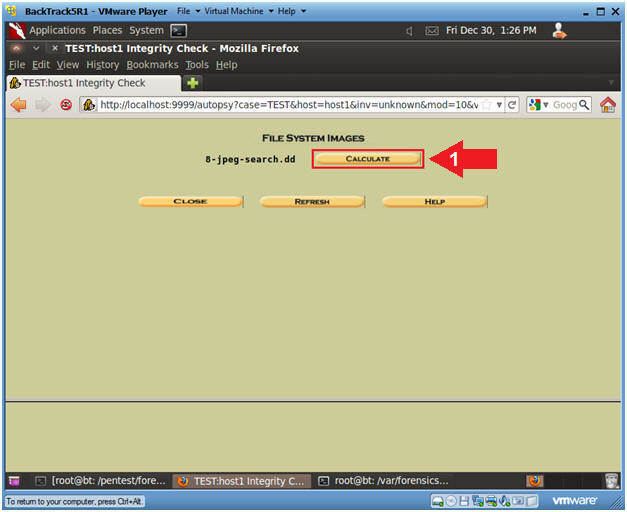

В конце пошагового мастера нажимаем единственную кнопку Calculate.

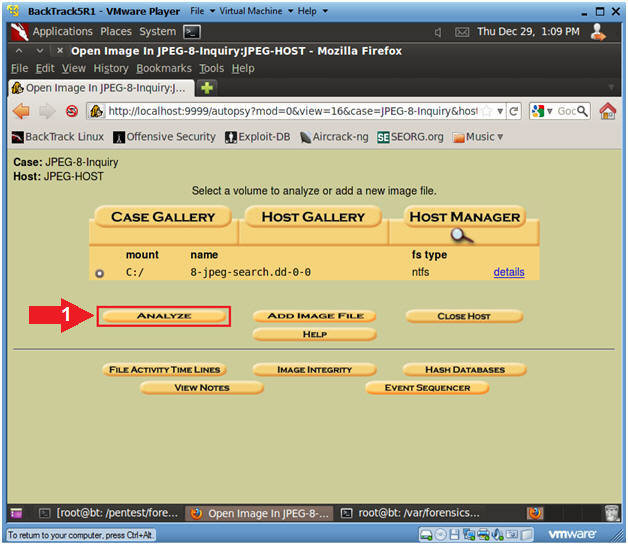

Наш следующий шаг связан с анализом файла, определением его структуры и содержания. Процесс запускается по кнопке Analysis.

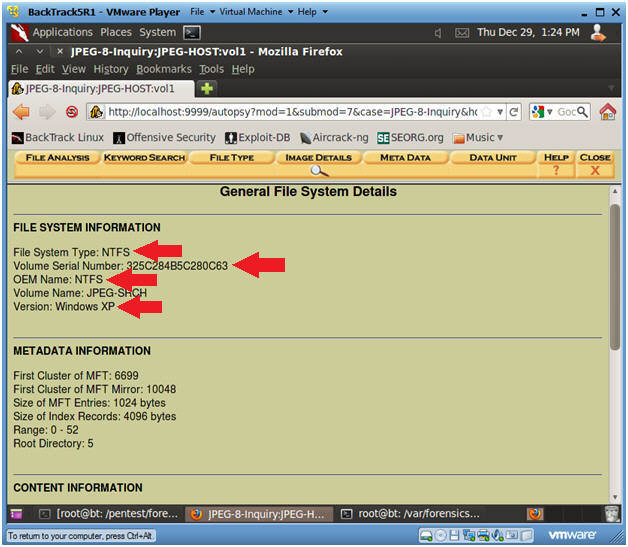

После нескольких секунд ожидания перед нами появится небольшой отчет о проанализированном файле — File information и Metadata information.

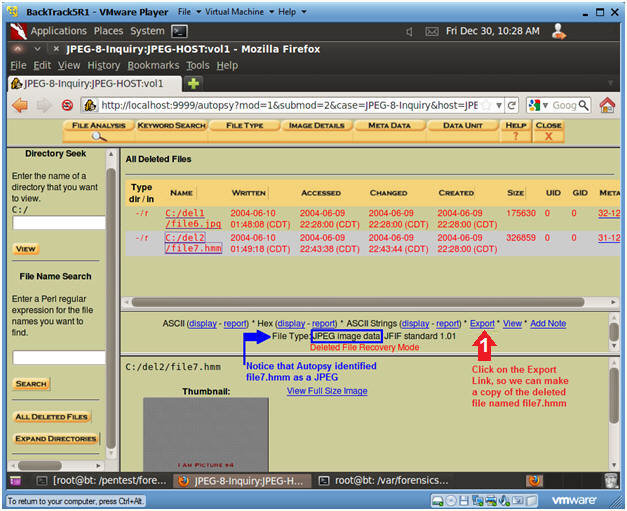

В качестве результата мы увидим окно со списком удаленных файлов и кое-какой дополнительной информацией.

Поздравляю, первый кейс решен!

Кейс 2. Поиск скрытых данных в незаполненной области файла с bmap

Разумеется, все наши читатели слышали о стеганографии — способе скрыть передачу данных, добавив их в легитимный файл либо записав эту информацию в память, занимаемую легитимным файлом (с текстом, музыкой или картинкой), без нарушения работоспособности последнего.

INFO

Стеганография — очень надежный способ передачи секретной информации. А если исходную информацию еще и зашифровать, то восстановить ее будет очень затруднительно.

Для выполнения второго кейса нам понадобится утилита bmap-tools, здесь можешь почитать по ней дополнительную информацию. В моем дистрибутиве предустановленной версии bmap не оказалось, поэтому придется поставить ее ручками. Как и в прошлый раз, первым делом открываем терминал в BackTrack и пишем следующие команды:

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя! Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад.

Я уже участник «Xakep.ru»