Содержание статьи

Неудачный Chrome

Журналисты издания ZDNet обратили внимание на интересный инцидент, произошедший в этом месяце: эксперимент компании Google вызвал волну негодования среди корпоративных пользователей. У множества людей практически перестал работать Chrome, показывая «белый экран смерти» (WSOD). Проблема проявилась только на терминальных серверах, работающих под управлением Windows Server.

Все началось 13 ноября 2019 года. Форум поддержки Google, баг-трекер Chrome и Reddit стали полниться сообщениями от системных администраторов, заявляющих о массовых проблемах в работе с Chrome. Пострадавшие утверждали, что вкладки в Chrome внезапно стали пустыми и демонстрировали WSOD, из-за чего браузером не могли пользоваться тысячи сотрудников, ведь активная вкладка пустела прямо во время работы. В корпоративных средах сотрудники попросту не могли сменить браузер и фактически лишились возможности выполнять свои обязанности.

Администраторы компаний и организаций жаловались, что пострадали тысячи сотрудников, а на попытки устранить проблему потрачено множество часов. Некоторые и вовсе сочли, что пустые вкладки — это признак атаки малвари, и экстренно запустили аудит безопасности в своих сетях. Разумеется, все это не могло не вылиться в финансовый ущерб.

Как оказалось, причиной массового сбоя стал эксперимент инженеров Google. Они тестировали функцию WebContents Occlusion, которая приостанавливает работу вкладок в Chrome, когда пользователь перемещает окна других приложений поверх Chrome и активная вкладка, по сути, становится фоновой. Как нетрудно догадаться, функция предназначена для улучшения производительности браузера и оптимизации использования ресурсов. Раньше она тестировалась в Chrome Canary и Chrome Beta, но теперь разработчики решили включить ее в стабильной ветке, чтобы собрать больше данных. Сначала функцию активировали на месяц примерно для 1% пользователей в стабильных релизах M77 и M78, а когда проблем не возникло, включили и для всех остальных.

К сожалению, выяснилось, что при работе на терминальных серверах под управлением Windows Server возникает ошибка: вместо того чтобы приостановить работу вкладок при переключении на другое приложение, браузер полностью выгружал эти вкладки, оставляя лишь пустые страницы.

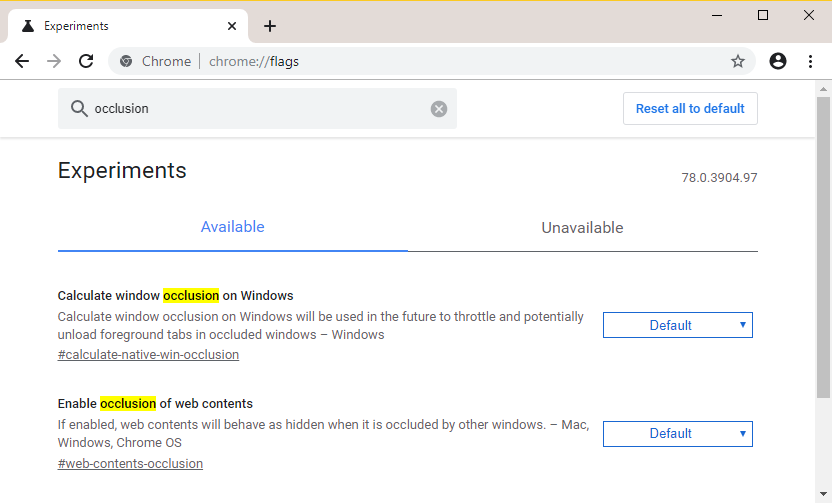

В настоящее время разработчики Chrome уже остановили эксперимент и срочно передали новый файл конфигурации всем пользователям браузера с помощью системы Finch, позволяющей им изменять настройки в активных установках Chrome. Тем, для кого исправление не сработало, рекомендуется вручную отключить следующие экспериментальные настройки:

chrome://flags/#web-contents-occlusionchrome://flags/#calculate-native-win-occlusion

Однако такое решение проблемы спровоцировало еще большее возмущение системных администраторов. Многие даже не подозревали, что инженеры Chrome могут проводить подобные эксперименты, не говоря о том, что они могут отправлять любые изменения в браузеры пользователей без предварительного одобрения. ZDNet цитирует сообщения пострадавших администраторов:

«Вы видите, какое воздействие оказали на тысячи из нас без каких-либо предупреждений или объяснений? Мы не ваши подопытные. Мы предоставляем профессиональные услуги для многомиллионных программ. Вы понимаете, сколько часов было потрачено впустую из-за вашего „эксперимента“?»

«Сколько десятков тысяч долларов это „упс“ будет всем стоить? Это уже выглядит как весьма крупная ошибка со стороны Google».

50 000 000 поисковых запросов в сутки

-

Разработчики поисковика DuckDuckGo, основными принципами которого называют конфиденциальность и анонимность, поделились официальной статистикой. Так, в ноябре текущего года поисковик преодолел отметку в 50 000 000 поисковых запросов в сутки. То есть за последний год (с ноября 2018-го по ноябрь 2019-го) число запросов увеличилось почти на 19 000 000.

-

Кроме того, если в 2010 году общее количество запросов равнялось всего 16 000 000, то в 2019-м, который еще не закончился, это значение уже перевалило за 11 000 000 000.

И снова WhatsApp

В мессенджере WhatsApp устранили критическую ошибку, при помощи которой злоумышленники могли удаленно скомпрометировать устройство и похитить защищенные сообщения чата и файлы пользователя.

Уязвимость имеет идентификатор CVE-2019-11931 и представляет собой проблему переполнения буфера стека. Ошибка возникала из-за того, как WhatsApp парсил элементарный поток метаданных в файлах MP4. Это давало злоумышленникам возможность устроить DoS-атаку или удаленно выполнить произвольный код.

Все, что требовалось для удаленной эксплуатации бага, — знать телефонный номер цели и отправить ей через WhatsApp вредоносный файл MP4. Такой файл мог приводить к автоматической установке бэкдора или шпионского приложения на скомпрометированное устройство, фактически передавая контроль в руки атакующих.

Уязвимость затрагивала WhatsApp для всех основных платформ, включая Google Android, Apple iOS и Microsoft Windows. По информации компании Facebook, которой принадлежит мессенджер, список уязвимых версий выглядит следующим образом:

- Android версии до 2.19.274;

- iOS версии до 2.19.100;

- Enterprise Client версии до 2.25.3;

- Windows Phone версии до 2.18.368 включительно;

- Business for Android версии до 2.19.104;

- Business for iOS версии до 2.19.100.

Пока неизвестно, использовалась ли уязвимость злоумышленниками до того, как разработчики выпустили обновление. Интересно, что проблема во многом похожа на другую недавно обнаруженную в WhatsApp уязвимость, из-за эксплуатации которой Facebook обратилась в суд с иском против израильской компании NSO Group, занимающейся разработкой и продажей шпионских решений и так называемой легальной малвари. Дело в том, что, по данным Facebook, сотрудники NSO Group не только знали о том баге, но и использовали его для компрометации устройств более чем 1400 человек в Бахрейне, Объединенных Арабских Эмиратах и Мексике.

Хуже того, специалисты Trend Micro обнаружили, что исправленная в мессенджере уязвимость опасна и для множества других приложений. Баг относится к классу double-free и получил идентификатор CVE-2019-11932. Проблема позволяет удаленно выполнять код на устройствах с Android 8.1 и 9.0, а в предыдущих версиях мобильной ОС баг можно использовать для провоцирования отказа в обслуживании (DoS).

Проблема связана с опенсорсной библиотекой libpl_droidsonroids_gif.so, которая входит в пакет android-gif-drawable и используется многими приложениями для Android при обработке файлов GIF. И если в WhatsApp баг устранили с релизом версии 2.19.244, то в других приложениях уязвимость по-прежнему существует.

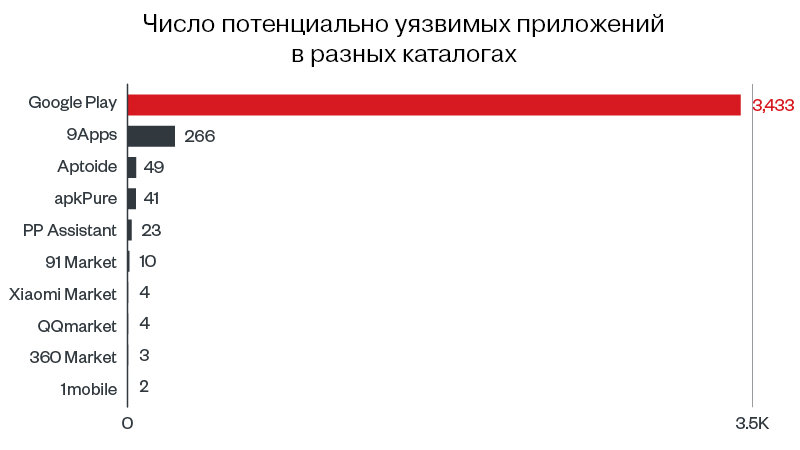

По информации исследователей, только в каталоге Google Play по-прежнему уязвимы более 3000 приложений, использующих libpl_droidsonroids_gif.so. Хуже того, проблема угрожает и многим приложениям из сторонних каталогов, таких как 1mobile, 9Apps, 91 market, APKPure, Aptoide, 360 Market, PP Assistant, QQ Market и Xiaomi Market.

Павел Дуров не упустил шанс

После того как в WhatsApp закрыли очередную критическую уязвимость, позволяющую скомпрометировать устройство и похитить защищенные сообщения чата и файлы пользователя, Павел Дуров в который раз выступил с критикой мессенджера.

«WhatsApp не только не защищает ваши сообщения, но и постоянно используется как троянский конь для слежки за вашими фотографиями и сообщениями, которые к WhatsApp не относятся.

Невзирая на постоянно усиливающиеся свидетельства того, что WhatsApp — это лишь приманка для людей, которые до сих пор доверяют Facebook в 2019 году, существует возможность того, что WhatsApp случайно внедряет критические уязвимости во все свои приложения каждые несколько месяцев. Но я в этом сомневаюсь, ведь за шесть лет, прошедшие с момента запуска, у Telegram, похожего по своей сложности приложения, не было серьезных проблем на уровне WhatsApp. Маловероятно, что кто-либо на регулярной основе случайно допускает столь серьезные ошибки в области безопасности, так удобно подходящие для слежки.

Вне зависимости от истинных намерений материнской компании WhatsApp [имеется в виду Facebook. — Прим. ред.], рекомендации для конечных пользователей все те же: если вы не хотите, чтобы рано или поздно все ваши фотографии и сообщения стали общедоступны, вы должны удалить WhatsApp со своего телефона»

— пишет Дуров в своем Telegram-канале

Утечки данных

Ноябрь продолжил череду утечек данных, обнаруженных у российских банков и не только у них. В частности, в этом месяце стало известно о «слитых» данных пользователей ВТБ и «Альфа-банка».

Банки

В начале ноября журналисты РБК сообщили, что в Сети выставлена на продажу информация о владельцах кредитных карт «Альфа-банка» и клиентах «АльфаСтрахования». Продавец, опубликовавший объявление на одном из специализированных форумов, заявил, что у него есть свежие данные примерно 3500 клиентов банка и около 3000 клиентов «АльфаСтрахования».

В бесплатном «пробнике», который предоставляет продавец, тринадцать договоров клиентов «Альфа-банка» и десять договоров клиентов «Альфа-Страхования». В договорах содержатся фамилия, имя, отчество, номер мобильного телефона, паспортные данные, адрес регистрации, сумма кредитного лимита или оформленной страховки, предмет страхования, а также дата заключения договора. По словам продавца, все договоры «Альфа-банка», которые есть у него в распоряжении, оформлены в октябре, а база выгружена 22 октября текущего года. Договоры, заключенные в «АльфаСтраховании», оформлены в один день — 8 мая 2019 года.

Журналисты РБК проверили достоверность этой информации. При попытке перевести клиентам банка деньги через мобильное приложение по номеру телефона в 11 случаях из 13 имена, отчества и первые буквы фамилий в приложении совпали с теми, что указаны в договоре, у оставшихся двух номера телефонов к карте банка не привязаны. Дозвониться удалось до девяти клиентов: большинство из них, в том числе те, кого не удалось проверить через мобильное приложение, подтвердили, что недавно оформляли кредитную карту в «Альфа-банке». Одному из клиентов уже успели позвонить мошенники, он заблокировал карту.

Данные клиентов, указанные в договорах «АльфаСтрахования», в результате проверки не подтвердились. Часть договоров не содержит ФИО или номер телефона, еще в нескольких записаны ошибочные отчества и предмет страхования. Дозвониться удалось только по четырем номерам из десяти, никто из собеседников не смог в полной мере подтвердить информацию.

Представители «Альфа-банка» уже подтвердили СМИ факт утечки персональных данных небольшого количества клиентов. Сообщается, что на данный момент банку достоверно известно о незаконном распространении персональных данных 15 клиентов. Банк уже проводит внутреннее расследование «по выявлению масштаба инцидента и обстоятельств, в результате которых такие данные стали доступны третьим лицам».

«Достоверно установлено, что возникновение данной ситуации не является следствием нарушения защиты корпоративной информационной системы банка. Утечка не подвергает опасности средства на счетах клиентов, так как не содержит никаких данных, необходимых для доступа к счетам», — подчеркивает представитель «Альфа-банка».

Попавшие в открытый доступ договоры действительно не содержат номера карт и CVV-коды, однако утекшие данные все равно могут быть использованы мошенниками в сочетании с приемами социальной инженерии и фишинга. Так, злоумышленники могут позвонить клиенту под видом банка и выяснить сведения, необходимые для кражи денег.

Представитель «АльфаСтрахования» сообщил РБК, что компании «известно о фактах размещения в интернете объявлений о продаже данных по договорам страхования электронных устройств». «АльфаСтрахование» уже ввело дополнительные меры безопасности, сейчас оно проводит расследование и проверяет опубликованные данные. «Дальнейшие меры, которые будет предпринимать компания, будут определены на основании результатов расследования», — добавил он.

Вскоре после этого газета «Известия» сообщила, что в продаже на черном рынке также появилась информация о вкладчиках ВТБ: в общей сложности 5000 строк данных. Продавец сообщил журналистам, что 3000 строк из 5000 можно купить «из первых рук» и такая информация будет стоить по 10 рублей за строку. Оставшиеся 2000 строк можно приобрести «из вторых рук» (то есть продавец — не первый владелец) по 6 рублей за строку.

В фрагменте базы данных, который попал в распоряжение «Известий», содержалась персональная информация о 21 вкладчике ВТБ, включая фамилию, имя, отчество, домашний адрес, индекс, номер телефона, информацию о сумме вклада, а также адрес электронной почты.

«Известия» проверили десять записей через мобильное приложение банка, где при переводе средств можно увидеть имя и первую букву фамилии клиента. Оказалось, что номера телефонов действительно привязаны к счетам ВТБ, а доступные персональные данные совпадают с указанными в дампе. При этом журналистам удалось оперативно связаться с четырьмя вкладчиками, которые подтвердили свои имя и наличие депозита в финансовой организации на данный момент. Один из клиентов сказал, что сумма вклада действительно совпадает с указанной в тестовом фрагменте.

Представители ВТБ уже провели расследование случившегося и подтвердили факт утечки:

«Было выяснено, что эти сведения были актуальны по состоянию на 2016 год. Банк связался со всеми клиентами, чья личная информация могла быть скомпрометирована, предупредил о случившемся и принес свои извинения. Их информационной безопасности ничего не угрожает. Обращаем внимание, что утечка не содержит никаких данных, необходимых для доступа к счетам», — сообщили представители банка.

Также в банке отметили, что в компании существует система разграничения прав доступа к информации и «на регулярной основе осуществляется жесткий контроль действий пользователей при работе с конфиденциальными данными».

Прочие

Однако только банками дело не ограничилось. Также в этом месяце стало известно, что утечки пользовательских данных допустили еще несколько организаций:

- СМИ заметили утечку данных пользователей портала для поиска работы Job in Moscow

- Компания OnePlus сообщила об утечке пользовательских данных

- Обнаружилось, что сотрудник Trend Micro продавал пользовательские данные скамерам

- Форумы ZoneAlarm были скомпрометированы из-за уязвимости в vBulletin

Большой Брат следит за тобой

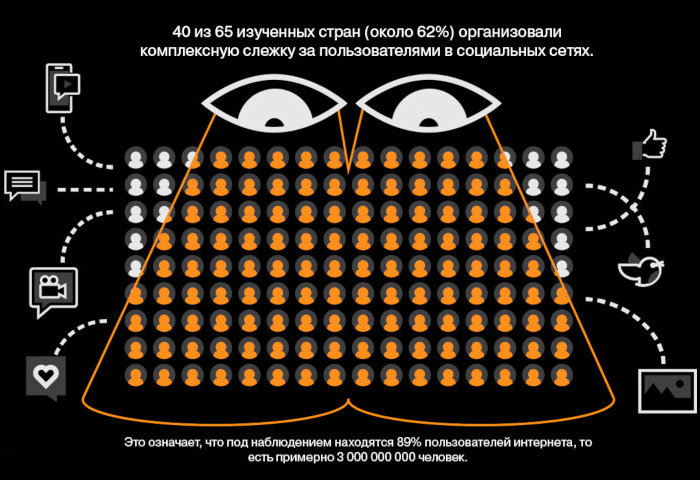

Согласно отчету неправительственной организации Freedom House, которая занимается исследованиями политических и гражданских свобод, в интернете следят практически за всеми. Так, свежий отчет экспертов был посвящен кибершпионажу и слежке, которой ежедневно подвергаются рядовые пользователи.

-

40 из 65 изученных стран (около 62%) организовали комплексную слежку за пользователями в социальных сетях.

-

Это означает, что под наблюдением находятся 89% пользователей интернета, то есть примерно 3 000 000 000 человек.

-

Китай был назван страной с наиболее ограниченной свободой, а следом за ним в списке идут Египет и Россия.

-

В Иране за всем происходящим в Сети пристально следят примерно 42 000 добровольцев, отчитывающихся властям.

Криптовалютные взломы

Ноябрь 2019 года ознаменовался сразу двумя крупными криптовалютными взломами.

Monero

Официальный сайт криптовалюты Monero, GetMonero.com, предоставляющий бинарники для Linux и Windows, был скомпрометирован и распространял малварь, ворующую средства пользователей.

Инцидент произошел 18 ноября 2019 года. Первыми нечто странное заметили пользователи, о чем и поспешили сообщить на GitHub. Дело в том, что хеш (SHA-256) 64-разрядного бинарника для Linux не соответствовал хешу, указанному на официальном сайте, а это значило, что файл был изменен. Вскоре после этого сообщения разработчики Monero подтвердили факт компрометации.

Как минимум один пользователь сообщил на Reddit о потере средств в результате данной атаки, тем самым подтверждая, что малварь была нацелена на кражу криптовалюты. «Примерно через девять часов после того, как я запустил бинарник, одна транзакция опустошила мой кошелек и вывела все 7000 долларов», — писал пострадавший.

Анализ Linux-малвари показал, что после того, как пользователь открыл или создал новый кошелек, его seed передавался на сервер node.hashmonero.com. Затем малварь отправляла средства с кошелька на серверы node.xmrsupport.com и 45.9.148.65. Вредоносный CLI-кошелек для Windows действовал практически так же.

Разработчики Monero пока заняты расследованием случившегося. Как именно был скомпрометирован сервер загрузок, неясно, но сообщается, что в настоящее время опасаться уже нечего, поскольку все файлы теперь раздаются из резервного источника.

Upbit

Еще одной жертвой преступников стала южнокорейская криптовалютная биржа Upbit. Неизвестные злоумышленники похитили 342 тысячи Ethereum из горячего кошелька биржи, то есть примерно 48,5 миллиона долларов по курсу на момент атаки.

27 ноября 2019 года Upbit временно приостановила работу, запретив ввод и вывод средств, а все активы биржи пока были переведены в холодные кошельки. Согласно официальному заявлению разработчиков, работа ресурса должна возобновиться ориентировочно через две недели. Также представители биржи пообещали, что возместят пользователям весь ущерб, хотя пока не уточнили, как именно это будет реализовано.

На Reddit и в социальных сетях сообщение о взломе уже поставили под сомнение, так как пользователи полагают, что на самом деле это может быть попытка exit scam’а или работа инсайдеров. В частности, подозрения вызывает, что хищение произошло тогда, когда Upbit занималась запланированным перемещением средств.

32 768 часов до отказа работы

-

Инженеры Hewlett Packard Enterprise предупредили, что у твердотельных накопителей HPE SAS с версиями прошивки до HPD8 выявилась неприятная проблема: они могут отказать после 32 768 часов работы (3 года, 270 дней и 8 часов), и ни сам накопитель, ни данные спасти уже не удастся.

-

Багу подвержены как отдельные продукты, так и включенные в состав прочих решений компании, в том числе ProLiant, Synergy, Apollo, JBOD D3xxx, D6xxx, D8xxx, MSA, StoreVirtual 4335 и StoreVirtual 3200.

Полный список уязвимых моделей можно найти на сайте компании, равно как и ссылку на критически важное обновление прошивки.

Эксплуатация BlueKeep

ИБ-эксперты зафиксировали первую кампанию, массово использующую эксплоит для уязвимости BlueKeep. К счастью, пока активен не саморазмножающийся червь, как ранее опасались эксперты: при помощи уязвимости распространяется лишь криптовалютный майнер.

Напомню, что критическая уязвимость CVE-2019-0708 (она же BlueKeep), связанная с работой Remote Desktop Services (RDS) и RDP, была исправлена Microsoft еще в мае текущего года. С помощью этого бага атакующие могут выполнять произвольный код без авторизации и распространять свою малварь подобно червю, как, например, было с известными вредоносами WannaCry и NotPetya. Проблема опасна для Windows Server 2008, Windows 7, Windows 2003 и Windows XP, для которых, из-за серьезности угрозы, были выпущены обновления безопасности.

В сентябре текущего года разработчики Metasploit опубликовали в открытом доступе демонстрационный эксплоит для BlueKeep, и теперь злоумышленники используют именно это решение.

Обнаруженная специалистами вредоносная кампания оказалась активна с 23 октября 2019 года, и первым ее заметил известный британский специалист Кевин Бомонт (Kevin Beaumont). Атаку зафиксировали honeypot-серверы, созданные им много месяцев назад, о которых даже сам эксперт уже успел забыть. Вскоре наблюдение Бомонта подтвердил и другой эксперт — Маркус «MalwareTech» Хатчинсон, который, в частности, известен благодаря тому, что остановил эпидемию WannaCry.

Как уже было сказано, вопреки опасениям специалистов, пока эксплуатация BlueKeep совсем не похожа на эпидемии, подобные WannaCry, NotPetya и Bad Rabbit. Дело в том, что пока злоумышленники не используют возможности BlueKeep для создания самораспространяющейся угрозы. По-видимому, сейчас хакеры находят уязвимые Windows-системы с открытыми портами RDP, используют эксплоит разработчиков Metasploit и устанавливают таким образом майнер криптовалют.

Также Бомонт пишет, что пока атаки, похоже, не работают как должно: они лишь вынудили 10 из 11 «приманок» аварийно завершить работу. Об этом на протяжении последних месяцев не раз говорили ИБ-специалисты: эксплоит трудно заставить работать как нужно, не провоцируя при этом возникновение BSOD. Интересно, что недавно появилась информация, будто в скором времени эксплоит будет исправлен и переработан таким образом, чтобы не вызывать BSOD.

После сообщения о первых атаках эксперты Microsoft поспешили предупредить, что в будущем нас явно ожидают более разрушительные атаки, использующие BlueKeep, и расслабляться пока рано.

«Хотя на момент написания этой статьи не было совершено других атак, связанных с вымогателями и другим вредоносным ПО, через эксплуатацию BlueKeep, скорее всего, будут доставляться и другие полезные нагрузки, более эффективные и разрушительные, чем майнеры. BlueKeep можно эксплуатировать, не оставляя явных следов, и пользователи должны тщательно проверять системы, которые уже могут быть заражены или скомпрометированы», — предупреждают эксперты в официальном блоге компании, еще раз напоминая пользователям о необходимости срочно установить исправления.

Хотя для установки исправлений у компаний и пользователей были месяцы, BlueKeep по-прежнему представляет опасность, так как в Сети до сих пор насчитывается порядка 750 тысяч уязвимых Windows-систем (не считая тех, что расположены внутри частных сетей, за брандмауэрами).

Эдвард Сноуден ставит вопросы

Эдвард Сноуден выступил по видеосвязи на саммите Web Summit, прошедшем в Лиссабоне в начале ноября. Там он традиционно много говорил о приватности, проблематике сбора данных и растущей мощи интернет-корпораций. Также Сноуден отметил, что создание Общего регламента по защите данных (GDPR) — на деле не решение, а пока лишь бесполезный «бумажный тигр».

«Как быть, если самые влиятельные институты в обществе стали наименее ответственными?

Когда мы наблюдаем, что правительства и корпорации работают сообща, можно видеть, как зарождается некая совокупность, ни один из участников которой не действует по-настоящему независимо или конфронтационно, скорее они становятся левой и правой рукой одного и того же тела.

Если вы создаете неодолимую силу, независимо от того, принадлежит она Facebook или какому-либо правительству, вопрос в том, как вы собираетесь контролировать проявления этой силы, когда она будет использована против общества, а не ради его блага»

— заявил Сноуден

На страже Google Play

Компании Google, ESET, Lookout и Zimperium объявили о создании App Defense Alliance, чьей целью, как следует из названия, станет выявление вредоносных приложений и защита пользователей. Компании объединят механизмы обнаружения угроз и в итоге улучшат механизмы проверки безопасности, которые Android-приложения проходят перед публикацией в Play Store.

В настоящее время, когда разработчик создает приложение для Android и отправляет его на рассмотрение для публикации, оно изучается только сотрудниками Google, с помощью систем Bouncer и Google Play Protect.

Хотя в прошлом представители IT-гиганта уверяли, что защита Play Protect отлично работает, специалисты с ними не соглашались. К примеру, по данным AV-TEST, на Google Play Protect вряд ли можно положиться: система Google блокирует лишь 62% вредоносных файлов во время тестов в реальном времени, тогда как средний показатель среди защитных решений равен 97,8%.

В результате в официальный каталог приложений то и дело проникает малварь, обходя все проверки. К примеру, вредонос может загружаться на устройство жертвы позднее, уже после того, как пользователь установил, казалось бы, безвредное приложение. Или малварь может быть оснащена специальным таймером и начинает вредоносную активность лишь спустя несколько часов или даже дней после установки. Так, по данным специалистов ESET, только в сентябре 2019 года в Play Store было обнаружено 172 вредоносных приложения, которые насчитывали более 335 952 400 загрузок.

Теперь в Google наконец решили признать существование проблемы, и для ее решения был создан App Defense Alliance, в рамках которого системы обнаружения Google Play Protect будут интегрированы с антивирусными решениями партнеров.

«Школьный» DDoS

-

Эксперты «Лаборатории Касперского» обнародовали статистику о тенденциях в развитии DDoS-атак в третьем квартале 2019 года. Как оказалось, общее число DDoS-атак увеличилось на треть (32%) по сравнению с аналогичным периодом 2018 года.

-

Пиковым месяцем квартала стал сентябрь — за 30 дней в начале осени было зафиксировано 53% всех DDoS-атак в отчетном периоде. Что характерно, более половины этих атак (60%) были направлены на ресурсы, связанные со сферой образования: электронные дневники, сайты образовательных учреждений и так далее.

-

По мнению аналитиков, причина очевидна: учащиеся вернулись в школы и с большой долей вероятности могли организовать атаки из хулиганских побуждений. Примечательно, что Россия оказалась в топе стран, где были обнаружены DDoS-атаки на образовательные ресурсы.

-

Самая длинная атака прошедшего квартала продолжалась 279 часов (11,6 суток) и была направлена против китайского провайдера связи.

-

Статистическое большинство атак происходило в понедельник (18%).

-

Лидирует по количеству атак по-прежнему Китай, с практически не изменившейся долей по сравнению со вторым кварталом (62,97% вместо 63,80%).

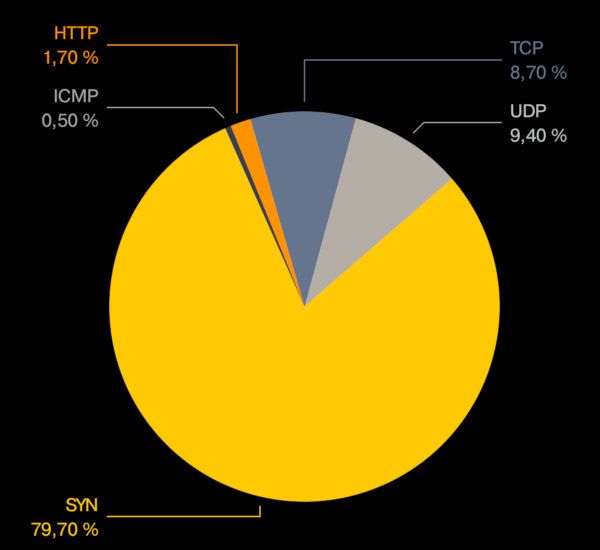

- Самым распространенным типом атак остается SYN-флуд с долей 79,7%, на втором месте — UDP-флуд с долей 9,4%. Наименее популярен ICMP-флуд (0,5%).

ZombieLoad 2

В мае текущего года исследователи раскрыли информацию о новом классе уязвимостей в процессорах компании Intel: Microarchitectural Data Sampling (MDS). Равно как и уязвимости Spectre и Meltdown, новые баги оказались связаны с упреждающим (или спекулятивным — speculative) механизмом исполнения команд. Тогда эксперты выделили четыре уязвимости и три группы проблем: RIDL, Fallout и ZombieLoad. Все эти баги позволяют атакующему похищать пароли, криптографические ключи и прочие личные данные, загружаемые в память буферов процессора.

Как выяснилось теперь, у ZombieLoad, самой опасной из найденных проблем, имеется второй вариант (CVE-2019-11135), который представляет угрозу и для более новых процессоров Intel, включая Cascade Lake. Ранее считалось, что эти процессоры не подвержены подобным атакам, так как защищены на аппаратном уровне.

В рамках ноябрьского «вторника обновлений» инженеры Intel уже выпустили обновления микрокодов, исправляющие проблему ZombieLoad 2.

Оказалось, весной текущего года эксперты умолчали о существовании CVE-2019-11135, так как у разработчиков Intel еще не были готовы патчи. Теперь же исследователи рассказали, что работа второй вариации ZombieLoad связана с использованием технологии Intel Transactional Synchronization Extensions (TSX) и асинхронного прерывания.

Фактически злоумышленник может использовать вредоносный код для создания конфликта между операциями чтения внутри ЦП. В итоге может произойти утечка данных, обрабатываемых процессором. Исследователи пишут, что атака работает даже против машин с аппаратными исправлениями для уязвимости Meltdown (в частности, тестировались i9-9900K и Xeon Gold 5218). И единственное обязательное условие для атаки — необходимость поддержки Intel TSX, доступной по умолчанию во всех процессорах Intel, выпускаемых после 2013 года (первыми поддержкой TSX обзавелись процессоры Haswell).

Представители Intel не только опубликовали обновленные микрокоды, но и поспешили заверить, что ZombieLoad 2 не так опасна, как может показаться. Дело в том, что все атаки MDS позволяют выполнять вредоносный код на процессорах Intel, но при этом злоумышленники не могут контролировать, какие данные они извлекают. По сути, инженеры Intel уверяют, что у преступников есть другие, куда более простые способы и средства для хищения данных у целей.

Так как патчи для спекулятивных атак, как правило, ведут к потенциальному падению производительности системы, многие пользователи могут не захотеть устанавливать очередное обновление. В этом случае Intel рекомендует отключить поддержку TSX, если она не слишком нужна.

Разработчики Windows и Linux, в свою очередь, уже рассказали о том, как можно защититься от ZombieLoad 2, а именно об отключении Intel TSX.

6000 Bitcoin-банкоматов установлено по всему миру

Исследователи из Coin ATM Radar обнародовали статистику по количеству криптовалютных банкоматов, установленных в различных странах мира.

-

По данным Coin ATM Radar, в настоящий момент в мире насчитывается более 6000 таких машин.

-

65% из них расположены на территории США, на Европу приходится 20% всех установленных банкоматов, а вот в странах Азии, невзирая на большую популярность криптовалют, установлены лишь 2% от общего числа банкоматов.

-

Каждый день в мире появляется примерно 11 новых машин.

-

В США сейчас 3924 криптовалютных банкомата, 653 — в Канаде, а третье и четвертое места в списке занимают Великобритания (272 машины) и Австрия (189 машин).

-

Россия находится на девятом месте: в нашей стране насчитывается 62 таких банкомата.

GitLab боится русских

В компании GitLab прошло интересное обсуждение возможного запрета принимать на работу специалистов из Китая и России.

Эрик Джонсон (Eric Johnson), вице-президент GitLab по инженерным разработкам, объяснил, что поводом для обсуждения послужило беспокойство корпоративных клиентов, которых тревожит геополитическая ситуация в этих двух странах.

Нужно пояснить, что речь идет о сотрудниках, которые оказывают техническую поддержку таким клиентам: это специалисты Support, SRE в области инфраструктуры, SecOps и Anti-Abuse в отделе Security. Дело в том, что у этого вспомогательного персонала есть полный доступ к данным компаний. Как пишет Джонсон, корпоративные клиенты опасаются, что сотрудники из России и Китая могут похищать данные, а спецслужбы способны принудить их к сотрудничеству и разглашению коммерческой тайны.

У GitLab нет возможности ограничивать доступ сотрудников в зависимости от конкретной страны, и в компании не хотят, чтобы в командах появились люди, которые не смогут выполнять свои обязанности на все сто процентов. При этом подчеркивается, что запрет не будет распространяться на другие должности и не помешает людям из Китая и России писать код.

Глава GitLab Сид Сибранди (Sid Sijbrandij) прокомментировал, что в настоящее время компания вообще не нанимает персонал поддержки из Китая и России, так что из-за будущего запрета, который, скорее всего, будет принят, никто не должен лишиться работы.

Фишер предлагает награждать хакеров за политические атаки

Многолетнее молчание прервал известный хактивист Финеас Фишер (Phineas Fisher), который в 2016 году слил WikiLeaks документы правящей партии Турции и скомпрометировал профессиональных разработчиков и поставщиков шпионского ПО — компании FinFisher и Hacking Team.

Его новый манифест предлагает подогревать интерес к хактивизму, поощряя его финансово, — вознаграждать хакеров за политические атаки во имя общественных интересов. Свою программу он назвал Hacktivist Bug Hunting Program и сообщил, что готов заплатить другим активистам до 100 тысяч долларов в криптовалюте (Bitcoin или Monero).

В качестве примеров Фишер перечислил возможные цели для хактивистов: горнодобывающие и животноводческие компании в Южной Америке, израильский разработчик спайвари NSO Group и нефтяная компания Halliburton.

«Я считаю, что хакерство — это мощный инструмент, и хактивизм использует только часть своего истинного потенциала. Небольшие инвестиции могут помочь ему развиваться, лучшие времена [хактивизма] еще впереди.

Взлом с целью получить и слить документы, представляющие общественный интерес, — один из лучших способов использовать хакерские способности на благо общества. Я не пытаюсь никого озолотить, я лишь пытаюсь выделить достаточно средств, чтобы хакеры могли достойно зарабатывать на жизнь, делая хорошую работу.

В цифровую эпоху ограбление банка является ненасильственным актом, наименее рискованным, а вознаграждение выше, чем где-либо еще. Мировая финансовая элита — это угнетатели, а не жертвы. <...> Взлом этой элиты и возвращение крошечной доли похищенного ими богатства не делает их жертвами. Это киберпреступление. А также это активизм, мотивированный стремлением к социальным переменам. Я не получаю от этого никакой выгоды и прибыли»

— заявляет Финеас Фишер

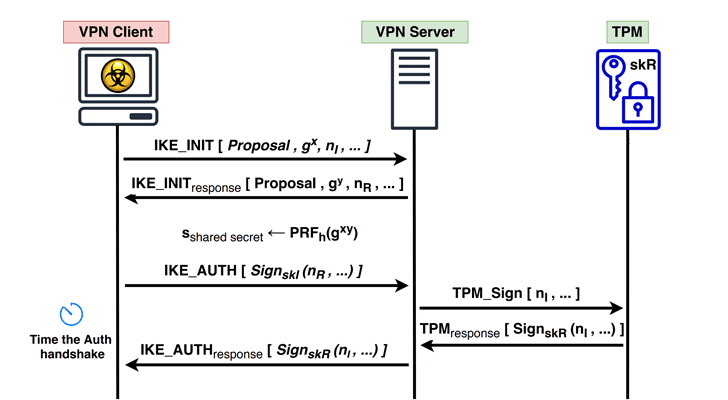

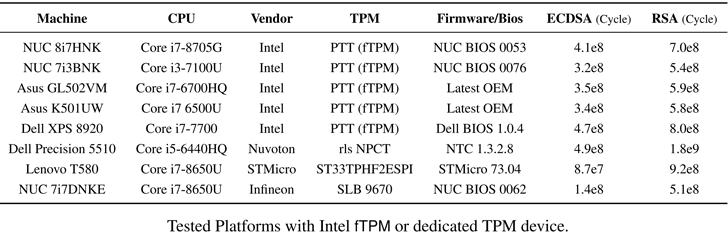

Проблема TPM-FAIL

Сводная группа исследователей из Вустерского политехнического института (США), Университета Любека (Германия) и Калифорнийского университета в Сан-Диего (США) раскрыла детали двух проблем, получивших общее название TPM-FAIL. Баги связаны с Trusted Platform Module (TPM) и позволяют извлекать криптографические ключи, хранящиеся в TPM.

Опасность TPM-FAIL обусловлена тем, что, по заверениям исследователей, такие атаки могут успешно применяться в реальной жизни — для TPM-атак в целом это редкость. Так как на сегодняшний день сложно найти устройство, которое не использует TPM в виде аппаратно изолированного чипа или программного решения, перед проблемой потенциально уязвимы миллиарды устройств, начиная от ПК, ноутбуков и серверов и заканчивая IoT.

TPM-FAIL состоит из двух уязвимостей:

- первая (CVE-2019-11090) связана с технологией Intel Platform Trust (PTT). Intel PTT — это программное TPM-решение для Intel fTPM, которое широко применяется на серверах, настольных компьютерах и ноутбуках. Его поддерживают все процессоры Intel, выпущенные с 2013 года, то есть начиная с поколения Haswell;

- вторая (CVE-2019-16863) связана с чипами ST33 TPM производства компании STMicroelectronics. ST33 TPM весьма популярен и используется в составе самых разных устройств, от сетевого оборудования до облачных серверов. Это один из немногих чипов, которые получили классификацию CommonCriteria (CC) EAL 4+, то есть поставляется со встроенной защитой против side-channel-атак.

Стоит сказать, что специалисты изучали и другие TPM-решения, в том числе от Infineon и Nuvoton, но те были признаны надежными.

По сути атаки TPM-FAIL представляют собой проблему timing leakage, то есть потенциальный злоумышленник может следить за тем, как TPM выполняет повторяющиеся операции, и отмечать разницу во времени. Анализируя эти данные и основываясь на том, какое количество времени TPM тратит на одни и те же операции, атакующий получает возможность извлечь информацию, обрабатываемую внутри TPM.

По информации исследователей, с помощью атаки можно извлечь 256-битные приватные ключи, хранящиеся в TPM. Такие 256-битные ключи используются определенными схемами цифровой подписи, работающими на основе алгоритмов эллиптических кривых, например ECDSA и ECSchnorr. В итоге под угрозой оказываются такие криптографически защищенные операции, как установление TLS-соединений, подписывание цифровых сертификатов и авторизация входов в систему.

Отдельно подчеркивается, что атаки TPM-FAIL занимают не слишком много времени. Так, чтобы восстановить ключ ECDSA из Intel fTPM, понадобится от четырех до двадцати минут, в зависимости от уровня доступа. Исследователи утверждают, что атаки можно выполнять и удаленно в быстрых сетях. К примеру, восстановление ключа аутентификации VPN-сервера заняло у специалистов около пяти часов и потребовало инициирования порядка 45 тысяч аутентификационных handshake’ов и внимательного изучения ответов сервера.

Представители Intel уже опубликовали официальные рекомендации по безопасности и выпустили обновления для Intel PTT. Разработчики STMicroelectronics, в свою очередь, не смогли просто выпустить обновление ПО и вместо этого подготовили новую версию чипа ST33, который, как уже подтвердили исследователи, устойчив перед атаками TPM-FAIL.

41% россиян делятся в Сети интимными фото

-

Эксперты ESET опубликовали исследование, делятся ли российские пользователи интимными фото и видео. Согласно результатам, 41% опрошенных обмениваются подобным контентом.

-

Похожее исследование специалисты ESET уже проводили в 2015 году. Тогда в пристрастии к обмену откровенным контентом признались 53% респондентов.

-

Судя по всему, за минувшие годы пользователи стали больше беспокоиться о сохранности приватных данных. Так, в рамках нового исследования выяснилось, что 8% опрошенных лично сталкивались с утечкой своих приватных фотографий. Еще 43% сообщили, что не делятся такими материалами с кем-либо.

-

Респондентам также был задан вопрос о способах защиты личных данных. 45% не хранят приватную информацию, 16% защищаются с помощью антивируса, а 11% прибегают к продвинутым методам (VPN и шифрованию).

-

Остальные 33% опрошенных сообщили, что не заботятся о собственной безопасности в Сети, поскольку им нечего скрывать.

Intel удаляет старый BIOS

Пользователи форумов Vogons обнаружили, что компания Intel собирается удалить с официального сайта старые драйверы и обновления BIOS. К примеру, на странице BIOS Update [SOX5810J.86A] 5600 было предупреждение о скором конце срока службы, и после 22 ноября 2019 года страница стала недоступна, то есть обновление недоступно для загрузки и не будет поддерживаться ни в каких формах. Пользователям BIOS Update [SOX5810J.86A] 5600 рекомендовали как можно скорее прекратить использовать данный продукт.

Аналогичные сообщения можно было встретить на страницах множества драйверов и обновлений BIOS для системных плат и настольных ПК Intel, выпущенных компанией в 1990-х и в начале 2000-х годов. Большинство драйверов предназначены для старых версий Windows, таких как 98, ME, XP и Windows Server, чей срок службы много лет назад тоже подошел к концу. Фактически Intel давно прекратила выпускать обновления и для своего старого железа, и старые файлы размещались на сайте производителя просто для удобства.

В итоге Intel подверглась резкой критике со стороны сообщества, ведь многие до сих пор используют устаревшие системы и устаревшее оборудование Intel. Так, некоторые пользователи заметили эту тревожную тенденцию еще в сентябре текущего года. К примеру, программист, известный под псевдонимом Foone Turing, еще тогда писал в Twitter, что производители просто обязаны поддерживать свое железо, держать драйверы и прошивки на сайтах до победного конца, «пока солнце не взорвется» или компания не обанкротится.

Теперь, когда дело получило широкую огласку, пользователи сетуют, что компании намеренно избавляются от старого ПО, пытаясь вынудить клиентов покупать новое оборудование, так как использовать старое становится попросту невозможно.

Нужно заметить, Intel не единственная компания, которая практикует подобное. К примеру, в 2017 году похожий ход с удалением ПО для старых продуктов с сайта предприняла компания HP. Но в то же время такие производители, как Dell и Lenovo, напротив, предоставляют своим пользователям полный набор старых драйверов для любых решений.

Другие интересные события месяца

-

Сторонние SDK тайно собирали данные пользователей Twitter и Facebook

-

Опенсорсный LibreTorrent удален из Google Play якобы из-за нарушения правил платформы

-

На одном сервере ElasticSearch обнаружили данные 1,2 миллиарда пользователей

-

Китайские эксперты рассказали о кибератаках на казахстанские компании и организации

-

Twitter наконец позволит пользователям не применять SMS для двухфакторной аутентификации

-

Google готова заплатить до 1,5 миллиона долларов за компрометацию Titan M

-

Американского студента обвинили в разработке кастомного дистрибутива Gentoo для ИГИЛ

-

Google и Samsung исправили баг, позволявший приложениям следить за пользователями через камеру

-

Американские власти предупредили об опасности публичных зарядных станций, использующих USB