Содержание статьи

- Домены .zip и .mov тревожат экспертов

- ИИ рисует безумную CAPTCHA в Discord

- Взломан алгоритм активации Windows XP

- Проблема в KeePass позволяет узнать мастер-пароль

- Телефоны заражают «из коробки»

- В протоколе BGP обнаружили ряд проблем

- Исходники VMProtect попали в открытый доступ

- Intel расследует утечку ключей Intel Boot Guard

- Trezor T взломали

- Leak Wolf взломала 40 российских компаний

Домены .zip и .mov тревожат экспертов

В начале мая компания Google представила восемь новых доменов верхнего уровня (TLD), которые можно приобрести для размещения сайтов или email-адресов: .dad, .esq, .prof, .phd, .nexus, .foo, а также домены .zip и .mov. Последние вызвали споры среди ИБ‑специалистов, так как многие сочли их слишком опасными.

Хотя домены .zip и .mov существуют с 2014 года, только теперь они стали доступны для свободной регистрации, то есть сейчас любой может приобрести домен вида xakep.zip. Специалисты считают это опасным, ведь эти домены совпадают с расширениями файлов. В итоге файлы, которые часто упоминаются в сети (в сообщениях на форумах и в прочих онлайн‑дискуссиях), будут автоматически преобразовываться в URL-адреса.

Дело в том, что люди нередко публикуют в сети инструкции и сообщения, содержащие имена файлов с расширениями .zip и .mov. С появлением новых TLD некоторые платформы для обмена сообщениями и социальные сети начнут автоматически преобразовывать имена файлов с расширениями .zip и .mov в URL-адреса.

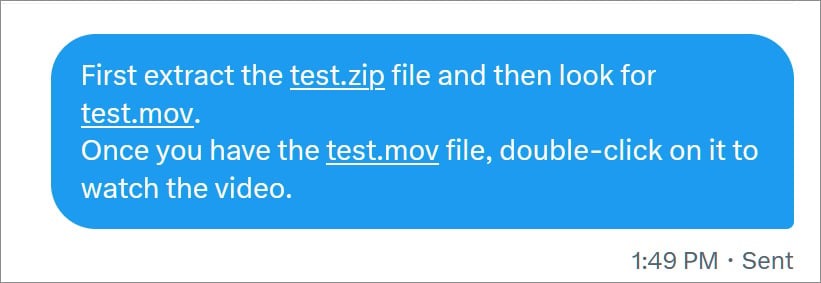

Например, если отправить кому‑нибудь в Twitter инструкции, как открыть файл ZIP, или упомянуть в сообщении файл MOV, безобидные имена файлов преобразуются в URL-адреса.

Когда люди видят в инструкции или сообщении такой URL-адрес, они предполагают, что его можно использовать для загрузки связанного файла, и могут кликнуть по ссылке. Если же такой домен .zip принадлежит злоумышленникам, человек по ошибке попадет на вредоносный сайт, может стать жертвой фишеров или загрузить вредоносное ПО, полагая, что URL безопасен, поскольку получен из надежного источника.

Причем подобные атаки, к сожалению, не только теоретические: компания Silent Push Labs уже обнаружила фишинговую страницу на microsoft-office[.]zip, которая пытается похищать учетные данные для аккаунтов Microsoft. А известный под ником mr.d0x ИБ‑эксперт создал PoC-набор инструментов для фишинга и наглядно показал, что прямо в браузере можно создавать на доменах .zip фальшивые окна WinRAR и Windows File Explorer. Это позволяет обмануть пользователей, убедив их, что они открывают файл ZIP.

Экспериментируют с новыми доменами и другие специалисты. К примеру, Бобби Раух (Bobby Rauch) опубликовал масштабное исследование, посвященное разработке убедительных фишинговых ссылок с использованием символов Unicode и разделителя @ в URL-адресах.

Его опыт показывает, что злоумышленники могут с легкостью создавать фишинговые адреса, которые, например, выглядят как обычные URL для загрузки файлов с GitHub, а на самом деле перенаправляют жертву на сайт v1.27.1[.]zip.

В итоге новые домены вызвали жаркие споры среди разработчиков, ИБ‑специалистов и админов. Одни считают, что опасения неоправданны, а другие уверены, что домены .zip и .mov создают новые ненужные риски.

Кроме того, люди уже начали массово регистрировать домены .zip, связанные с именами распространенных ZIP-архивов, включая update.zip, financialstatement.zip, setup.zip, attachment.zip, officeupdate.zip и backup.zip. Некоторые из них используются для отображения информации о рисках зоны .zip, другие содержат рикроллы, мемы и прочие безобидные вещи.

В ответ на критику специалисты Google заявляют, что риск путаницы между именами файлов и доменами не нов и существуют смягчающие меры для защиты пользователей.

«Риск путаницы между доменными именами и именами файлов не нов. Например, продукты 3M Command используют доменное имя command.com, которое также является важной программой в MS DOS и ранних версиях Windows. Приложения имеют средства защиты от этого (например, Google Safe Browsing), и эти защитные средства будут действовать и для TLD, подобных .zip, — объясняют в Google. — В то же время новые пространства имен предоставляют расширенные возможности для именования, такие как community.zip и url.zip. Google серьезно относится к фишингу и вредоносным программам, и в Google Registry есть механизмы приостановки или удаления вредоносных доменов для всех наших TLD, включая .zip. Мы будем продолжать следить за использованием .zip и других TLD и в случае появления новых угроз примем соответствующие меры для защиты пользователей».

20 000 долларов за дипфейк

Эксперты «Лаборатории Касперского» проанализировали на нескольких форумах в даркнете — русскоязычных и международных — объявления с предложениями услуг по созданию дипфейк‑роликов. Судя по опубликованным сообщениям, одна минута такого видео стоит от 300 до 20 000 долларов США.

В компании отметили, что спрос на соответствующие сервисы и инструменты в даркнете значительно превышает предложение. Цены на создание или покупку дипфейков могут варьироваться в зависимости от сложности проекта и качества конечного продукта.

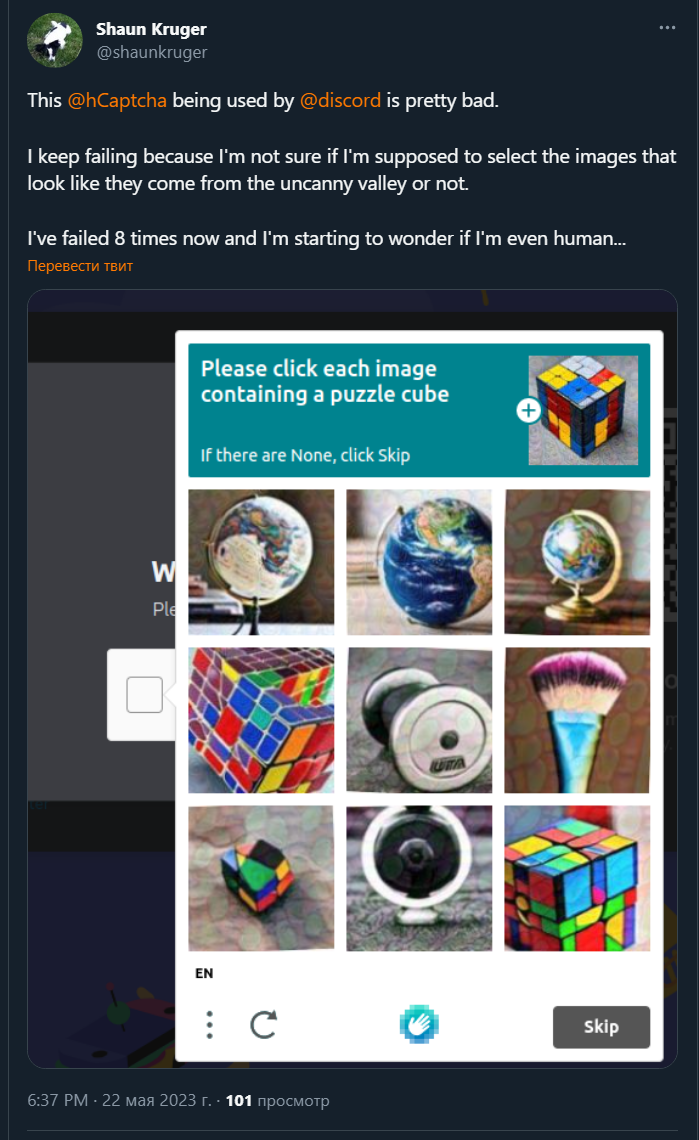

ИИ рисует безумную CAPTCHA в Discord

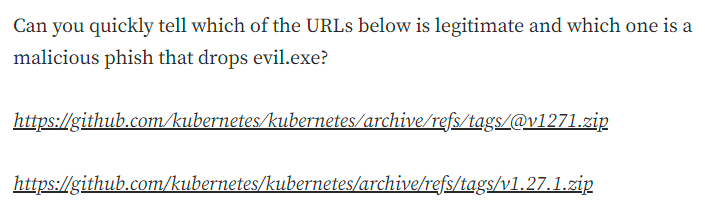

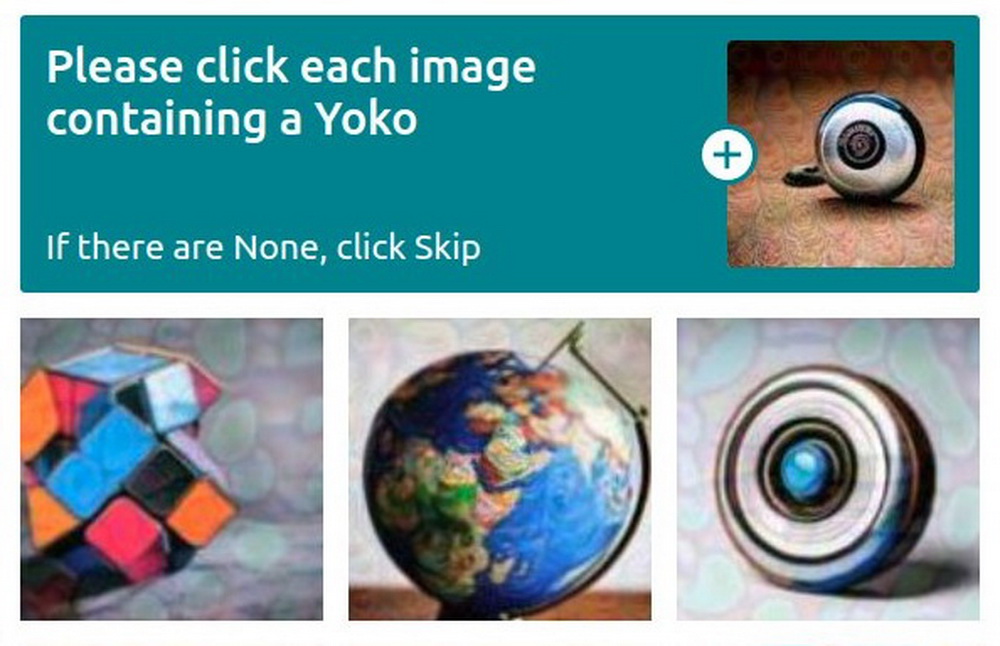

Пользователи пожаловались, что CAPTCHA в Discord, которую предоставляет компания hCaptcha, заставляет их искать на приведенных фото несуществующие объекты. Например, пользователей поставил в тупик объект, названный Yoko, похожий на гибрид улитки и йо‑йо, который сотворил ИИ.

Одновременно с этим другие люди обнаружили, что их просят найти изображения куба‑головоломки, который тоже создан искусственным интеллектом и не слишком похож на реально существующий предмет, хотя и напоминает кубик Рубика. К тому же все объекты в задании выглядят так, будто пришли прямиком из зловещей долины.

CAPTCHA для Discord предоставляет компания hCaptcha, и представители Discord сообщили журналистам, что технология, генерирующая странные промпты, «является собственностью стороннего партнера, и Discord напрямую не определяет, что будет представлено пользователям».

В свою очередь, представители hCaptcha объяснили, что произошедшее было «кратким тестом, который увидело небольшое количество людей». Так как суммарно технологию используют сотни миллионов пользователей, даже этот «краткий тест» привел к появлению показанных выше твитов.

Компания hCaptcha позиционирует себя как ориентированную на конфиденциальность альтернативу reCAPTCHA. Еще в 2018 году в блоге hCaptcha сообщалось, что промпты генерируются самими клиентами, которым нужны «высококачественные, созданные человеком аннотации для их потребностей в сфере машинного обучения».

То есть hCaptcha зарабатывает деньги как на клиентах вроде Discord, которые покупают профессиональные и корпоративные подписки для запуска сервисов CAPTCHA, так и на клиентах, которые создают промпты. Фактически hCaptcha использует свою CAPTCHA для систем машинного обучения и генеративно‑состязательных сетей.

Причем это не первый случай, когда люди замечают появление странных изображений в сервисах hCaptcha и отмечают, что компания, очевидно, обучает ИИ с помощью пользователей. К примеру, в марте текущего года пользователь Reddit жаловался, что CAPTCHA в Discord стала практически нерешаемой.

«Например, задача „Выберите робота“, где ни одно из изображений не выглядит как созданное человеком, — писал пользователь FunnerThanUsual в сабреддите Discord. — В итоге я вообще не получаю письмо для подтверждения учетной записи, даже после всех этих прыжков через обручи. Серьезно, блокировать ботов — это нормально, но пытаться обучать ИИ с помощью хреновых изображений CAPTCHA — совсем другое дело».

По мнению пользователей и СМИ, работа hCaptcha в настоящий момент — это яркий пример проблем, которые возникают с системами машинного обучения. Первая из них заключается в том, что ИИ‑системы требуют серьезного человеческого участия. Например, индексирование и категоризация изображений, как правило, передается аутсорсерам из развивающихся стран, чей труд оплачивается крайне плохо.

Другая проблема — дрейф данных (data drift): чем дольше работают системы машинного обучения, тем больше данных им требуется. В конечном счете они начинают использовать данные, которые сами сгенерировали для самообучения. И системы, которые достаточно долго тренируются на себе, в итоге приходят к тому, что выдают запросы на определение непонятных объектов вроде Yoko.

Мошенники звонят через WhatsApp

- На конференции «Телеком» глава Минцифры РФ Максут Шадаев рассказал, что в большинстве случаев мошеннические звонки пользователям поступают через WhatsApp.

«За этот год мы с операторами достигли значительного прогресса в борьбе с мошенническими звонками. Количество таких звонков, которые идут по обычному телефону, в разы снизилось. Совместная работа, которую мы проводим, ответственность за пропуск трафика с подменных номеров — это дает эффект. Мы видим, что 70–80% мошеннических звонков совершается не из обычной нумерации, а из WhatsApp. Будем дальше продолжать эту работу. Мы также договорились с операторами, как мы будем бороться со спам‑звонками. В этом году уже будет существенный прогресс, таких звонков станет на порядок меньше. 200 административных дел, насколько я знаю, возбуждено в отношении операторов, которые пропускают трафик с подменных номеров. Работа идет, результат мы ее видим»,

— рассказал Шадаев.

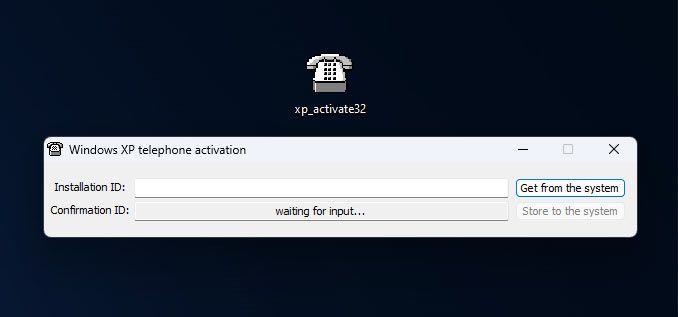

Взломан алгоритм активации Windows XP

Спустя 21 год после релиза операционной системы Windows XP исследователям все же удалось взломать алгоритм ее активации. Энтузиасты говорят, что теперь Windows XP можно активировать безопасным и надежным способом, в автономном режиме.

Информация о взломе впервые появилась в блоге tinyapps.org, где обычно выкладывают минималистичные утилиты для ограниченных установок Windows. Запись, озаглавленная «Активация Windows XP: GAME OVER», адресована людям, которые решили активировать Windows XP спустя больше двух десятков лет после ее релиза, через девять лет после окончания поддержки и, что важнее всего, через несколько лет после того, как Microsoft отключила свои серверы активации.

В tinyapps обратили внимание на опубликованный энтузиастами на Reddit файл xp_activate32.exe, который представляет собой программу всего на 18 432 байт (хеш приведен в блоге tinyapps). Эта утилита использует код, который создается в случае выбора активации Windows XP по телефону, и преобразует его в правильный ключ для активации ОС (Confirmation ID), действуя полностью автономно, без подключения к интернету. Полученный таким способом ключ работает, а также сохраняется после очистки и переустановки системы. Похоже, точно такой же ключ предоставляла пользователям сама Microsoft.

Отмечается, что алгоритм активации Windows XP, скорее всего, был взломан еще в 2019 году, когда появился опенсорсный кейген WindowsXPKg, способный создавать «бесконечные ключи для Windows XP». Однако для активации, а также завершения проверки и установки ОС инструменту все же требовались внешние сервисы, что стало проблемой, так как эти сервисы больше не используются или стали недоступны.

В прошлом году кто‑то слил в сеть исполняемый файл Windows, который способен генерировать Confirmation ID, необходимые для завершения процесса активации полностью в автономном режиме. Таким образом, совместив генератор ключей и исполняемый файл для получения ID, можно активировать Windows XP без интернета, помощи Microsoft и без использования кряков.

В этом месяце упомянутый выше опенсорсный генератор ключей был форкнут для Linux. Похоже, ему все еще требуется исполняемый файл для генерации ID, но он работает. Кроме того, загадочный исполняемый файл, на который обратили внимание в tinyapps, уже тоже активно реверсят, чтобы выяснить, как он работает, и тоже сделать опенсорсным.

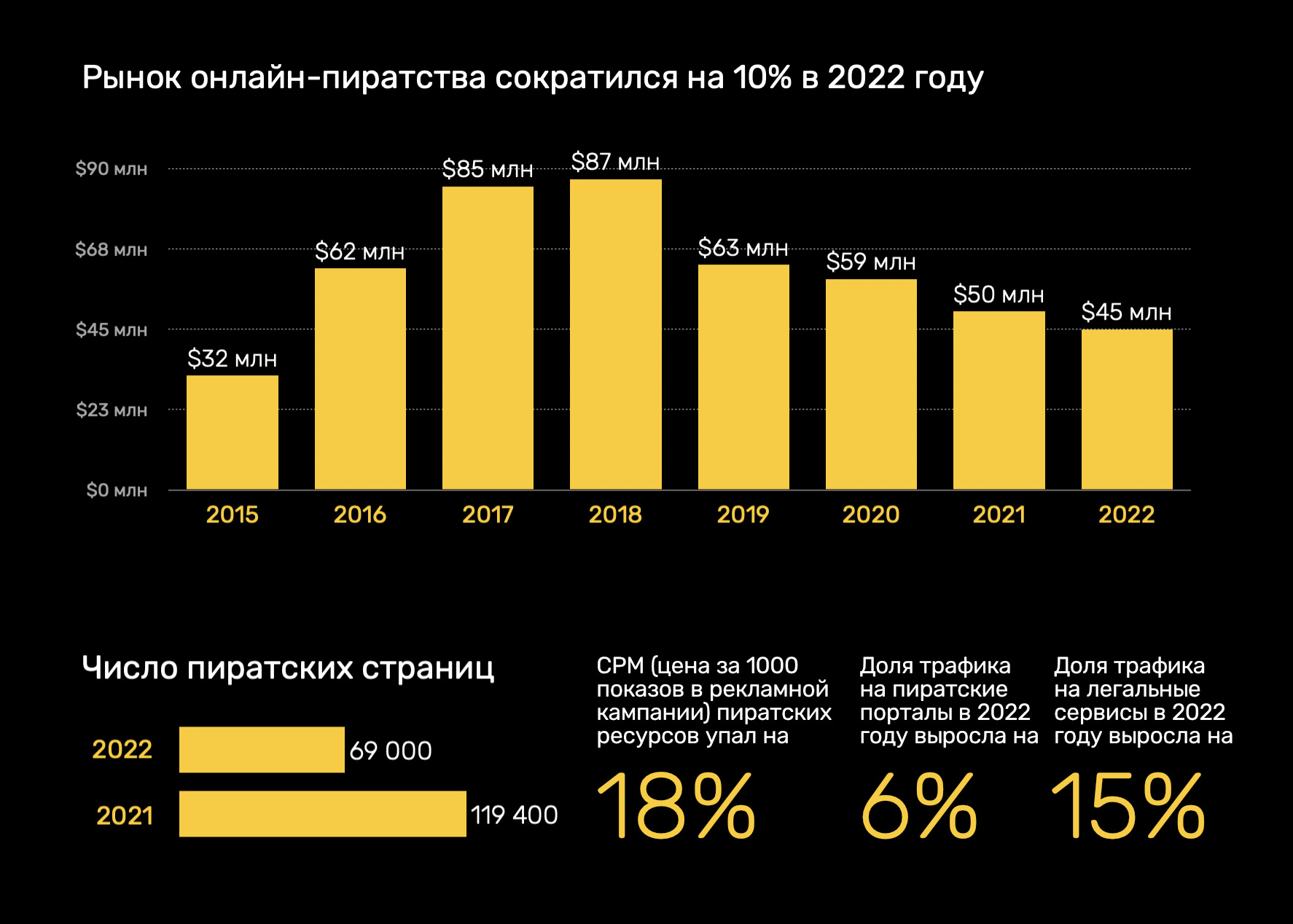

Рынок пиратства сокращается

Компания FACCT (ранее Group-IB в РФ) оценила рынок интернет‑пиратства в России в 2022 году в 45 миллионов долларов. То есть за год нелегальные распространители видеоконтента растеряли 10% своих доходов, а число пиратских доменов сократилось почти в два раза.

Падение связано с успешной блокировкой пиратских сайтов, на которых демонстрировались антироссийские ролики (как минимум три крупных CDN), а также уходом из страны теневых спонсоров пиратства.

Но интерес зрителей к пиратскому контенту высок: впервые доля мобильного трафика на нелегальные кинотеатры достигла 60% (пиратские фильмы и сериалы предпочитают смотреть на смартфонах).

Доходы интернет‑пиратов падают уже пятый год подряд. Так, в 2019 году объем рынка нелегального видеоконтента составлял 63 миллиона долларов, в 2020 году — 59 миллионов долларов, в 2021 году — 50 миллионов долларов, в 2022 году сократился до 45 миллионов долларов.

Средний показатель CPM (цена за 1000 показов в рекламной кампании) на пиратских ресурсах упал на 18% из‑за ухода с российского рынка нескольких букмекеров, а также из‑за сложностей финансовых переводов между странами.

В целом число обнаруженных пиратских страниц с русскоязычным видеоконтентом сократилось с 119 400 в 2021 году до 69 000 ресурсов в 2022-м.

Проблема в KeePass позволяет узнать мастер-пароль

Менеджер паролей KeePass оказался уязвим перед извлечением мастер‑пароля из памяти приложения, что позволяет злоумышленникам, скомпрометировавшим устройство, восстановить пароль, даже если БД заблокирована. Обнаруживший проблему эксперт уже опубликовал в открытом доступе PoC-эксплоит. При этом патча для уязвимости еще нет.

Уязвимость, получившую идентификатор CVE-2023-3278, обнаружил ИБ‑специалист, известный под ником vdohney. Он объясняет, что восстановить мастер‑пароль KeePass в открытом виде возможно без одного‑двух первых символов, причем независимо от того, заблокировано ли рабочее пространство KeePass (программа вообще может быть закрыта).

«KeePass Master Password Dumper — простой PoC-инструмент, используемый для извлечения мастер‑пароля из памяти KeePass. Помимо первого символа пароля, он способен восстановить весь пароль открытым текстом, — гласит страница эксплоита на GitHub. — Выполнение кода в целевой системе не потребуется, нужен только дамп памяти. Неважно, откуда берется память. Это может быть дамп процесса, файл подкачки (pagefile.sys), файл гибернации (hiberfil.sys) или дамп оперативной памяти всей системы. Неважно, заблокировано рабочее пространство или нет».

Проблема связана с тем, что KeePass использует специальное поле для ввода пароля — SecureTextBoxEx, которое оставляет в памяти следы каждого символа, введенного пользователем.

«KeePass 2.X использует кастомное текстовое поле для ввода пароля, SecureTextBoxEx. Это текстовое поле используется не только для ввода мастер‑пароля, но и в других местах KeePass, например в полях для редактирования пароля (поэтому атака также может использоваться для восстановления их содержимого)», — объясняет vdohney.

Исследователь говорит, что уязвимость точно затрагивает последнюю версию KeePass, 2.53.1, и, поскольку программа опенсорсная, вероятно, затронуты любые форки проекта. При этом, по его словам, уязвимости не подвержены KeePass 1.X, KeePassXC и Strongbox.

Хотя эксплоит эксперта тестировался только в Windows, он также должен работать в Linux и macOS с некоторыми изменениями, поскольку проблема связана не с ОС, а с тем, как KeePass обрабатывает пользовательский ввод (user input).

Поскольку для восстановления мастер‑пароля KeePass необходимо получить дамп памяти, для эксплуатации CVE-2023-32784 потребуется физический доступ или заражение целевой машины малварью. То есть любой инфостилер может проверить, существует ли KeePass на зараженном компьютере, и, если нужно, сделает дамп памяти программы, после отправив его и БД KeePass своим операторам. Хотя пароль получается неполный, подобрать недостающие символы тоже будет несложно.

Исследователь предупреждает, что использованные в прошлом мастер‑пароли тоже могут оставаться в памяти и их можно будет восстановить, даже если KeePass больше не работает на зараженной машине.

Разработчик KeePass Доминик Райхл (Dominik Reichl) сообщил, что ему уже известно об этой ошибке. Он обещает выпустить патч для CVE-2023-32784 в версии 2.54, которая ожидается примерно к началу июня.

Райхл рассказал, что версия 2.54 получит два улучшения:

выполнение прямых вызовов API для получения/установки текста в текстовом поле, избегая создания управляемых строк в памяти, которые могут приводить к утечке секретов;

создание в памяти процесса фиктивных фрагментов, содержащих случайные символы, которые будут иметь примерно ту же длину, что и мастер‑пароль пользователя, обфусцируя настоящий ключ.

KeePass 2.54 для Windows получит оба эти улучшения, а версии для macOS и Linux только второе. Для желающих уже доступна тестовая версия.

Vdohney подтвердил, что эти исправления работают. Однако он предупреждает, что даже после выхода новой версии мастер‑пароль KeePass все равно может храниться в файлах памяти. Чтобы точно убедиться, что он не остался где‑то в недрах системы, необходимо удалить системные файлы подкачки и гибернации, отформатировать жесткий диск, используя режим перезаписи данных, чтобы предотвратить их восстановление, а также переустановить ОС.

Для большинства пользователей перезапуска компьютера, очистки файла подкачки и файлов гибернации, а также отказа от использования KeePass до выпуска новой версии должно быть достаточно.

173 000 заблокированных разработчиков

- Компания Google подвела итоги 2022 года: в Google в Play Store не допустили более 1,43 миллиона приложений, нарушавших различные политики, и заблокировали 173 000 учетных записей разработчиков, пытавшихся распространять малварь. Также за последние три года был предотвращен необоснованный доступ к конфиденциальным разрешениям для 500 000 приложений.

- Кроме того, команда безопасности Google Play Commerce заявила, что за год успешно заблокировала мошеннические и неправомерные транзакции, которые могли привести к убыткам на сумму более 2 миллиардов долларов США.

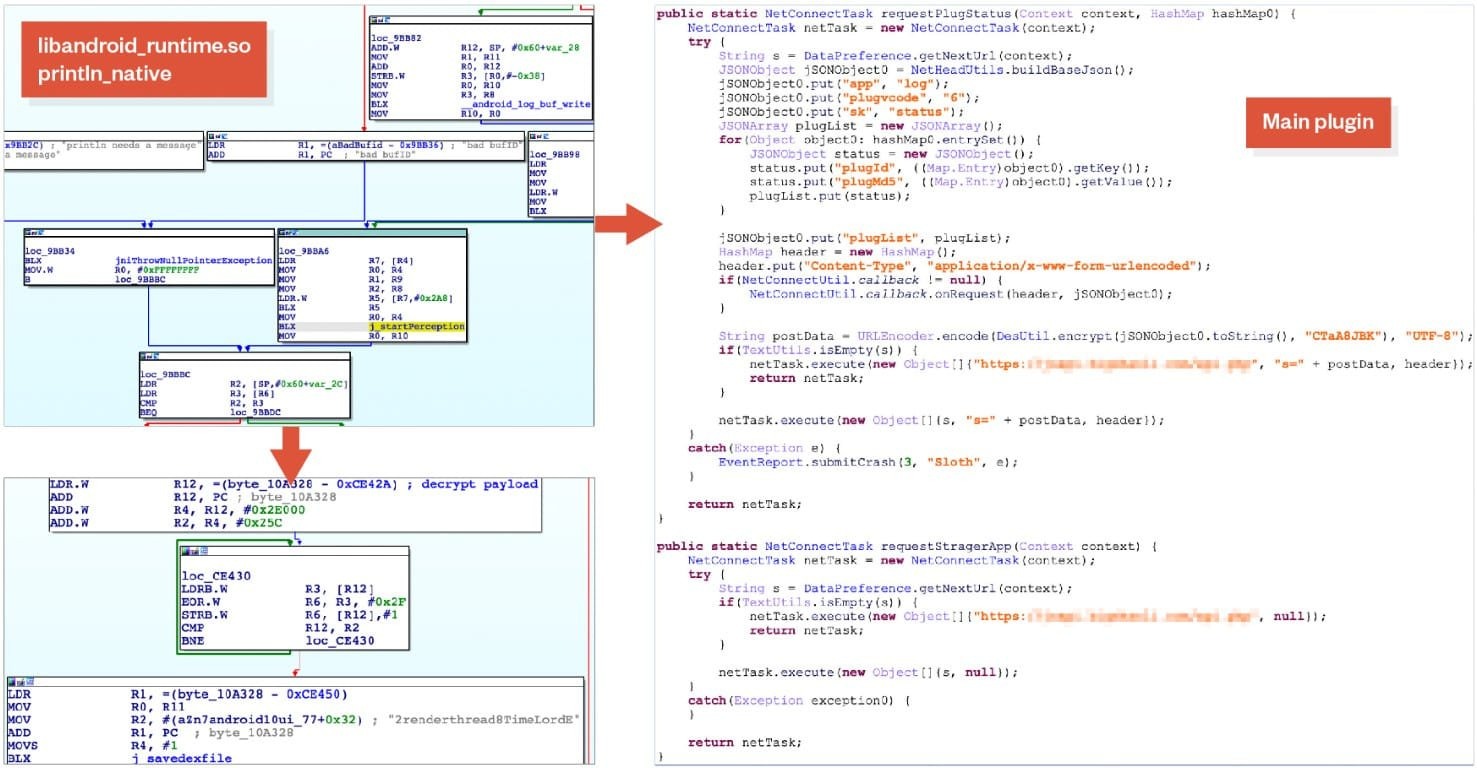

Телефоны заражают «из коробки»

Эксперты предупредили, что компания Lemon Group использует для своих вредоносных операций миллионы зараженных прямо «из коробки» Android-смартфонов, часов, телевизоров и телевизионных приставок.

Недавно специалисты компании Trend Micro рассказали об этой проблеме на конференции Black Hat Asia. По их информации, миллионы Android-устройств по всему миру заражаются вредоносным ПО, даже не покинув завод, на котором их произвели.

Позже компания опубликовала детальный отчет о таких заражениях, в котором рассказывает об активности Lemon Group. Оказалось, злоумышленники используют малварь Guerilla для загрузки дополнительных пейлоадов, перехвата одноразовых паролей из SMS, настройки обратного прокси на зараженных устройствах, перехвата сеансов в WhatsApp и так далее.

По данным компании, эта активность может быть связана с деятельностью малвари Triada — известного банковского трояна, который был предустановлен на 42 моделях бюджетных Android-смартфонов китайских брендов еще в 2018 году.

В Trend Micro говорят, что впервые обнаружили Lemon Group в феврале 2022 года, но вскоре после этого компания была переименована в Durian Cloud SMS. Однако инфраструктура и тактика злоумышленников остались прежними.

«Мы выявили ряд видов бизнеса, которые Lemon Group выполняет для компаний, занимающихся big data, маркетингом и рекламой. Но основной ее бизнес сосредоточен именно на использовании big data: анализе огромных объемов данных и соответствующих характеристик поставок производителей, различного рекламного контента, полученного от разных пользователей в разное время, а также данных об аппаратном обеспечении», — пишут исследователи.

В Trend Micro не уточняют, как именно Lemon Group заражает устройства вредоносной прошивкой, содержащей Guerilla, но подчеркивают, что изученные устройства были перепрошиты новыми ROM. Суммарно аналитики компании выявили более 50 таких ROM, содержащих загрузчики малвари и нацеленных на различных производителей Android-устройств.

Судя по всему, здесь не обходится без компрометации цепочки поставок. Например, возможна компрометация стороннего ПО, процессов обновления прошивки, а также привлечение инсайдеров на производствах или в цепочке распространения продуктов.

«Преступная группа заразила миллионы устройств на базе Android. В основном это мобильные телефоны, но также встречаются смарт‑часы, смарт‑телевизоры и многое другое, — сообщают в компании. — Заражение превращает эти устройства в мобильные прокси, инструменты для кражи и продажи SMS, данных из социальных сетей и мессенджеров, а также для монетизации с помощью рекламы и кликфрода».

Все началось с приобретения телефона на Android и извлечения его образа ROM, где была обнаружена модифицированная прошивка, имплантированная Lemon Group. Изученное устройство имело модифицированную системную библиотеку libandroid_runtime.so, которая содержала дополнительный код для расшифровки и выполнения файла DEX.

Код этого файла DEX загружался в память и выполнялся Android Runtime для активации основного подключаемого модуля Sloth, а также его конфигурации, которая содержит адрес домена Lemon Group, использующегося для связи.

Что касается малвари Guerilla, ее основной плагин загружает на устройство жертвы дополнительные модули, предназначенные для выполнения определенных функций:

SMS-плагин: перехватывает одноразовые пароли для WhatsApp, JingDong и Facebook * , полученные через SMS;

прокси‑плагин: развертывает обратный прокси на зараженном телефоне, позволяя злоумышленникам использовать сетевые ресурсы жертвы;

плагин для файлов cookie: ворует файлы cookie Facebook * из каталога данных приложения и передает их на управляющий сервер, а также перехватывает сеансы WhatsApp для распространения нежелательных сообщений со взломанного устройства;

плагин Splash: показывает навязчивую рекламу жертвам, когда те используют легитимные приложения;

silent-плагин: устанавливает дополнительные APK-файлы, полученные с сервера, или удаляет существующие приложения в соответствии с инструкциями, при этом установка и запуск приложений происходят в фоновом режиме.

В итоге эти функции позволяют Lemon Group использовать разные стратегии монетизации, включая продажу скомпрометированных учетных записей, захват сетевых ресурсов, услуги по установке приложений, кликфрод, прокси‑сервисы, а также предоставление проверенных учетных записей (SMS Phone Verified Accounts).

По информации Trend Micro, Lemon Group ранее заявляла на своем сайте, что контролирует почти 9 миллионов устройств в 180 странах мира. В число наиболее пострадавших стран входят США, Мексика, Индонезия, Таиланд и Россия.

«Посредством данных нашей телеметрии мы подтвердили, что в мире работают миллионы зараженных устройств. Основной кластер этих устройств расположен в Юго‑Восточной Азии и Восточной Европе, однако это действительно глобальная проблема», — говорят в Trend Micro.

Хуже того, исследователи полагают, что реальное количество Android-устройств, зараженных Guerrilla, может быть куда выше. Однако эти устройства пока не вышли на связь с управляющими серверами злоумышленников, так как все еще стоят на полках магазинов.

Боты генерируют 47,4% всего интернет-трафика

По информации компании Imperva, автоматизированные атаки на бизнес‑логику становятся все популярнее у преступников. В 2022 году почти половина (47,4%) всего интернет‑трафика приходилась на ботов, что на 5,1% больше, чем в 2021 году. Доля «живого» трафика, генерируемого людьми, снизилась до самого низкого уровня за восемь лет — 52,6%.

Хуже того, растет и вредоносный бот‑трафик, который теперь достиг 30,2% от общих значений, что на 2,5% больше, чем в 2021 году. Это самый высокий уровень активности вредоносных ботов за всю историю наблюдений.

В протоколе BGP обнаружили ряд проблем

Исследователи выявили недостатки в программной реализации протокола BGP (Border Gateway Protocol), которые можно использовать для провоцирования отказа в обслуживании на уязвимых одноранговых узлах BGP.

Уязвимости были найдены в FRRouting версии 8.4, популярном наборе протоколов интернет‑маршрутизации с открытым исходным кодом для платформ Linux и Unix. В настоящее время он используется многими вендорами, включая NVIDIA Cumulus, DENT и SONiC, что создает риски для цепочки поставок.

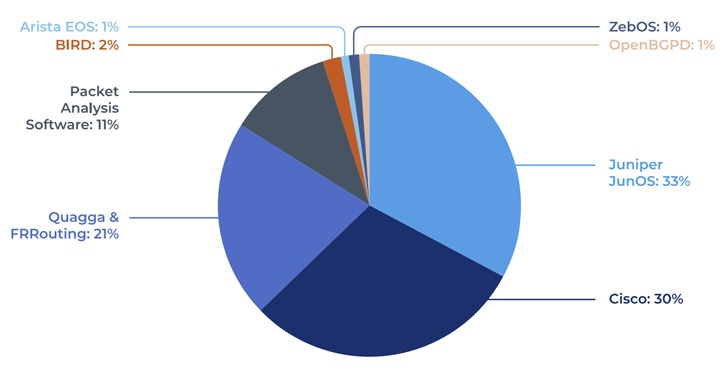

Проблемы были обнаружены в ходе анализа семи различных имплементаций BGP, проведенного Forescout Vedere Labs: FRRouting, BIRD, OpenBGPD, MikroTik RouterOS, Juniper Junos, Cisco IOS и Arista EOS.

Список обнаруженных недостатков выглядит следующим образом:

CVE-2022-40302 (6,5 балла по шкале CVSS) — чтение out-of-bounds при обработке искаженного сообщения BGP OPEN с опцией Extended Optional Parameters Length;

CVE-2022-40318 (6,5 балла по шкале CVSS) — чтение out-of-bounds при обработке искаженного сообщения BGP OPEN с опцией Extended Optional Parameters Length;

CVE-2022-43681 (6,5 балла по шкале CVSS) — чтение out-of-bounds при обработке искаженного сообщения BGP OPEN.

Эти проблемы «могут использоваться злоумышленниками для провоцирования состояния DoS на уязвимых одноранговых узлах BGP, что приведет к удалению всех сеансов BGP и таблиц маршрутизации, а одноранговый узел перестанет отвечать».

«Отказ в обслуживании может быть продлен на неопределенный срок путем многократной отправки искаженных пакетов. Основная причина — один и тот же уязвимый шаблон кода, скопированный в несколько функций, связанных с разными этапами анализа сообщений OPEN», — пишут исследователи.

К своему отчету аналитики приложили ссылку на опенсорсный инструмент BGP Fuzzer на основе Python. Инструмент поможет организациям протестировать безопасность BGP и найти новые недостатки в его имплементациях.

«Современные имплементации BGP по‑прежнему имеют проблемы, которыми могут легко злоупотреблять злоумышленники, — говорят в Forescout. — Для снижения рисков использования уязвимых реализаций BGP лучшая рекомендация — как можно более частая установка патчей на устройства сетевой инфраструктуры».

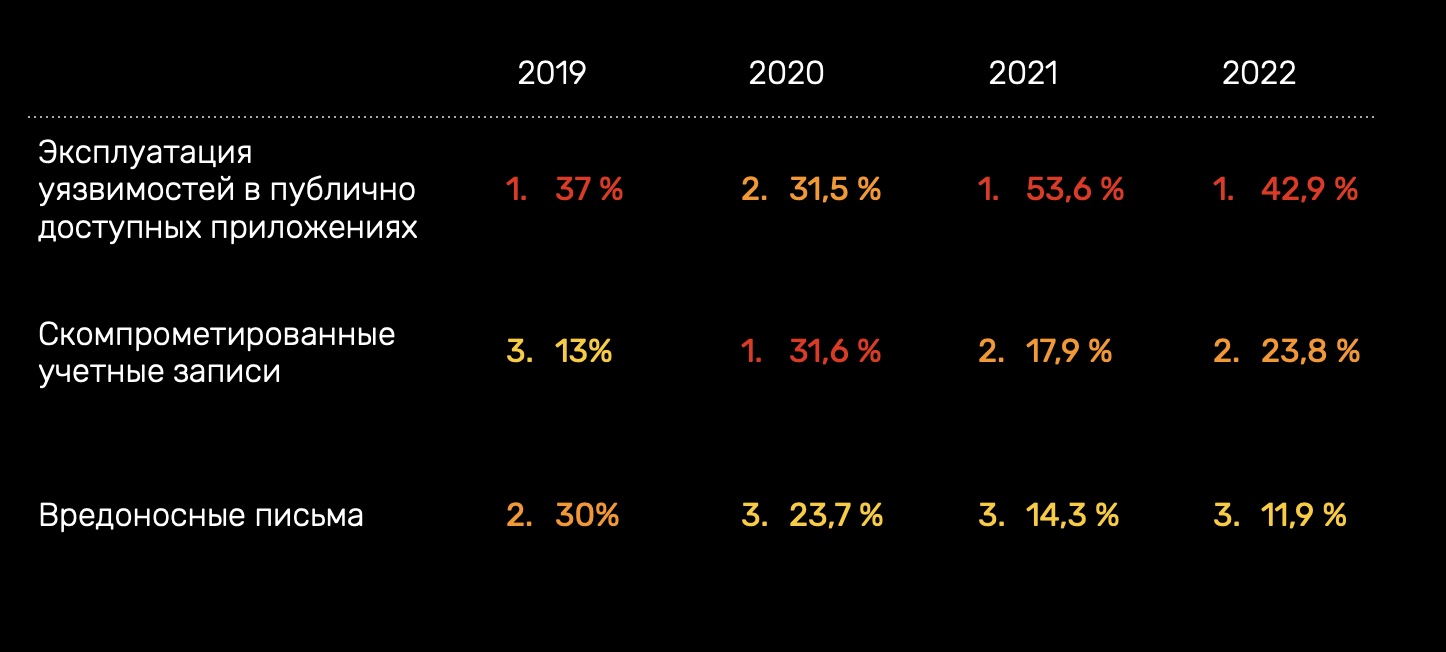

Основные векторы атак вымогателей

По данным «Лаборатории Касперского», в 2022 году 43% атак программ‑вымогателей начиналось с эксплуатации уязвимостей в общедоступных приложениях.

Почти в каждом четвертом случае (24%) атаки вымогателей начинались с использования ранее скомпрометированных аккаунтов пользователей, а в 12% — с вредоносных писем.

При этом в ряде случаев целью атакующих было не шифрование данных, а получение доступа к личной информации пользователей, интеллектуальной собственности и другим конфиденциальным данным организаций.

Как показал опрос «ЛК», более 40% компаний во всем мире подверглись как минимум одной атаке программы‑вымогателя в 2022 году. При этом малые и средние предприятия платили за восстановление данных в среднем 6500 долларов, а крупный бизнес — 98 000 долларов.

Атакующие зачастую используют PowerShell для сбора данных, Mimikatz для повышения привилегий и PsExec для удаленного выполнения команд или фреймворки типа Cobalt Strike для проведения всех этапов атаки.

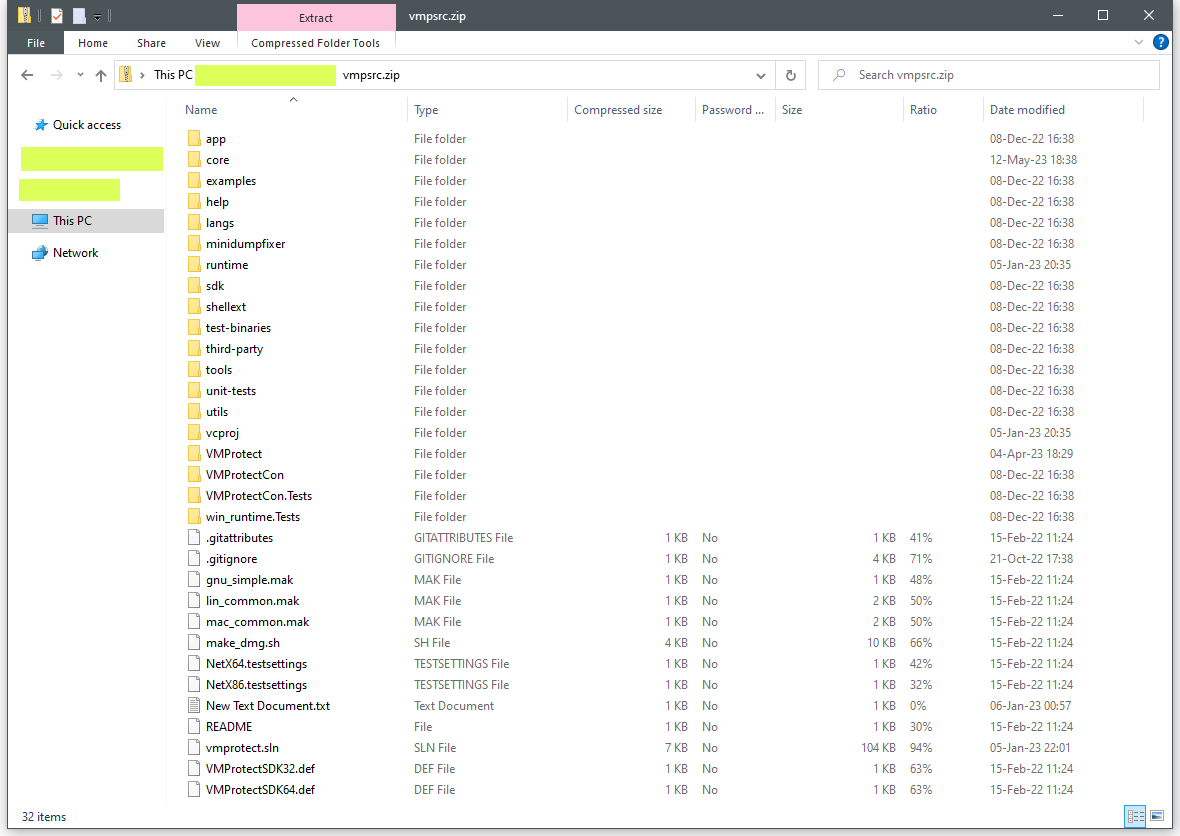

Исходники VMProtect попали в открытый доступ

За последний год исходный код VMProtect просочился в сеть не один раз, а дважды. Причем вторая утечка произошла совсем недавно, в середине мая 2023 года, и была замечена на китайском ИТ‑форуме.

VMProtect — это популярный инструмент для защиты программного обеспечения от анализа и взлома, он находит законное применение, например, в играх и корпоративных приложениях.

Однако VMProtect также широко используется разработчиками вредоносных программ для защиты полезных нагрузок, а многие ИБ‑компании автоматически отмечают программное обеспечение в оболочке VMProtect как потенциальную угрозу. Дело в том, что в прошлом VMProtect использовали такие известные хакгруппы, как APT31, ZINC (Diamond Sleet, Lazarus), Hacking Team, вымогатели Darkside и Rorschach, MaaS PrivateLoader и другие.

Первая утечка исходных кодов VMProtect была замечена исследователями летом 2022 года, а новую утечку обнаружили на прошлой неделе, на китайском ИТ‑форуме kanxue.com (в настоящее время тема уже удалена).

Оказалось, что среди опубликованных файлов отсутствует ряд ключевых файлов, в том числе intel.cc, processor.cc и arm.cc, а попытка выложить исходники на GitHub быстро закончилась их удалением. Тем не менее утечку по‑прежнему можно без труда найти в анонимных файлообменниках, и информация такого рода представляет большой интерес для экспертов, поскольку может помочь улучшить инструменты для обнаружения и анализа.

Глава OpenAI согласен с необходимостью регуляции ИИ

В середине мая глава OpenAI Сэм Альтман (Sam Altman) свидетельствовал в сенате США о потенциальных опасностях ИИ‑технологий, созданных его компанией и другими, и призвал законодателей ввести лицензионные требования и иные правила для организаций, которые разрабатывают передовые ИИ‑системы, такие как GPT-4.

Альтман предложил конгрессу сформировать новое ведомство, которое займется лицензированием ИИ‑технологий «выше определенного уровня возможностей» и получит право отозвать лицензию «ради соблюдения стандартов безопасности».

Приводим некоторые цитаты из его речи.

«Учитывая, что в следующем году нам предстоят выборы, а ИИ‑модели улучшаются, полагаю, это вызывает серьезное беспокойство. Я действительно считаю, что некоторые правила в этом вопросе были бы весьма разумными.

Мы [в OpenAI] считаем, что нормативное вмешательство правительств будет иметь решающее значение в вопросе снижения рисков, связанных с набирающими мощность языковыми моделями. Например, правительство США может рассмотреть вопрос о сочетании лицензирования и тестовых требований для разработки и выпуска ИИ‑моделей, превышающих определенный порог возможностей.

[Лицензии могут потребоваться для моделей ИИ], которые способны убеждать, манипулировать, влиять на поведение человека и его убеждения, а также могут помочь в создании новых биологических агентов.Я считаю, что, если эта технология пойдет по неверному пути, вообще все может пойти по неверному пути, и мы хотим во всеуслышание заявить об этом. Мы хотим сотрудничать с правительством, чтобы предотвратить подобное»,

— заявил Альтман.

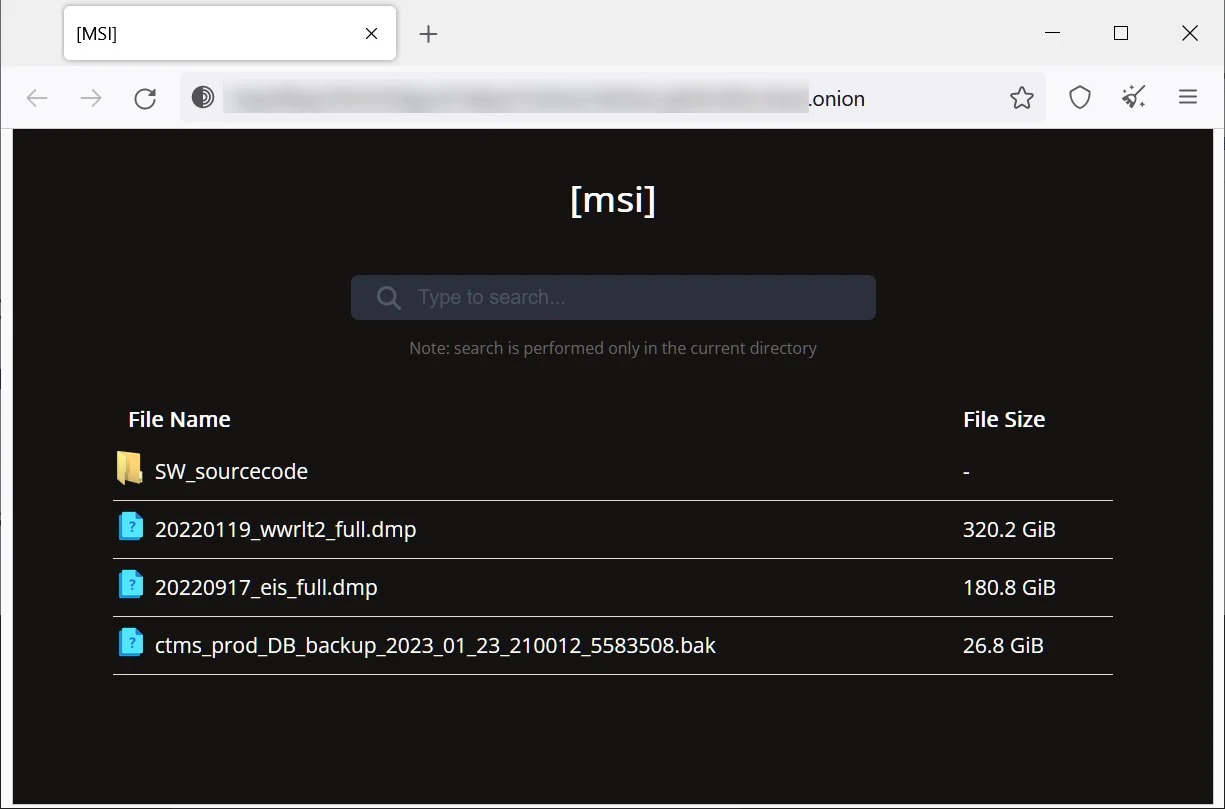

Intel расследует утечку ключей Intel Boot Guard

Компания Intel расследует заявления хакеров, которые утверждают, что похитили у MSI приватные ключи, используемые Intel Boot Guard. Дело в том, что такая утечка может повлиять на возможность блокировки вредоносных версий UEFI на устройствах MSI.

Как стало известно в начале апреля 2023 года, вымогательская группировка Money Message заявила о взломе тайваньского производителя MSI (Micro-Star International). По информации СМИ, вымогатели похитили у компании примерно 1,5 Тбайт данных и потребовали выкуп в размере 4 миллионов долларов США.

Злоумышленники писали, что в их распоряжении оказался «исходный код MSI, включая фреймворк для разработки BIOS», а также «приватные ключи, позволяющие подписать любой кастомный модуль этого BIOS и установить его на ПК с этим BIOS».

Похоже, хакеры не получили от компании выкуп и начали публиковать в открытом доступе похищенную информацию, включая исходный код прошивки, используемой материнскими платами MSI. В итоге глава Binarly Алекс Матросов (Alex Matrosov) предупредил, что утечка содержит приватные ключи для подписи образов для 57 продуктов MSI и приватные ключи Intel Boot Guard для 116 продуктов MSI.

Матросов объясняет, что такая утечка может привести к тому, что Intel Boot Guard не будет работать на устройствах MSI, использующих процессоры Tiger Lake, Adler Lake и Raptor Lake. Кроме того, похоже, ключи Boot Guard от MSI затрагивают нескольких производителей устройств, в том числе Intel, Lenovo и Supermicro.

«У нас есть доказательства, что утечка данных MSI затронула всю экосистему Intel. Это прямая угроза для клиентов MSI и, к сожалению, не только для них, — сообщает эксперт. — Ключи подписи для образов fw позволяют злоумышленникам создавать вредоносные обновления прошивки, которые могут быть доставлены с помощью обычного процесса обновления BIOS и инструментов обновления MSI. Утечка ключей Intel Boot Guard влияет на всю экосистему (не только на MSI) и делает эту защитную функцию бесполезной».

Защитная функция Intel Boot Guard, встроенная в современное железо Intel, предназначена для предотвращения загрузки вредоносных прошивок, то есть UEFI-буткитов, и является одним из главных требований Windows UEFI Secure Boot.

Дело в том, что вредоносная прошивка загружается до загрузки ОС, а это позволяет ей скрыть свою активность от защитного ПО и сохранять присутствие на устройстве даже после переустановки ОС. Для защиты от этого Intel Boot Guard проверяет, подписан ли образ прошивки с помощью легитимного приватного ключа подписи, используя для этого публичный ключ, встроенный в оборудование Intel.

Самое плохое в произошедшей утечке заключается в том, что публичные ключи, которые используются для проверки прошивок, подписанных с использованием теперь скомпрометированных ключей, встроены в железо Intel. Если их нельзя изменить, на защиту Intel Boot Guard больше нельзя полагаться.

Представители Intel сообщили СМИ, что им известно об этих предупреждениях экспертов и компания уже проводит собственное расследование.

«Исследователи утверждают, что утекшие данные включают приватные ключи, в том числе ключи подписи MSI OEM для Intel® Boot Guard. Следует отметить, что OEM-ключи Intel Boot Guard генерируются производителем системы и не являются ключами подписи Intel», — говорят в компании.

Представители Supermicro сообщают, что тоже изучили возможные риски, связанные с этой утечкой, и в компании уверены, что ее продукты не затронуты.

Аналитики Binarly опубликовали список затронутого оборудования MSI, в который вошли 116 устройств, скомпрометированных в результате утечки ключей Intel Boot Guard.

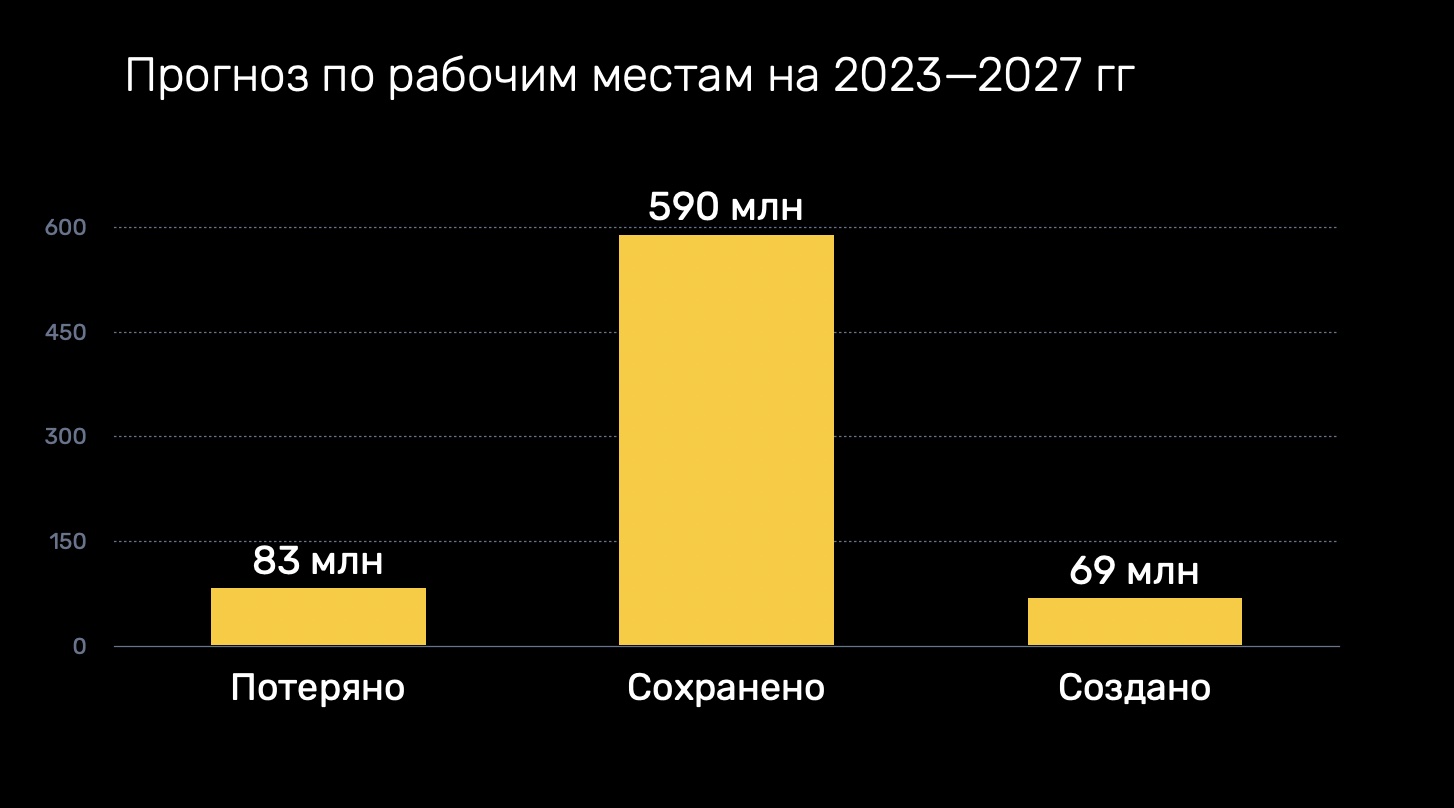

ИИ приведет к сокращению 26 миллионов рабочих мест

На Всемирном экономическом форуме в Женеве был представлен доклад, посвященный ситуации на мировых рынках труда, которые входят в «эру турбулентности» благодаря таким технологиям, как искусственный интеллект.

По данным специалистов, в течение следующих пяти лет почти четверть всех рабочих мест изменится в результате внедрения ИИ, цифровизации и других экономических новшеств, включая переход на экологически чистую энергию и перераспределение цепочек поставок.

Ожидается, что в целом влияние большинства технологий на рынок труда будет положительным, так как анализ big data, технологии управления и кибербезопасность станут основными факторами для роста занятости.

Около 75% компаний (было опрошено более 800 компаний, в которых работает 11,3 миллиона человек, из 45 стран мира) заявили, что планируют внедрить ИИ‑технологии в течение следующих пяти лет. По прогнозам, это приведет к сокращению до 26 миллионов рабочих мест на административных и учетных должностях, включая кассиров, бухгалтеров и работников, занятых вводом данных.

При этом ИИ представляет меньшую угрозу для рынка труда, чем другие макроэкономические факторы, такие как замедление экономического роста, дефицит поставок и инфляция.

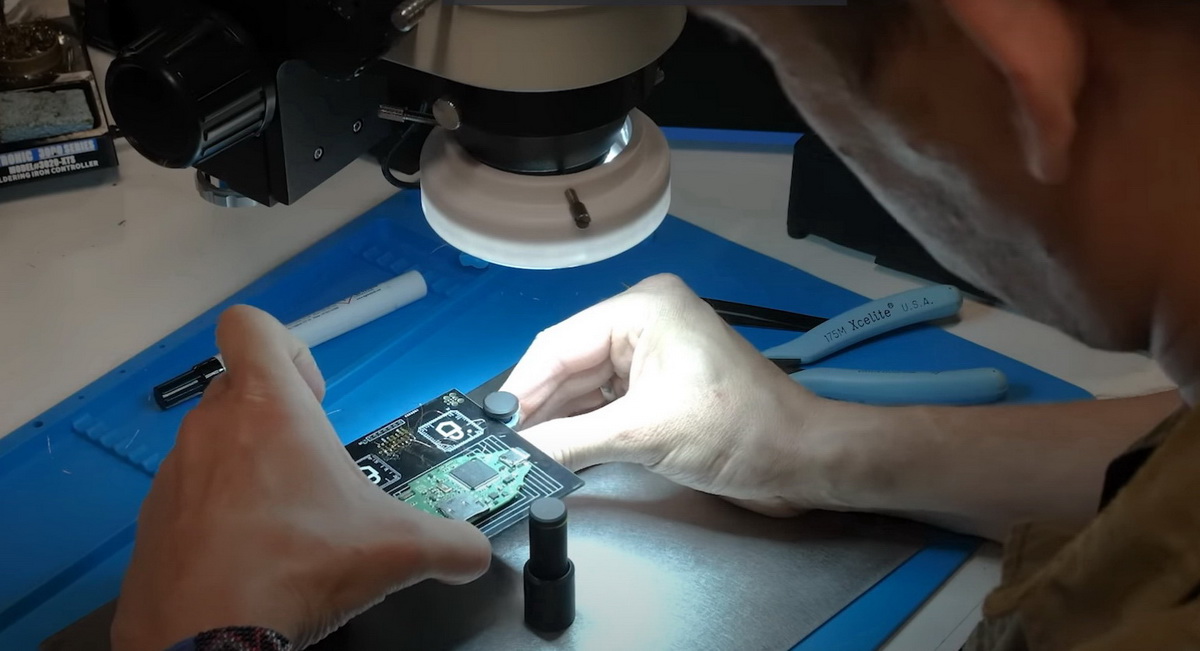

Trezor T взломали

Компания Unciphered, которая специализируется на кибербезопасности и восстановлении утерянной криптовалюты, заявила, что нашла способ взломать аппаратный кошелек Trezor T производства компании SatoshiLabs, имея к нему физический доступ. Весь процесс взлома исследователи задокументировали на видео.

Фактически в опубликованном на YouTube ролике исследователи из Unciphered демонстрируют извлечение seed-фразы кошелька с использованием аппаратной уязвимости, для эксплуатации которой нужен физический доступ к устройству.

Нужно сказать, что взлом Trezor T — не первый для специалистов Unciphered.

Ранее в этом году компания показывала похожие хаки, в ходе которых был взломан кошелек производства гонконгской компании OneKey (компания подтвердила существование уязвимости и признала роль Unciphered в ее выявлении), а также была обнаружена уязвимость в старой версии EthereumWallet, что помогло клиентам компании восстановить доступ к криптовалюте на 25 миллионов долларов.

Специалисты пояснили, что на этот раз они использовали «неисправимую аппаратную уязвимость в чипе STM32, которая позволяет сделать дамп встроенной флеш‑памяти и OTP-данных».

В видео говорится о создании «собственного эксплоита», который позволил извлечь прошивку кошелька. Причем исправление для этой проблемы якобы потребует отзыва всех продуктов Trezor из продажи, так как устранить баг софтверным путем не получится.

Сооснователь Unciphered Эрик Мишо (Eric Michaud) рассказывает в ролике, что компания использовала специализированные GPU для взлома seed-фразы устройства.

«Мы загрузили прошивку, которую извлекли, в наш высокопроизводительный вычислительный кластер для взлома, — объясняет Мишо в видео. — У нас есть около 10 GPU, и через некоторое время мы смогли извлечь ключи».

Представители пресс‑службы Trezor сообщили СМИ, что компания не располагает достаточными подробностями об атаке, выполненной Unciphered. Однако они отметили, что методы исследователей похожи на «атаку на даунгрейд RDP» и об этих рисках компания предупреждала публично еще три года назад.

В ответ специалисты Unciphered заявили, что не станут подтверждать или отрицать связь их атаки с даунгрейдом RDP (Read Protection), ссылаясь на «текущие обязательства и соглашения о неразглашении».

«Кроме того, любое техническое раскрытие (уязвимости) будет подвергать клиентов SatoshiLabs потенциальному риску до тех пор, пока (в кошельках) не появится новый чип, отличный от используемого сейчас STM32», — заявили в Unciphered.

Также производитель утверждает, что эксперты Unciphered не пытались связаться с компанией напрямую, а в 2020 году в блоге компании сообщалось об атаках на даунгрейд RDP, а также о том, что «они требуют физической кражи устройства, чрезвычайно сложных технологических знаний и использования передового оборудования».

В Trezor добавили, что «даже с учетом вышеизложенного Trezor может быть защищен надежной парольной фразой, которая добавит еще один уровень безопасности и сделает даунгрейд RDP бесполезным».

Однако эксперты Unciphered все равно настаивают на своем, утверждая, будто разработчикам Trezor известно о том, что в чипе STM32 и модели Trezor T существует уязвимость. Просто компания ничего не делает для ее устранения со времен первой попытки предать информацию о рисках огласке.

«Факт остается фактом: с помощью этой статьи они пытаются возложить ответственность за безопасность своего устройства на покупателей, не желая брать на себя ответственность и признавать, что их устройство в принципе небезопасно», — заявляют в Unciphered.

Создатели Trezor парируют, что, вопреки утверждениям специалистов Unciphered, они уже предприняли шаги для решения этой проблемы и создали «первый в мире проверяемый и прозрачный элемент безопасности через дочернюю компанию Tropic Square».

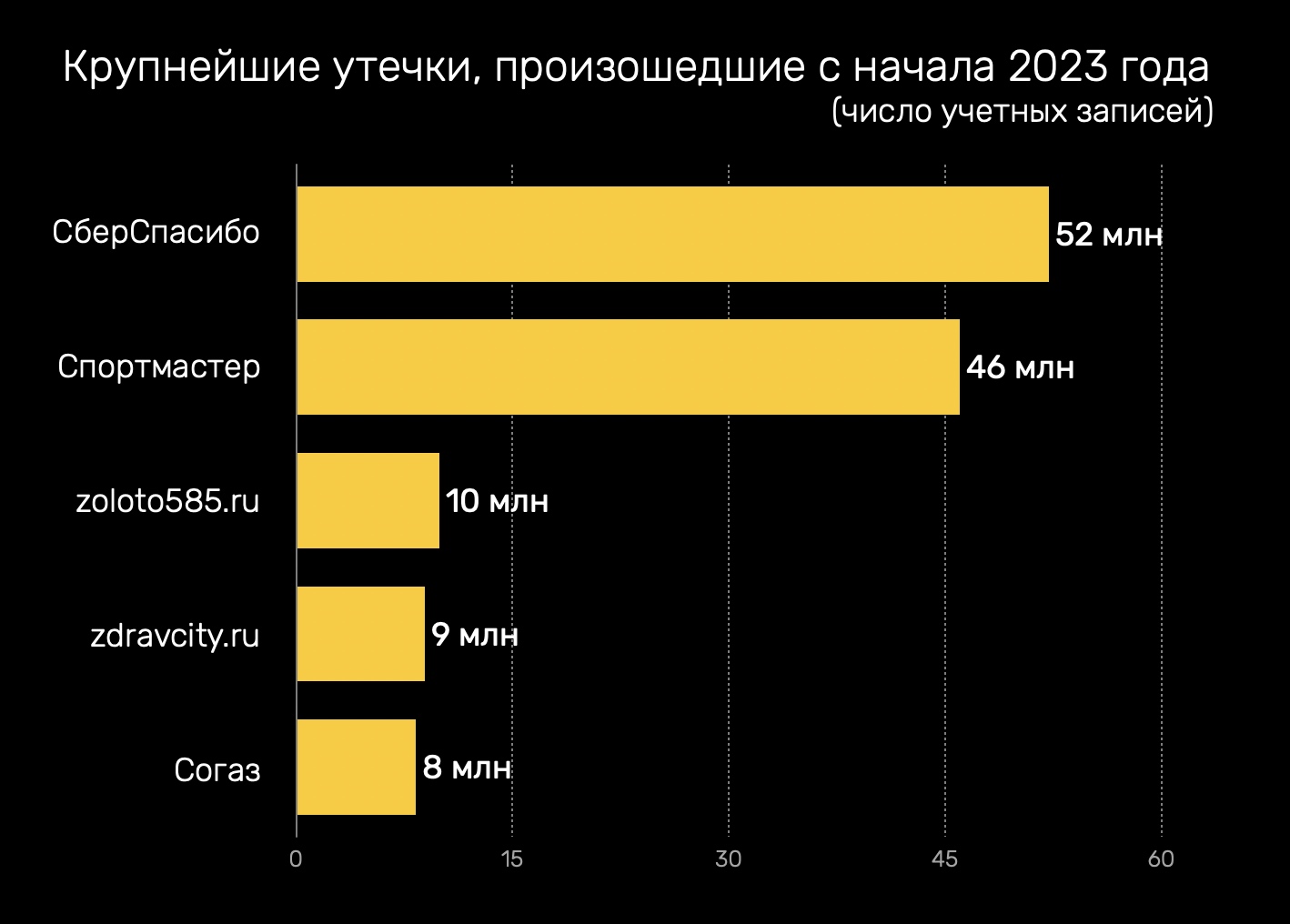

В 1,5 раза выросло количество утечек в крупных компаниях РФ

- За первые четыре месяца 2023 года произошло 75 утечек из российских коммерческих компаний и госорганизаций. Это в 1,5 раза больше по сравнению с аналогичным периодом прошлого года, когда было зафиксировано 49 утечек, сообщают аналитики FACCT (бывшая Group-IB в России и СНГ).

- С этими выводами согласны основатель сервиса разведки утечек данных и мониторинга даркнета DLBI Ашот Оганесян и аналитик Kaspersky Digital Footprint Intelligence Игорь Фиц. По их оценке, количество утечек в первом квартале возросло в 2 и 2,5 раза соответственно.

Leak Wolf взломала 40 российских компаний

Активность Leak Wolf наблюдается с апреля 2022 года (именно тогда в подконтрольном группе Telegram-канале NLB были размещены данные нескольких жертв). За это время хакеры провели атаки более чем на 40 российских компаний, при этом вообще не использовали малварь, так как свои кампании злоумышленники строят на уязвимостях человеческого фактора.

В своем отчете аналитики компании BI.ZONE рассказали, что основной рост инцидентов, связанных с утечками данных, в 2022 году обеспечили хактивисты, которые стремятся взламывать компании из «моральных» побуждений. Leak Wolf — один из характерных примеров этого типа злоумышленников.

Чаще всего от действий группы страдали организации из сфер розничной торговли, образования и информационных технологий.

В отличие от других группировок Leak Wolf не пытается эксплуатировать популярные уязвимости в публично доступных приложениях, применять малварь или фишинг. Вместо этого атакующие использовали аккаунты сотрудников компаний или доступы IT-подрядчиков. Благодаря этому злоумышленникам удавалось долго оставаться незамеченными.

«Почти 60% инцидентов, которые довелось расследовать нашей команде в 2022 году, были связаны с утечками. Количество подобных атак по сравнению с 2021 годом увеличилось в четыре раза. Действия Leak Wolf в очередной раз доказывают, что злоумышленникам вовсе не обязательно использовать для своих целей вредоносное программное обеспечение. Обнаружить подобные инциденты без эффективного мониторинга практически невозможно, более того, необходим проактивный поиск угроз», — говорит руководитель управления киберразведки BI.ZONE Олег Скулкин.

Чтобы не привлекать внимания, группировка также арендовала серверы на территории России либо использовала VPN для удаленного доступа. Учитывая популярность дистанционной работы, в том числе из ближнего зарубежья, это не вызывало подозрения у служб безопасности.

Злоумышленники получали несанкционированный доступ не только взламывая IT-провайдеров, но и анализируя утечки данных физических лиц. Сотрудники компаний нередко пренебрегают цифровой гигиеной: регистрируются в сторонних сервисах с рабочими email, используют простые пароли, не меняют их от аккаунта к аккаунту. Также исследователи отметили интерес Leak Wolf к учетным данным, полученным при помощи стилеров.

После проникновения в инфраструктуру компании (при этом хоть сколько‑нибудь легко детектируемые методы хакеры применяли в единичных случаях) злоумышленники сканировали сеть, собирали важную для бизнеса информацию (например, клиентскую базу), загружали в облачное хранилище и публиковали ссылку на дамп в своем Telegram-канале.

Даже в ходе постэксплуатации атакующие не использовали малварь или инструменты двойного назначения, например С2-фреймворки. Поэтому им не требовались значительные усилия, чтобы уклоняться от обнаружения. Тем не менее злоумышленники старались не попадаться: часто организации узнавали о взломе только после публикации в телеграм‑канале. Так, чтобы не привлекать внимание, после эксфильтрации архивы с собранными данными просто удалялись со скомпрометированных систем, например: rm /tmp/.zip.

Таким образом, отсутствие должного журналирования, а также архивов с собранными данными значительно снижало вероятность, что сотрудники пострадавших организаций обнаружат утечку.

Другие интересные события месяца

- Apple выпустила первые RSR-патчи, но с их установкой возникли проблемы

- Подрядчик «окирпичил» FPV-очки Orqa для операторов дронов, испортив прошивку

- В аккаунты Google разрешили входить без пароля

- Backblaze: средний возраст отказа HDD составляет менее трех лет

- ByteDance следила за журналисткой Financial Times через аккаунт ее кошки

- Исследователь обнаружил текст песни Coldplay в прошивке SSD Kingston

- Китайские хакеры Mustang Panda взламывают роутеры TP-Link

- Основатель Pebble представил устройство Beepberry: Raspberry Pi с клавиатурой от BlackBerry

- Роутеры Asus массово вышли из строя из‑за ошибки на стороне сервера

- Атака BrutePrint брутфорсит отпечатки пальцев на современных смартфонах

* Принадлежит компании Meta, чья деятельность признана экстремистской и запрещена в России.