Содержание статьи

О безопасности Android, точнее ее отсутствии, ходят легенды. В операционке регулярно обнаруживают баги, ставящие под угрозу десятки миллионов устройств, Play Store постоянно превращается в площадку распространения малвари, сторонние магазины софта битком набиты троянами. В общем, здесь весело. Но что делать нам, рядовым пользователям смартфонов? Если ставить проверенные приложения из Play Store, можно быть в относительной безопасности, ну а если без приложения из сомнительного источника не обойтись?

Допустим, у тебя есть приложение, которое нужно обязательно протестировать на реальном устройстве. Приложение не вызывает доверия, поэтому в идеале его лучше запустить на каком-нибудь старом и неиспользуемом устройстве. Но, как это обычно и бывает, обстоятельства сложились не в твою пользу, и, кроме рабочего смартфона с массой личной информации, под рукой ничего нет.

Что ж, тогда придется обходиться тем, что есть.

Гостевой режим

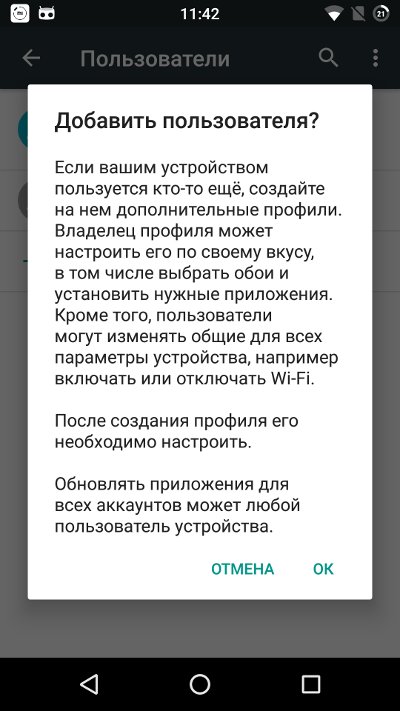

Самый простой вариант запустить подозрительное приложение, не скомпрометировав свои данные, банковские и мобильные счета, — это использовать так называемый многопользовательский режим (Настройки → Пользователи). Он появился в Android 5.0 (на самом деле был доступен еще в версии 4.2, но только для планшетов) и позволяет создать специальный аккаунт юзера с урезанными полномочиями.

Такой юзер не будет иметь доступ к установленным основным пользователем приложениям и их настройкам, не сможет заглянуть в его данные приложений и файлы, подключенные аккаунты (например, чтобы установить приложение из Play Store, придется логиниться с новой учетки). Так что в целом все будет выглядеть как только что установленный и еще не настроенный Android, но с некоторыми ограничениями:

- запрет на звонки и отправку СМС (можно отключить, нажав на шестеренку рядом с именем пользователя и включив опцию «Включение звонков»);

- запрет на включение режима разработчика (Настройки → О телефоне → семь тапов по номеру сборки) и, как следствие, активацию ADB.

Если запустить под таким юзером зловредное приложение, оно не сможет украсть информацию об основном пользователе, его данные, СМС, токены авторизации или прочитать СМС от банка. У него не получится опустошить мобильный счет с помощью отправки СМС на короткие номера.

Это практически идеальный вариант запуска не вызывающего доверия софта. Но есть и серьезная оговорка: если зловред найдет способ получить права root, вся эта защита мигом рухнет. Имея права root, троян, вирус или что там тебе попадется сможет сделать что угодно. Поэтому придется придумать что-то более изощренное.

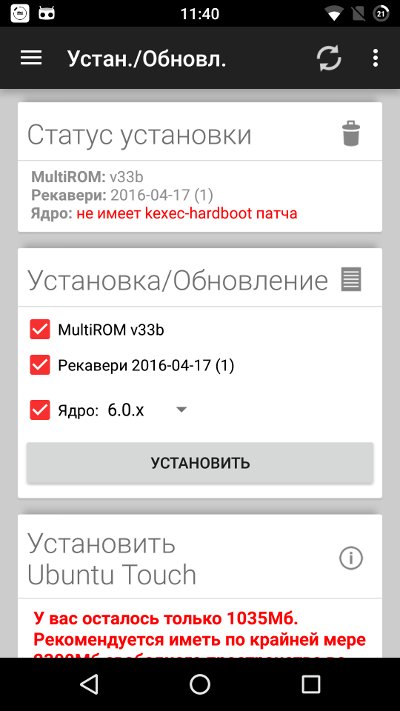

MultiROM

MultiROM — это система, позволяющая организовать на смартфоне полноценную мультизагрузку. Ты скачиваешь и устанавливаешь пакет из Play Store, запускаешь приложение, оно прошивает в девайс свой загрузчик (он будет отрабатывать после оригинального загрузчика), ядро и консоль восстановления. Далее ты можешь установить на смартфон любую прошивку рядом с основной, будь то CyanogenMod, копия основной прошивки или даже Ubuntu Touch.

У MultiROM грамотно спроектированная архитектура, он не смешивает файлы установленных прошивок с основной прошивкой, а вместо этого создает для каждой из них несколько образов на карте памяти (реальной или виртуальной — неважно), которые хранят прошивку и пользовательские данные. Загрузчик подсовывает эти образы прошивке во время ее старта вместо реальных NAND-разделов, поэтому она оказывается как бы замкнута в песочницу. Эта особенность полностью защищает основную прошивку даже в том случае, если в ней есть root-доступ.

В плане изоляции MultiROM значительно надежнее многопользовательского режима, но тем не менее и в нем есть бреши. Самая странная из них состоит в том, что если ты установишь на смартфон продвинутый троян, способный не просто прописать себя в системные приложения, а внедриться в RAM-диск (он содержит файлы, необходимые на начальном этапе загрузки ОС), то пострадает вовсе не запущенная с помощью MultiROM прошивка, а твоя основная.

Так происходит потому, что RAM-диск вместе с ядром хранятся в разделе boot. Чтобы внедриться в RAM-диск, троян извлекает его образ из boot, модифицирует и записывает обратно. Но так как установленная второй системой прошивка загружается из образа boot на карте памяти, она остается незараженной, а под раздачу попадает прошивка основная. К слову, удалить такой троян довольно легко: достаточно перезаписать раздел boot с помощью того же MultiROM (поставить галочку напротив пункта «Ядро» и нажать «Установить»).

Кстати, троян из второй прошивки вполне может получить доступ и к данным основной прошивки, но для этого ему необходимо найти нужный NAND-раздел и смонтировать его. К счастью, вирусы, умеющие это делать, не существуют в природе и вряд ли когда-то появятся.

Обрезаем привилегии

Еще один, менее, скажем так, инвазивный способ защиты от небезопасных приложений — это контроль полномочий. Он хорошо подходит, если ты имеешь дело не с трояном или вирусом, а с рядовым приложением, но все равно не хочешь, чтобы оно получило доступ к твоему местоположению, контактам, не смогло отправить СМС или совершить звонок.

В Android функция контроля полномочий появилась в версии 6.0, и ты наверняка с ней хорошо знаком. Сразу после запуска или при переходе на определенный экран приложения ты видишь запрос на получение доступа к тем или иным функциям смартфона. Разрешать или нет такой доступ — дело твое, тем более что большинство приложений продолжат нормальную работу даже без доступа к некоторым функциям.

Но есть в этом механизме очень серьезный изъян: если разработчик соберет свое приложение, указав Target SDK 22, то есть намеренно обозначит версию Android 5.1 как целевую, система контроля полномочий Android не сработает и ты не увидишь на экране запрос полномочий, они будут даны по умолчанию. И это даже не баг, это специально введенное исключение, необходимое для совместимости со старым софтом.

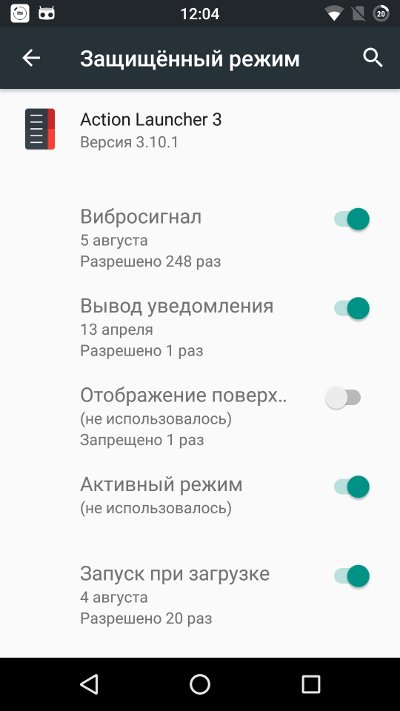

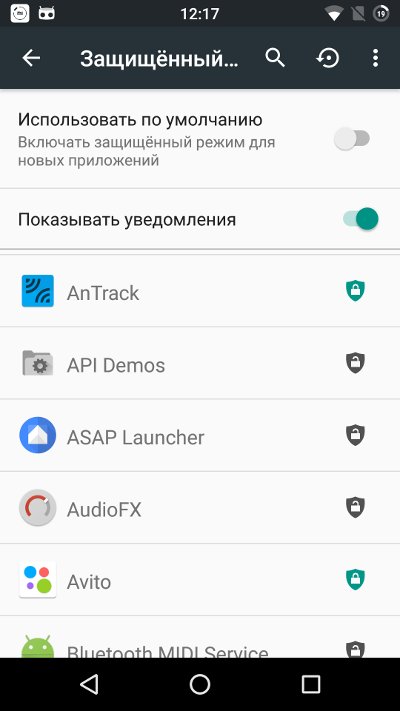

Обойти такое ограничение можно несколькими способами. В CyanogenMod есть система жесткого контроля полномочий, которая позволяет лишать приложения доступа к функциям смартфона без оглядки на совместимость. С ее помощью можно отключить полномочия абсолютно любому приложению, в том числе системные. Просто перейди в «Настройки → Конфиденциальность → Защищенный режим», выбери приложение из списка и долго удерживай на нем палец. Появится экран со списком полномочий, которые можно отключить с помощью переключателей.

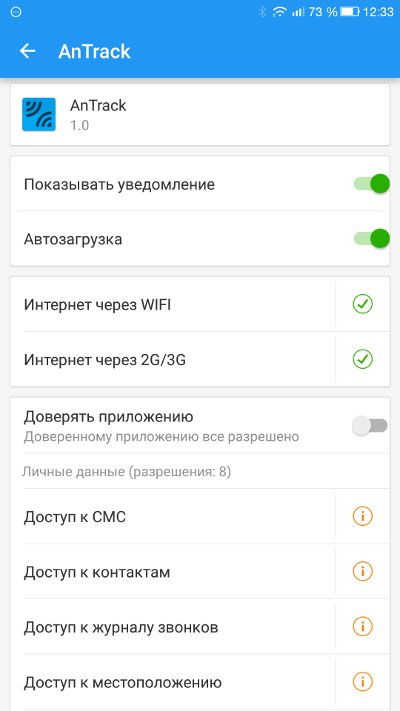

Но имей в виду, что отзыв полномочий у приложений (особенно важных для их работы) может привести к их некорректной работе или падению. Поэтому, если ты не уверен, лучше не трогать полномочия, а сделать так, чтобы приложение получало вместо актуальной персональной информации (журнал звонков, контакты, СМС) случайно сгенерированные данные. Для этого достаточно просто тапнуть по приложению в списке, после чего значок щита справа сменит цвет на зеленый. Также приложению можно запретить доступ в интернет, это делается на экране контроля полномочий в самом низу.

|

|

Если нет CyanogenMod, но есть root, почти такую же систему принудительного контроля полномочий можно получить, установив Xposed и модуль XPrivacy для него.

Еще один вариант — приложение LBE Security Master. Это своего рода комбайн для защиты устройства со всех сторон, с собственной системой контроля полномочий, антивирусом, чистильщиком мусора и массой других функций. Официальная версия приложения из маркета поддерживает только китайский язык, но с 4PDA можно скачать версию на русском.

LBE начнет работать сразу после установки, так что уже при запуске приложений ты увидишь на экране запрос полномочий, при звонке на экране появится кнопка «Добавить в черный список», а иногда ты будешь получать уведомления о подозрительных действиях. Самые полезные функции находятся в разделе «Активная защита». Здесь можно управлять полномочиями приложения, открывать и закрывать доступ к интернету, убрать их из автозагрузки и даже заблокировать рекламу.

Все эти функции требуют root, но в LBE также есть поддержка нерутованных смартфонов. Правда, работает она несколько по-другому. Для того чтобы получить возможность управлять полномочиями и доступом в интернет, приложение необходимо добавить в так называемый «Изолятор» (он находится в выдвигающемся меню). После этого оно будет работать под контролем LBE.

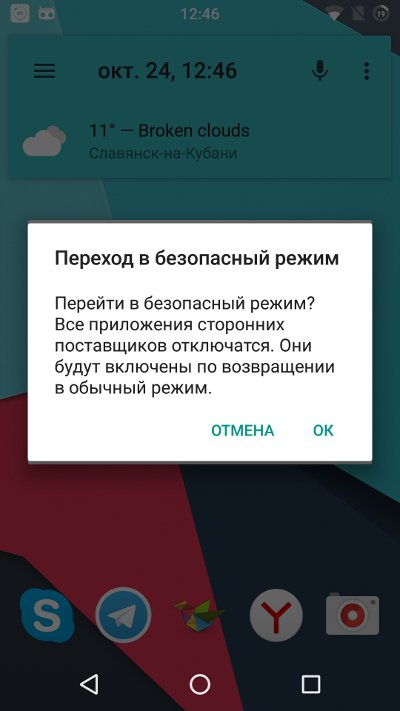

Безопасный режим

В чистой версии Android от Google (а также во всех кастомных прошивках) есть специальный режим на случай заражения вирусами, блокировщиками экрана или установки некорректно работающих приложений. Работая в этом режиме, Android отключает все установленные пользователем приложения и не позволяет им влиять на работу системы. Перейти в этот режим очень легко: удерживай кнопку включения, пока не появится меню отключения питания, а затем удерживай пункт «Отключить питание» до появления сообщения о переходе в безопасный режим.

Выводы

Разработчиков Android можно бесконечно упрекать в раздолбайстве и создании экосистемы, в которой процветает малварь. Но в конце концов, он дает большую свободу выбора, и именно на тебе лежит ответственность за то, чем ты заражаешь смартфон. Автор этих строк использует смартфоны на Android с версии 1.1 и ни разу за все это время не подхватил ни одного вируса. А вот намеренно заражал не раз, и каждый раз MultiROM и многопользовательский режим отлично справлялись с задачей изоляции вируса от основной системы.