Лучший хакерский софт октября. X-TOOLS #213

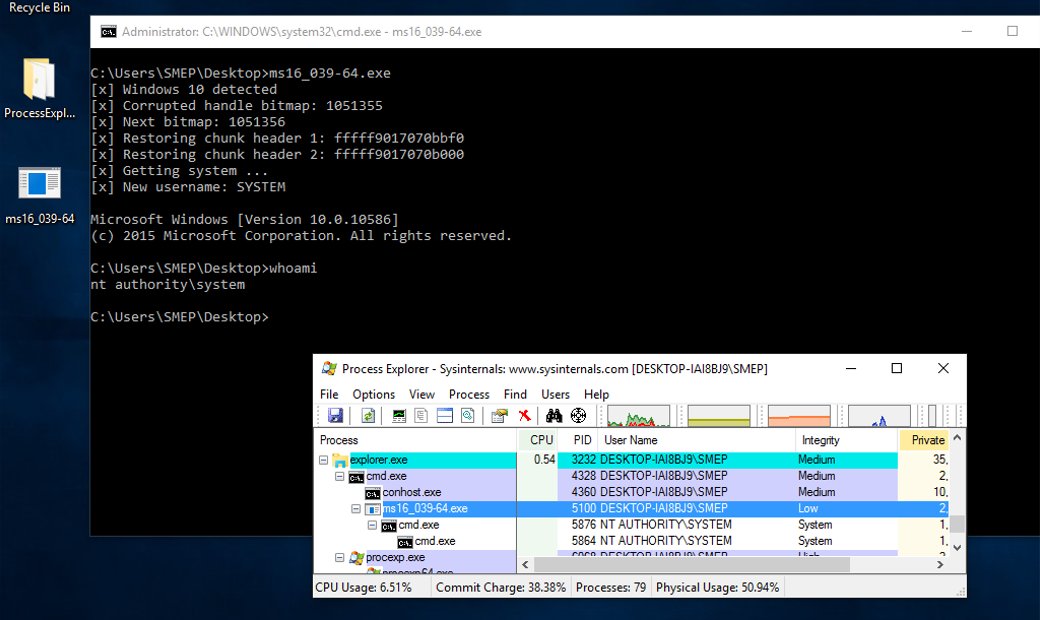

В этом выпуске: скрипт для добавления бекдоров в apk, фреймворк для анализа утечек информации, инструмент для атаки на exchange-сервера, портативный легкий фаззер, веб-утилита для анализа flash-файлов, умный краулер для SPA-приложений и быстрый сканер уязвимостей на Linux-серверах. Stay Tuned!