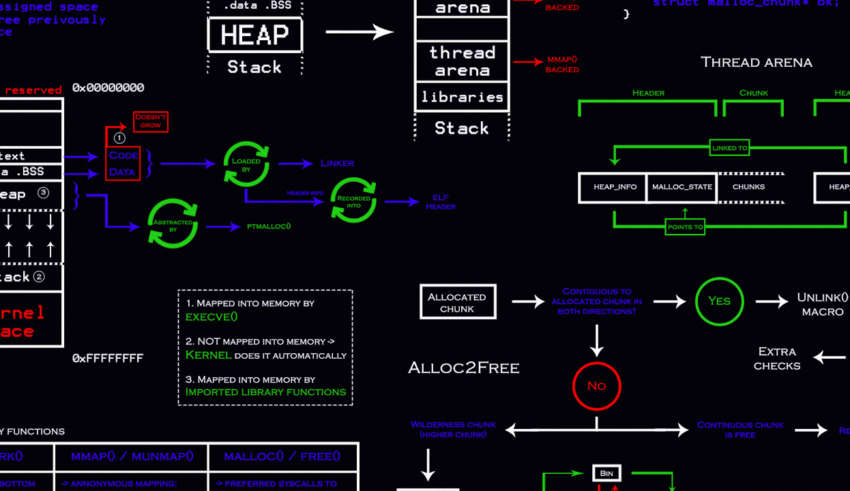

Фундаментальные основы хакерства. Определяем курс выполнения программ при реверсинге

Сегодня мы приступим к подробному изучению условного хода выполнения программ. Без него невозможно представить программирование как таковое. Мы начнем наше погружение с условных операторов и разберемся, как компилятор интерпретирует подобные конструкции.