Содержание статьи

- Интернет уязвимых вещей

- Другие интересные материалы по данной теме:

- Чума 2k16 — шифровальщики

- Другие интересные материалы по данной теме:

- «Пакет Яровой»

- Другие интересные материалы по данной теме:

- Как вода сквозь пальцы

- Другие интересные материалы по данной теме:

- Хак-группа The Shadow Brokers и взлом АНБ

- Автохаки

- Другие интересные материалы по данной теме:

- Apple vs ФБР

- Другие интересные материалы по данной теме:

- Атаки на SWIFT

- Другие интересные материалы по данной теме:

Интернет уязвимых вещей

На протяжении последних нескольких лет ИБ-специалисты постоянно говорят о небезопасности интернета вещей (Internet of things, IoT). Производители всевозможных умных девайсов мало задумываются о защищенности своих продуктов, поставляя на рынок устройства с бэкдорами, жестко закодированными учетными данными, открытыми по умолчанию портами и так далее. Глядя на это, эксперты предрекали, что в скором будущем интернет вещей принесет серьезную головную боль, особенно когда IoT-устройств станет по-настоящему много.

Еще в прошлом году исследователи рассказывали о совсем не теоретических взломах умных кофеварок, весов, камер и даже детских игрушек, пытаясь привлечь внимание к проблеме. И хотя первые ботнеты из камер наблюдения и роутеров были обнаружены далеко не в 2016 году, настоящий хаос обрушился на мир IoT осенью 2016 года, когда были опубликованы исходные коды малвари Mirai.

Все началось в середине сентября, когда известный журналист Брайан Кребс в очередной раз насолил хакерскому андеграунду. На этот раз Кребс опубликовал в своем блоге обличающую статью о сервисе DDoS-атак на заказ — vDos. Кребс рассказал, что операторы сервиса заработали больше 600 тысяч долларов за два года, произведя более 150 тысяч атак. Кроме того, журналист сумел установить личности хакеров, перечислил в своей статье IP-адреса серверов злоумышленников и описал работу vDos очень детально. После этого сайт журналиста подвергся серии DDoS-атак, пиковая мощность которой достигала 620 Гбит/с.

Тогда специалисты компании Akamai, которая на протяжении нескольких лет предоставляла Кребсу защиту и хостинг, сообщили, что атака осуществлялась при помощи пакетов GRE (Generic Routing Encapsulation). Также эксперты заметили, что большинство мусорного трафика генерировали различные IoT-устройства: роутеры, IP-камеры, DVR и так далее.

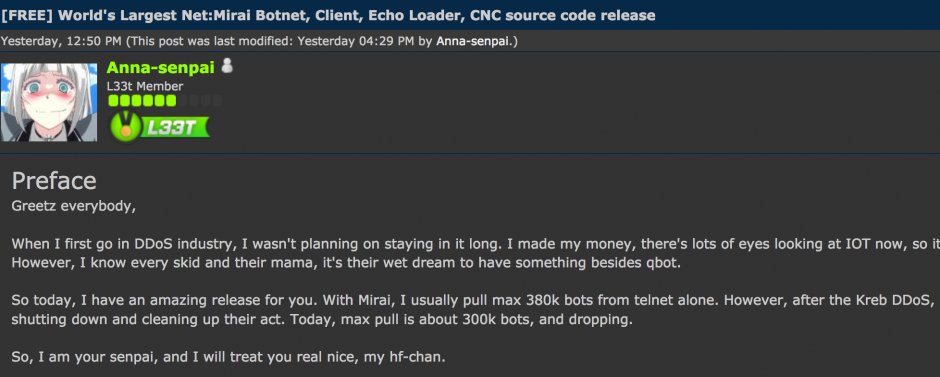

Разумеется, месть DDoS’еров не заставила Брайана Кребса замолчать. Уже в начале октября он обратил внимание на то, что Anna-senpai (автор малвари, на базе которой был создан атаковавший сайт Кребса ботнет) опубликовал исходные коды своего трояна на портале Hack Forums. Раньше этот троян был известен под разными именами (Bashlite, GayFgt, LizKebab, Torlus, Bash0day и Bashdoor), но чаще всего его называли Mirai.

В сообщении, опубликованном на Hack Forums, Anna-senpai взял на себя ответственность за атаки на сайт Кребса и заявил, что все равно не планировал заниматься DDoS-атаками долго. Когда DDoS против сайта журналиста привлек к его ботнету много внимания, а число ботов стало снижаться, Anna-senpai решил, что пора сделать подарок всем скрипт-кидди и опубликовать исходные коды Mirai, «чтобы у них появилась хоть какая-то альтернатива qbot». Некоторые эксперты полагали, что публикация исходных кодов Mirai — это даже хорошо, ведь если каждый скрипт-кидди захочет создать собственный ботнет, значит, в одних руках будет сосредоточен контроль над меньшим числом устройств. Однако все обернулось не совсем так, как ожидалось.

Mirai работает очень просто: атакует IoT-устройства и брутфорсит их через Telnet. В коде вредоноса жестко закодированы более 60 разных комбинаций дефолтных логинов и паролей. В настоящее время ботнетов на основе Mirai начитывается немало, равно как и вредоносов-подражателей (среди них NyaDrop, Hajime и IRCTelnet). По данным независимого эксперта MalwareTech, который следит за ситуацией вокруг Mirai с самого начала, в конце декабря 2016 года Mirai было заражено более 2,5 миллиона устройств по всему миру. Отслеживать, как обстоят дела, можно через специальный сайт, созданный исследователем, деятельность ботнетов также транслируется в специальный Twitter-аккаунт.

После того как исходные коды малвари стали достоянием общественности, Mirai-ботнеты начали набирать «массу», и среди них особенно выделяется один, известный как «ботнет № 14»: именно такой ID был присвоен ботнету трекером MalwareTech. В конце октября 2016 года жители США и европейских стран (включая Россию) на собственном опыте смогли прочувствовать, что интернет вещей — это проблема. Тогда Mirai-ботнет атаковал DNS-провайдера Dyn, из-за чего с перебоями работали социальные сети, новостные сайты, популярные стриминговые сервисы. Практически недоступны оказались Twitter, Reddit, Yelp, Imgur, PayPal, Airbnb, Pinterest, Shopify, Soundcloud, Spotify, GitHub, Heroku, Etsy, Box, Weebly, Wix, Squarespace, CPAN, NPM, Basecamp, Twilio, Zoho, HBO, CNN, Starbucks, Yammer. Хотя ответственность за эту атаку официально не взяла на себя ни одна хакерская группа, исследователи полагают, что она была делом рук ботнета № 14.

При этом существует версия, что целью хакеров был отнюдь не сам Dyn, а сеть PlayStation Network. Дело в том, что именно 21 октября 2016 года, в день атаки, состоялся релиз Battlefield 1, и Dyn мог оказаться просто «побочным ущербом», так как PSN использует NS-серверы Dyn (ns00.playstation.net, ns01.playstation.net, ns02.playstation.net и так далее).

Однако атака на провайдера Dyn стала лишь первым звеном в цепочке неприятных событий. Так, в ноябре 2016 года ИБ-эксперт Кевин Бомонт (Kevin Beaumont) заметил, что ботнет № 14 атаковал небольшую африканскую страну Либерию. В своем блоге Бомонт заявил, что атака исходила от ботнета с самым большим потенциалом, какой он когда-либо видел (один из транзитных провайдеров подтвердил исследователю, что поток трафика доходил до 500 Гбит/с). Хотя этот инцидент практически оставил страну без интернета, он едва не ускользнул от внимания экспертов.

Дело в том, что за интернет в Либерии, по сути, отвечает пара телекоммуникационных компаний, владеющих единственным на всю страну подводным оптоволоконным кабелем. До 2011 года редкие жители страны, которые пользовались интернетом, вынуждены были делать это через спутник. Но затем вдоль западного побережья Африки был проложен оптоволоконный кабель ACE), который в общей сложности обслуживает 23 страны, при этом его общая пропускная способность равняется 5,1 Тбит/с. Бомонт и эксперты Level 3 Communications заметили, что ботнет № 14 прицельно атаковал либерийские компании, которым принадлежит кабель, отвечающий за интернет в стране (атака привела к практически полному падению интернета в Либерии). По мнению экспертов, операторы ботнета использовали Либерию как полигон и таким образом проводили тестирование.

После этого в конце 2016 года проблемы начались уже у интернет-провайдеров. Серьезные неприятности с оборудованием и подключением к интернету сначала заметили пользователи телекоммуникационной компании Deutsche Telekom и ирландского провайдера Eircom, а затем такая же беда постигла и британских провайдеров UK Postal Office, TalkTalk и KCOM. Виной всему стала новая разновидность Mirai, также известная под названием Annie.

За появление этой модификации малвари ответственны хакеры под псевдонимами BestBuy и Popopret. Они создали Mirai-ботнет, который, по их собственным словам, насчитывал более 4,8 миллиона ботов еще в начале декабря 2016 года. Судя по всему, это и есть тот самый ботнет № 14, хотя BestBuy и Popopret отказываются как-либо комментировать данный вопрос. Зато злоумышленники охотно дают другие комментарии прессе и утверждают, что их модификация Mirai скомпрометировала уже 3,2 миллиона роутеров.

Активность именно этого вредоноса случайно спровоцировала перебои в работе оборудования названных провайдеров. Дело в том, что Annie не только умеет брутфорсить IoT-устройства через Telnet, но также атакует роутеры через порт 7547, используя для этого протоколы TR-064 и TR-069. Данная уязвимость была выявлена и описана в устройствах ZyXEL Eir D1000 в начале ноября 2016 года, но вскоре стало ясно, что эта проблема распространяется на куда более широкий спектр устройств. Хотя, стоит сказать, даже сами хакеры не до конца понимают, что приводило к сбоям в работе роутеров. Злоумышленники сообщили, что не намеревались саботировать работу устройств и портить жизнь сотням тысяч пользователей, и посоветовали провайдерам закупать аппаратуру понадежнее.

На достигнутом операторы крупнейшего Mirai-ботнета останавливаться явно не собираются. В конце декабря специалисты китайской компании Qihoo 360 NetLab, а также эксперты OpenDNS обнаружили еще одну модификацию Annie, которая использовала DGA (Domain Generation Algorithm) для резервной связи с управляющими серверами. DGA-механизмы, как правило, находят в составе «профессионально» написанной малвари: это могут быть, например, сложные бэкдоры, которые используются для кибершпионажа, топовые вымогатели, такие как Locky или CryptoLocker. Увидеть подобное в коде Mirai эксперты не ожидали. Впрочем, вскоре DGA пропал из кода малвари и был отключен. Хакеры пояснили, что это была лишь временная мера («Нас обложили Level 3 и другие. Нужно было усилить контроль на несколько дней, вот и все») и использовать механизмы DGA постоянно они не планируют. Вместо этого BestBuy сообщил, что для сокрытия работы ботнета будет использоваться Tor, — «больше не нужно платить тысячам провайдеров и хостеров, нужен только один надежный сервер».

Стоит отметить, что такой «успех» Mirai во многом заслуга самих производителей IoT-устройств, которые продолжают поставлять на рынок дырявые, как сито, продукты. Более того, многие эксперты полагают, что в данной ситуации рынок не может справиться с проблемой самостоятельно. К примеру, известный криптограф и ИБ-специалист Брюс Шнайер, в конце года выступая перед конгрессом США, заявил, что государству необходимо регулировать рынок IoT, так как самостоятельно решить эту проблему рынок не в состоянии:

«В наши дни интернет оказывает прямое, физическое влияние на реальный мир. Интернет вещей принес компьютеризацию и соединил десятки миллионов устройств по всему миру. Мы соединяем автомобили, дроны, медицинские устройства и домашние термостаты. Это становится опасным. Рынок не может справиться с этим [самостоятельно]. Продавцам и покупателям все равно. Правительство должно вмешаться. Это сбой рынка, который рынок не исправит сам».

К сожалению, Шнайер, судя по всему, абсолютно прав. Единицы компаний готовы принять превентивные меры и задуматься о безопасности своих IoT-решений всерьез, как это недавно сделала компания HP, сообщив, что «отказывается от устаревших и мало поддерживаемых интерфейсов, в том числе портов, протоколов и наборов шифров», а также по умолчанию отключает FTP и Telnet в своих продуктах. Куда чаще производители выпускают патчи post factum, с огромной задержкой, когда информацию об уязвимостях уже опубликовали в открытом доступе и «отступать некуда».

Хуже того, рынок наводнен практически безымянными white-label устройствами (дешевыми DVR, камерами, роутерами), которые содержат огромное количество багов, но исправлять их вообще не станет никто. Например, специалисты компании Cybereason в декабре 2016 года обнаружили неустранимые проблемы в десятках моделей IP-камер. Исследователи открыто написали в докладе о том, что компании, которые штампуют дешевые IoT-продукты, совсем не заинтересованы выпускать патчи, а порой просто не могут этого сделать, так как у их девайсов нет никаких механизмов для обновления. Задача таких производителей — поставить устройство на рынок как можно быстрее, и о безопасности они думают меньше всего. Исследователи даже не сумели понять, кому и куда нужно сообщать о найденных багах. Большая часть камер, купленных на Amazon и eBay для проведения эксперимента, не имела вообще никакой информации о производителе. «Единственный способ удостовериться, что камера более не уязвима для наших эксплоитов, — выбросить ее. Серьезно», — резюмировали специалисты в своем отчете. И этот вывод, включенный экспертами в официальную публикацию, отлично характеризует текущее положение дел в сфере IoT в целом.

Другие интересные материалы по данной теме:

DDoS-атака вывела из строя умную систему теплоснабжения в небольшом финском городе

За пользователями в наше время шпионят даже вибраторы

По-настоящему смертельные уязвимости были выявлены в кардиостимуляторах и кардиодефибрилляторах

Чума 2k16 — шифровальщики

Давно прошли те времена, когда вирусы писали шутки ради. В наши дни малварь создают преимущественно для того, чтобы заработать денег. И прибыль хакерам приносят отнюдь не только банковские трояны, позволяющие похищать средства с чужих счетов. Ресурсы чужой системы можно использовать для майнинга криптовалюты или DDoS-атак, можно показывать жертве рекламу, устанавливать сторонние приложения и получать за это проценты, можно обманом вынудить пользователя позвонить на горячую линию фиктивной технической поддержки. Вариантов множество, но в последние годы особенную популярность в киберкриминальной среде приобрело вымогательское ПО самых разных форм.

«Ваши файлы были зашифрованы!» Увидеть такое сообщение — худший кошмар 2016 года. В этом году шифровальщики стали головной болью не только для простых пользователей, но и для крупных компаний, медицинских учреждений, операторов транспортных систем. Рансомварь сейчас переживает по-настоящему взрывной рост, что подтверждают, к примеру, пугающие цифры из готового отчета «Лаборатории Касперского»:

- возникло 62 новых семейства программ-вымогателей;

- количество новых модификаций вымогателей выросло в 11 раз — с 2900 в период с января по март до 32 091 в июле — сентябре;

- с января по конец сентября число атак на компании увеличилось в три раза: если в январе атаки проводились в среднем каждые две минуты, то в сентябре — уже каждые сорок секунд;

- интенсивность атак на пользователей удвоилась: атаки проводились в среднем раз в двадцать секунд в начале периода и раз в десять секунд в его конце;

- каждая пятая компания малого или среднего бизнеса, заплатившая выкуп, так и не получила доступ к своим данным.

Все новые и новые вымогатели появляются быстрее, чем грибы после дождя, но пальму первенства в этом году достаточно прочно удерживали такие угрозы, как Locky, CTB-Locker, TeslaCrypt, CryptXXX, CryptoWall, Crysis, Cerber.

Кроме того, в 2016 году специалисты отметили рост популярности RaaS (Ransomware as a Service, «Вымогатель как услуга»). Все чаще злоумышленники предпочитают не заниматься распространением вымогательского ПО лично и создают специализированные сервисы для своих «коллег». Сегодня любой, у кого есть деньги, может взять готовое вредоносное ПО в аренду и получить в свое распоряжение всю необходимую для его работы инфраструктуру, удобную админку и полноценную техническую поддержку.

Масштабы этого бизнеса хорошо иллюстрирует доклад, представленный в августе 2016 года специалистами компании Check Point. Отчет посвящен деятельности шифровальщика Cerber — одной из крупнейших в мире RaaS-«франшиз» на сегодня. По данным экспертов, злоумышленники, арендующие Cerber, запустили по всему миру более 160 активных кампаний с общим ежегодным прогнозируемым доходом около 2,3 миллиона долларов. Каждый день в среднем запускаются восемь новых кампаний. Только в июле 2016 года исследователи обнаружили около 150 тысяч жертв шифровальщика в 201 стране и регионе.

Общая «выручка» за июль составила порядка 195 тысяч долларов, из них 78 тысяч долларов осели в карманах разработчиков малвари, а остальное разделили между собой аффилиаты. То есть авторы Cerber зарабатывают порядка 946 тысяч долларов год.

Из сравнительно новых веяний в сфере шифровальщиков можно также отметить появление таких угроз, как Petya и Satana. Помимо забавных названий, эти криптовымогатели отличаются от других подобных вредоносов тем, что они не просто шифруют файлы, а проникают в MBR (Master Boot Record), чтобы затем воспрепятствовать нормальному запуску системы.

Также немало шума в этом году наделали шифровальщики, построенные на основе опенсорсных решений. Так, еще в начале года турецкий исследователь Ютку Сен (Utku Sen) создал и опубликовал на GitHub «в образовательных и исследовательских целях» сразу два криптовымогателя — Hidden Tear и EDA2. Разумеется, это оказалось не слишком хорошей идеей, несмотря на все заверения разработчика. Тот считал, что поместил в код достаточно надежные «предохранители», которые не позволят злоумышленникам взять «учебную» малварь на вооружение. Но вскоре в Сети стали появляться основанные на его работах настоящие вымогатели.

Хотя шифрование первого вредоноса, основанного на Hidden Tear, было взломано самим Сеном, который действительно заложил в свой код бэкдор, дальше события развивались совсем не так радужно. Со вторым «учебным» вредоносом Сен промахнулся, поместив бэкдор в панель управления EDA2, а не в код самой малвари. Как оказалось, иногда командные серверы хакеров могут располагаться на бесплатном хостинге. И если администрация бесплатного хостинга получает жалобы на какой-то аккаунт, этот аккаунт не просто блокируется, зачастую вся информация нарушителя сразу же удаляется. А вместе с ней и ключи шифрования жертв. Именно это произошло с шифровальщиком Magic, основанным на EDA2. Взломать шифрование и спасти файлы жертв не удалось, так как хостер полностью стер все данные. В итоге Сен был вынужден извиниться перед всеми пострадавшими и удалить с GitHub код вымогателя.

Вскоре история Ютку Сена получила неожиданное продолжение. Разработчика принялись шантажировать настоящие хакеры, требуя у него также удалить с GitHub исходники малвари Hidden Tear. В итоге Сен договорился со злоумышленниками. Те пообещали бесплатно расшифровать файлы всех жертв Magic, а турецкий исследователь действительно изъял Hidden Tear из открытого доступа и признался, что полностью осознал все свои ошибки. Вскоре после этого, в феврале 2016 года, эксперты «Лаборатории Касперского» сообщили, что на базе опенсорсной малвари Сена было создано по меньшей мере 24 настоящих шифровальщика.

Как ни странно, Сен не единственный, кому пришло в голову создать полноценный работающий вымогатель с настоящим модулем шифрования и открыто опубликовать исходники. В ноябре 2016 года внимание экспертов привлек аналогичный проект Ленона Лейте (Lenon Leite), который выложил на GitHub proof of concept код вымогателя Heimdall, созданного для атак на веб-серверы, с целью последующего шифрования данных. Разумеется, тоже «в образовательных целях». Кроме того, в декабре 2016 года специалисты компании G Data нашли на GitHub репозиторий с исходниками шифровальщика CryptoWire. На базе этого опенсорсного вредоноса создано уже три семейства настоящих вымогателей: одноименный CryptoWire, S!Ri и UltraLocker.

Как уже было сказано, в 2016 году от вымогательского ПО страдали не только простые пользователи, но и университеты, СМИ, правоохранительные органы, правительственные учреждения и даже представители автоспорта: одна из команд NASCAR подвергалась атаке TeslaCrypt и рассталась с данными, стоимость которых оценивается в несколько миллионов долларов.

Также шифровальщики в этом году неоднократно доставляли неприятности медицинским учреждениям. К примеру, работу Голливудского пресвитерианского медицинского центра (Hollywood Presbyterian Medical Center) полностью остановило заражение неназванным вымогательским ПО. Больница была вынуждена передать некоторых пациентов другим клиникам и отказаться от использования техники, вернувшись к ручке и бумаге. В итоге руководство центра выплатило злоумышленникам почти 17 тысяч долларов выкупа.

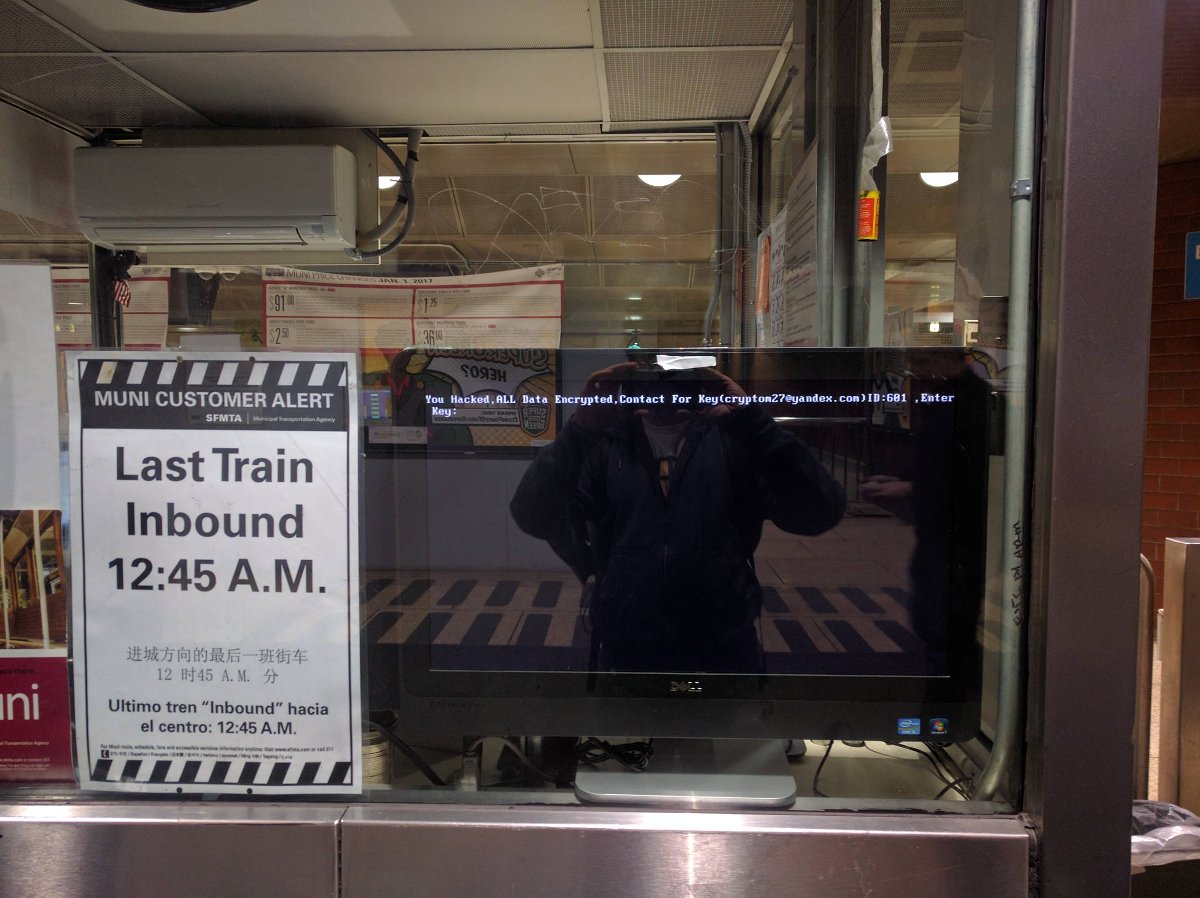

В ноябре 2016 года шифровальщик HDDCryptor едва не парализовал работу San Francisco Municipal Railway (буквально: муниципальная железная дорога Сан-Франциско, сокращено Muni) — оператора общественного транспорта города и округа Сан-Франциско. Транспортная система включает в себя пять видов общественного транспорта — это автобус, троллейбус, скоростной трамвай, исторический электрический трамвай и исторический кабельный трамвай.

В результате атаки 2112 систем организации из 8656 оказались заражены, пострадали платежные системы, системы, отвечающие за расписание движения транспорта, а также почта. В результате по всему городу перестали работать автоматы продажи билетов, сотрудники были вынуждены расписание движения транспорта писать от руки, а пассажиры принялись выкладывать в социальные сети фотографии компьютеров Muni, на экранах которых отображалось сообщение с требованием выкупа. За восстановление доступа к системам автор HDDCryptor потребовал от организации 100 биткойнов (около 73 тысяч долларов на тот момент). В итоге Muni несколько дней функционировала совершенно бесплатно, ведь иначе движение общественного транспорта пришлось бы остановить и Сан-Франциско ждал бы неминуемый транспортный коллапс.

Другие интересные материалы по данной теме:

Криптовымогатель использует протокол мессенджера Telegram для связи со своими операторами

Хакерские войны: авторы Petya и Mischa слили в Сеть ключи конкурирующего шифровальщика Chimera

В составе приложения Transmission обнаружили первый работающий вымогатель для macOS

Компании готовы платить вымогателям выкуп и заранее запасают биткойны на случай атак шифровальщиков

«Пакет Яровой»

Одним из наиболее резонансных событий года в законодательной сфере, бесспорно, было принятие так называемого пакета Яровой. Историческим днем стало 7 июля 2016 года, когда президент РФ Владимир Путин подписал пакет антитеррористических законопроектов (№ 1039149-6?OpenAgent&RN=1039149-6)), разработанный депутатом Ириной Яровой и сенатором Виктором Озеровым. Президент также раздал поручения Минпромторгу, Минкомсвязи и ФСБ, которые должны будут проследить за выполнением новых законов и разработать ряд новых норм.

Пакет законопроектов вступает в силу 1 июля 2018 года, после чего организаторы распространения информации в сети Интернет будут обязаны «предоставлять в федеральный орган исполнительной власти в области обеспечения безопасности информацию, необходимую для декодирования принимаемых, передаваемых, доставляемых или обрабатываемых электронных сообщений». Фактически это означает, что все приложения, которые работают с применением шифрования, обязаны предоставить ключи для расшифровки данных спецслужбам.

Организаторами распространения информации, согласно закону, считаются «лица, осуществляющие деятельность по обеспечению функционирования информационных систем и (или) программ», которые используются для «приема, передачи, доставки и (или) обработки электронных сообщений пользователей сети Интернет». То есть под действие закона подпадают практически все и вся, а не только мессенджеры и почтовые сервисы. И совершенно неясно, как быть с протоколом HTTPS в целом, MIME, финансовыми системами (к примеру, SWIFT) и так далее.

Еще одна поправка «антитеррористического пакета» касается призывов к террористической деятельности и оправдания терроризма в социальных сетях. Теперь они приравниваются к заявлениям в СМИ, а максимальное наказание составляет до семи лет лишения свободы.

Стоит отметить, что законопроекты касаются отнюдь не только интернета. К примеру, операторов связи обяжут хранить записи телефонных звонков и все сообщения, которыми обмениваются пользователи, в течение полугода. Метаданные и вовсе будут сохраняться на протяжении трех лет.

Представители индустрии резко осудили подписание «пакета Яровой». Даже если оставить за скобками все противоречия Конституции РФ, дело как минимум в том, что для хранения требуемого объема информации потребуются огромные мощности, дата-центры, оборудование и так далее. Представители операторов связи предупреждают, что в Центральной России проблемой может стать даже обеспечение таких дата-центров электроэнергией, не говоря уже обо всем остальном. В итоге претворение законопроектов в жизнь потребует от операторов связи колоссальных расходов, которые оцениваются в несколько триллионов рублей. При этом представители Минэкономразвития, которые совместно с Госдумой работают над поправками к антитеррористическому пакету законов, признают, что даже «оборудования такого класса и в таком количестве на сегодняшний день нет нигде, в том числе за рубежом».

В конце декабря 2016 года представители Минкомсвязи обнародовали подзаконные акты для антитеррористического пакета, и, увы, ни о каких смягчениях речи в документах пока не идет. Так, предложено установить срок хранения всего трафика пользователей («текстовые сообщения, голосовая информация, изображения, звуки, видео- и иные сообщения пользователей услуг связи») на максимальном уровне в шесть месяцев, а также обязать операторов связи хранить 1 Пбайт данных на каждый гигабит в секунду пропускной способности (а после 1 января 2019 года — 2 Пбайт).

Как вода сквозь пальцы

2016 год определенно запомнится и как год масштабных утечек данных. Десятки крупных сервисов были скомпрометированы, в результате чего информация миллиардов пользователей попала в руки третьих лиц. Более того, невзирая на все призывы специалистов, пользователи по-прежнему применяют одни и те же пароли для разных сайтов и сервисов, и эти пароли сложно назвать надежными.

Благодаря такому повсеместному распространению password reuse, а также доступности в онлайне огромного числа разнообразных и относительно свежих БД, хакеры в этом году стали чаще практиковать старый добрый брутфорс. Так, в июне 2016 года администрация GitHub предупредила пользователей, что неизвестные злоумышленники попытались брутфорсом взломать «большое количество» аккаунтов ресурса. Точное число пострадавших учетных записей названо не было, но руководство сервиса решило сбросить пароли для всех них. При этом официальное сообщение гласило, что сам GitHub не был взломан или скомпрометирован иным образом. Администрация ресурса предположила, что массовый брутфорс был спровоцирован чередой крупных утечек данных.

Середина 2016 года действительно ознаменовалась серией массовых сливов информации. Все началось с того, что минувшим летом хакер, известный под псевдонимом Peace_of_mind (или просто Peace), выставил на продажу в даркнете данные о 167 370 940 аккаунтах LinkedIn. Злоумышленник отметил, что пароли представлены только для 117 миллионов аккаунтов (хеши SHA-1 без соли).

Официальные представители LinkedIn вскоре подтвердили, что информация подлинная, но утечка оказалась не новой и была датирована 2012 годом. Тогда, четыре года назад, злоумышленники по горячим следам опубликовали лишь 6,5 миллиона украденных учетных данных, а компания признала факт взлома и инициировала обнуление паролей пострадавших. Но, как выяснилось в этом году, старая атака затронула куда больше пользователей.

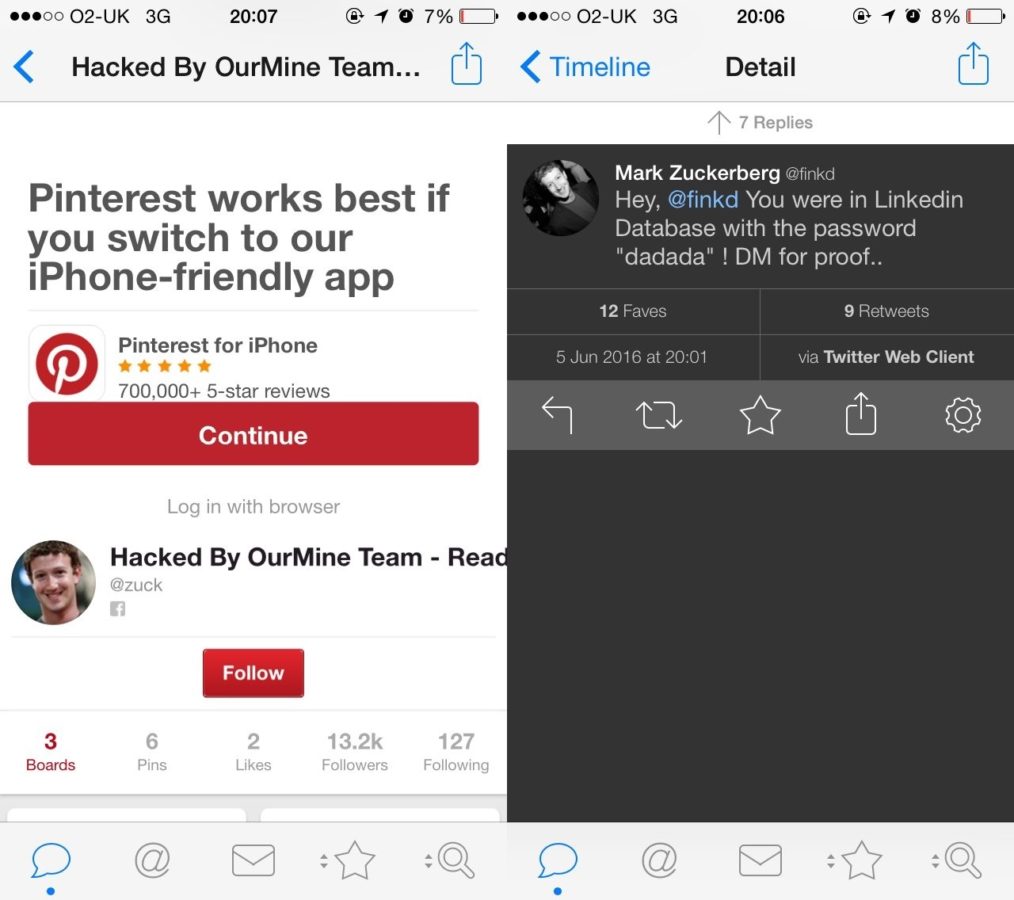

Хотя после публикации объявления Peace_of_mind представители LinkedIn спешно озаботились обнулением паролей, это не уберегло от взлома многих известных личностей. Хакеры из группы OurMine все лето развлекались тем, что взламывали аккаунты знаменитостей в социальных сетях. Все их жертвы имели аккаунты в LinkedIn. В списках пострадавших от рук хакеров числятся: Марк Цукерберг (глава Facebook, взломаны Pinterest и Twitter), Дик Костоло (бывший глава Twitter, взломаны Pinterest и Twitter), Сундар Пичаи (глава Google, взломан аккаунт Quora, сообщения хакеров дублировались в Twitter), Эв Уильямс (сооснователь Twitter, Blogger и Medium, взломан Twitter), Дэниел Эк (руководитель Spotify, взломан Twitter) и Брендан Айриб (глава Oculus Rift, взломан Twitter), а также ютюбер PewDiePie, голливудский актер Ченнинг Татум и многие другие.

Однако 117 миллионов паролей от аккаунтов LinkedIn стали лишь началом. Пару недель спустя все тот же Peace_of_mind выставил на продажу БД MySpace, содержащую 427 484 128 паролей и 360 213 024 почтовых адреса, а также информацию о 65 469 298 аккаунтах Tumblr.

Происхождение базы MySpace так и осталось тайной, а вот когда были скомпрометированы 65 миллионов пользователей Tumblr, удалось разобраться ИБ-эксперту Трою Ханту (Troy Hunt), основателю агрегатора утечек «Have I Been Pwned?». Дело в том, что в мае 2016 года разработчики Tumblr сообщали, что им стало известно о взломе, который произошел еще в 2013 году. Тогда компания уверяла, что атака затронула очень малое число пользователей. Как выяснилось, на самом деле пострадавших было 65 миллионов. Единственной хорошей новостью было то, что, по данным Ханта и согласно сообщениям Peace_of_mind, Tumblr использовал алгоритм SHA-1 и благодаря соли взломать пароли не так-то просто. По сути, база оказалась просто списком email-адресов, из-за чего Peace_of_mind продавал БД всего за 0,4255 биткойна (около 225 долларов на тот момент).

Чуть позже среди «лотов» хакера также появилась и база аккаунтов Twitter, которая, по заверениям хакера, содержит данные 379 миллионов пользователей. Хотя ежемесячное число активных пользователей Twitter колеблется в районе 310 миллионов, можно предположить, что дамп также содержал данные о неактивных пользователях. В базе можно найти email-адреса (в том числе и вторичные для некоторых аккаунтов), имена пользователей и пароли в виде обычного текста.

Эту утечку изучали представители агрегатора утечек LeakedSource. Исследователи, равно как и официальные представители Twitter, выразили уверенность в том, что сервис не подвергался атакам или взлому, хотя дамп и был признан подлинным. Исследователи предположили, что информацию об аккаунтах Twitter похищала некая малварь, действуя через популярные браузеры (Chrome или Firefox).

Свою теорию в LeakedSource подкрепили следующими аргументами. Во-первых, Twitter совершенно точно не хранит пароли в формате обычного текста. Исследователи считают, что утечка датируется примерно 2014 годом, и тогда Twitter тоже не хранил пароли открыто. Во-вторых, для многих аккаунтов в базе вместо пароля значится

Говоря о российских пользователях, нельзя не отметить, что Peace_of_mind также продавал информацию о 100 544 934 аккаунтах «ВКонтакте» (ФИО пользователей, email-адреса, номера телефонов и пароли в виде открытого текста). Хакер уточнял, что пароли исходно поставлялись в текстовом формате, а не были взломаны уже после хака. Также он объяснил, что «ВКонтакте» взломали не недавно: по его информации, взлом произошел между 2011 и 2013 годами, тогда привязка номера телефона к аккаунту еще не была обязательной, поэтому далеко не для всех пользователей в базе представлены телефонные номера. Пресс-секретарь «ВКонтакте» Евгений Красников опроверг сообщения о взломе социальной сети и сообщил, что «взлома базы данных „ВКонтакте“ не было, речь идет о старой базе логинов и паролей, которую мошенники собирали в период с 2011 по 2012 год».

Еще одна крупная утечка данных, связанная с российским сервисом, произошла в сентябре 2016 года. На этот раз в руки операторов LeakedSource попал дамп, содержащий данные 98 167 935 пользователей Rambler.ru. По данным исследователей, база датирована 17 февраля 2012 года, то есть утечка не была результатом какой-либо новой атаки, как и во многих описанных случаях.

В дампе содержались имена пользователей, их email-адреса (в основном @rambler.ru), пароли и номера некогда популярного мессенджера ICQ. Интересно, что пароли в базе были представлены без какого-либо шифрования и хеширования: они хранились в виде обычного текста.

Представители «Рамблера» отнеслись к произошедшему спокойно и дали следующий комментарий: «Про эту базу мы давным-давно знаем, это старая и неактуальная информация. Никакой проблемы здесь нет: эта база всплывала еще в 2014 году, после ее анализа мы выявили, что скомпрометированы 4 миллиона активных пользователей — всем им пароли, разумеется, были изменены».

Также 2016 год стал настоящей черной полосой для компании Yahoo. Неудачи начались в августе, когда в продаже появился дамп с данными 200 миллионов пользователей Yahoo. В базе содержались имена пользователей, хеши паролей MD5 и даты рождения. Также для некоторых аккаунтов была доступна информация об email-адресе, стране проживания и почтовом индексе (только для американских аккаунтов). Базу продавал все тот же Peace_of_mind, который сообщил, что утечка датирована 2012 годом.

Затем, в сентябре 2016 года, представители Yahoo опубликовали пресс-релиз, в котором признали, что компания пострадала от утечки данных. Многие решили, что Yahoo просто хочет подтвердить легитимность дампа Peace_of_mind, но все оказалось несколько хуже. Выяснилось, что утечка произошла в 2014-м, а не в 2012 году и от нее пострадали по меньшей мере 500 миллионов пользователей. Согласно официальным данным компании, в похищенной базе содержались имена пользователей, email-адреса, номера телефонов, даты рождения, парольные хеши (в основном bcrypt), а также секретные вопросы и ответы на них как в зашифрованном, так и в открытом виде. Кроме того, пожалуй, самой неожиданной частью пресс-релиза оказалось заявление Yahoo о подозрениях компании, что данная утечка стала результатом атаки неназванных «правительственных хакеров».

Но, как это ни парадоксально, оказалось, что даже слив данных о 500 миллионах аккаунтов — это не худшее, что могло произойти с Yahoo. 14 декабря 2016 года компания сообщила, что внутреннее расследование выявило еще одну утечку данных, от которой суммарно пострадали более миллиарда (sic!) пользователей.

«В ноябре правоохранительные органы предоставили в наше распоряжение файлы, которые, по утверждениям третьей стороны, содержали данные о пользователях Yahoo. Мы провели анализ этих данных и привлекли сторонних криминалистов. Удалось установить, что информация, по всей видимости, действительно является пользовательскими данными Yahoo.

Дальнейшее изучение, проведенное криминалистами, показало, что в августе 2013 года неавторизованная третья сторона сумела похитить данные, касающиеся более чем миллиарда аккаунтов. Нам не удалось определить, как произошло вторжение, повлекшее за собой хищение данных», — гласило официальное заявление компании.

Если кажется, будто хуже уже некуда, замечу: при этом представители Yahoo подчеркнули, что данный инцидент не имеет никакого отношения к предыдущим утечкам. То есть за этот год компания Yahoo призналась в том, что суммарно у нее похитили данные более чем полутора миллиардов пользователей. Только вдумайся в эту цифру.

Все это не только скверно повлияло на отношение пользователей к Yahoo, также под вопросом оказалась сделка с Verizon Communications Inc., которая минувшим летом выражала готовность приобрести Yahoo за почти пять миллиардов долларов. Теперь акции Yahoo значительно упали в цене, на репутации компании появилось несколько значительных пятен, и, судя по всему, сделка с Verizon может попросту не состояться.

Другие интересные материалы по данной теме:

Исследователи ИБ-стартапа HEROIC заполучили дамп, содержащий данные 33 380 559 пользователей QIP.ru

Dropbox еще в 2012 году допустил кражу информации о 68 680 741 пользователе

Почему утечки данных помогают превратить брутфорс в эффективное оружие

Хак-группа The Shadow Brokers и взлом АНБ

В августе 2016 года никому ранее не известная хакерская группа, называющая себя The Shadow Brokers, выступила с амбициозным заявлением. The Shadow Brokers приложили немало усилий, чтобы распространить свое сообщение, рассылая ссылки на него различным СМИ и медиаагентствам. Хакеры уведомляли, что взломали другую хак-группу Equation Group и теперь готовы продать «кибероружие АНБ», устроив аукцион. При чем здесь АНБ? Дело в том, что многие эксперты и исследователи давно связывают деятельность Equation Group с американским правительством. К примеру, «Лаборатория Касперского» еще в 2015 году сообщала, что группа ведет свою деятельность на протяжении почти двадцати лет (с 1996 года) и ее действия затронули тысячи, а возможно, и десятки тысяч пользователей более чем в 30 странах мира. Известно, что за годы работы Equation Group взаимодействовала с другими кибергруппировками, в частности с организаторами нашумевших кампаний Stuxnet и Flame.

Как выяснилось, The Shadow Brokers не лгали. В качестве доказательств взлома хакеры опубликовали ряд скриншотов и два защищенных паролями архива, в которых содержались файлы Equation Group, то есть то самое «кибероружие АНБ». Пароль был предоставлен лишь для одного из архивов, который служил «бесплатным демо». Содержимое второго архива группировка надеялась продать.

Первыми тревогу забили компании Cisco и Fortinet, когда их специалистам удалось подтвердить, что эксплоиты, похищенные у АНБ и опубликованные хакерами, представляют реальную угрозу для их продуктов. Более того, серьезность проблемы удалось оценить не сразу: изначально сообщалось, что инструменты EXTRABACON, EPICBANANA и JETPLOW направлены на уязвимости в продукции Cisco, но эксперты полагали, что проблемам подвержены только модельная линейка ASA, файрволы PIX и Cisco Firewall Services Modules. Скоро выяснилось, что это не совсем так. 0day-уязвимость CVE-2016-6366, найденная после публикации хакерских инструментов, также представляла угрозу и для новейших моделей Cisco Adaptive Security Appliance (ASA).

Вскоре подлинность инструментов из обнародованного хакерами дампа подтвердили и представители компании Juniper Networks. Специалисты компании предупредили, что эксплоиты The Shadow Brokers представляют опасность для межсетевых экранов NetScreen, работающих под управлением ScreenOS. Никакой конкретикой относительно эксплоитов исследователи не поделились, лишь заявили: «Анализ показывает, что инструменты направлены на бутлоадер и не эксплуатируют какие-либо уязвимости в устройствах ScreenOS».

Хотя никаких сомнений в подлинности «кибероружия АНБ» уже не оставалось, в довесок подлинность опубликованных данных подтвердили специалисты «Лаборатории Касперского», многие независимые исследователи, а издание The Intercept и вовсе опубликовало новую порцию документов из архива Эдварда Сноудена. Как оказалось, в некогда секретных бумагах фигурируют те же самые инструменты, которые стали достоянием общественности благодаря The Shadow Brokers.

В частности, в документах Сноудена был упомянут инструмент под названием SECONDDATE. Эта утилита позволяет провести на пользователя атаку man in the middle и незаметно перенаправить его на сервер, подконтрольный АНБ, где жертву уже поджидает малварь. Опубликованное руководство АНБ гласит, что SECONDDATE надлежит использовать с MSGID-идентификатором ace02468bdf13579.

Однако вся эта шумиха не помогла The Shadow Brokers продать вторую часть дампа. Изначально хакеры собирались реализовать наиболее ценные инструменты спецслужб на аукционе. Правила торгов, объявленные в августе, были предельно просты: нужно было перечислять деньги на биткойн-кошелек группы. Выиграть должен был тот, чья ставка окажется самой высокой, и победитель будет только один. При этом подчеркивалось, что остальным участникам аукциона деньги не вернут. Похоже, The Shadow Brokers были полностью уверены в успехе своей затеи. Хакеры писали, что если суммарно будет собрано более миллиона биткойнов (примерно 568 миллионов долларов на тот момент), то в качестве жеста доброй воли и благодарности всем участникам торгов файлы Equation Group будут опубликованы бесплатно и для всех.

В начале октября 2016 года в своем блоге на платформе Medium хакеры сообщили, что аукцион проходит совсем не так хорошо, как они надеялись. Желающих тратить крупные суммы, не имея никаких гарантий, попросту не нашлось. Тогда The Shadow Brokers ответили на самые частые вопросы потенциальных покупателей и посетовали, что вокруг одни только трусы, которые боятся рисковать. Но и это воззвание к общественности не возымело успеха, потому что уже в конце ноября The Shadow Brokers опубликовали еще одно, четвертое по счету послание, подписанное тем же PGP-ключом, что и предыдущие три. В сообщении хакеры объявили, что аукцион отменяется. Вместо этого группа предложила своего рода краудфандинг: хакеры пообещали обнародовать оставшиеся эксплоиты АНБ в открытом доступе, как только сетевая общественность совместными усилиями соберет 10 тысяч биткойнов.

По всей видимости, идея с краудфандингом тоже себя не оправдала. В середине декабря 2016 года исследователь, известный как Boceffus Cleetus, обнаружил, что хакеры используют ZeroNet и уже пытаются продать эксплоиты порознь. ZeroNet — это платформа для распределенного хостинга сайтов, использующая в работе блокчейн и BitTorrent.

Судя по информации, опубликованной Boceffus Cleetus, теперь The Shadow Brokers пробуют продать похищенные у АНБ инструменты не единым архивом, а поштучно. Длинный список инструментов, обнародованный на их сайте, разделен на категории (эксплоиты, трояны, импланты), а рядом с каждым «лотом» указана цена. Стоимость инструментов варьируется от 1 до 100 биткойнов (от 780 до 78 тысяч долларов), кроме того, весь набор можно приобрести сразу, по фиксированной цене 1000 биткойнов (780 тысяч долларов).

Автохаки

Если проблема умных холодильников, кофеварок, роутеров и прочих IoT-гаджетов уже оформилась и дает о себе знать, об опасностях, которые сопряжены с современными автомобилями, пока говорят мало. Однако машины тоже «умнеют» день ото дня, на электронику и софт возлагают все больше задач и ответственности, да и беспилотные автомобили постепенно становятся почти повседневным явлением.

В 2016 году сразу несколько исследователей обратили внимание на безопасность современных авто, а начало года ознаменовалось тем, что General Motors стала первым автопроизводителем после Tesla Motors, запустившим собственную bug bounty программу. И программы вознаграждений за найденные уязвимости определенно нужны автопроизводителям. К примеру, в 2016 году сразу две группы исследователей продемонстрировали удаленный взлом автомобилей Tesla.

Первыми были специалисты компании Tencent Keen Security Lab, которые взломали Tesla Model S P85 и Model 75D, проэксплуатировав несколько уязвимостей, найденных в наиболее свежем на тот момент ПО компании.

Демонстрацию атаки исследователи сняли на видео и опубликовали на YouTube. В ролике сотрудники и директор Tencent Keen Security Lab показывают удаленный перехват контроля над различными системами автомобиля с расстояния 12 миль (почти 20 км). Исследователи смогли удаленно разблокировать двери машины, получили контроль над экраном приборной панели, смогли включить дворники, повернуть зеркала, перенастроить положение сидений, открыть багажник, а также активировать тормоза, пока автомобиль находился в движении.

Тогда разработчики Tesla сообщили, что на устранение проблем им понадобилось всего десять дней. «Обнаруженная проблема срабатывает лишь во время использования браузера и требует, чтобы автомобиль подключился к вредоносной точке доступа Wi-Fi и находился неподалеку. По нашим оценкам, риск для пользователей весьма низок», — прокомментировали представители компании.

Специалисты норвежской компании Promon, в свою очередь, решили подойти к вопросу автохаков с другой стороны и атаковали Android-приложение Tesla.

По умолчанию во время установки официального приложения Tesla владелец авто должен ввести имя пользователя и пароль, для которых приложение сгенерирует токен OAuth. Впоследствии, когда пользователь вновь обращается к приложению, оно использует данный токен, так что повторно вводить учетные данные не требуется. Исследователи Promon обнаружили, что приложение Tesla хранит токен OAuth в формате обычного текста, в директории sandbox. И атакующий способен прочитать токен, если только ему удастся получить доступ к смартфону жертвы.

Специалисты пишут, что в наши дни совсем несложно создать вредоносное приложение для Android, которое содержало бы root-эксплоиты, например Towelroot или Kingroot. Эксплоиты помогут повысить привилегии приложения в системе, а затем прочесть или подменить данные других приложений. Но просто узнать токен автовладельца недостаточно. Заполучив токен, хакер сможет проделать с машиной ряд действий, но не сумеет ее завести — для этого ему понадобится пароль владельца. Впрочем, исследователи придумали, как справиться и с этим. Если вредоносное приложение удалит токен OAuth с устройства жертвы, ей придется вновь ввести имя и пароль. То есть у атакующего появится прекрасная возможность перехватить учетные данные. Кроме того, специалисты пришли к выводу, что атакующий может без особого труда внести изменения в код приложения Tesla. Если благодаря малвари у злоумышленника уже есть root-доступ к устройству, ему будет совсем нетрудно настроить пересылку копии учетных данных владельца авто на свой сервер.

Имея на руках токен, а также учетные данные от официального приложения Tesla, хакер может направить серверам Tesla правильно составленные HTTP-запросы, используя токен и, если понадобится, юзернейм и пароль жертвы. В итоге у злоумышленника появится возможность завести двигатель без ключа, открыть двери, отследить машину. В теории возможностей куда больше, но весь их спектр на практике исследователи не проверяли.

В итоге специалисты Promon рекомендовали инженерам Tesla использовать в своих приложениях двухфакторную аутентификацию, а также не хранить OAuth-токены в виде простого текста. Кроме того, для защиты от перехвата паролей исследователи советуют применять кастомную раскладку клавиатуры.

Проблемы в официальном приложении нашлись и у Nissan LEAF — одного из самых продаваемых электрокаров в мире. Брешь в безопасности изучил эксперт по ИБ Трой Хант (Troy Hunt), хотя первыми ее обнаружили пользователи одного канадского автофорума.

Официальное приложение Nissan Connect позволяет владельцу авто контролировать некоторые функции своей машины удаленно. Оказалось, что для идентификации приложение использует исключительно VIN (Vehicle Identification Number) автомобиля и ничего больше. Сначала дыру в API заметили пользователи и, не осознавая того, что это огромная брешь в безопасности, даже создали альтернативную версию приложения Nissan Connect.

Узнав чужой VIN (который зачастую написан прямо на лобовом стекле автомобиля), не получится удаленно завести двигатель, у приложения нет такой функции. С другой стороны, LEAF — это электромобиль, так что злоумышленник, к примеру, может удаленно разрядить его батарею, подложив тем самым свинью владельцу.

Когда информация о дырявом приложении дошла до Троя Ханта, владельца известного ресурса «Have I Been Pwned?», он решил разобраться в проблеме. Хант выяснил, что приложение будто нарочно было создано безо всякой защиты. На портале LEAF нет никакой системы авторизации, а на мобильном устройстве пользователя не сохраняется токен безопасности, который мог бы запретить доступ к машине всем, кроме ее владельца. Фактически, узнав чужой VIN, атакующий может подключиться к серверам Nissan, в том числе через обычный браузер. Злоумышленник может не только получить определенный контроль над системами авто (включить или выключить климат-контроль, обогрев сидений или посмотреть уровень заряда батареи), но и узнать информацию об автомобиле, в том числе получить доступ к истории поездок.

В результате изысканий Ханта компания временно приостановила работу Nissan Connect, извинилась перед владельцами автомобилей и пообещала в самом скором времени выпустить новую, безопасную версию приложения.

Еще одним заметным событием из области автохаков стало раскрытие исходных кодов проекта Comma One, за созданием которого стоит известный исследователь и хакер Джордж Хоц aka GeoHot. Напомню, GeoHot известен тем, что в семнадцать лет сумел джейлбрейкнуть iPhone, а затем взломал Sony PlayStation 3, из-за чего компания Sony долго пыталась юридически его преследовать (впрочем, безрезультатно).

Взявшись за проект Comma One, Хоц с нуля создал систему, которая может превратить обычный автомобиль в беспилотный. Нет, система Comma One подходила не для любой машины — она предназначалась только для установки на определенные модели Honda Civic и Acura. За последний год Хоц много рассказывал о своем проекте инвесторам и журналистам, объяснял, что в основе этого «внешнего автопилота» лежит самообучающаяся нейросеть.

Изначально GeoHot планировал выйти на рынок с комплектами Comma One, предназначенными для самостоятельной установки на авто, и продавать их по цене 999 долларов, но вскоре на его планах поставило крест Национальное управление по безопасности движения автотранспорта (National Highway Traffic Safety Administration, NHTSA). В октябре 2016 года представители NHTSA прислали Хоцу письмо, в котором потребовали предоставить все данные о Comma One до 10 ноября 2016 года. Дело в том, что в NHTSA всерьез обеспокоились из-за разработки Хоца и ее возможного несоответствия стандартам безопасности. Там сочли, что Comma One может создать риск для других участников дорожного движения, и пригрозили разработчику крупным штрафом. В результате продажи Comma One так и не стартовали, а Хоц заморозил проект.

После этого Хоц решил пойти другим путем. 30 ноября 2016 года разработчик собрал в Сан-Франциско пресс-конференцию, где объявил, что софт, лежавший в основе Comma One (openpilot), теперь будет открытым. Исходники тут же были опубликованы на GitHub. Однако без аппаратной составляющей openpilot практически бесполезен, поэтому Хоц также представил «аппаратную платформу для исследовательской деятельности» Comma Neo. Собрать такое устройство можно при помощи 3D-принтера и смартфона OnePlus 3, и Хоц уже опубликовал подробный мануал.

Когда разработчика спросили, как же он теперь планирует заработать на этом деньги, Хоц не смутился и ответил: «Как вообще зарабатывают деньги? Наша цель — создание собственной сети. Нам нужна собственная сеть беспилотных автомобилей».

Другие интересные материалы по данной теме:

На портале BMW обнаружили 0day-уязвимости, которые позволяли удаленно взламывать автомобили

Отключить сигнализацию гибрида Mitsubishi Outlander PHEV можно через Wi-Fi

Apple vs ФБР

Противостояние, развернувшееся в начале 2016 года между ФБР и компанией Apple, долгое время оставалось в центре внимания всей индустрии. Этот спор стал прямым олицетворением разногласий между правительством США и представителями IT-рынка, и от его исхода зависело многое. После терактов в Париже в правительстве США куда громче, чем прежде, заговорили о том, что end-to-end шифрование — это плохо, а компании стоит обязать оснащать свою продукцию бэкдорами для спецслужб. Компания Apple, в свою очередь, давно выступает категорически против такой политики и известна тем, что с гордостью заявляет: вскрыть шифрование устройств Apple и получить доступ к данным пользователей не могут даже сами специалисты Apple.

Все началось утром 2 декабря 2015 года, когда в здание центра для людей с ограниченными возможностями города Сан-Бернардино ворвались Сайед Ризван Фарук и Ташфин Малик и открыли стрельбу. В итоге террористы убили четырнадцать человек и ранили более двадцати, а их самих спустя несколько часов ликвидировали сотрудники полиции. Вскоре был найден iPhone 5c, принадлежавший Фаруку.

Разумеется, информация со смартфона террориста могла помочь установить причины теракта и даже его возможных заказчиков, так что совсем неудивительно, что ФБР получило доступ к iCloud-бэкапу устройства. Однако бэкапы оказались старыми, так как Фарук, судя по всему, предусмотрительно отключил эту функцию. Сам смартфон, конечно же, был заблокирован, данные на нем зашифрованы, а на ввод PIN-кода, как обычно, отводилось лишь десять попыток с задержками между ними. В результате представители ФБР были вынуждены получить ордер у федерального судьи и обратиться к Apple за помощью. Однако помогать Apple отказалась.

Из текста ордера следует, что правоохранители не предлагали Apple создать для них специальную версию iOS с бэкдором, а просили у разработчиков подписанный цифровым ключом Apple образ со специальным RAM-диском (для конкретного смартфона, с проверкой уникального ID девайса). Загрузив образ на смартфон через режим DFU, правоохранители смогли бы обойти все ограничения, связанные с вводом PIN-кода, и, по сути, могли бы вскрыть аппарат брутфорсом.

В ответ на эти требования ФБР Тим Кук написал открытое письмо, обращенное как к пользователям продуктов компании, так и к обществу в целом.

«Мы относимся к работе профессионалов ФБР с глубоким почтением и верим, что ими руководят самые лучшие намерения. Вплоть до этого момента мы делали все, что было в наших силах и в пределах закона, чтобы помочь им. Но теперь правительство США просит нас предоставить то, чего у нас нет, а создавать это слишком опасно. Они просят нас разработать бэкдор для iPhone.

Если говорить точнее, ФБР хочет, чтобы мы создали новую версию операционной системы для iPhone, которая обойдет некоторые важные средства защиты, а затем установили ее на устройство, восстановленное в ходе расследования. Если такое ПО (которого на сегодня не существует) попадет не в те руки, оно позволит разблокировать любой iPhone, если к нему есть физический доступ.

ФБР может использовать другие слова для описания данного инструмента, но создание версии iOS, которая позволит обходить средства защиты подобным образом, вне всякого сомнения, станет созданием бэкдора. Правительство может спорить и утверждать, что использование [данного ПО] ограничится только этим конкретным случаем, но гарантировать это и проконтролировать невозможно», — писал Тим Кук.

Хотя с позицией главы Apple не согласились многие, включая известных правозащитников, другие лидеры индустрии поддержали Кука. К примеру, глава Google Сундар Пичаи писал в Twitter: «Мы создаем защищенные продукты, чтобы обезопасить ваши данные, и мы предоставляем силовым структурам доступ к данным в установленном законом порядке. Но требовать от компании предоставить возможности взлома пользовательских устройств и данных — это совсем другое. Это может стать очень непростым прецедентом». Похожую точку зрения выразили руководители Facebook и Twitter, а Эдвард Сноуден, в свою очередь, назвал ситуацию «самым важным технологическим делом десятилетия».

Лишь Билл Гейтс тогда встал на сторону ФБР, заявив в интервью изданию Financial Time: «Никто не говорил о бэкдоре. В данном случае государство запрашивает доступ к информации. Они не просят о каком-либо общем решении, они просят [помощи] в данном конкретном случае. Это то же самое, что запрашивать данные у телефонной компании, банковские данные».

Сам конфликт тем временем обострился. Тон представителей Министерства юстиции США изменился на почти враждебный, власти открыто угрожали Apple, предупреждая, что готовы едва ли не силой заставить компанию принять их требования. В марте 2016 года представители ФБР и Apple даже выступили перед конгрессом, где больше пяти часов излагали суть своего спора. Никаких судьбоносных решений в этот день не принимали, конгресс просто пожелал лучше понять ситуацию и заслушать обе стороны конфликта. Но за пять часов набралось немало интересного. К примеру, юрисконсульт Apple назвал Telegram опасным приложением, а глава ФБР Джеймс Коми (James Comey) признался, что в начале расследования правоохранители сами наделали ошибок со смартфоном террориста и в итоге были вынуждены просить о помощи.

Когда все уже приготовились к длительному юридическому противостоянию между Apple и властями, ситуация неожиданно разрешилась. В конце марта 2016 года смартфон Фарука был успешно взломан неназванным подрядчиком ФБР. Как именно это было проделано, неясно до сих пор.

Из уклончивых ответов представителей ведомства сложилась следующая картина. Так, ФБР подтвердило, что взломать удалось лишь iPhone 5C и использованный метод не будет работать для более поздних моделей iPhone. Также известно, что ФБР фактически заключило разовый контракт на предоставление услуги взлома с некой хакерской группой, которая имеет сомнительную репутацию. Все это время СМИ называли «главным подозреваемым» на роль подрядчика ФБР израильскую фирму Cellebrite, которая специализируется на разработке программных средств и оборудования для извлечения данных из мобильных устройств. Но, судя по всему, пресса ошиблась. Журналисты издания Washington Post сообщали, что неназванный подрядчик Бюро относится скорее к gray hat хакерам, чем к «хорошим парням», и известен тем, что торгует уязвимостями. Кроме того, сообщалось, что сами представители ФБР могут вообще не знать о том, какими конкретно методами пользовался подрядчик, или могут не иметь права разглашать информацию об этих методах. Затем, в апреле 2016 года, удалось выяснить, что правоохранители потратили на взлом устройства огромную сумму: более миллиона долларов.

На мероприятии Aspen Security Forum Джеймс Коми ответил на вопрос, сколько ФБР заплатило за взлом: «Много. Больше, чем я заработаю за все время службы. И по-моему, оно того стоило». Журналисты быстро подсчитали, что зарплата главы ФБР равняется 183 300 долларов в год, и в Бюро он еще будет работать семь лет и четыре месяца. Получается, что все эти годы службы Коми заработает порядка 1,34 миллиона долларов, без учета всех бонусов и премий.

Вместо заключения процитирую слова редактора ][, Евгения Зобнина, который весной 2016 года посвятил отдельную колонку этому конфликту и очень хорошо объяснил, почему Apple отказала властям и какую опасность могут представлять подобные прецеденты:

«Может показаться, что сделать инструмент для брутфорса одного-единственного смартфона, да к тому же принадлежавшего убийце инвалидов, — это даже благородно и к тому же не нарушает ничью конфиденциальность. Но есть такое слово — прецедент. Единожды пойдя на уступки ФБР, Apple как бы подтвердит: „Да, мы можем создать инструмент для взлома чужих смартфонов, если на нас надавить“, и в своем обращении Тим Кук абсолютно верно подметил, что существует вполне реальная вероятность, что правительство пойдет еще дальше и в следующий раз действительно попросит встроить бэкдор в iOS, а затем и функцию прослушивания звонков. И все это опять же в благих целях.

За примерами далеко ходить не надо. Все мы помним, как родилась идея блокировки российских сайтов без суда и следствия. Очень благая цель — борьба с детской порнографией, которая якобы появляется и исчезает в Сети так быстро, что к моменту, когда суд вынесет решение, чайлдпорносайт уже будет закрыт и появится в другом месте. К чему привела такая якобы хорошая инициатива, ты и сам знаешь».

Другие интересные материалы по данной теме:

87% заблокированных устройств, попавших в руки ФБР, были успешно взломаны

Брокеры уязвимостей готовы платить за баги в iOS дороже самой Apple, до 500 тысяч долларов

Джон Макафи попытался пропиариться на резонансном споре Apple и ФБР, но сел в лужу

Атаки на SWIFT

В начале февраля 2016 года неустановленные хакеры сумели получить доступ к средствам Центрального банка Бангладеш, который держит счет в Федеральном резервном банке Нью-Йорка (является частью Федеральной резервной системы США). Неизвестные успешно похитили 81 миллион долларов и только чудом не сумели украсть у ЦБ Бангладеш почти миллиард: афера раскрылась из-за допущенной хакерами опечатки. Похищенные деньги затерялись на счетах в Шри-Ланке и Филиппинах.

В апреле 2016 года специалисты по информационной безопасности из британской военно-промышленной корпорации BAE Systems обнаружили троян, который и помог злоумышленникам похитить 81 миллион долларов. Оказалось, что малварь модифицировала программное обеспечение, при помощи которого ограбленный банк подключался к межбанковской сети SWIFT (Society for Worldwide Interbank Financial Telecommunication, «Общество всемирных межбанковских финансовых каналов связи»).

В докладе BAE Systems сообщалось, что злоумышленники установили на сервер Центробанка Бангладеш вредоносную программу evtdiag.exe, специально разработанную для данного ограбления. Программа отыскала одну из динамических библиотек приложения Alliance Access, посредством которого банки взаимодействуют со SWIFT, и поменяла там всего два байта. В результате приложение Alliance Access перестало проверять совершаемые транзакции, а малварь принялась отслеживать сообщения, проходящие через сеть SWIFT. Это позволяло злоумышленникам удалять транзакции или менять суммы, информация о которых сохраняется в базе данных Alliance Access. Кроме того, evtdiag.exe мешал распечатывать информацию о транзакциях злоумышленников, чтобы у банка вообще не осталось письменных свидетельств ограбления.

Тогда представители межбанковской сети SWIFT заявили, что малварь не нанесла их системам непосредственного вреда. Организация обновила ПО, чтобы затруднить подобные атаки в будущем, а также составила список рекомендаций, которым необходимо следовать, чтобы избежать повторения бангладешского сценария.

Но уже в середине мая 2016 года стало ясно, что инцидент с Центробанком Бангладеш не был уникальным. Сначала о том, что Центральный банк Бангладеш был не единственной жертвой атак, сообщили представители BAE Systems, которые продолжали расследовать случившееся. Затем эту информацию подтвердил и сам генеральный директор SWIFT Готфрид Лейбрандт (Gottfried Leibbrandt), сообщив, что «этот случай не был первым и вряд ли станет последним».

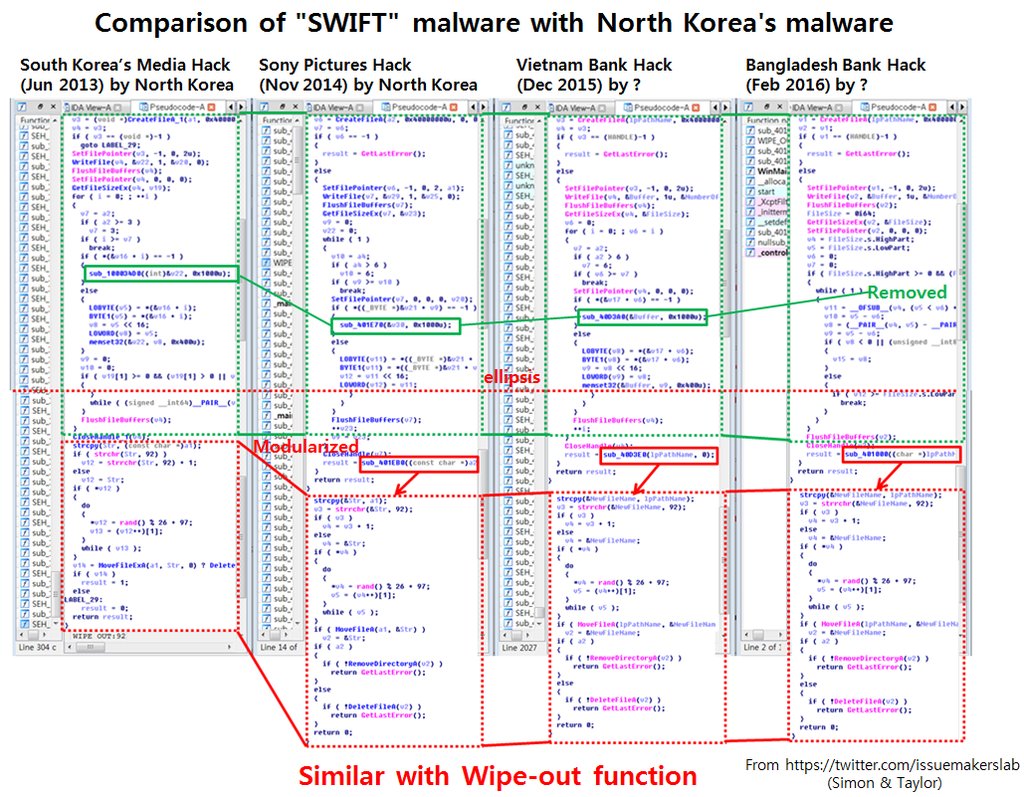

Новый отчет экспертов BAE Systems гласил, что вредоносное ПО, использованное при ограблении центрального банка Бангладеш, напрямую связано с атаками на компанию Sony в 2014 году. Исследователи заметили, что в обоих случаях для разработки ПО использовался исключительно Visual C++ 6.0, а код малвари слишком схож, чтобы считать это простым совпадением. Также исследователи сообщили, что от аналогичных атак пострадал и неназванный вьетнамский банк. Представители BAE Systems согласны с официальной позицией SWIFT: судя по всему, злоумышленники хорошо знали, что делают, и понимали, как работают системы банков. К примеру, в случае с вьетнамским банком вредоносное ПО умело подделывало PDF-файлы, использовавшиеся для валидации операций.

В мае 2016 года свое видение ситуации изложили и специалисты Symantec, в целом выразив согласие с выводами BAE Systems. Так, обе компании заметили, что в файле moutc.exe можно найти куски кода, хорошо знакомые им с 2014 года. Три года назад для атак на компанию Sony хакерская группа Lazarus использовала родственную этой малварь. Исследователи также отметили, что функция заметания следов, призванная уничтожить все признаки активности вредоноса в зараженной системе, тоже выглядит очень знакомо.

Специалисты Symantec сумели связать троян Trojan.Banswift, использованный при атаке на Центробанк Бангладеш, с малварью Backdoor.Contopee, которая в последние годы часто применялась для атак на финансовые учреждения в странах Юго-Восточной Азии наряду с Backdoor.Fimlis и Backdoor.Fimlis.B. Ранее экспертам уже удалось соотнести код Backdoor.Contopee с другим вредоносом — Backdoor.Destover, который служит одним из основных «рабочих инструментов» той самой группы Lazarus. Для тех, кто уже запутался в разнообразии малвари, ниже есть наглядная иллюстрация.

Между тем сама межбанковская система SWIFT продолжила испытывать трудности. Стало известно, что, помимо Центробанка Бангладеш, от рук хакеров пострадал эквадорский Banco del Austro, у которого, по данным Reuters, злоумышленники похитили 12,2 миллиона долларов. Также кражи чудом избежал вьетнамский банк Tien Phong — во всяком случае, официальные представители банка сообщили, что успешно отразили атаку через систему SWIFT. Более того, эксперты компании FireEye, которые тоже занялись расследованием случившегося, обнаружили атаки с аналогичным почерком, от которых пострадало еще двенадцать неназванных банков в странах Юго-Восточной Азии.

В июле 2016 года издание «Известия» со ссылкой на собственные источники, близкие к Центробанку РФ, сообщило, что российские банки тоже подвергаются атакам через международную банковскую систему SWIFT. По данным издания, ущерб от действий хакеров уже составляет порядка двух миллионов евро.

Когда эта история только начиналась, руководство SWIFT уверенно заявляло, что все проблемы были исключительно на стороне банков, а их вины в случившемся нет. Вскоре стало ясно, что проблем с безопасностью у SWIFT предостаточно. В результате в мае 2016 года разработчики SWIFT запоздало ввели в работу систему двухфакторной аутентификации для банков и пообещали запрашивать «больше данных» у своих клиентов. Также представители организации обещали, что появятся некие «дополнительные инструменты» для мониторинга происходящего и будет произведен аудит фреймворков.

Но похоже, проблемы SWIFT еще весьма далеки от завершения. К примеру, в ноябре 2016 года специалисты компании Symantec предупредили, что банки — клиенты международной системы SWIFT вновь стали мишенью для злоумышленников. При этом новая малварь (Trojan.Odinaff), найденная исследователями, судя по всему, была связана с известной хакерской группой Carbanak, похитившей более миллиарда долларов у различных финансовых организаций (преимущественно — российских банков) в 2014–2015 годах.

Trojan.Odinaff распространяется посредством направленного фишинга. Хакеры атакуют тщательно отобранных индивидов, упаковывая малварь в специально созданные документы Word или архивы RAR. Как только жертва открывает вредоносный файл и малварь проникает в систему, злоумышленники получают идеальный бэкдор, а также практически полный контроль над зараженной машиной.

Trojan.Odinaff способен делать снимки экрана и собирать другие данные о системе, постоянно передавая их на управляющий сервер, также он может выполнять shell-команды, скачивать и устанавливать на машину дополнительное вредоносное ПО и так далее. Эксперты Symantec рассказали, что в числе инструментов, которые устанавливает вредонос, есть сборщик паролей Mimikatz, тулкит PsExec, сетевой сканер Netscan, приложение для удаленного администрирования Ammyy Admin, а также Runas для запуска процессов от имени другого пользователя.

Однако в данном случае интерес представляла даже не сама функциональность вредоноса. Специалисты Symantec обратили внимание, что иногда Trojan.Odinaff скачивает и устанавливает на зараженную машину бэкдор Batel. Этот инструмент ранее применяли в своих вредоносных кампаниях хакеры из известной группировки Carbanak. Также эксперты выявили три IP-адреса управляющих серверов, которые тоже использовались Carbanak.

Компания Symantec обнаружила доказательства того, что группа, стоящая за Odinaff, ведет атаки на клиентов SWIFT и при помощи вредоносного ПО скрывает SWIFT-сообщения о мошеннических транзакциях. Хакеры используют инструмент для мониторинга клиентских локальных логов сообщений, который по ключевым словам ищет там определенные транзакции. Затем такие логи перемещаются за пределы локального окружения SWIFT.

При этом эксперты заверили: Trojan.Odinaff вряд ли имеет какое-то отношение к перечисленным атакам на десятки банков. Ответственность за те инциденты специалисты по-прежнему возлагают на хакерскую группу Lazarus, которая определенно не разрабатывала Trojan.Odinaff.

Другие интересные материалы по данной теме:

Преступники все чаще применяют для взлома банкоматов взрывчатку, а не малварь