Содержание статьи

Еще больше проблем с процессорами

Новые проблемы AMD

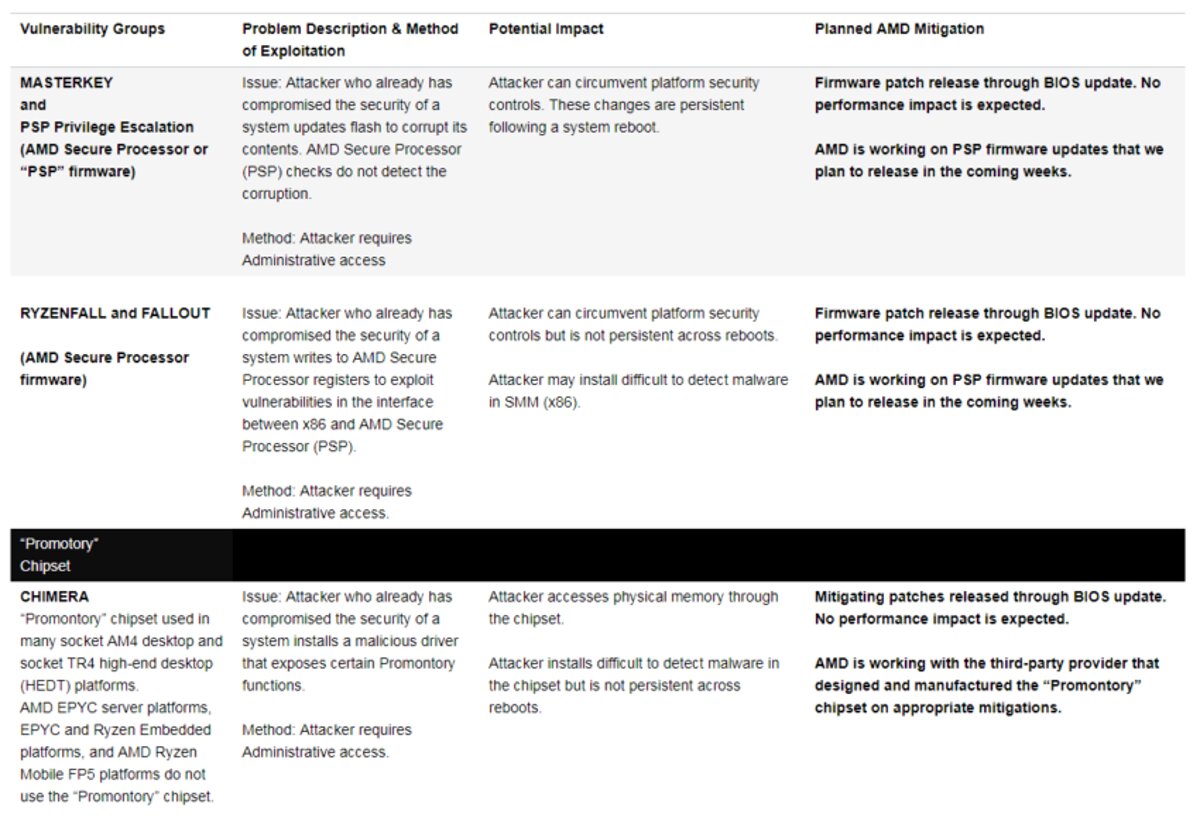

В конце марта 2018 года была опубликована информация о тринадцати критических уязвимостях, обнаруженных в процессорах AMD. Проблемы были поделены на четыре класса: RyzenFall, MasterKey, Fallout и Chimera.

Изначально представители израильского стартапа CTS-Labs не обнародовали никаких технических деталей об этих багах, а компанию AMD уведомили об уязвимостях менее чем за сутки до раскрытия информации. Из-за этого CTS-Labs подверглась жесткой критике со стороны ИБ-сообщества, а некоторые эксперты сначала и вовсе отказались верить данным компании.

Но, как оказалось, «технический» отчет и proof-of-concept эксплоиты для опасных процессорных уязвимостей существуют. В итоге информацию об уязвимостях подтвердили признанные ИБ-специалисты, включая компанию Check Point, главу компании Cymmetria Гади Эврона (Gadi Evron), а также главу компании Trail of Bits Дэна Гвидо (Dan Guido). Кроме того, руководитель CTS-Labs Илья Лук-Зильберман (Ilia Luk-Zilberman) опубликовал открытое письмо, в котором пояснил позицию своей компании и рассказал, почему считает неверным разглашение подробностей о таких проблемах и тем более открытую публикацию эксплоитов для них.

Еще примерно неделю спустя представители AMD тоже вынесли свой вердикт, сообщив, что завершили изучение данных об уязвимостях и эксплоиты.

CTO компании AMD Марк Пейпермастер (Mark Papermaster) рассказал, что в целом инженеры AMD согласны с мнением коллег, которым также довелось изучить эксплоиты CTS-Labs и ознакомиться с техническими деталями багов. Проблемы RyzenFall, MasterKey, Fallout и Chimera вряд ли можно поставить на одну ступень с уязвимостями Meltdown и Spectre. Дело в том, что для эксплуатации багов в процессорах AMD атакующий должен предварительно скомпрометировать систему и получить права администратора. В сущности, найденные специалистами CTS-Labs проблемы действительно опасны, но они могут использоваться для расширения и ухудшения атаки, но не в качестве вектора для изначальной компрометации системы.

Пейпермастер пообещал, что патчи для всех уязвимостей (в формате обновления для BIOS) выйдут в ближайшее время, однако пока компания не называет конкретных сроков. Подробности приведены в таблице ниже.

Снова Meltdown и Spectre

Кроме новых проблем, специалистам приходится по-прежнему заниматься и старыми. Так, до сих пор продолжается «эпопея» с исправлением уязвимостей Meltdown и Spectre, длящаяся с января 2018 года.

В начале апреля компания Intel опубликовала очередной вариант своего руководства по обновлению микрокодов, в котором признала, что устранить Meltdown и Spectre на всех процессорах все же не удастся. Проблема, в частности, заключается в уязвимости Spectre вариант 2 (CVE-2017-5715), которую оказалось невозможно исправить в ряде процессоров, выпущенных примерно в 2007–2010 годах.

В новой версии документа статус готовности патчей для Meltdown и Spectre для некоторых процессоров изменился на Stopped — это означает, что разработка «заплаток» для этих продуктов была прекращена. В компании поясняют, что «после тщательного изучения микроархитектур и функциональных возможностей микрокодов для данных продуктов Intel приняла решение не выпускать обновленные микрокоды для данных решений по одной или более причине». Сами возможные причины также были преданы огласке:

- характеристики микроархитектуры делают невозможной практическую имплементацию функций, позволяющих устранить Spectre вариант 2 (CVE-2017-5715);

- ограниченная, приобретаемая отдельно поддержка ПО;

- согласно данным, полученным от клиентов, большинство этих продуктов

применяются в «закрытых системах», следовательно, вероятность использования означенных уязвимостей для них очень мала.

В итоге статус Stopped получили патчи для Bloomfield, Bloomfield Xeon, Clarksfield, Gulftown, Harpertown Xeon C0 и E0, Jasper Forest, Penryn/QC, SoFIA 3GR, Wolfdale, Wolfdale Xeon, Yorkfield и Yorkfield Xeon. В новый список вошли множество моделей Xeons, Core, Pentium, Celeron и Atom, практически все, что производила Intel. Большинство процессоров, для которых разработка исправлений оказалась невозможной, были выпущены в 2007–2010 годах.

Нужно отметить, что вместе с этим обновился статус патчей для семейств Arrandale, Clarkdale, Lynnfield, Nehalem и Westmere. Теперь, согласно документу, эти исправления находятся «в работе».

Представители Intel сообщают, что в настоящий момент компания полностью завершила работу над патчами для процессоров, вышедших за последние девять лет.

В середине апреля компания AMD, в свою очередь, наконец выпустила микрокоды, исправляющие Spectre вариант 2 (CVE-2017-5715). Теперь патчи представлены для продуктов вплоть до 2011 года выпуска (до процессоров Bulldozer). Разработчики распространили эти «заплаты» среди производителей ПК и материнских плат, чтобы те включили обновления в состав BIOS.

Ранее всяческую помощь в распространении патчей производителям предложила компания Microsoft, поэтому в рамках апрельского вторника обновлений был представлен пакет KB4093112 (пока только для Windows 10). В состав этого обновления вошли патчи ОС-уровня, которые также созданы для пользователей AMD и направлены на устранение Spectre вариант 2.

Отмечу, что в январе текущего года Microsoft уже пыталась выпустить исправления, которые оказали неожиданный эффект на процессоры AMD (в частности, серии Athlon 64 X2). Оказалось, что иногда после установки патчей (а именно KB4056892) системы на базе CPU AMD просто перестают загружаться, показывают «синий экран смерти» и так далее. В итоге распространение патчей экстренно приостановили и лишь спустя несколько недель возобновили, устранив баги. Интересно, что в состав нового KB4093112 не входят эти изначальные январские патчи, так что пользователям придется устанавливать оба пакета.

В AMD также подчеркивают, что полное исправление уязвимостей в процессорах компании требует одновременно установки микрокодов, полученных от производителей железа, и установки патчей для операционной системы.

Только 5% сайтов в интернете используют Flash

-

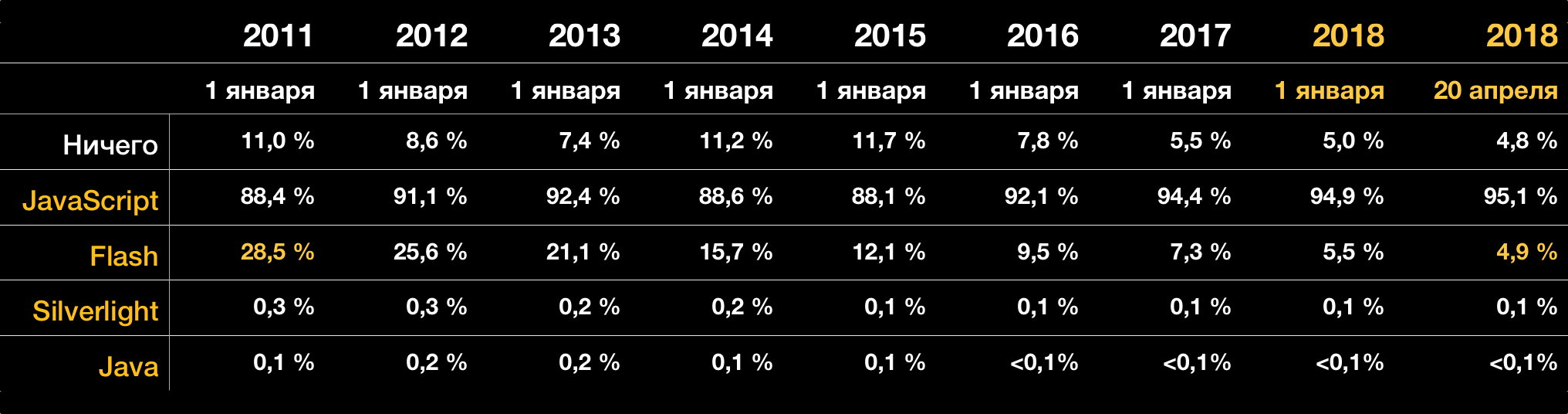

Аналитики компании W3Tech сообщили хорошую новость: доля использования Flash в интернете продолжает снижаться и в настоящее время составляет лишь 4,9% (по сравнению с 28,5% в 2011 году). Стоит заметить, что речь идет об интернете в целом, а не о миллионе или десяти тысячах самых посещаемых сайтов.

-

Выводы W3Tech подтверждают статистику, озвученную ранее инженерами компании Google. Так, еще в феврале 2018 года специалисты сообщали, что пользователи Chrome сталкиваются с Flash на 80% реже, чем в 2014 году. То есть в начале 2018 года таких случаев было лишь 8%.

Все ненавидят Facebook

Cambridge Analytica

В конце марта 2018 года компания Facebook оказалась в центре масштабного скандала. Стало известно, что несколько лет назад британская компания Cambridge Analytica сумела заполучить информацию о десятках миллионов пользователей Facebook (без их ведома). Причем данные собирали под видом проведения простого опроса, для участия в котором нужно было войти через социальную сеть. Отмечу, что изначально речь шла о данных 50 миллионов человек, но позже стало известно, что настоящее количество пострадавших — 87 миллионов.

Таким образом было «опрошено» около 270 тысяч человек, но в те далекие времена API социальной сети также позволял собрать данные о друзьях этих пользователей, что в итоге и принесло «исследователям» информацию о миллионах юзеров. Затем эти данные были использованы для составления психологических портретов и разработки персонализированной рекламы.

Так как основной вектор работы Cambridge Analytica — алгоритмы анализа политических предпочтений избирателей, данные участников социальной сети были использованы во время десятков избирательных кампаний в различных странах мира.

В итоге Facebook обвинили в наплевательском отношении к данным своих пользователей, халатности и замалчивании случившегося, а Cambridge Analytica подозревают едва ли не в связях со спецслужбами и влиянии на результаты выборов (в том числе американских). Весь мир в одночасье заговорил о том, какая огромная ответственность лежит на компаниях, с которыми пользователи сами с радостью делятся своими личными данными. И какую невероятную ценность весь этот материал представляет для маркетологов, политологов и многих других заинтересованных лиц.

Лишь спустя несколько дней после начала скандала Facebook прервала затянувшееся молчание и Марк Цукерберг стал приносить извинения от лица всей компании. Однако это уже не остановило массовую акцию в социальных сетях, которая обзавелась «говорящим» хештегом #deletefacebook. Кампанию по удалению учетной записи в социальной сети поддержали многие известные личности, включая Стива Возняка (Steve Wozniak), сооснователя WhatsApp Брайана Актона (напомню, что WhatsApp принадлежит Facebook, но Актон более не работает в компании) и даже Илона Маска, который стер из Facebook аккаунты SpaceX и Tesla. На этом фоне на Facebook ожидаемо посыпались судебные иски, а акции компании значительно потеряли в цене.

В середине апреля из-за скандала, разразившегося вокруг Cambridge Analytica и Facebook, Марк Цукерберг даже выступал на слушаниях в конгрессе США (перед членами торгового и финансового комитетов). Теперь в интернете снова шутят о том, что Цукерберг — рептилоид или робот, а в конгрессе он проходил тест Тьюринга.

Слежка за юзерами

Пока первые полосы СМИ во всем мире прочно занимала история Cambridge Analytica, журналисты издания Ars Technica и ИБ-исследователи обнаружили, что в распоряжении Facebook было куда больше их личных данных, чем они полагали.

Дело в том, что, когда кампания #deletefacebook набрала популярность, многие специалисты стали рекомендовать пользователям перед удалением учетной записи Facebook скачать архив со всей своей информацией, ведь социальная сеть предоставляет такую возможность.

Вскоре в Сети начали появляться многочисленные сообщения от людей, которые поступили именно так и с удивлением обнаружили в полученных архивах метаданные обо всех звонках, SMS и MMS за последние несколько лет. Архивы содержали имена контактов, телефонные номера, продолжительность звонков, даты и так далее.

Когда журналисты Ars Technica обратились за пояснениями к представителям Facebook, в компании ответили, что ключевая особенность приложений и сервисов Facebook — это установление связей между пользователями, чтобы тем было легче отыскать нужных людей. Для этого во время первого входа в мессенджинговое или социальное приложение у пользователя запрашивают разрешение на доступ к контактам, хранящимся в телефоне, причем пользователь может отказаться сразу или позже удалить загруженные контакты через браузер. Очевидно, контакты играют важную роль в работе алгоритма рекомендации друзей.

Вскоре удалось разобраться и в том, почему многие пользователи даже не подозревали о том, что выдали Facebook все необходимые разрешения для слежки за самим собой. Как оказалось, проблема коснулась только пользователей Android-приложений.

Выяснилось, что лишь в последнее время приложения Messenger и Facebook Lite стали очевидным образом предупреждать пользователей о своем намерении получить доступ к логам SMS и журнала вызовов. На старых устройствах, со старыми версиями Android (например, 4.1 — Jelly Bean) на борту, само разрешение на доступ к контактам устройства также подразумевало доступ к логам сообщений и вызовов. Хуже того, в редакции Ars Technica пришли к выводу, что, даже когда разработчики Android поменяли структуру работы разрешений и внесли изменения в Android API, разработчики Facebook нарочно продолжили использовать старую версию, что позволяло им получать доступ к информации о звонках и SMS, открыто не уведомляя об этом пользователей.

В ответ на поднявшийся в СМИ шквал новых обвинений (на этот раз в слежке за пользователями с не совсем ясными намерениями) представители Facebook опубликовали официальное сообщение. В нем компания вновь подчеркнула, что все разрешения Android-приложениям пользователи предоставляли исключительно добровольно, понимая, что делают. Также подчеркивалось, что контакты, историю звонков и сообщений, которыми человек «поделился» с Facebook, можно удалить. Представители Facebook вновь отметили, что собранная информация использовалась для того, чтобы «пользователи могли оставаться на связи с людьми, которые им небезразличны», а также метаданные якобы помогали улучшать опыт взаимодействия с социальной сетью.

Интересно, что журналисты Ars Technica оспаривают эти заявления. Издание приводило в пример сразу несколько историй пользователей, которые уверяют, что никогда не давали приложениям Facebook разрешение на доступ к логам вызовов и сообщений, не получали очевидных уведомлений об этом и даже не подозревали о такой активности со стороны социальной сети.

Bug bounty

Так как одних извинений за случившееся было определенно недостаточно, представители Facebook пообещали, что не просто «закрутят гайки» для сторонних приложений, использующих API социальной сети (эти обещания уже частично сдержали), но также расширят свою программу вознаграждения за уязвимости, чтобы поощрить пользователей и экспертов искать признаки потенциального злоупотребления данными (data abuse).

10 апреля 2018 года bug bounty программа Facebook действительно была обновлена, и теперь люди, обнаружившие пресловутый data abuse в стороннем приложении, могут получить за это вознаграждение в размере до 40 тысяч долларов. Причем представители социальной сети пишут, что 40 тысяч — это не максимум, в особо сложных случаях размер вознаграждения может быть увеличен.

Под словосочетанием «злоупотребление данными» подразумевается, что приложение собирает данные пользователей Facebook, которые затем передаются третьим сторонам, где информация может быть перепродана, похищена, использована с целью мошенничества или получения политического влияния.

Представители Facebook сообщают, что, если факт злоупотребления данными будет подтвержден, работа приложения-нарушителя будет прекращена. Также социальная сеть оставляет за собой право обратиться со всей собранной информацией в правоохранительные органы или суд, если это будет необходимо.

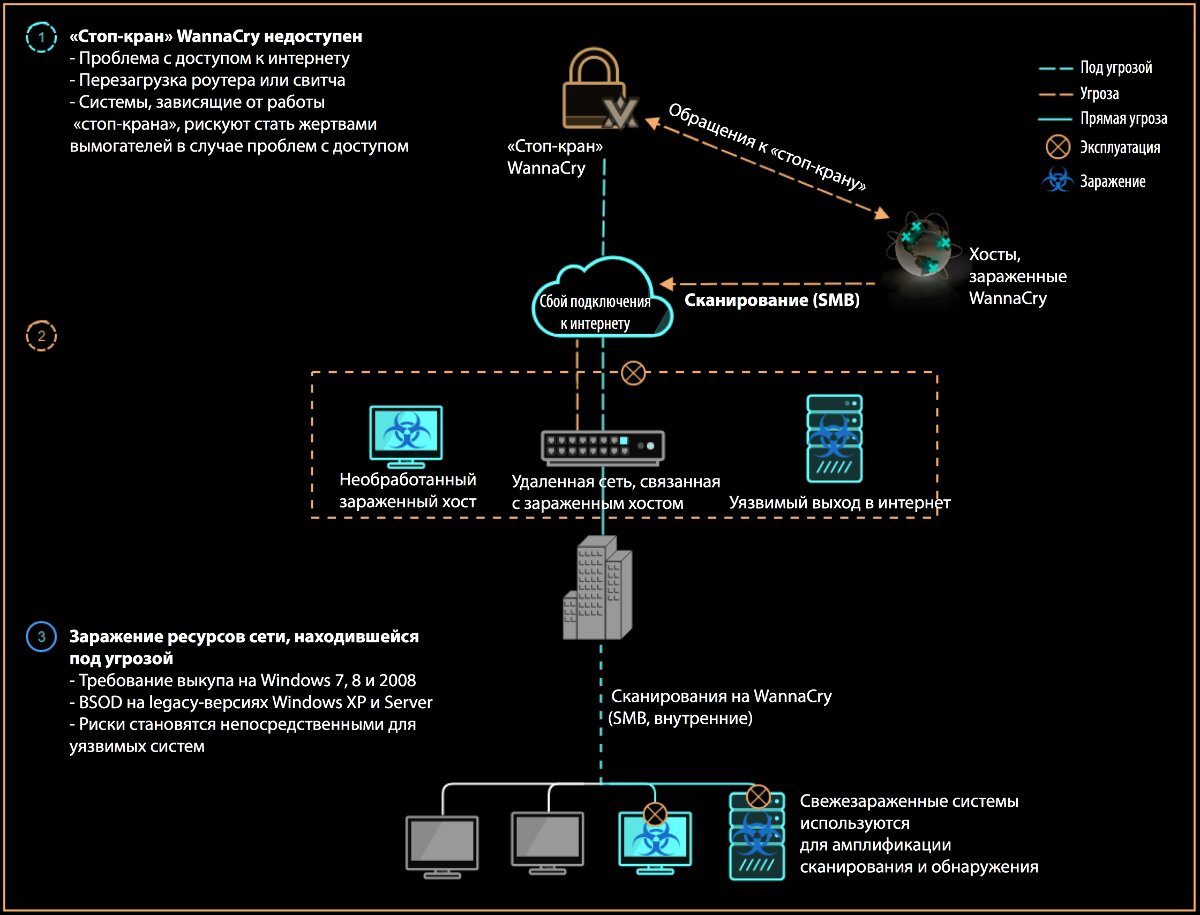

WannaCry все еще угрожает миллионам компьютеров

Специалисты компании Kryptos Logic предупреждают, что угроза от шифровальщика WannaCry по-прежнему существенна. Именно в этой компании работает ИБ-специалист Маркус Хатчинс (Marcus Hutchins), более известный под псевдонимом MalwareTech. Это его стараниями эпидемию WannaCry удалось остановить в мае 2017 года.

Тогда Хатчинс нашел в коде вредоноса аварийный «стоп-кран»: оказалось, что перед началом работы малварь обращается к домену iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com, проверяя, существует ли он. Если домен не зарегистрирован, малварь начинает шифровать файлы. Однако если домен существует, вымогатель останавливает процесс заражения. MalwareTech зарегистрировал домен и, по сути, остановил распространение WannaCry.

-

По данным Kryptos Logic, около 100 000 000 обращений к домену «стоп-крану» было обнаружено в одном только марте 2018 года.

-

Обращения к «аварийному» домену исходили с 2 700 000 уникальных IP-адресов.

Основная причина миллионов до сих пор активных заражений — это отсутствие патча MS17-010, выпущенного Microsoft еще в марте 2017 года. Патч устраняет «дыры» в SMB, которые эксплуатирует WannaCry. Ниже приведены примеры сценариев, при которых WannaCry представляет опасность для малого бизнеса и крупных компаний.

Goo.gl и Tor Messenger всё

Goo.gl

Представители компании Google анонсировали скорое прекращение работы сервиса для сокращения ссылок goo.gl, запущенного в далеком 2009 году. Разработчики пишут, что с тех пор утекло много воды, на рынке появилось множество аналогичных проектов, а потом мобильные устройства, голосовые ассистенты и приложения вообще изменили интернет до неузнаваемости. По мнению Google, в настоящее время в сервисе для сокращения ссылок больше нет нужды.

С 13 апреля 2018 года компания начала использовать вместо goo.gl «интеллектуальные», динамические ссылки Firebase (Firebase Dynamic Links, FDL). Также после указанной даты анонимные и новые пользователи более не могут создавать новые ссылки goo.gl. В качестве альтернативы Google предложила использовать уже упомянутый Firebase или услуги сервисов Bitly и Ow.ly.

Консоль goo.gl будет доступна зарегистрированным пользователям, уже имеющим короткие ссылки, до 30 марта 2019 года. По истечении этого срока существующие ссылки продолжат перенаправлять пользователей по нужному адресу, однако доступ к консоли и добавление новых URL будут закрыты. То есть миграцией на новый API придется озаботиться заранее.

Tor Messenger

Похожее сообщение появилось в этом месяце и в официальном блоге разработчиков Tor Project. Было объявлено о прекращении разработки анонимного мессенджера Tor Messenger, который был представлен публике в 2015 году. К сожалению, за прошедшее время проект так и не сумел выйти из стадии бета-тестирования. В своем сообщении разработчики подробно объяснили, почему это произошло, и перечислили доводы в пользу прекращения разработки.

Изначально планировалось, что Tor Messenger предоставит пользователям более защищенный кросс-платформенный канал для общения, чья безопасность реализована за счет того, что весь трафик мессенджера проходит через Tor, а также за счет OTR-шифрования. Напомню, что мессенджер поддерживал Jabber (XMPP), IRC, Google Talk, Facebook, Twitter и так далее.

Разработчики полагали, что Tor Messenger будет использоваться как средство для общения через уже существующие социальные сети и IM. И хотя модель работы клиент-сервер предполагает, что метаданные пользователей все же могли оседать на сторонних серверах, проследить их путь до сервера, а также разобраться в зашифрованных посредством OTR сообщениях было бы определенно трудно.

Хотя разработчики пишут, что сама идея, лежащая в основе Tor Messenger, по-прежнему видится им разумной и «рабочей», 11 бета-версий спустя разработку все же решено было прекратить. В блоге названы три основные причины, по которым это решение было принято.

Во-первых, Tor Messenger был построен на базе клиента Instantbird, некогда созданного сообществом Mozilla. К сожалению, разработка этого проекта была прекращена в 2017 году, хотя часть функций перекочевала в Thunderbird.

Во-вторых, проблема метаданных, которые все же сохраняются на сторонних серверах, оказалась более значительной, чем предполагалось изначально, и с этим разработчики Tor Messenger ничего сделать не могли. К сожалению, третьи лица по-прежнему могли выявить шаблоны поведения пользователей, и метаданных вполне хватает, чтобы понять, с кем именно общается человек и как часто.

В-третьих, разработчики признаются, что у них попросту не хватило ресурсов. Даже после 11 выпущенных версий Tor Messenger по-прежнему находился на стадии бета-тестирования и никогда не проходил внешний аудит (только два внутренних). Представители Tor Project признали, что из-за нехватки людей им приходилось игнорировать пожелания пользователей и даже баг-репорты, что определенно не шло проекту на пользу.

После прекращения разработки Tor Messenger пользователям, которым все же важна приватность и защита коммуникаций, рекомендуют ознакомиться с тематическим циклом статей Фонда электронных рубежей. Тем пользователям, которым нужен именно XMPP, разработчики советуют обратить внимание на CoyIM.

«Пользователи предоставляют все подробности своей жизни Facebook, и... используя это, Facebook зарабатывает огромные деньги на рекламе. Все их прибыли базируются на информации пользователей, но сами пользователи не получают взамен никакой выгоды. Apple делает деньги на хороших продуктах, а не на вас. А в случае с Facebook, как принято говорить, продукт — это вы»

— Стив Возняк о том, почему он удалил свой аккаунт с Facebook

Аутентификация без паролей

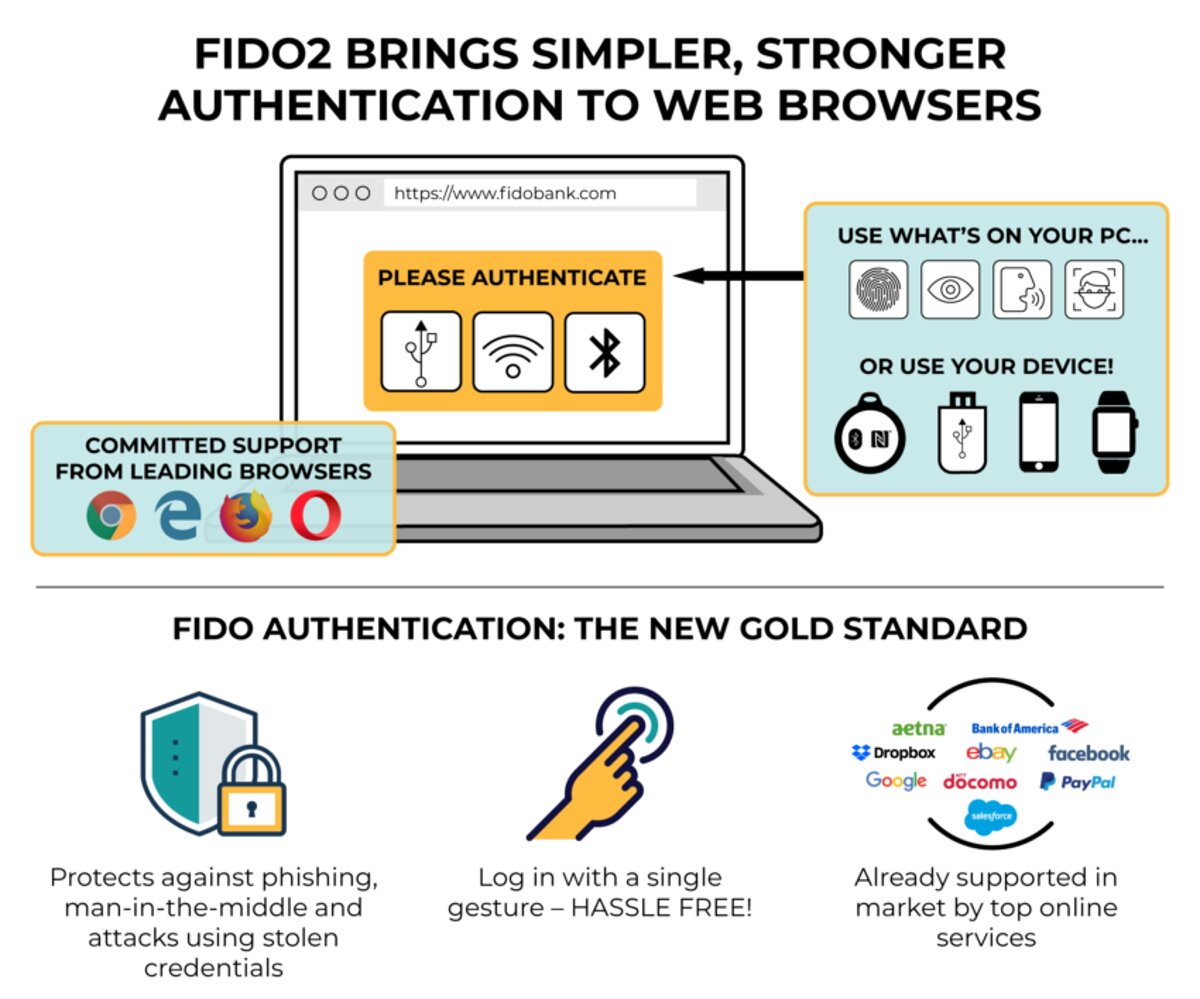

Консорциум W3C (World Wide Web Consortium, «Консорциум Всемирной паутины») и альянс FIDO (Fast IDentity Online) начали работу над Web Authentication (WebAuthn) еще в 2015 году. Напомню, что данный API позволяет пользователям входить в Google, Facebook, Dropbox, GitHub и так далее при помощи аппаратных ключей YubiKey.

На базе FIDO 2.0 Web API был разработан WebAuthn, который обладает более широкими возможностями и в теории позволяет отказаться от использования паролей вообще. Так, WebAuthn предлагает использовать для аутентификации на сайтах и в приложениях аппаратные ключи, отпечатки пальцев, распознавание лиц, сканы радужной оболочки глаза и прочую биометрию.

Своеобразным «компаньоном» WebAuthn станет протокол Client to Authenticator (Client to Authenticator Protocol, CTAP). Как следует из названия, основная роль CTAP — это установление связи между браузером и сторонней системой аутентификации, к примеру NFC или USB-ключом, сканером отпечатков пальцев в смартфоне или ноутбуке. Специалисты W3C объясняют, что для обеспечения работоспособности новой аутентификационной схемы оба API должны работать сообща.

Так как Google, Microsoft и Mozilla уже объявили, что поддержат разработку, ожидается, что поддержка WebAuthn API появится в Chrome, Edge и Firefox в самом скором времени. Так, WebAuthn заработает в Chrome 67 и Firefox 60, чей релиз запланирован примерно на май 2018 года.

Ожидается, что эта разработка поможет защитить пользователей от фишинга, краж паролей и даже атак типа «человек посередине» (man-in-the-middle). Ведь ИБ-специалисты давно пришли к выводу, что использование паролей вряд ли можно назвать хорошей практикой.

5 000 000 смартфонов с предустановленной малварью

-

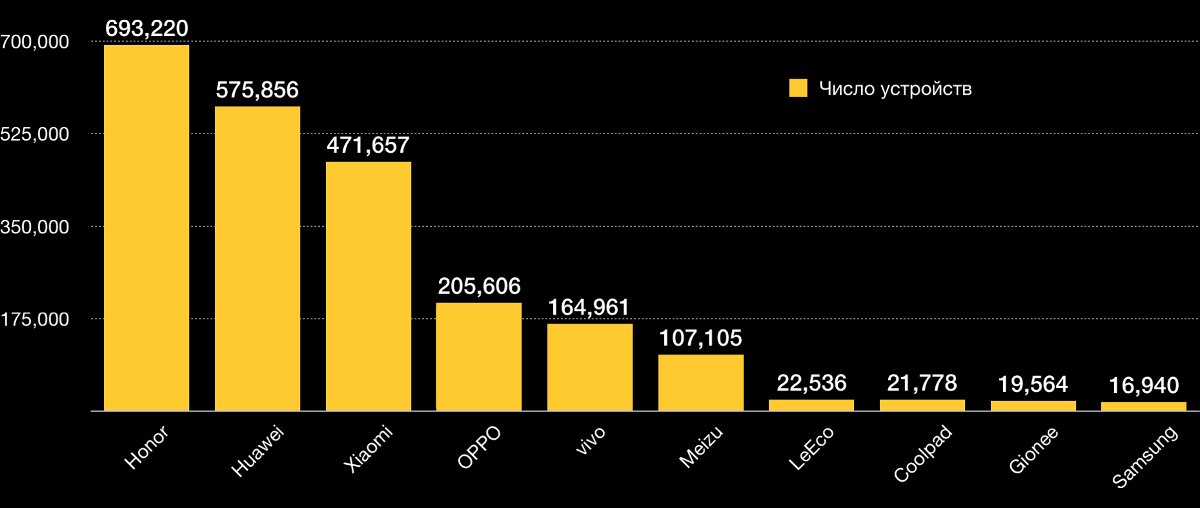

Специалисты Check Point рассказали о крупном ботнете, состоящем из 4 964 460 Android-устройств. Все гаджеты заражены вредоносом RottenSys, который активен как минимум с 2016 года.

-

RottenSys встречается в основном на китайском рынке и распространяется совместно с китайскими приложениями (Google Play Store не работает в Китае, и большинство пользователей устанавливают приложения из сторонних каталогов). Неудивительно, что заражены оказались преимущественно популярные в Поднебесной гаджеты.

Почти половина этих устройств распространялись через китайскую компанию Tian Pai — это позволяет предположить, что некий инсайдер или группа инсайдеров устанавливали на смартфоны зараженные RottenSys приложения. И это происходило еще до того, как гаджеты поступали в продажу.

Циски под атакой

В начале апреля была опубликована информация о критической уязвимости CVE-2018-0171, которую обнаружили в составе Cisco IOS Software и Cisco IOS XE Software. Проблема набрала 9,8 балла по шкале CVSS.

Уязвимость связана с некорректной валидацией пакетов в клиенте Cisco Smart Install (SMI). Так как разработчики Cisco уже выпустили патчи для обнаруженного бага, исследователи опубликовали не только описание проблемы, но и proof-of-concept эксплоит. Для эксплуатации этой проблемы атакующему достаточно обратиться к TCP-порту 4786, который открыт по умолчанию, что в итоге ставит уязвимые коммутаторы Cisco перед угрозой неаутентифицированной RCE-атаки.

Кроме того, эксперты Cisco Talos опубликовали предупреждение, также связанное с SMI, однако не имеющее отношения к упомянутой уязвимости. Специалисты предупреждали, что правительственные хакеры атакуют неправильно сконфигурированные устройства Cisco. По данным компании, администраторы зачастую не отключают протокол Smart Install должным образом, в результате чего устройства постоянно находятся в режиме ожидания новых команд на установку и конфигурацию. Так, массовые сканирования, призванные обнаружить коммутаторы с открытыми портами 4786, начались еще в феврале 2017 года, прекратились в октябре 2017-го, а затем возобновились текущей весной.

В частности, аналитики Cisco Talos ссылались на недавнее предупреждение US-CERT, в котором сообщалось, что связанные с российскими властями хак-группы, известные под кодовыми именами Dragonfly, Crouching Yeti и Energetic Bear, пытаются атаковать объекты ключевой инфраструктуры США.

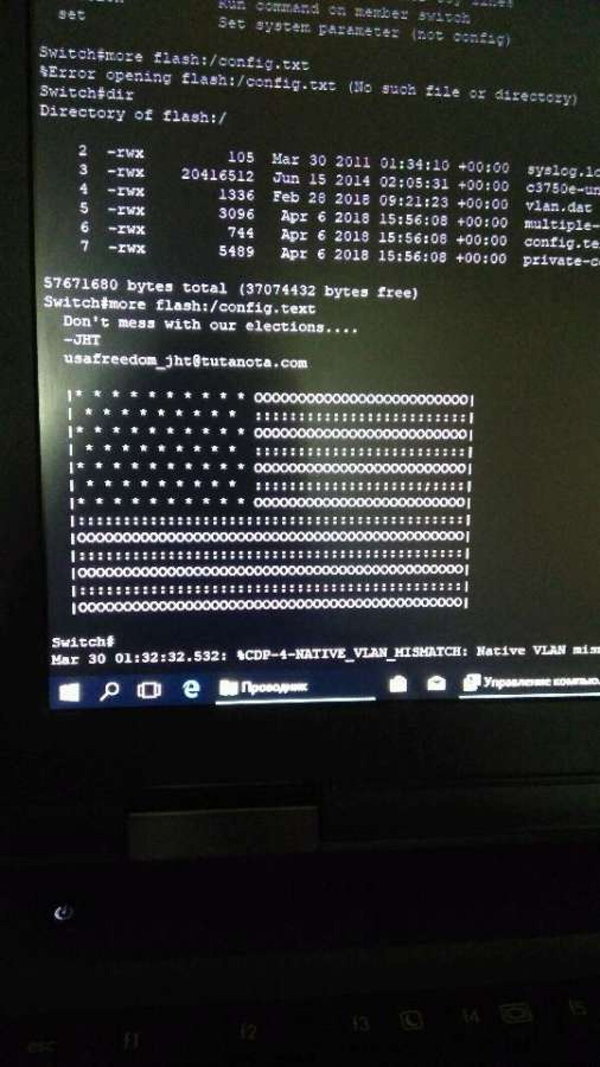

Как оказалось, ИБ-эксперты предупреждали об опасности совсем не зря. Хакерская группа, судя по всему называющая себя JHT, атаковала уязвимые устройства Cisco, сосредоточив свои усилия на Иране и России. Одними из первых на происходящее обратили внимание специалисты «Лаборатории Касперского».

«Некая группировка использует уязвимость в программе под названием Cisco Smart Install Client, чтобы получить возможность исполнять произвольный код на устройстве. Злоумышленники перезаписывают образ системы Cisco IOS и меняют конфигурационный файл, оставляя в нем послание „Do not mess with our elections“ („Не вмешивайтесь в наши выборы“)», — сообщили аналитики «Лаборатории Касперского» и проиллюстрировали свои слова скриншотом, который можно увидеть ниже.

Эксперты предположили, что атакующие используют для поиска уязвимых девайсов поисковик Shodan или даже собственную утилиту Cisco. По данным Cisco Talos, таким образом можно обнаружить более 168 тысяч устройств с активным SMI, и проблем с выбором целей у злоумышленников определенно не возникло.

По данным Reuters, иранское Министерство информационно-коммуникационных технологий насчитало более 200 тысяч пострадавших от атак устройств по всему миру, из которых 3500 находятся на территории Ирана.

Журналистам издания Vice Motherboard и вовсе удалось связаться с хакерами по указанному в их сообщениях email-адресу и задать несколько вопросов. Атакующие утверждают, что «просто хотели послать сообщение» и атаковали Россию и Иран в ответ на многочисленные атаки со стороны «правительственных хакеров» этих стран (на США и не только). Кроме того, злоумышленники заявили, что сканировали и другие страны, но в США и Великобритании использовали команду no vstack, отключая Smart Install и таким образом защищая ранее уязвимые коммутаторы.

Случайные DDoS-атаки — проблема для бизнеса

Эксперты «Лаборатории Касперского» подсчитали, что каждая пятая компания в России становится жертвой DDoS-атак случайно. Исследование было проведено совместно с компанией B2B International, и в опросе приняли участие более 5200 IT-специалистов из 29 стран мира, включая Россию.

-

21% респондентов отметили, что их организация не была прямой целью DDoS-атаки, но все равно пострадала.

-

При этом 34% компаний до сих пор не используют никакой защиты от DDoS, потому что полагают, что они не представляют интереса для злоумышленников.

-

В 2017 году 42% российских компаний сталкивались именно с DDoS-атаками. В 2016 году этот показатель был в два раза ниже — 22%.

-

31% опрошенных уверены, что DDoS-атака проводится, чтобы нарушить нормальную операционную деятельность компании. Еще 23% считают, что это происки конкурентов. 19% респондентов полагают, что DDoS используется для отвлечения внимания IT-служб от других атак, которые направлены на компанию в это же время.

Подросток взломал кошельки Ledger

Французская компания Ledger, производящая одноименные аппаратные кошельки для хранения криптовалюты, всегда демонстрировала завидную уверенность в защищенности своей продукции. Механизм «криптографической аттестации», который используют продукты Ledger, якобы стопроцентно защищает пользователей от подделок, так как на кошельке может быть запущен только авторизованный код.

В 2015 году представители Ledger и вовсе утверждали, что атакующие ни за что не сумеют подменить или модифицировать прошивку аппаратных кошельков и пройти аттестацию, не зная приватного ключа. В связи с этим разработчики сообщали, что кошелек Ledger можно без опасений приобретать даже на eBay.

Однако заявления о полной безопасности продукции Ledger были поставлены под сомнение 15-летним подростком из Великобритании по имени Салим Рашид (Saleem Rashid). В своем личном блоге Рашид опубликовал подробный материал, посвященный компрометации устройств Ledger Nano S и Ledger Blue.

Видеодемонстрацию атаки можно увидеть ниже.

Рашид описал и продемонстрировал в работе proof-of-concept эксплоит, позволивший ему установить на устройства незаметный бэкдор, объемом всего 300 байт. Атаку можно отнести к типу evil maid — «злая горничная», то есть атакующий должен иметь хотя бы беглый физический доступ к устройству, как горничная, убирающая номер в мотеле.

После компрометации и установки бэкдора устройство генерирует заранее заданные адреса кошельков и восстанавливает пароли таким образом, что они известны атакующему. В результате злоумышленник сможет выполнять самые разные противозаконные действия, в том числе переадресовать любой криптовалютный платеж на собственный адрес.

Рашид обнаружил проблему еще в ноябре 2017 года и уведомил о ней разработчиков. В марте 2018 года разработчики Ledger выпустили патч для модели Nano S. При этом директор по безопасности Ledger подчеркнул, что исправленная проблема не была критической, а атака не позволяла извлечь приватные ключи или seed.

Также разработчики писали, что сроки выхода патча для Ledger Blue пока неизвестны, но заверили, что бэкдор Рашида обнаруживается при подключении устройств Ledger к серверам компании (для загрузки приложений или обновления прошивки). Однако развернутый отчет исследователя, опубликованный уже после выхода исправления, доказал, что представители Ledger не совсем правы.

Рашид объясняет, что еще не проверял, нейтрализует ли свежий патч для Nano S обнаруженную им проблему, но он сомневается в том, что бэкдор нельзя будет адаптировать для работы с пропатченными кошельками. Дело в том, что проблема, по сути, носит аппаратный характер.

Так, устройства Ledger Blue и Nano S укомплектованы микроконтроллерами ST31H320 производства компании STMicroelectronics. Именно с их помощью кошельки осуществляют криптографическую аттестацию, и компания называет этот компонент Secure Element. Но защищенный микроконтроллер не поддерживает дисплеи, USB-подключения и операции, требующие высокой пропускной способности. Из-за этого инженеры компании были вынуждены добавить устройствам еще один микроконтроллер, STM32F042K6, который выступает своеобразным прокси и носит название MCU.

MCU служит промежуточным звеном между «железом» кошелька и Secure Element, общаясь с USB-хостом, встроенным дисплеем, а также кнопками устройства. Бэкдор Рашида вынуждает MCU демонстрировать Secure Element исходную, «чистую» прошивку, тогда как на самом деле код злоумышленника заставляет MCU тайно выполнять самые разные нелегитимные действия.

Работу Рашида уже изучили известные ИБ-эксперты, которые согласились с выводами молодого исследователя. Так, профессор криптографии из Университета Джонса Хопкинса Мэтт Грин (Matt Green) пишет:

«[Разработчики] Ledger пытаются решить фундаментальную аппаратную проблему. Им нужно проверять прошивку, работающую на процессоре. Но их защищенный чип неспособен увидеть код, запущенный на этом процессоре. Поэтому они вынуждены просить процессор предоставить собственный код! Но это замкнутый круг, так как данный процессор может работать с недобросовестным кодом, и, следовательно, его ответам нельзя верить. Это все равно, что попросить человека, который может быть преступником, предоставить все данные о криминальном прошлом: система, построенная на доверии».

«Ни одна развитая страна не блокирует мессенджеры за отказ выдать спецслужбам ключи шифрования. Отмена права на конфиденциальность — лекарство, которое опаснее самой болезни.

Как только некая служба получает возможность бесконтрольно мониторить личную переписку граждан, очень скоро этот доступ оказывается в руках у третьих сторон — взяткодателей, хакеров, агентов других государств. В результате требование предоставить универсальные пути обхода шифрования через выдачу „ключей“ снижает информационную безопасность как элит, так и общества в целом»

— Павел Дуров о попытках Роскомнадзора блокировать Telegram и половину интернета

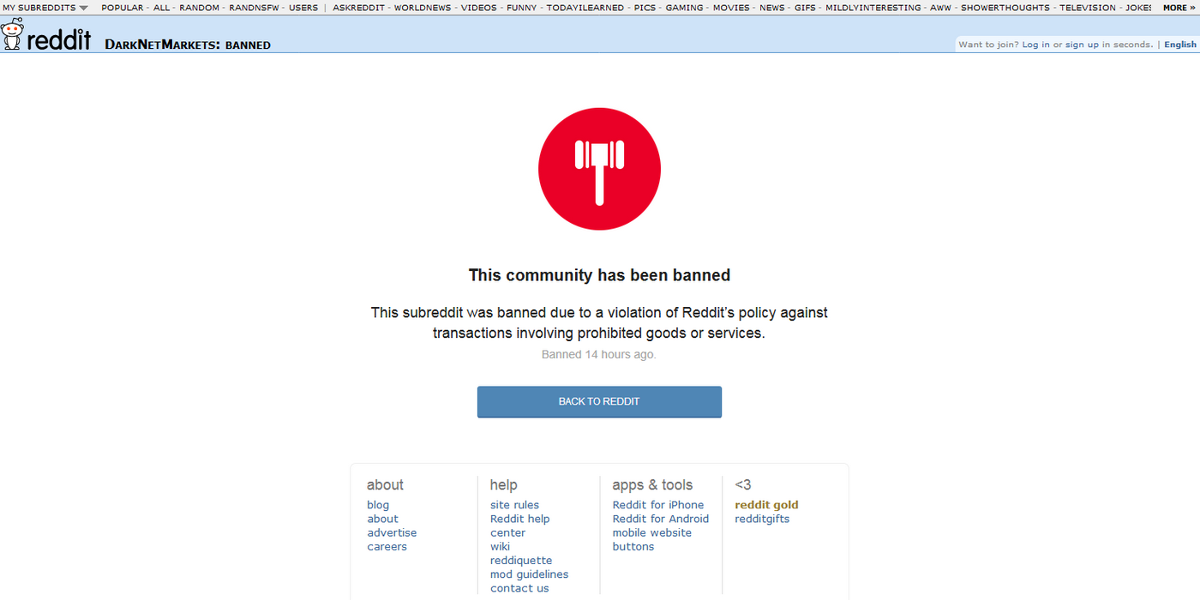

Никакого даркнета на Reddit

После продолжительных обсуждений администрация Reddit внесла изменения в content policy ресурса, запретив проводить на Reddit сделки, связанные с различными нелегальными товарами и сервисами. Под запрет попали: оружие, наркотики (включая алкоголь и табак), краденое имущество, личные данные, фальшивые документы, а также платные сервисы, предполагающие физический сексуальный контакт.

Так как новые правила уже вступили в силу, первыми оказались забанены сообщества (или, как их называют здесь, сабреддиты), посвященные торговым площадкам в даркнете: /r/DarkNetMarkets, r/xanaxcartel, r/DNMSuperlist и r/HiddenService.

Стоит отметить, что сообщество DarkNetMarkets всегда вызывало много споров и, в сущности, было одним из крупнейших в интернете мест сбора наркоторговцев, хакеров и прочих киберпреступников, а также их клиентов. Именно здесь после ликвидации таких известных маркетплейсов, как Silk Road и Alphabay, разворачивались бурные обсуждения, пользователи делились мнениями о том, куда теперь перейдет торговля, а клиенты искали своих постоянных дилеров. Здесь же обсуждали «кидал», качество приобретенных товаров и проведенные сделки.

Хотя на Reddit уже появился ряд новых сообществ, посвященных даркнет-маркетплейсам, вряд ли они продержатся долго — теперь администрация сайта может заблокировать их при первых признаках нарушений.

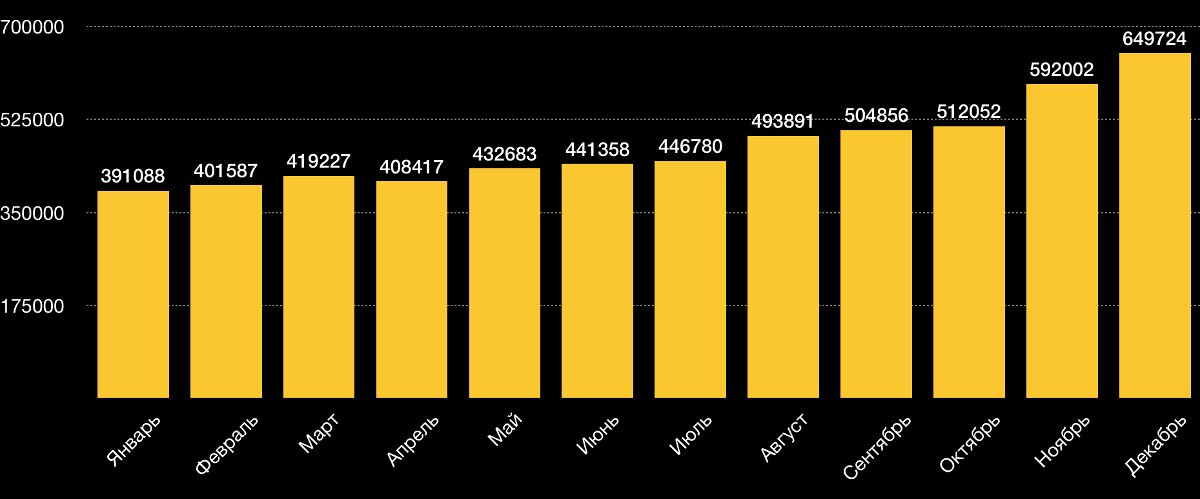

Миллионы долларов через скрытый майнинг

Специалисты «Лаборатории Касперского» подготовили доклад, озаглавленный Mining is the new black («Майнинг — хит сезона»), посвященный растущей популярности майнинговой малвари среди преступников. Пользователи все чаще становятся жертвами рекламного и пиратского программного обеспечения, контрафактных игр, которые активно используются преступниками для скрытого заражения компьютеров майнерами.

- В 2017 году атакам майнеров подверглись 2 700 000 миллиона пользователей. Это почти на 50% больше, чем в 2016 году (1 870 000 пользователей).

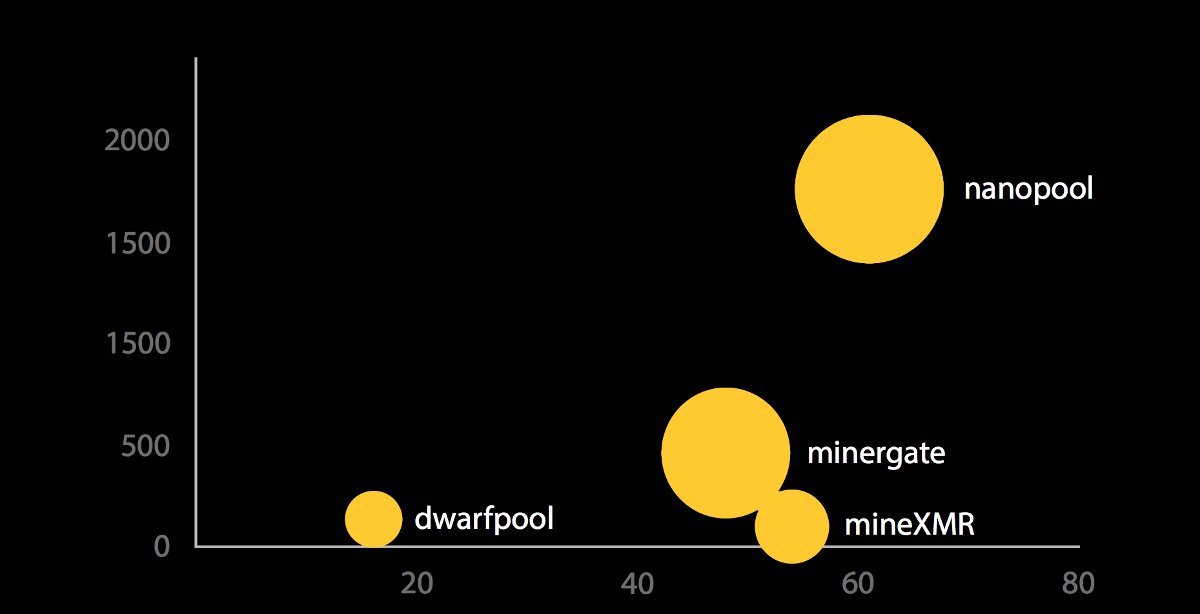

- При этом 80% преступников используют легитимные опенсорсные майнеры и пользуются услугами известных майнинговых пулов. Чаще всего злоумышленники предпочитают работать с Nanopool.

По данным аналитиков, только за последние шесть месяцев 2017 года преступники «заработали» таким образом несколько миллионов долларов. Майнеры, по сути, пришли на смену вымогательскому ПО и имеют схожие механизмы монетизации.

Так, шифровальщик заражает систему, шифрует файлы, и преступники получают от жертвы выкуп. В случае с майнером малварь также заражает систему, использует мощности CPU или GPU жертвы для «добычи» криптовалюты, а преступники получают прибыль. В конечном счете злоумышленникам остается лишь воспользоваться услугами обменника, конвертировав криптовалюту в живые деньги.

Патчи, которых не было

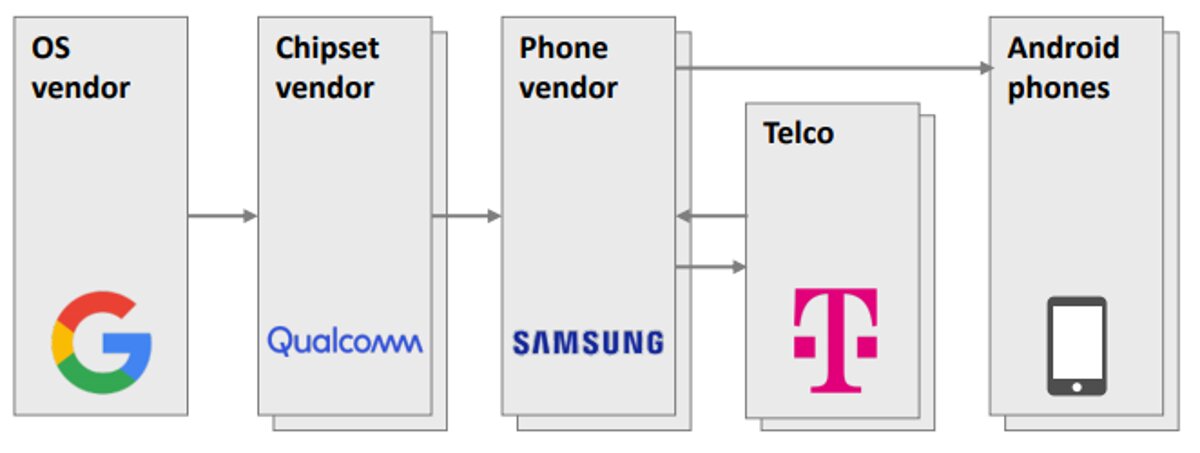

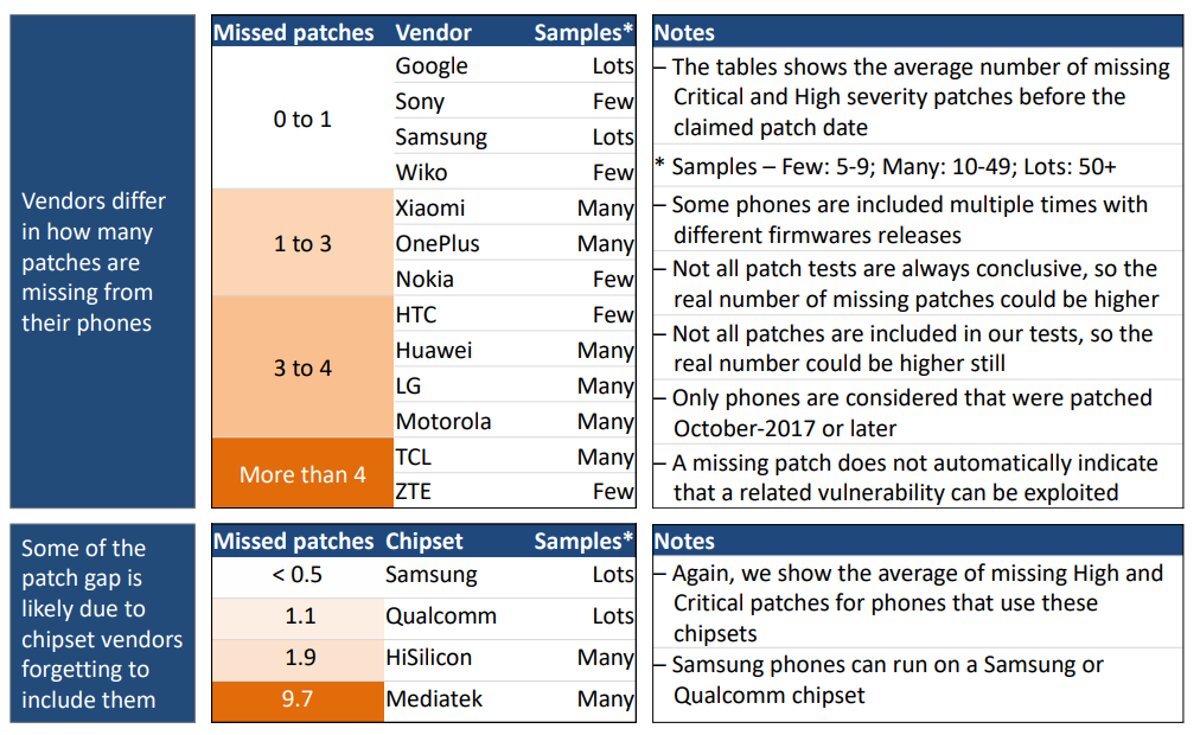

Известные ИБ-эксперты, специалисты Security Research Labs Карстен Нол (Karsten Nohl) и Якоб Лелл (Jakob Lell) представили интересный доклад на конференции Hack In The Box. Исследователи обнаружили, что многие крупные производители устройств на Android, в том числе компании Samsung, Xiaomi, OnePlus, Sony, HTC, LG, ZTE и Huawei, лишь создают видимость выхода патчей, тогда как на самом деле многие баги остаются неисправленными.

Проблема обновления Android-устройств всегда стояла очень остро. В настоящее время разработчики Google каждый месяц выпускают набор обновлений безопасности для своей ОС, далее эти патчи попадают в руки производителей многочисленных устройств, а те должны самостоятельно адаптировать патчи для своих продуктов и донести их до конечных пользователей. К сожалению, фрагментация рынка по-прежнему велика, а вендоры по-разному относятся к своим обязанностям. Из-за этого многие устройства не получают важных обновлений вовсе.

Нол и Лелл, однако, обнаружили, что и без того выглядящее печально положение вещей на самом деле еще хуже. На протяжении двух лет специалисты тщательно анализировали состав обновлений безопасности, выпускаемых крупнейшими производителями устройств на базе Android, и проделали огромную работу, изучив свыше 1200 смартфонов.

Как показало исследование, многие производители хитрят во время выпуска обновлений. Хотя они утверждают, что их устройства получили все актуальные патчи, это ложь, так как некоторые исправления по неизвестным причинам «выпадают» из списков и в итоге вообще не доходят до пользователей, о чем те даже не могут узнать. Эксперты объясняют, что порой некоторые патчи не получают даже устройства Pixel.

«Иногда эти ребята просто изменяют дату, не устанавливая никаких патчей. Видимо, дело в маркетинге, они просто ставят уровень обновлений на произвольную дату, которая выглядит лучше всего, — рассказали эксперты. — Мы обнаружили, что некоторые производители не установили ни единого патча, но меняли даты выхода обновлений на протяжении многих месяцев».

Чаще всего проблема носит менее масштабный характер. Так, на большинстве устройств Sony и Samsung может не хватать лишь пары обновлений, что может быть простой случайностью. Однако в некоторых случаях все обстоит гораздо хуже. Так, смартфоны J3, выпущенные Samsung в 2016 году, должны иметь все обновления безопасности за 2017 год, но на самом деле 12 патчей не хватает, причем два исправления критические.

При этом Нол и Лелл объясняют, что зачастую «бутылочным горлышком» на пути обновлений становятся производители чипсетов, а не сами изготовители смартфонов. К примеру, компания Mediatek зачастую «забывает» о 9–10 патчах, которые выходят значительно позже заявленных дат.

В целом аналитики Security Research Labs пришли к следующим выводам относительно крупных производителей:

- 0–1 пропущенный патч: Google, Sony, Samsung, Wiko Mobile;

- 1–3 пропущенных патча: Xiaomi, OnePlus, Nokia;

- 3–4 пропущенных патча: HTC, Huawei, LG, Motorola;

- 4 и более пропущенных патча: TCL, ZTE.

Для проверки устройств на предмет установленных патчей исследователи создали специальное бесплатное приложение SnoopSnitch, которое позволяет узнать, какие исправления на самом деле установлены на устройстве.

7 000 000 человек использовали фейковые антивирусы

-

Аналитики ESET обнаружили в Google Play сразу 35 рекламных приложений, замаскированных под антивирусы. Суммарно подделки загрузили около 7 000 000 человек. Исследователи предупреждают, что для введения пользователей в заблуждение рекламные приложения имитируют настоящие продукты для безопасности, то есть фальшивые антивирусы в какой-то мере действительно работают.

-

Однако «механизмы детектирования» фальшивых антивирусов примитивны и неполны, что приводит к постоянным ложным срабатываниям, а настоящее вредоносное ПО легко избежит обнаружения. Подделки не имеют функциональности шифровальщиков, банкеров или других вредоносных возможностей, но мешают пользователям ложными срабатываниями и показом рекламы, а также создают неоправданное ощущение безопасности.

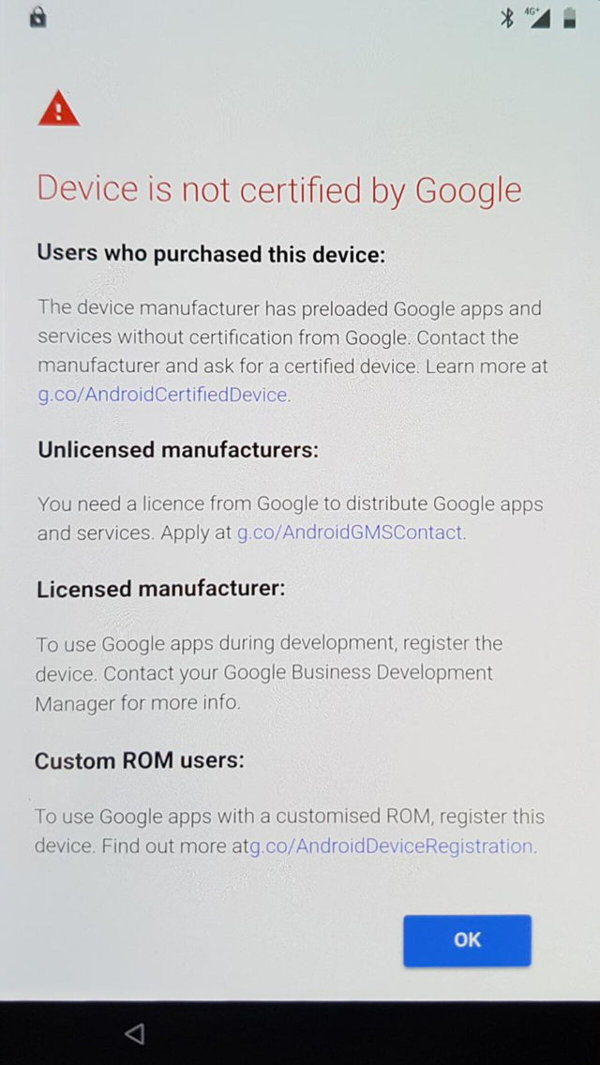

Ваш Android не сертифицирован

Компания Google начала отказывать несертифицированным устройствам в доступе к своим приложениям и сервисам.

Дело в том, что исходный код Android Open Source Project бесплатный и опенсорсный, фактически им могут пользоваться все желающие. Однако сервисы и официальные приложения Google (такие как Play Store, Gmail, Google Maps) «в комплект» не входят и свободными не являются. Google лицензирует эти приложения для производителей устройств, которые, в свою очередь, в ответ должны выполнить ряд требований компании. В частности, коллекция дефолтных приложений для Android должна поставляться только вся и полностью, приложения соответствовать определенным условиям размещения, а также само устройство, на которое приложения устанавливаются, должно соответствовать длинному списку требований к совместимости.

Производители, чьи гаджеты не прошли такую сертификацию, не имеют права использовать торговую марку Android и, по сути, работают с форками ОС Google. Наиболее известным форком такого рода можно назвать устройства компании Amazon (в частности, серию Kindle Fire). К тому же большинство китайских гаджетов тоже работают на базе форков Android.

И хотя официально приложения Google могут распространяться лишь в предустановленном на устройство виде, прямо «из коробки», они также свободно доступны в Сети, на множестве форумов, сайтах кастомных прошивок, в сторонних каталогах приложений и так далее. Таким образом, при желании любой пользователь и даже производитель, не прошедший «сертификацию», может установить приложения Google на свой гаджет.

По данным издания XDA Developers, с середины марта 2018 года разработчики Google начали бороться с таким поведением более агрессивно. Теперь попытка установить официальные приложения Google на несертифицированное устройство оборачивается ошибкой. Google попросту не позволяет залогиниться в свои сервисы во время установки, сообщая, что данное устройство не проходило сертификацию.

Вариантов решения проблемы пользователю предлагают немного — в сущности, рядовому юзеру остается лишь жаловаться производителю. Впрочем, как можно увидеть на иллюстрации выше, в самом низу сообщения все же есть опция для пользователей кастомных Android-прошивок. Google предлагает зарегистрировать такие устройства по адресу g.co/androiddeviceregistration, привязав их к своему аккаунту Google. Правда, для этого потребуется ввести уникальный идентификатор (Android ID) гаджета, что, к сожалению, может стать проблемой для неподготовленных пользователей. Android ID устанавливается при первом запуске устройства (и генерируется заново после сброса к заводским настройкам), представлен в шестнадцатеричном (hex) виде, и увидеть его можно лишь при помощи специальных утилит.

Еще одной проблемой может стать тот факт, что вручную Google позволяет зарегистрировать максимум 100 устройств на одного пользователя. То есть любители экспериментировать, менять прошивки и устройства могут исчерпать этот лимит и в итоге останутся без официальных приложений Google.

Более 1000 сайтов на Magento взломаны и заражены

-

Специалисты Flashpoint предупредили о компрометации более 1000 сайтов, работающих под управлением Magento. Злоумышленники не только похищают данные о банковских картах пользователей этих ресурсов, но и заражают сайты вредоносными скриптами, в том числе для майнинга криптовалюты, или используют сайты для хранения других вредоносов.

-

Массовый взлом — вовсе не следствие какой-либо уязвимости в популярном решении для электронной коммерции. Большая часть ресурсов взломана посредством обычного брутфорса, то есть преступники подбирали учетные данные к аккаунтам администраторов, перебирая наиболее распространенные сочетания и комбинации по умолчанию. Помимо Magento, похожим атакам подвергаются Powerfront CMS и OpenCart.