Криптосамопал. Исследуем критические баги в самодельном криптоалгоритме и учимся обращать кастомные поточные шифры

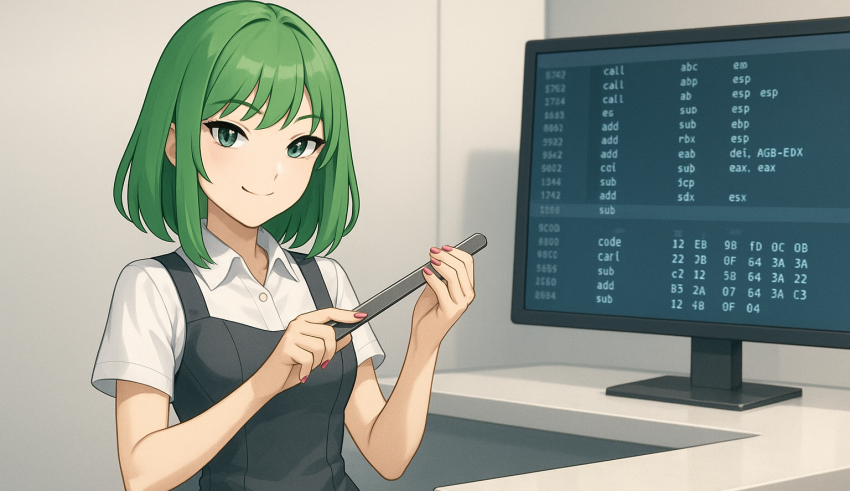

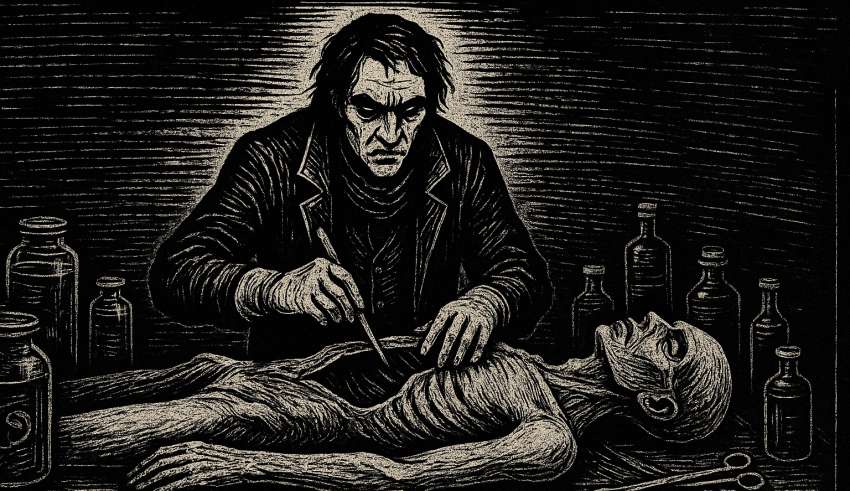

Зачем в криптоалгоритмах нужны «магические» константы и что будет, если их поменять? В этой статье мы препарируем программную защиту, использующую кастомный поточный шифр. С помощью x32dbg и IDA Pro мы восстановим алгоритм, найдем его корни в известном GSM-шифре и разберем, как ошибки в тактировании регистров приводят к катастрофическим коллизиям. Ты увидишь, почему попытки «улучшить» классические криптоалгоритмы превращают защиту в тыкву и как подобные баги выявляются в ходе реверса.