Содержание статьи

Расширения под угрозой

Разработчики расширений для Chrome обеспокоены действиями инженеров Google.

Возможности и ограничения для браузерных расширений определяются манифестом, который сейчас представлен в виде версии 2. Но в настоящее время в Google идет работа над третьей версией документа, и предлагаемые изменения вызывают тревогу и сомнения в сообществе.

Дело в том, что в Google планируют ограничить работу webRequest API, что может оказаться критически важно для функционирования блокировщиков контента. Вместо webRequest разработчикам будет предложено использовать declarativeNetRequest. Разумеется, в Google считают, что эти улучшения повысят безопасность и производительность.

К счастью, инженеры Google сами инициировали публичное обсуждение текущей редакции манифеста, перед тем как окончательно принять его и внести важные изменения в Chromium, который лежит в сердце браузеров Chrome, Vivaldi, Opera, Brave и прочих. И критика не заставила себя ждать.

Первым свою точку зрения высказал разработчик популярных блокировщиков контента uBlock Origin и uMatrix Реймонд Хилл (Raymond Hill). Он предупредил, что отказ от webRequest станет «смертью» для его продуктов, а также выразил опасение, что переход на API declarativeNetRequest может пагубно сказаться на множестве других продуктов.

К настоящему моменту точку зрения Хилла разделяют все больше разработчиков и ИБ-специалистов, которые единогласно уверяют Google, что манифест нужно менять, а отказ от webRequest не принесет ничего хорошего. Так, о потенциальных проблемах, которые вызовет принудительный переход на declarativeNetRequest, уже заявили:

- разработчик известнейшего аддона NoScript для Firefox. Он подчеркнул, что из-за нового API вообще не сможет закончить NoScript для Chrome, над которым работает уже давно;

- инженер компании F-Secure, который отметил, что новые ограничения могут сказаться на работе многих защитных решений и продуктов родительского контроля. Таким решениям необходимо иметь возможность динамически блокировать HTTPS-трафик, который может быть опасен для пользователей, но, если примут новую версию манифеста, это едва ли будет возможно;

- специалиста F-Secure поддержал эксперт компании Amnesty International, который тоже считает, что под угрозой окажется функциональность почти всех защитных расширений для Chrome;

- автор расширения Blockade.io, направленного на защиту от drive-by-атак и посещения фишинговых сайтов, тоже пишет, что его продукт практически перестанет работать, если манифест оставят без изменений;

- создатель известного расширения Tampermonkey объяснил, что его продукт не сможет загружать удаленные скрипты, а это краеугольная часть его функциональности;

- с критикой соглашается и команда Ermes Cyber Security, разрабатывающая продукты для защиты от фишинговых атак, в том числе и соответствующее расширение для Chrome.

Остается надеяться, что инженеры Google прислушаются к критике и учтут полученные замечания. Напомню, что прошлой осенью под шквалом критики со стороны сообщества и специалистов разработчики Chrome уже отказывались от внесенных в браузер изменений. Тогда комьюнити, например, не понравилось сокрытие WWW и поддоменов из адресной строки (и баги, связанные с этой новой функциональностью), а также принудительная авторизация в браузере, которую многие эксперты сочли навязчивой и вводящей в заблуждение.

773 000 000 email-адресов и 21 000 000 паролей

-

В сети нашли дамп объемом 87 Гбайт. Он назывался Collection #1 («Коллекция № 1») и содержал более 12 000 отдельных файлов. В него вошла подборка email-адресов и паролей, суммарно насчитывающая 2 692 818 238 записей.

-

Создатель агрегатора утечек Have I Been Pwned (HIBP) Трой Хант (Troy Hunt) насчитал в сборнике 772 904 991 уникальный email-адрес и еще 21 222 975 уникальных паролей.

-

Судя по всему, «Коллекция № 1» — это сборник старых утечек данных и новой информации там не так уж много. Хант обнаружил, что лишь 141 000 000 (около 18%) email-адресов не фигурировали на HIBP ранее и не были частью других известных брешей. Половина от 21 000 000 уникальных паролей тоже уже давно числилась как «утекшие».

Apple vs Facebook vs Google

Серьезный конфликт произошел в этом месяце между гигантами ИТ-индустрии. Компания Apple временно заблокировала enterprise-сертификаты Facebook и Google.

Очередной конфликт вокруг социальной сети возник на фоне публикации результатов журналистского расследования TechCrunch.

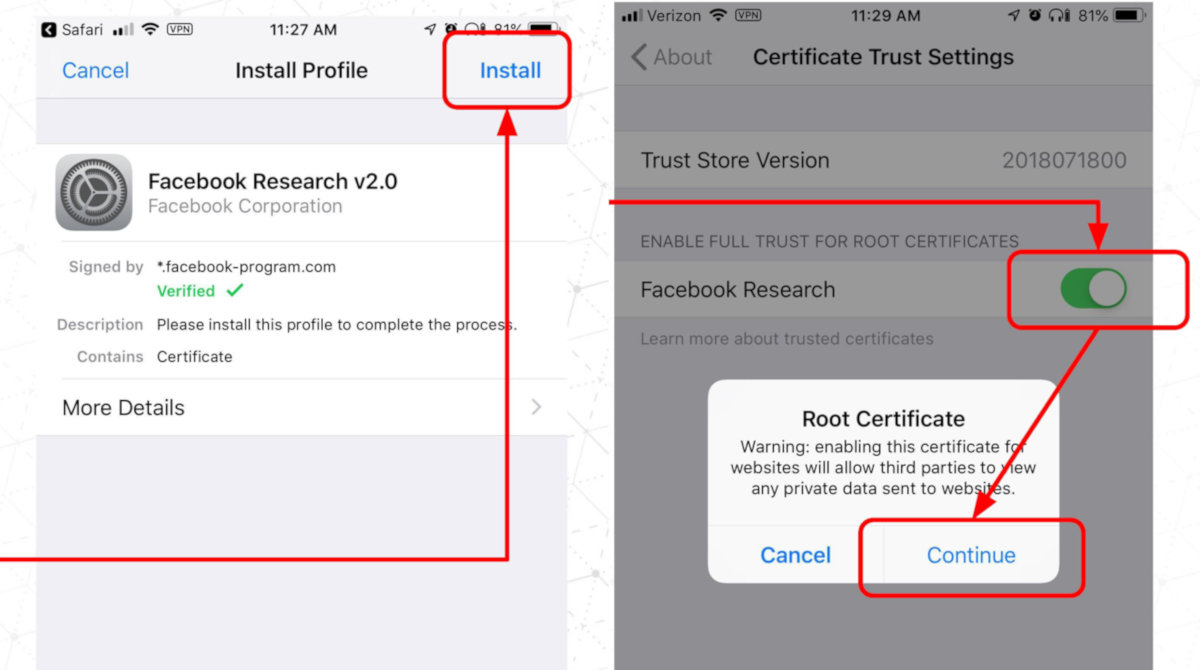

Специалисты издания обнаружили, что Facebook, невзирая на установленные Apple правила, распространяла среди пользователей приложение Facebook Research, предназначенное для сбора данных. Так, пользователям предлагали принять участие в «оплачиваемом научном исследовании социальных медиа», и Facebook Research устанавливало на устройство собственный root-сертификат, после чего могло собирать практически любую информацию о гаджете и действиях его владельца. Справедливости ради нужно отметить: о том, что приложение получит доступ к самым разным данным, людей информировали.

За такую слежку Facebook предлагала пользователям iOS и Android (от 13 до 35 лет) до 20 долларов в подарочных сертификатах в месяц, а также различные бонусы за привлечение друзей. Причем приложение распространялось через бета-тестерские сервисы Applause, BetaBound и uTest, чтобы до последнего не упоминать о связи «исследования» с Facebook.

Однако корень конфликта заключается не в том, что люди разрешали Facebook следить за своими действиями за деньги, а в том, что приложение, в нарушение всех правил, было подписано enterprise-сертификатом Facebook. Согласно правилам Apple, такие продукты могут иметь хождение только внутри компании, но не предоставляться пользователям. Хуже того, приложение могло обновляться в обход App Store, и в прошлом году Apple уже блокировала его «предыдущую итерацию», Onavo Protect, что тоже было связано с немалым скандалом.

В итоге, когда информация о Facebook Research стала достоянием общественности, Apple попросту отозвала enterprise-сертификат Facebook, а в компании подчеркнули, что такое наказание ждет любого разработчика, прямо нарушающего правила Enterprise Developer Program:

«Наша Enterprise Developer Program создана исключительно для внутреннего распространения приложений в пределах организации. Facebook использовала свое членство в программе для распространения приложений, собирающих информацию о пользователях, что является прямым нарушением договоренностей с Apple. Любой разработчик, использующий enterprise-сертификаты для распространения приложений среди пользователей, закончит тем, что его сертификаты будут отозваны, что мы и сделали в данном случае, чтобы защитить наших пользователей и их данные».

Из-за отзыва сертификатов «сломались» приложения, которыми 33 000 сотрудников социальной сети, как и положено, пользовались внутри компании (включая бета-версии Facebook и Instagram, а также решения для управления различной офисной рутиной: Workplace, Work Chat, Mobile Home).

Такого поворота событий в Facebook определенно не ожидали, однако всего день спустя компании сумели прийти к соглашению: представители Facebook сообщили, что сертификаты были восстановлены, а внутренние приложения возобновили работу.

Интересно, что в то же время в распоряжении издания Business Insider оказался текст внутренней служебной записки, посвященной происходящему, которую руководство Facebook распространило среди сотрудников. Согласно этому документу, руководство социальной сети по-прежнему не признает вины компании, хотя и подчеркивает, что отношения с Apple очень важны для Facebook. Документ гласит, что приложение Facebook Research вовсе не нарушало установленных Apple правил, не распространялось в обход App Store и, конечно, не «шпионило» ни за кем без разрешения.

В аналогичной ситуации одновременно с Facebook оказалась и компания Google.

Дело в том, что на волне скандала вокруг действий социальной сети специалисты обнаружили, что поисковый гигант имеет очень похожее приложение Screenwise Meter, существующее с 2012 года. Оно точно так же использовалось для исследования поведения пользователей от 13 лет (до 18 лет требовалось согласие родителей), а за участие в программе людей вознаграждали подарочными сертификатами. И Screenwise Meter точно так же был подписан enterprise-сертификатом Google.

В Google спешно заявили, что немедленно отключат приложение на iOS-устройствах и выведут из программы Enterprise Developer, так как, оказывается, оно использовало корпоративный сертификат по ошибке.

Но, заблокировав сертификаты Facebook, в Apple решили не останавливаться на достигнутом и наказать Google тоже. После чего корпоративные сертификаты Google также были отозваны. Как и в случае с социальной сетью, решение Apple негативно сказалось на работе внутренних приложений компании: отказали Google Maps, Hangouts, Gmail, а также бета-версии множества других продуктов и приложения для сотрудников.

На разрешение конфликта с Apple представителям Google понадобилось даже меньше суток. Через несколько часов после блокировки представители компании сообщили СМИ, что работа сертификатов была восстановлена, а инженеры Apple уже помогают Google вернуть внутренние приложения в строй.

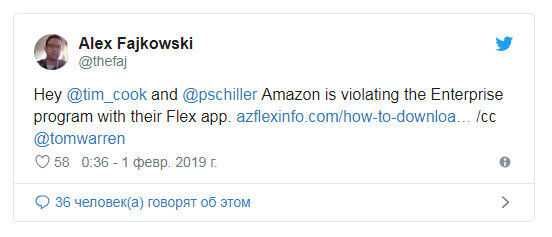

Судя по всему, пока шумиха вокруг поднятой темы не утихла, можно ожидать появления новых сообщений о похожих нарушениях. Так, специалисты в социальных сетях уже пишут о приложениях других крупных компаний, которые точно так же действуют в обход App Store и используют корпоративные сертификаты.

Россияне не понимают, как работает Биткойн

Исследование «Лаборатории Касперского» показало, что более трети россиян (37%) знают, что такое криптовалюта, но совершенно не понимают, как она работает. Еще 42% опрошенных заявили, что не используют криптовалюты сейчас и не планируют в ближайшем будущем.

«Настороженность пользователей в отношении криптовалют вполне объяснима: для многих это что-то новое, нестабильное, нефизическое. А вот ресурсы и деньги, связанные со всей этой сферой, очень даже реальные. Как и риски. Например, 2% опрошенных нами пользователей теряли криптовалюту из-за атак вредоносного ПО»

— Алексей Маланов, антивирусный эксперт «Лаборатории Касперского»

Баг в FaceTime

В FaceTime нашли опасный баг. Проблема позволяла звонящему получить доступ к чужим микрофону и камере, даже если на звонок вообще не ответили.

Эксплуатация уязвимости не требовала каких-то специальных навыков и глубоких познаний. По сути, было достаточно добавить самого себя к групповому звонку, и можно слушать, что происходит возле устройств других пользователей, даже если те вообще не подняли трубку.

Из-за этой проблемы разработчики Apple были вынуждены экстренно увести в офлайн Group FaceTime, чтобы защитить пользователей от массовой эксплуатации бага.

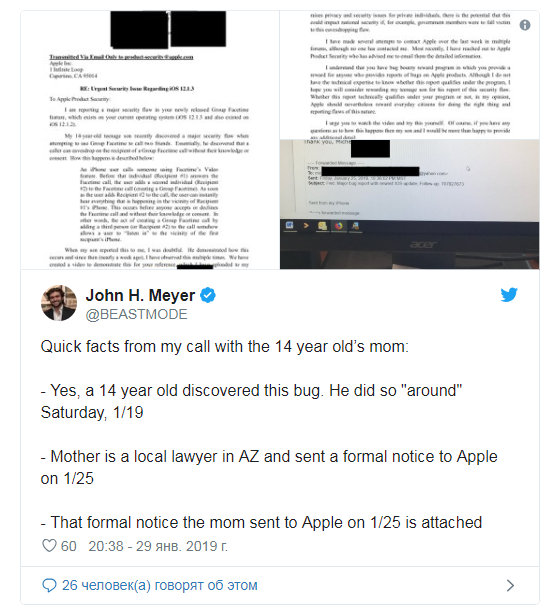

Как выяснилось позже, первым проблему обнаружил 14-летний подросток из Аризоны Грант Томпсон (Grant Thompson), и это произошло задолго до того, как информация о проблеме стала известна широким массам, 19 января 2019 года. Подросток играл в Fortnite и координировал свои действия с друзьями через групповой звонок FaceTime, когда случайно добавил сам себя к разговору и обнаружил баг.

Мать Гранта, Мишель Томпсон (Michele Thompson), попыталась уведомить разработчиков Apple об опасной ошибке всеми возможными способами. У себя в Twitter женщина писала, что уже направила компании баг-репорт, вкратце описывала саму проблему и утверждала, что у них с сыном есть видео, демонстрирующее эксплуатацию ошибки в деле. Кроме того, Мишель послала аналогичное сообщение в Facebook, написала письмо в Apple, отправила факс и позвонила в поддержку компании.

К сожалению, на обращение Томпсон не обратил внимания практически никто, а в Apple попросту проигнорировали все ее попытки уведомить о баге. В поддержке женщине и вовсе предложили войти под аккаунтом разработчика и заполнить баг-репорт по всем правилам. Одним из немногих, кто заметил сообщения женщины, был ИТ-предприниматель Джон Мейер (John Meyer), который связался с Томпсонами и позже опубликовал у себя в Twitter все отправленные ими сообщения и документы, подчеркивая, что Мишель и ее сын сделали все, что могли, и сделали это правильно.

Увы, разработчики Apple отреагировали на проблему лишь тогда, когда информация о баге распространилась по социальным сетям со скоростью лесного пожара (очень иронично, но это произошло в понедельник, 28 января, в международный день защиты персональных данных).

Конечно, стоит учитывать, что представители Apple получают множество уведомлений о багах каждый день, в том числе «мусорных», неверных и заведомо фальшивых. Но теперь, когда СМИ стало известно об отчаянных многодневных попытках Томпсон связаться с Apple, многие специалисты сходятся во мнении, что ИТ-компаниям все же стоит быть внимательными не только к сообщениям экспертов, а слушать и простых пользователей и предоставить последним работающие и более очевидные каналы связи с разработчиками.

WannaCry жив

Прошло уже полтора года после массовых атак шифровальщика WannaCry, взбудораживших без преувеличения весь мир. Эксперты компании Kryptos Logic по-прежнему поддерживают работу «аварийного рубильника», совместно со специалистами компании Cloudflare, защищающими этот домен от DDoS-атак. И, как показывают наблюдения, WannaCry все еще подает признаки жизни.

- Домен, играющий роль «стоп-крана» для малвари, до сих пор привлекает около 17 000 000 запросов в неделю.

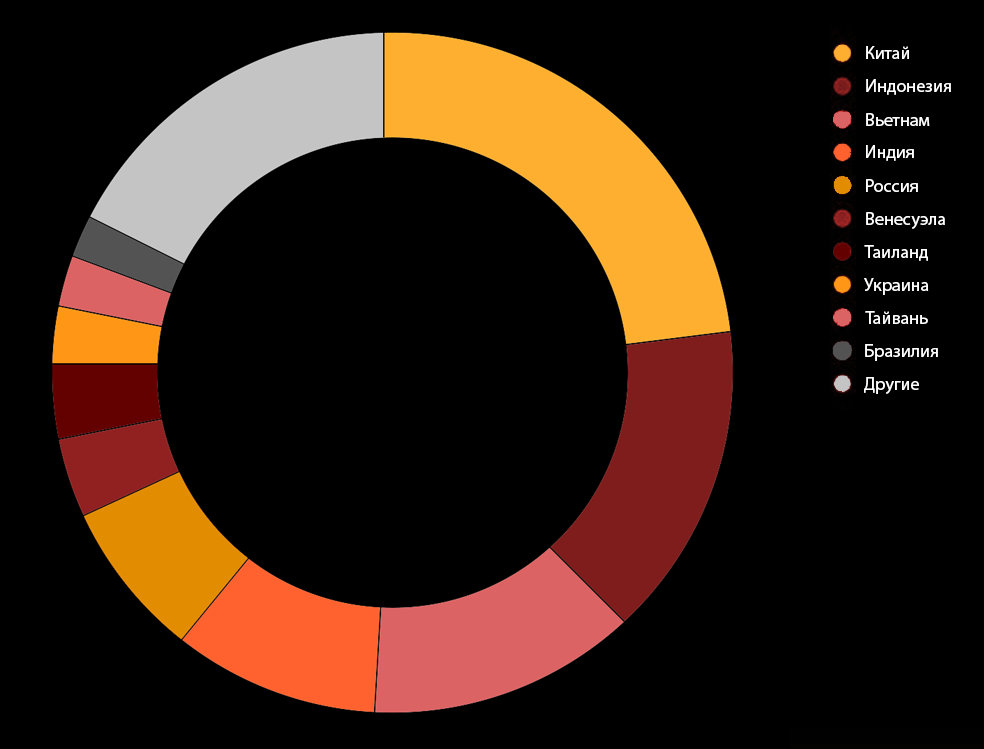

- Эти обращения исходят с 630 000 уникальных IP-адресов, относящихся к 194 странам мира. Больше всего машин, зараженных WannaCry, находится в Китае, Индонезии и Вьетнаме. Россия занимает 5-е место в списке.

Криптовалюты под атакой

2019 год начался сразу с нескольких крупных атак на различные криптовалюты и известные биржи. Ущерб от действий преступников исчисляется миллионами долларов.

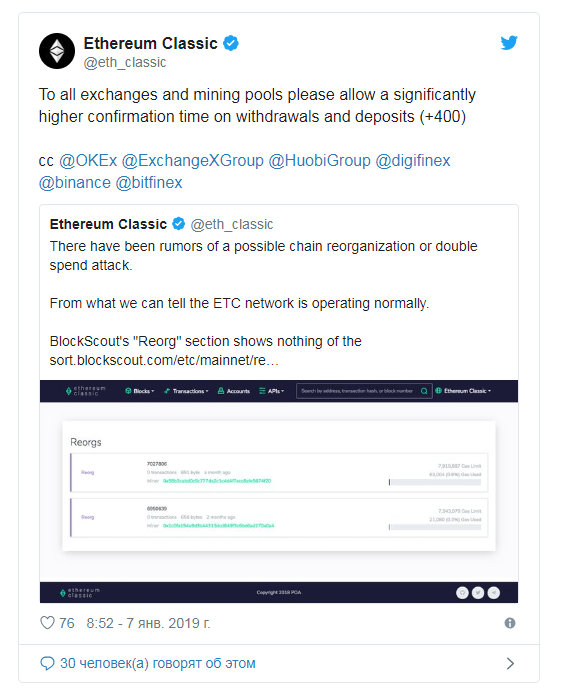

Ethereum Classic

В начале января разработчики крупной криптовалютной биржи Coinbase опубликовали в официальном блоге компании пост, в котором рассказали об атаках на блокчейн криптовалюты Ethereum Classic (ETC).

Подозрительная активность, которую специалисты характеризуют как «глубокую реорганизацию блокчейна Ethereum Classic», началась 5 января 2019 года и продолжалась еще много дней. По данным на 7 января 2019 года, неизвестные атакующие осуществили пятнадцать реорганизаций и атак двойной траты, суммарно «заработав» на этом 219 500 ETC (около 1,1 миллиона долларов США).

В блоге исследователи подробно рассказали о так называемых атаках двойной траты (double spend). Как несложно догадаться по названию, данный вектор атак подразумевает, что преступник может несколько раз потратить одни и те же средства.

Вскоре информацию специалистов Coinbase подтвердили их коллеги из Bitfly, а также сами разработчики Ethereum Classic, которые сначала всё отрицали. Фактически на криптовалюту была устроена атака 51%, а затем преступники выполнили двойные траты.

После обнаружения третьей реорганизации блокчейна ETC команда Coinbase заморозила операции с этим токеном на своей площадке. На такой же шаг пошли и разработчики биржи Kraken. Кроме того, о намерении компенсировать убытки своим пользователям заявили представители обменника Gate.io.

Теперь специалисты и сообщество критикуют как разработчиков ETC, не заметивших подозрительную активность в собственной сети, так и представителей Coinbase, которые молчали о происходящем три дня, тем самым подвергая пользователей дополнительному риску.

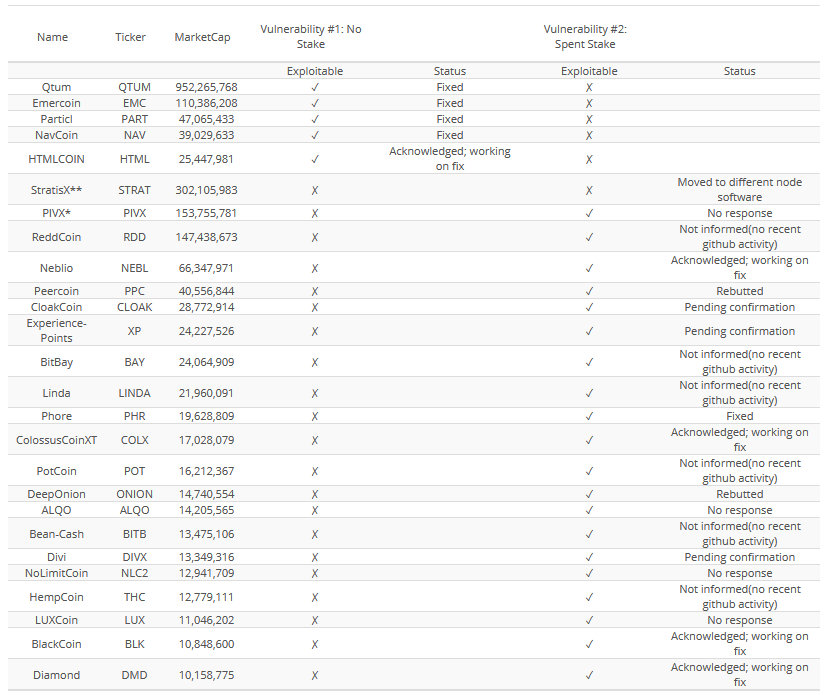

Баги в PoS-криптовалютах

Эксперты из Иллинойского университета в Эрбане — Шампейне рассказали об атаке Fake Stake, которая представляет угрозу для 26 proof-of-stake (доказательство доли владения, PoS) криптовалют. Исследователи пишут, что обнаружили две уязвимости, делающие эту атаку возможной.

Обнаруженные баги позволяют сетевому атакующему с очень малой долей владения вызвать отказ в работе любого сетевого узла с определенным ПО. Такая проблема может быть крайне опасна, потому что атакующий сможет попросту избавиться от неугодных ему конкурирующих узлов и совершить атаку 51% на блокчейн целевого токена.

Авторы Fake Stake отмечают, что многие криптовалюты — это форки и «потомки» Bitcoin, которые опираются на ту же кодовую базу, добавив к ней PoS-функциональность. Причем многие идеи разработчики копируют, забывая о безопасности, что приводит к возникновению новых уязвимостей, которых не было в «родительской» кодовой базе.

В корне проблемы Fake Stake лежит тот факт, что имплементации PoSv3 не валидируют должным образом сетевые данные перед подключением к делу ценных ресурсов (к примеру, RAM и жесткого диска). В итоге атакующий с совсем небольшой долей владения (или вообще без таковой) может «забить» RAM и диск узла жертвы мусорными данными, спровоцировав отказ в работе.

Эксперты обнаружили проблемы еще в августе 2018 года и с октября прошлого года информируют о них разработчиков уязвимых криптовалют. К сожалению, с некоторыми командами исследователям не удалось связаться до сих пор. Другие уже выпустили патчи и устранили уязвимости. Нужно отметить, что все уязвимые криптовалюты демонстрируют небольшую рыночную капитализацию, из них самая «крупная» — Qtum, занимающая лишь 30-ю позицию на CoinMarketCap.

Список уязвимых перед Fake Stake криптовалют можно увидеть ниже. Также PoC-код, демонстрирующий Fake Stake в действии, уже доступен на GitHub на тот случай, если разработчики других PoS-криптовалют решат протестировать свой код на предмет уязвимостей.

LocalBitcoins

Операторы платформы LocalBitcoins, которая представляет собой P2P-обменник и позволяет пользователям покупать криптовалюту друг у друга, сообщили об атаке на проект. Инцидент произошел 26 января 2019 года и длился как минимум пять часов.

Пользователи обменника сообщали, что при попытке посетить официальный форум LocalBitcoins их ждал редирект на страницу, имитировавшую страницу авторизации LocalBitcoins. Если пользователь не замечал подвоха и вводил свои учетные данные на фишинговой странице, те попадали в руки неизвестных злоумышленников, которые также не забывали запрашивать у жертв коды двухфакторной аутентификации, если она была включена.

В итоге администрация обменника была вынуждена временно приостановить работу форума, а затем и осуществление транзакций. В отчете, опубликованном уже после расследования инцидента, разработчики платформы сообщили, что проблема заключалась в одной из функций неназванного стороннего ПО. В итоге форум по-прежнему отключен из соображений безопасности, а команда LocalBitcoins все еще пытается оценить ущерб, нанесенный пользователям.

Сами пользователи платформы проследили украденную криптовалюту до Bitcoin-кошелька преступников, куда поступило 7,95205862 биткойна (около 28 200 долларов по курсу на момент инцидента).

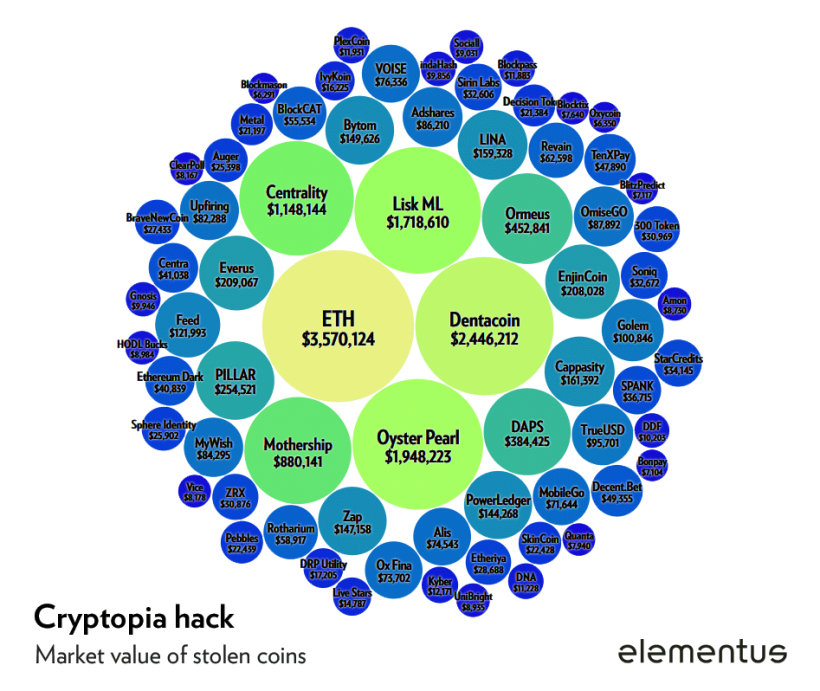

Cryptopia

В середине января 2019 года популярная новозеландская криптовалютная биржа Cryptopia сообщила, что понесла «значительные убытки» в результате кибератаки.

Об инциденте до сих пор не известно практически ничего конкретного: представители биржи не сообщают ни точный размер ущерба, причиненного торговой площадке и ее пользователям, ни от какой именно атаки пострадала платформа. Согласно последним обновлениям в официальном Twitter проекта, в настоящее время расследованием случившегося занимаются правоохранительные органы, поэтому администрация Cryptopia «отрезана» от собственных систем и не имеет доступа к бирже (которая, разумеется, по-прежнему не работает).

Тем временем весьма интересные данные публикуют аналитики компании Elementus. Ранее они уже проследили движение средств и подсчитали, что суммарный ущерб от атаки может составлять около 16 миллионов долларов в различных токенах.

А в конце месяца эксперты Elementus и вовсе сообщили, что злоумышленники продолжают грабить пострадавшую биржу, так как они, в отличие от администраторов платформы, не утратили доступ к кошелькам.

По данным исследователей, 28 января 2019 года неизвестные опустошили еще около 17 тысяч кошельков, похитив 1675 ETH (примерно 180 тысяч долларов по текущему курсу).

Хуже того, похоже, далеко не все пользователи Cryptopia знают об атаке на биржу, так как, согласно Elementus, тысячи человек по-прежнему продолжают пополнять свои счета (большинство средств поступает от майнинговых пулов, то есть майнеры не потрудились сменить адреса, на которые перечисляются токены).

Например, в результате нового хищения средств пострадали 5000 кошельков, которые уже были опустошены две недели назад, однако пользователи снова пополнили их, и хакеры ограбили их второй раз.

Миллион долларов за эксплоиты

-

Компания Zerodium объявила о существенном повышении цен на эксплоиты. Если ранее за устойчивый удаленный джейлбрейк для iOS предлагали 1 500 000 долларов США, то теперь размер выплаты увеличился до 2 000 000.

-

Обязательное условие для такого джейлбрейка — отсутствие какого-либо взаимодействия с пользователем, то есть все должно происходить автоматически. Если же минимальное взаимодействие с пользователем все же требуется, такой эксплоит будет оценен в 1 500 000 долларов США.

-

Вдвое увеличились выплаты за RCE-уязвимости нулевого дня и эксплоиты для них в мессенджерах WhatsApp и iMessage, а также приложениях для работы с SMS/MMS на разных платформах. Ранее на эксплуатации таких багов можно было заработать до 500 000 долларов США, а теперь до 1 000 000 долларов.

-

Интересно, что при этом 0day-уязвимости в Signal, Telegram и Facebook Messenger по-прежнему стоят 500 000 долларов США.

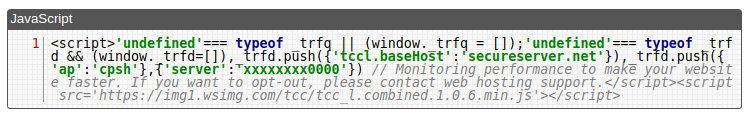

Скрипты GoDaddy

Веб-разработчик Игорь Кромин (Igor Kromin) привлек внимание СМИ и пользователей к интересной проблеме.

Все началось с того, что специалист попытался найти причину ошибки, связанной с невозможностью загрузки некоего файла JavaScript (как выяснилось потом, проблему Кромин искал не там, где следовало, и корень бага вообще скрывался в Safari). В результате он обнаружил на своем сайте незнакомый JavaScript и буквально не поверил своим глазам, когда прочитал комментарий, гласивший, что скрипт внедрен в код не какими-то злоумышленниками, но одним из крупнейших в мире регистраторов и хостеров — компанией GoDaddy.

«Конечно, комментарий к скрипту полностью объяснял, что происходит, но сначала я просто не хотел верить, что сам хостер внедрил скрипт JavaScript в мой сайт без моего согласия! Но оказалось, что GoDaddy сделал именно это, и они оправдывают [свои действия] сбором метрик и улучшением производительности», — пишет Кромин.

Как выяснилось, внедрение скриптов в код сайтов клиентов — это часть системы GoDaddy Real User Metrics (RUM), предназначение которой компания описывает так: «позволяет находить внутренние „узкие места“ и возможности для оптимизации путем внедрения небольшого сниппета JavaScript на пользовательские сайты».

По сути, скрипт отслеживает производительность сайта, собирает информацию о скорости загрузки страниц и времени установления соединения, а затем эта статистика используется для оптимизации систем GoDaddy, роутинга, конфигурации серверов и так далее. Ирония ситуации заключается в том, что разработчики признают: сам скрипт может негативно влиять на производительность сайтов и вызывать проблемы в их работе.

После того как Кромин привлек внимание сообщества к проблеме, оказалось, что сбор статистики включен по умолчанию, но от него все же можно отказаться, если зайти в настройки cPanel Shared Hosting или cPanel Business Hosting и отключить там функциональность Help Us.

Недовольство комьюнити вынудило представителей GoDaddy выступить с официальным заявлением. Разработчики заверили, что понимают озабоченность пользователей, и сообщили, что немедленно прекратят внедрять JavaScript на сайты клиентов. Программу мониторинга пообещали основательно переработать и возобновить позднее, но предоставив сами пользователям возможность решать, нужен ли им такой сбор статистических данных.

Роскомнадзор снял блокировку с Amazon

Роскомнадзор снял блокировку с 2,7 миллиона IP-адресов компании Amazon, так как ими для уклонения от блокировок больше не пользуется мессенджер Telegram. Однако специалисты отмечают, что Роскомнадзор, похоже, просто изменил тактику и не собирается прекращать попытки блокировать мессенджер.

«Судя по всему, они увеличили ботнет-ферму, сканящую популярные хостинговые сервисы, увеличили ферму „клиентов“ Telegram, установили у ряда провайдеров в опытную эксплуатацию оборудование, выделяющее характерный трафик прокси-серверов, развернули программы анализа соцсетей, уменьшили время реакции на нахождение новых IP-адресов с нескольких дней до примерно часа. Это, конечно же, не очень хорошо сказывается на работе Telegram»

— Филипп Кулин, создатель сервиса Usher2.Club, отслеживающего выгрузки РКН

Японские власти «ломают» IoT

Японское правительство одобрило поправки в законодательство, которые позволят госслужащим вторгаться на пользовательские устройства интернета вещей в рамках масштабной «переписи» IoT-девайсов.

На такие меры власти решили пойти в преддверие летних Олимпийских игр 2020 года, которые пройдут в столице страны Токио. Во время Олимпиады власти страны опасаются «правительственных» кибератак на инфраструктуру игр, подобных Olympic Destroyer. Напомню, что вредонос атаковал зимние Олимпийские игры в Пхёнчане, и во время церемонии на стадионе отключился Wi-Fi и телевизионные системы, а также переставал функционировать официальный сайт Олимпиады.

Чтобы подготовиться к подобному и заранее принять защитные меры, власти решили дать сотрудникам Национального института информационно-коммуникационных технологий (NICT) полномочия искать уязвимые устройства интернета вещей в стране (под патронажем министерства внутренних дел и коммуникаций). Госслужащие получат право перебирать дефолтные пароли и использовать так называемые словарные атаки для выявления незащищенных гаджетов.

По итогам этого исследования будет составлен перечень уязвимых устройств, использующих учетные данные по умолчанию или слишком простые пароли. Затем эта информация будет передана властям, они, в свою очередь, передадут данные интернет-провайдерам, чтобы те могли связаться с владельцами устройств, уведомить их о проблемах и обезопасить «дырявые» гаджеты.

Поиск уязвимых устройств должен стартовать уже в следующем месяце, и в общей сложности власти планируют проверить около 200 миллионов девайсов, начиная с роутеров и веб-камер.

Устаревшее ПО

-

Эксперты Avast опубликовали интересную статистику, собранную на 163 000 000 устройств пользователей Avast и AVG (разумеется, в обезличенном виде). Специалисты пришли к выводу, что в подавляющем большинстве пользователи Windows имеют на своих машинах устаревшее ПО, давно не получавшее обновлений, что подвергает их системы риску.

-

Чаще всего пользователи забывают или не хотят обновлять Adobe Shockwave, VLC Media Player и Skype, которые занимают первые 3 места в списке устаревших программ.

-

За ними, с совсем небольшим отрывом, следуют уязвимые версии Java Runtime Environment версий 6–8, 7-Zip, а также Foxit Reader.

- Еще одна проблема — устаревшие версии пакета Microsoft Office: 15% всех установок Office приходится на Enterprise 2007. Поддержка данной версии была прекращена еще в 2017 году, так что обновлений безопасности она не получает уже почти 2 года.

-

Windows 7 по-прежнему лидирует и установлена на машинах 43% пользователей, хотя доля Windows 10 и составляет внушительные 40%.

-

Проблема в том, что около 15% пользователей Windows 7 работают с RTM-версиями, хотя те не поддерживаются с 2013 года и практически не получают важных обновлений с тех самых пор. В свою очередь, устаревшие версии Windows 10 можно найти на 9% машин.

xDedic закрыли

Еще в июне 2016 года специалисты «Лаборатории Касперского» рассказали о хакерской торговой площадке xDedic, на которой злоумышленники продавали доступ к взломанным серверам со всего мира. Тогда ресурс, работавший в обычном интернете, а не в зоне .onion, быстро исчез с радаров и, казалось, прекратил свою деятельность.

Как выяснилось вскоре, xDedic продолжил работу, но перебрался в даркнет. Новый xDedic полностью копировал дизайн старого сайта. Весной 2017 года эксперты Flashpoint сообщали, что ресурс не просто продолжал работать, но не испытывал никаких проблем (на которые после ухода xDedic в даркнет так надеялись ИБ-специалисты). По данным Flashpoint, если ранее на сайте продавали доступ более чем к 70 тысячам взломанных серверов по всему миру, то в 2017 году ресурс предлагал своим посетителям уже более 85 тысяч взломанных серверов.

Но похоже, теперь xDedic все же пришел конец. Представители Европола и ФБР опубликовали пресс-релизы, в которых рассказали о международной операции, в ходе которой 24 января был перехвачен контроль над обоими доменами торговой площадки, сам xDedic закрыт, а в распоряжении правоохранителей оказался список всех клиентов ресурса. В операции принимали участие правоохранительные органы США, Бельгии, Германии, Украины, а также Европол, налоговое управление США и иммиграционная и таможенная полиция США.

По оценке следователей, за годы работы xDedic поспособствовал совершению случаев мошенничества, общий ущерб от которых может достигать 68 миллионов долларов.

Сообщается, что инфраструктура ресурса, базировавшаяся в Бельгии и Украине, была «демонтирована». Эту информацию подтвердили представители украинской Киберполиции, которые также сообщили о задержании и допросе трех подозреваемых.

3 правообладателя удаляют контент из Google

-

Согласно опубликованному Google отчету о прозрачности, из 160 000 правообладателей, запрашивающих удаление контента из поисковой выдачи, всего 3 ответственны за удаление почти 1 000 000 000 ссылок.

-

Хотя в последние два года число жалоб на нарушение DMCA сокращается, статистика по-прежнему изрядно шокирует. Так, в 2018 году из поисковой выдачи исключили более 700 000 000 ссылок, тогда как в 2011 году, когда компания Google только начала публиковать статистику, их количество равнялось 160 000.

-

Возглавляет список наиболее активных держателей прав Британская ассоциация производителей фонограмм (British Phonographic Industry, BPI): за прошедшие годы BPI пожаловалась на 425 000 000 ссылок, то есть ответственна более чем за 10% жалоб.

-

Второе и третье места поделили между собой APDIF Mexico и APDIF Brazil. На их счету 252 000 000 и 247 000 000 запросов на удаление соответственно.

Европол ищет DDoS’еров

В апреле 2018 года Европол отчитался о ликвидации одного из крупнейших в мире сервисов для DDoS-атак — Webstresser. Напомню, что этот ресурс существовал с 2015 года и предлагал всем желающим (даже если у клиента нет какой-либо технической подготовки) устроить DDoS-атаку на заданную цель. Такая «услуга» обходилась пользователям Webstresser всего в 10–15 евро в месяц, и за время своего существования сервис поспособствовал организации примерно 4 миллионов DDoS-атак.

Теперь представители Европола сообщили, что почти год назад им при поддержке голландской и британской полиции удалось получить данные о 151 тысяче зарегистрированных пользователей Webstresser. И как выяснилось, в последнее время правоохранители активно работали над привлечением к ответственности клиентов ныне закрытого сервиса.

Официальный пресс-релиз гласит, что британская полиция уже «навестила» многих пользователей Webstresser и изъяла у них более 60 единиц персональных электронных устройств.

Голландская полиция и прокуратура и вовсе создали специальный проект под названием Hack_Right, призванный защитить малолетних нарушителей, совершивших преступление впервые. К ним применяют более мягкие формы наказания, чтобы не подталкивать подростков к более серьезным нарушениям законов. Сообщается, что голландские пользователи Webstresser уже опробовали эти альтернативные наказания на себе.

Кроме того, представители Европола обещают, что в самом ближайшем будущем еще более 250 бывших клиентов Webstresser и других подобных сервисов для DDoS-атак столкнутся с серьезными последствиями своих поступков и понесут ответственность за причиненный ими ущерб.

Также правоохранители напоминают, что в конце декабря 2018 года объединенными усилиями США, Британии и Нидерландов были закрыты сразу 15 крупных сервисов для DDoS-атак по найму. Об их пользователях власти тоже не забыли и обещают «прийти» за всеми.

«Масштаб не важен, пользователи всех уровней находятся под наблюдением правоохранительных органов, будь это геймер, решивший выгнать из игры конкурента, или высокоуровневый хакер, осуществлявший DDoS-атаки против коммерческих целей ради финансовой выгоды», — подчеркивают в Европоле.

100 000 вредоносных сайтов ушли в офлайн

Инициатива URLhaus была создана в марте 2018 года и призвана бороться с распространением малвари. Энтузиасты собирают URL-адреса активных вредоносных кампаний и делятся ими, чтобы ИБ-сообщество могло оперативно предпринимать меры, то есть вносить их в черные списки или уводить в офлайн. Недавно URLhaus подвели промежуточные итоги и опубликовали статистику.

-

265 специалистов по информационной безопасности обнаруживали около 300 вредоносных сайтов каждый день.

-

Порядка 2/3 хостингов малвари располагаются в Китае или США.

-

В среднем на отключение одного вредоносного сайта уходит 8 дней 10 часов и 24 минуты.

-

В таких странах, как Китай, обезвреживание сайтов занимает больше времени и требует уже более 30 дней.

-

За прошедшие 10 месяцев участникам URLhaus удалось обезвредить около 100 000 вредоносных URL.

-

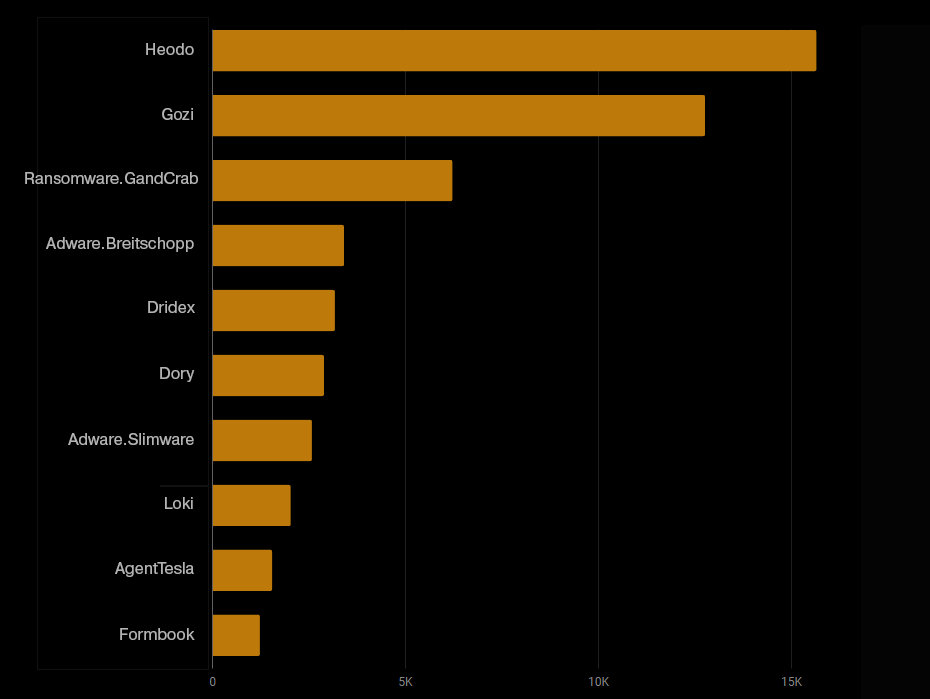

15 700 сайтов имели отношение к распространению разных версий Emotet (он же Heodo), а еще 12 800 распространяли трояна Gozi.

Автоматизация фишинга

Польский ИБ-специалист Петр Душиньский (Piotr Duszyński) опубликовал на GitHub свою разработку, названную Modlishka. В первую очередь этот инструмент ориентирован на пентестеров, однако злоумышленники могут использовать его для автоматизации фишинговых атак и даже обхода двухфакторной аутентификации.

По сути, Modlishka представляет собой обратный прокси (reverse proxy), модифицированный специально для работы с трафиком со страниц логина и для фишинговых операций. Modlishka размещается между жертвой фишера и целевым сайтом (Gmail, Yahoo, ProtonMail). Когда пользователь подключается к серверу Modlishka на фишинговом домене, обратный прокси обращается к настоящему сайту, за который пытается себя выдать. В итоге жертва видит контент с настоящего сайта, однако весь ее трафик при этом проходит через сервер Modlishka.

Любые учетные данные, которые вводит пользователь, автоматически сохраняются в бэкенде Modlishka. Инструмент помогает даже перехватывать введенные пользователем одноразовые коды двухфакторной аутентификации, и, если атакующий будет действовать достаточно быстро, в реальном времени, он сможет использовать эти коды для входа в аккаунт жертвы.

Так как Modlishka не использует никаких шаблонов и работает напрямую с целевым сайтом, потенциальному злоумышленнику не придется тратить время на тонкую настройку и «клонирование» легитимного ресурса. В сущности, понадобится только фишинговый домен и действительный TLS-сертификат, чтобы пользователи не получали предупреждений об отсутствии HTTPS.

Сам разработчик описывает Modlishka как point-and-click решение, которое крайне просто настроить и автоматизировать, в отличие от многих других фишинговых тулкитов для пентестеров. Интересно, что Душиньский мало тревожится о том, что его инструментом могут пользоваться не только ИБ-специалисты, но и преступники, которым Modlishka может существенно облегчить жизнь:

«Нужно признать, что без работающего proof-of-concept, который по-настоящему доказывает [серьезность проблемы], риск так и остается теоретическим и никаких реальных мер не предпринимается. Данный статус-кво и плохая информированность об угрозе создают идеальные условия для злоумышленников, которые будут рады использовать проблему».

4,3% Monero добыты злоумышленниками

-

Специалисты из Мадридского университета имени Карла III и Королевского колледжа Лондона изучили 4 400 000 образцов малвари, собранных с 2007 по 2018 год. Исследователи хотели узнать, какое количество токенов криптовалюты Monero (XMR) за последние годы было добыто при помощи вредоносных решений для майнинга.

-

Добавив к изученной малвари статистику майниговых пулов и криптовалютных кошельков, эксперты подсчитали, что за четыре года преступники добыли 4,3% всех токенов Monero, что равняется примерно 56 000 000 долларов по курсу на момент публикации отчета. То есть вредоносные майнеры суммарно приносят своим операторам порядка 1 200 000 долларов ежемесячно.

WhatsApp против дезинформации

Разработчики Facebook и мессенджера WhatsApp, принадлежащего социальной сети, продолжают борьбу с фальшивыми новостями, то есть с распространением намеренной дезинформации через социальные медиа (а порой и через обычные СМИ).

Дело в том, что WhatsApp — один из главных каналов в мире для распространения таких фейков. К примеру, во время прошлогодних выборов в Бразилии таким образом распространялись самые разные фальшивки, ложный компромат о кандидатах и многочисленные теории заговора. Тогда более половины из 50 самых популярных и часто пересылаемых изображений в политических группах были признаны фальшивыми, то есть содержали гарантированно ложную информацию.

Разработчики WhatsApp уже пытались бороться с этой проблемой, однако до последнего времени ограничения применялись точечно. К примеру, еще в прошлом году в Индии вступило в силу ограничение, запрещающее пересылать одно сообщение другим пользователям или группам более пяти раз. На этот шаг разработчики пошли после того, как через WhatsApp в Индии стали распространяться данные о похищениях детей, руководствуясь которыми разъяренная толпа линчевала нескольких человек, что в итоге привело к массовым арестам и крупному скандалу.

В остальном мире до недавнего времени ограничение составляло 20 пересылок для одного сообщения. Но теперь агентство Reuters сообщило, что ограничение на пересылку одного сообщения не более пяти раз было решено применить для всех пользователей мессенджера во всех странах (напомню, что пользовательская база WhatsApp насчитывает порядка 1,5 миллиарда человек). Разработчики говорят, что сначала ограничение заработает для пользователей Android, а в самом скором будущем также появится в WhatsApp для iOS.

Другие интересные события месяца

-

При смене номера телефона можно увидеть чужие сообщения в WhatsApp

-

Хакер, едва не оставивший без интернета целую страну, получил тюремный срок

-

Во всех имплементациях SCP за последние 36 лет содержались уязвимости

-

Из-за уязвимости в системе бронирования пострадала 141 авиакомпания

-

Роскомнадзор возбудит административные дела против Facebook и Twitter

-

Найдены уязвимости в распространенных прошивках для Wi-Fi SoC

-

Facebook блокировала сторонние инструменты для изучения политической рекламы