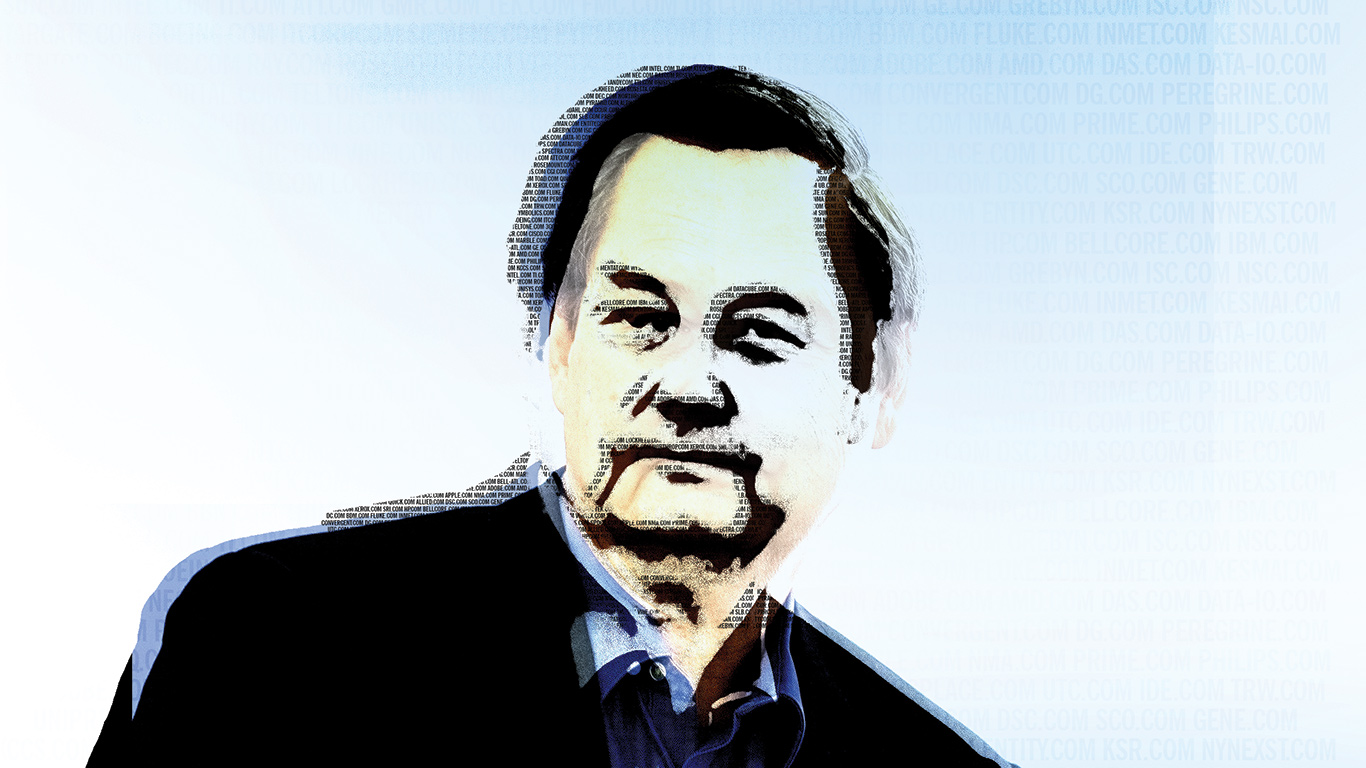

Интервью с создателем DNS Полом Мокапетрисом

«Доменные имена знают все, а моего имени не знает никто», — грустно пошутил мой собеседник. Действительно, DNS кажется такой утилитарной и привычной вещью, что никому и в голову не приходит задаться вопросом о том, как все это создавалось и кто за этим стоит.