Содержание статьи

- Целевые атаки на iOS

- EFI-малварь в пиратских сборках Windows

- Вышла Kali Linux 2023.2 с 13 новыми инструментами

- Деанон Tor-серверов через ETag

- Gigabyte устранила бэкдор в матплатах

- Массовый слив данных российских компаний

- Закрылся один из крупнейших торрент-трекеров в мире

- Чат-бот будет общаться с мошенниками

- Сотни компаний пострадали из-за бага в MOVEit Transfer

- Китай ограничит Bluetooth и Wi-Fi внутри страны

- Другие интересные события месяца

Целевые атаки на iOS

В начале июня ФСБ и ФСО России сообщили о «разведывательной акции американских спецслужб, проведенной с использованием мобильных устройств фирмы Apple». Вскоре после этого «Лаборатория Касперского» опубликовала развернутый отчет о целевых атаках, направленных на устройства, работающие под управлением iOS.

Эта кампания получила название «Операция „Триангуляция“» (Operation Triangulation), и, по данным «Лаборатории Касперского», целью атак было «незаметное внедрение шпионского модуля в iPhone сотрудников компании — как топ‑менеджмента, так и руководителей среднего звена». По данным компании, эти атаки начались еще в 2019 году.

Представители ФСБ сообщали, что «полученная российскими спецслужбами информация свидетельствует о тесном сотрудничестве американской компании Apple с национальным разведсообществом, в частности АНБ США, и подтверждает, что декларируемая политика обеспечения конфиденциальности персональных данных пользователей устройств Apple не соответствует действительности».

Компанию Apple обвиняли в том, что она «предоставляет американским спецслужбам широкий спектр возможностей по контролю как за любыми лицами, представляющими интерес для Белого дома, включая их партнеров по антироссийской деятельности, так и за собственными гражданами».

В свою очередь, Евгений Касперский писал в блоге, что «главной причиной этого инцидента является закрытость iOS», называя операционную систему Apple «черным ящиком», где «годами могут скрываться шпионские программы».

Представители Apple отвергли эти обвинения, заявив, что компания «никогда не работала и не будет работать с каким‑либо правительством над внедрением бэкдора в какой‑либо продукт Apple». Позже разработчики iOS выпустили патчи для уязвимостей CVE-2023-32434 и CVE-2023-32435, которые представляли угрозу для всех версий iOS, вышедших до iOS 15.7. Уязвимости были связаны с «Операцией „Триангуляция“» и описываются как баги в ядре и в движке WebKit.

Исследователи «Лаборатории Касперского» уже опубликовали бесплатную утилиту triangle_check, которая позволяет найти следы заражения в резервной копии устройства Apple.

Также, почти одновременно с выходом патчей Apple, эксперты представили анализ написанного на Objective-C вредоноса TriangleDB, который использовался в этой кампании.

TriangleDB загружается на устройства после того, как атакующие получают root-права в результате успешной эксплуатации уязвимости в ядре iOS. Вредонос предоставляет хакерам возможности скрытого наблюдения и работает исключительно в памяти iOS-устройства, а его следы удаляются при перезагрузке.

Эксперты пришли к выводу, что TriangleDB — это сложное шпионское ПО, которое содержит широкий спектр функций для сбора данных и мониторинга.

«Анализируя эту атаку, мы обнаружили сложный имплант для iOS, у которого много примечательных особенностей. Мы продолжаем свое исследование и будем держать в курсе наших новых находок об этой сложной атаке. Мы призываем сообщество специалистов по кибербезопасности объединиться для обмена знаниями и сотрудничества, чтобы получить более четкую картину существующих угроз», — комментирует Леонид Безвершенко, эксперт по кибербезопасности «Лаборатории Касперского».

100 миллиардов рублей составила прибыль российских майнеров

- Директор департамента финансовой политики Минфина Иван Чебесков рассказал на Петербургском экономическом форуме, что в России добывается криптовалюта примерно на 4 миллиарда долларов США.

- При этом прибыль майнеров составляет порядка 100 миллиардов рублей. Чебесков отметил, что при текущих условиях доходы бюджета от налогообложения отрасли могли бы составить около 20 миллиардов рублей, если бы майнеры вообще платили налоги.

EFI-малварь в пиратских сборках Windows

Компания «Доктор Веб» сообщила, что в пиратских сборках Windows 10 обнаружен троян‑стилер, который злоумышленники распространяли через неназванный торрент‑трекер.

Вредонос, получивший имя Trojan.Clipper.231, подменяет в буфере обмена адреса криптокошельков адресами, принадлежащими злоумышленникам. На данный момент с помощью этой малвари хакерам удалось похитить криптовалюту на 19 тысяч долларов США.

Исследователи рассказали, что в конце мая 2023 года в компанию обратился клиент с подозрением на заражение компьютера под управлением ОС Windows 10. Проведенный специалистами анализ подтвердил, что в системе присутствуют троянские программы — стилер Trojan.Clipper.231, а также вредоносные приложения Trojan.MulDrop22.7578 и Trojan.Inject4.57873, запускающие его.

В то же время выяснилось, что целевая ОС была неофициальной сборкой и вредоносные программы встроены в нее изначально. Дальнейшее исследование обнаружило несколько таких зараженных сборок Windows:

- Windows 10 Pro 22H2 19045.2728 + Office 2021 x64 by BoJlIIIebnik RU.iso;

- Windows 10 Pro 22H2 19045.2846 + Office 2021 x64 by BoJlIIIebnik RU.iso;

- Windows 10 Pro 22H2 19045.2846 x64 by BoJlIIIebnik RU.iso;

- Windows 10 Pro 22H2 19045.2913 + Office 2021 x64 by BoJlIIIebnik [RU, EN].iso;

- Windows 10 Pro 22H2 19045.2913 x64 by BoJlIIIebnik [RU, EN].iso.

Все они были доступны для скачивания на неназванном торрент‑трекере, однако исследователи не исключают, что злоумышленники использовали и другие сайты для распространения вредоносных образов.

Малварь в этих сборках расположена в системном каталоге:

- \Windows\Installer\iscsicli.exe (Trojan.MulDrop22.7578);

- \Windows\Installer\recovery.exe (Trojan.Inject4.57873);

- \Windows\Installer\kd_08_5e78.dll (Trojan.Clipper.231).

Стилер инициализируется в несколько стадий. На первом этапе через системный планировщик задач запускается Trojan.MulDrop22.7578: %SystemDrive%\.

Задача вредоноса — смонтировать системный EFI-раздел на диск M:\, скопировать на него два других компонента, после чего удалить оригиналы троянских файлов с диска C:, запустить Trojan. и размонтировать EFI-раздел.

В свою очередь, Trojan.Inject4.57873 с использованием техники Process Hollowing внедряет Trojan.Clipper.231 в системный процесс %WINDIR%\, после чего стилер начинает работать в его контексте.

Получив управление, Trojan.Clipper.231 приступает к отслеживанию буфера обмена и подменяет скопированные адреса криптокошельков адресами, заданными хакерами. Однако отмечается, что у вредоноса есть ряд ограничений. Во‑первых, выполнять подмену он начинает только при наличии системного файла %WINDIR%\. Во‑вторых, троян проверяет активные процессы. Если он обнаруживает процессы опасных для него приложений, то адреса криптокошельков не подменяет.

Исследователи сообщают, что внедрение малвари в EFI-раздел компьютеров по‑прежнему встречается весьма редко. Поэтому выявленный случай представляет большой интерес для ИБ‑специалистов.

По подсчетам аналитиков, на момент публикации отчета с помощью Trojan.Clipper.231 было украдено 0,73406362 BTC и 0,07964773 ETH, что эквивалентно сумме 18 976 долларов США или 1 568 233 рублям.

Последствия ликвидации EncroChat

- В 2020 году европейские правоохранители ликвидировали платформу для зашифрованных коммуникаций EncroChat, которой пользовались более 60 000 преступников по всему миру.

- Как теперь рассказали в Европоле, с 2020 года правоохранители Франции и Нидерландов, совместно с коллегами в других странах, арестовали 6558 человек, которые были пользователями EncroChat. При этом 197 из них находились в списке особо важных целей.

- Используя собранные в EncroChat данные, власти конфисковали у подозреваемых более 270 тонн наркотических веществ (включая героин, кокаин и каннабис), 971 автомобиль, 271 объект недвижимости, 923 единицы оружия, 68 единиц взрывчатых веществ, 40 самолетов и 83 катера.

- Также в руки правоохранительных органов перешли 810 000 000 долларов наличными, а еще 168 000 000 долларов были заморожены на различных счетах.

- Большинство пользователей EncroChat имели отношение либо к организованной преступности (34,8%), либо к торговле наркотиками (33,3%).

- Остальные занимались отмыванием денег (14%), убийствами (11,5%) и торговлей огнестрельным оружием (6,4%).

- В общей сложности бывшие пользователи EncroChat были приговорены к 7134 годам лишения свободы, но отмечается, что пока вынесены далеко не все приговоры.

Вышла Kali Linux 2023.2 с 13 новыми инструментами

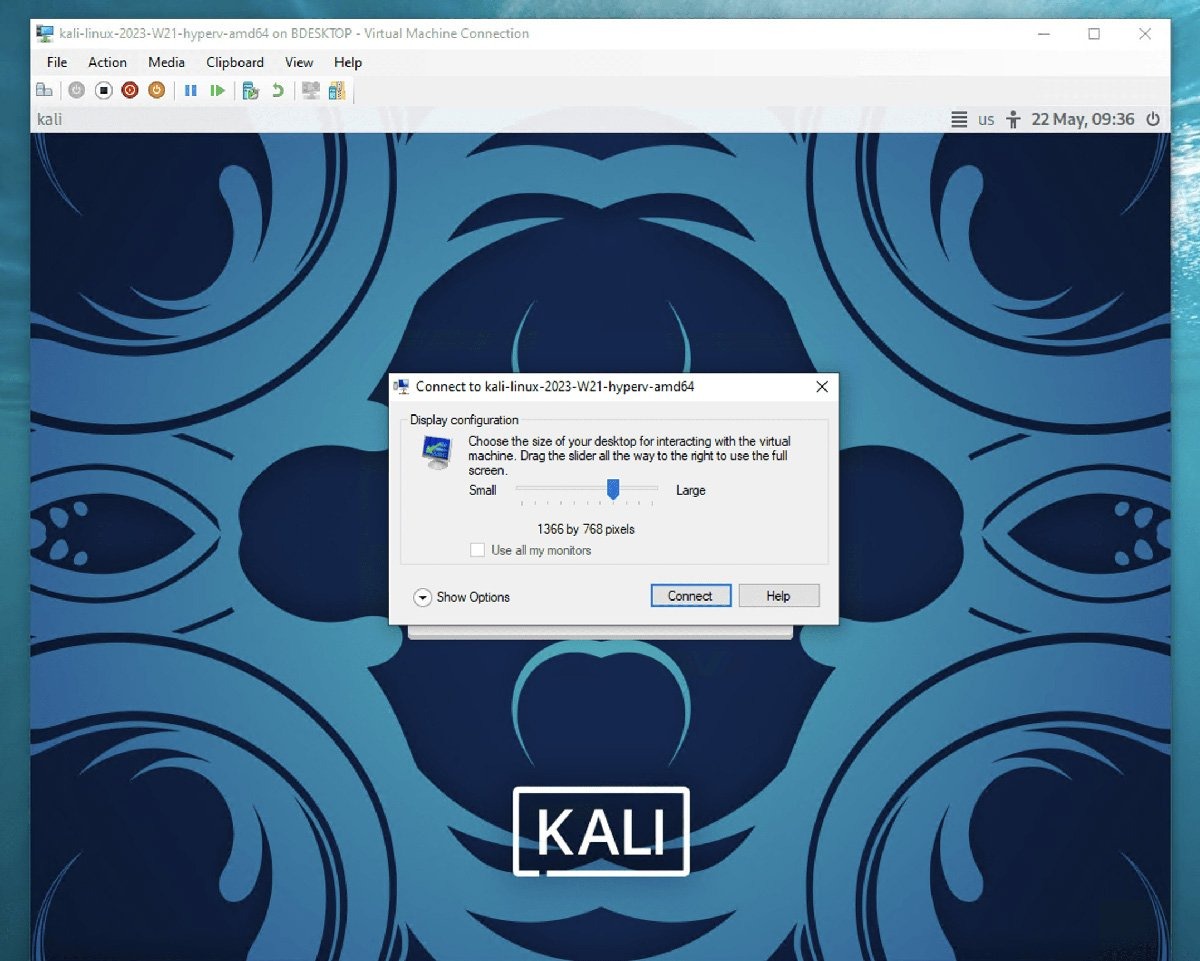

Компания Offensive Security представила Kali Linux 2023.2, вторую версию дистрибутива в 2023 году. Теперь Kali содержит готовый образ Hyper-V и тринадцать новых инструментов, включая фреймворк Evilginx для кражи учетных данных и cookie сеансов.

Одним из наиболее заметных обновлений в этом выпуске стал pre-built-образ Hyper-V, настроенный для Enhanced Session Mode, что позволяет подключаться к виртуальной машине с помощью RDP. Новый образ Hyper-V уже можно загрузить с kali.org, после чего останется распаковать и запустить извлеченный скрипт install-vm..

«Ранее включение Enhanced Session Mode требовало совершения определенных действий вручную, как в Windows, так и в виртуальной машине Kali, и это было не очень просто, — объясняют разработчики. — Надеемся, что новые образы обеспечат лучший опыт для пользователей Hyper-V. По сути, теперь никакой настройки не требуется».

Использование Enhanced Session Mode упрощает изменение размера рабочего стола и совместное использование на виртуальной машине Kali Linux локальных устройств, включая USB-накопители, принтеры и прочее оборудование.

Также в этой версии появилось тринадцать новых инструментов:

- Cilium-cli — установка, управление и устранение неполадок в кластерах Kubernetes;

- Cosign — подпись контейнеров;

- Eksctl — официальный CLI для Amazon EKS;

- Evilginx — автономный механизм для атак man in the middle, используемый для фишинга учетных данных и cookie сеансов, что позволяет обойти двухфакторную аутентификацию;

- Gophish — опенсорсный тулкит для фишинга;

- Humble — быстрый анализатор HTTP-заголовков;

- Slim (toolkit) — уменьшение образа контейнера без каких‑либо изменений;

- Syft — генерация софтверного Bill of Materials из образов контейнеров и файловых систем;

- Terraform — безопасное и предсказуемое создание, изменение и улучшение инфраструктуры;

- Tetragon — решение, основанное на eBPF, для обеспечения наблюдаемости и регулирования среды выполнения;

- TheHive — масштабируемая опенсорсная платформа для реагирования на инциденты;

- Trivy — поиск уязвимостей, неправильной конфигурации, секретов, SBOM в контейнерах, Kubernetes, репозиториях кода, облаках и так далее;

- WsgiDAV — расширяемый WebDAV-сервер на основе WSGI.

Кроме того, в этой версии Kali Linux появилась новая звуковая подсистема, в которой разработчики заменили PulseAudio PipeWire. Команда отмечает, что PipeWire — это современный аудиосервер для Linux, обеспечивающий уменьшенную задержку, расширенную поддержку Bluetooth и многое другое. Хотя Xfce исходно не поддерживает PipeWire, разработчики говорят, что использовали демон pipewire-pulse, позволяя приложениям, разработанным для PulseAudio, работать с PipeWire.

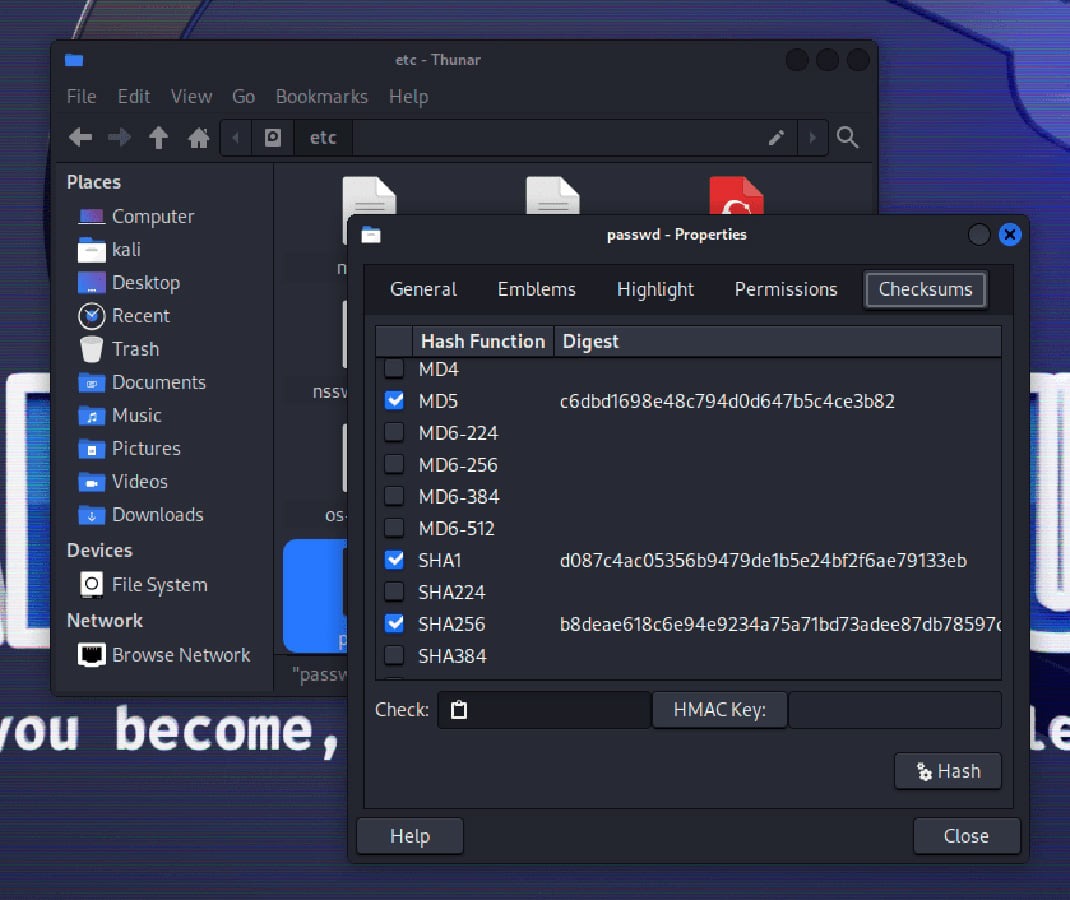

Также нужно отметить, что Kali Linux 2023.2 содержит обновления и функции для Xfce и GNOME. Так, в Xfce добавлено расширение GtkHash, позволяющее щелкнуть правой кнопкой мыши по файлу и выбрать хеш‑функции, которые нужно использовать для вычисления хеша файла.

В свою очередь, GNOME был обновлен до версии 44 и теперь содержит обновленную тему Kali, новое приложение Settings и миниатюры изображений в окне выбора файлов. Также команда Kali добавила в GNOME нового Tiling Assistant и дополнительные функции UI.

Чтобы начать использование Kali Linux 2023.2, можно, например, обновить текущую установку, выбрав нужную платформу, или напрямую загрузить с официального сайта образы ISO.

За использование VPN не нужно привлекать к ответственности

На ПМЭФ-2023 глава комитета Госдумы по информполитике Александр Хинштейн рассказал, что работа по осуществлению концепции цифрового суверенитета России «спокойно и поступательно реализуется на протяжении последних лет». Также он высказался об использовании VPN-сервисов, заявив, что не согласен с мнением тех, кто считает, что за обход блокировок нужно наказывать.

«Поначалу многие смеялись, ставили под сомнение возможность российского государства обеспечить дальнейшее функционирование интернета в автономном режиме. Прошло всего‑навсего четыре года, и мы видим, что система работает. Да, у нас продолжают функционировать VPN-сервисы, но я не поддерживаю предложение кого‑то из коллег, что их использование надо приравнять к госизмене. Обходы блокировок все равно не носят массового характера, основная часть нашего общества населения ими не будет по разным причинам пользоваться. И очевидно, что сегодня работа суверенного безопасного рунета себя полностью оправдала, а установленное оборудование нам позволяет реализовывать те законодательные меры, которые мы принимаем», — сообщил Хинштейн.

Деанон Tor-серверов через ETag

ИБ‑специалист, известный под ником Sh1ttyKids, показал способ выявления реальных IP-адресов серверов Tor. Исследователь использовал для этого ETag (entity tag) в заголовке HTTP-ответов.

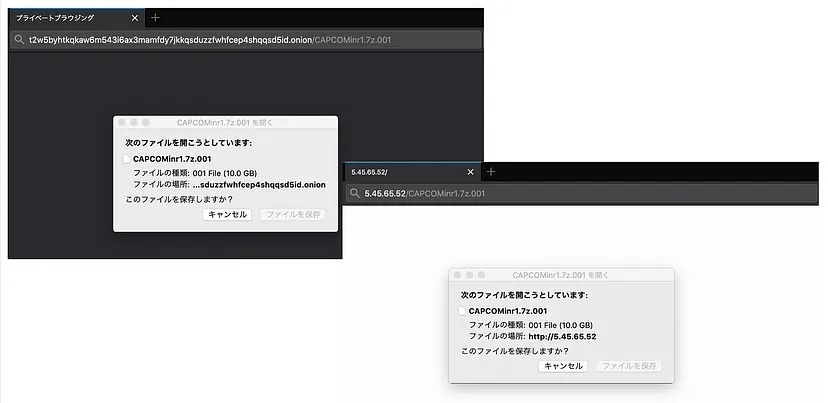

Свое исследование Sh1ttyKids начал в связи со взломом компании Capcom, которую еще в 2020 году скомпрометировала вымогательская группировка Ragnar Locker. Так как Capcom отказалась платить выкуп, около 67 Гбайт украденных файлов были опубликованы в даркнете.

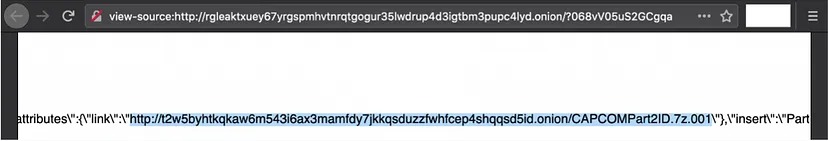

Тогда на сайте группировки приводилась только ссылка на утечку, но не сами файлы, и Sh1ttyKids заметил, что существует отдельный Onion-адрес для размещения таких сливов Ragnar Locker. Так, файлы были размещены на Onion-адресе, начинающемся на «t2w…», как показано на скриншоте ниже.

Попытка прямого доступа к этому адресу приводила на пустую страницу. Тогда исследователь подумал о том, что при поиске IP-адресов даркнет‑сайтов обычно проверяется исходный код сайта, SSL-сертификат, заголовки ответов и так далее. Это делается для того, чтобы получить уникальные строки и фингерпринтинг, которые затем можно использовать в Shodan, Censys и других аналогичных сервисах для обнаружения реального IP-адреса ресурса. Однако исходный код сайта в данном случае получить не удалось.

Тогда Sh1ttyKids проверил хедеры ответов, ведь, если они содержат уникальную строку, их можно использовать для получения IP-адреса источника. В итоге исследователь пришел к выводу, что даже ETag в хедере ответа тоже может принести пользу. Через Shodan он поискал полученный от сайта Ragnar Locker ETag «0–5a4a8aa76f2f0» и нашел одно совпадение.

При попытке получить доступ к этому IP-адресу напрямую обнаруживалась лишь пустая страница, точно так же, как и при прямом доступе к адресу t2w5by<. Однако, проверив заголовки ответа, исследователь обнаружил тот же самый ETag. Затем Sh1ttyKids попытался загрузить файл с одинаковым именем с Onion-адреса и по IP-адресу и убедился, что файл обнаруживается в обоих случаях.

Таким образом, исследователь пришел к выводу, что исходный IP-адрес Onion-сайта t2w5by< — это 5..

Эксперт отмечет, что такая информация может пригодиться правоохранительным органам, ведь знание IP-адреса потенциально может помочь им захватить сервер и использовать его в расследовании.

В 2022 году продано Flipper Zero на 25 миллионов долларов

- Разработчики «хакерского тамагочи» Flipper Zero сообщили, что в 2022 году им удалось реализовать устройства на общую сумму 25 000 000 долларов США. В текущем 2023 году компания и вовсе планирует выручить 80 000 000 за свои гаджеты.

- Хотя в компании не сообщили, сколько именно устройств было продано на текущий момент, журналисты издания TechCrunch подсчитали, что речь идет примерно о 300 000 Flipper Zero, так как один девайс стоит 169 долларов США.

Gigabyte устранила бэкдор в матплатах

Разработчики Gigabyte обновили прошивку 270 моделей материнских плат, чтобы устранить недавно обнаруженную уязвимость. Исследователи, нашедшие этот баг, посчитали его бэкдором, который мог использоваться для установки вредоносных программ.

О проблеме заявили эксперты компании Eclypsium, специализирующейся на безопасности прошивок и оборудования. Исследователи определили, что прошивка многих материнских плат Gigabyte содержит Windows-бинарник, который выполняется при загрузке операционной системы. Затем этот файл загружает и запускает другую полезную нагрузку, полученную с серверов Gigabyte.

Отмечалось, что пейлоад загружается через небезопасное соединение (HTTP или неправильно настроенный HTTPS) и легитимность файла никак не проверяется. То есть хакеры могут воспользоваться незащищенным соединением между системой и серверами Gigabyte, чтобы подменить полезную нагрузку и реализовать атаку типа man in the middle.

К своему отчету Eclypsium приложила список более чем 270 моделей материнских плат Gigabyte, затронутых проблемой. Эксперты резюмировали, что бэкдор, вероятно, присутствует на миллионах устройств.

Вскоре инженеры Gigabyte сообщили, что проблема устранена. Ошибка была связана с функцией Windows Platform Binary Table (WPBT), которая позволяет разработчикам прошивок автоматически извлекать исполняемый файл из образа и запускать его в операционной системе.

«WPBT позволяет поставщикам и OEM-производителям запускать .exe-программу на уровне UEFI. Каждый раз, когда Windows загружается, она просматривает UEFI и запускает .exe», — поясняется в документации Microsoft.

Материнские платы Gigabyte используют функцию WPBT при установке приложения для автоматического обновления в %SystemRoot%\ в новых установках Windows. Эта функция включена по умолчанию, ее можно отключить в настройках BIOS.

В итоге производитель выпустил обновления прошивки материнских плат для процессоров Intel (серии 400, 500, 600, 700) и процессоров AMD (серии 400, 500, 600). Патч добавляет более строгие проверки безопасности во время запуска системы, включая улучшенную проверку файлов, загружаемых с удаленных серверов, и их подписи, а также стандартную проверку сертификатов для удаленных серверов.

По информации компании, эти усовершенствования воспрепятствуют внедрению вредоносного кода и гарантируют, что любые загружаемые файлы поступают с серверов с действительными и надежными сертификатами.

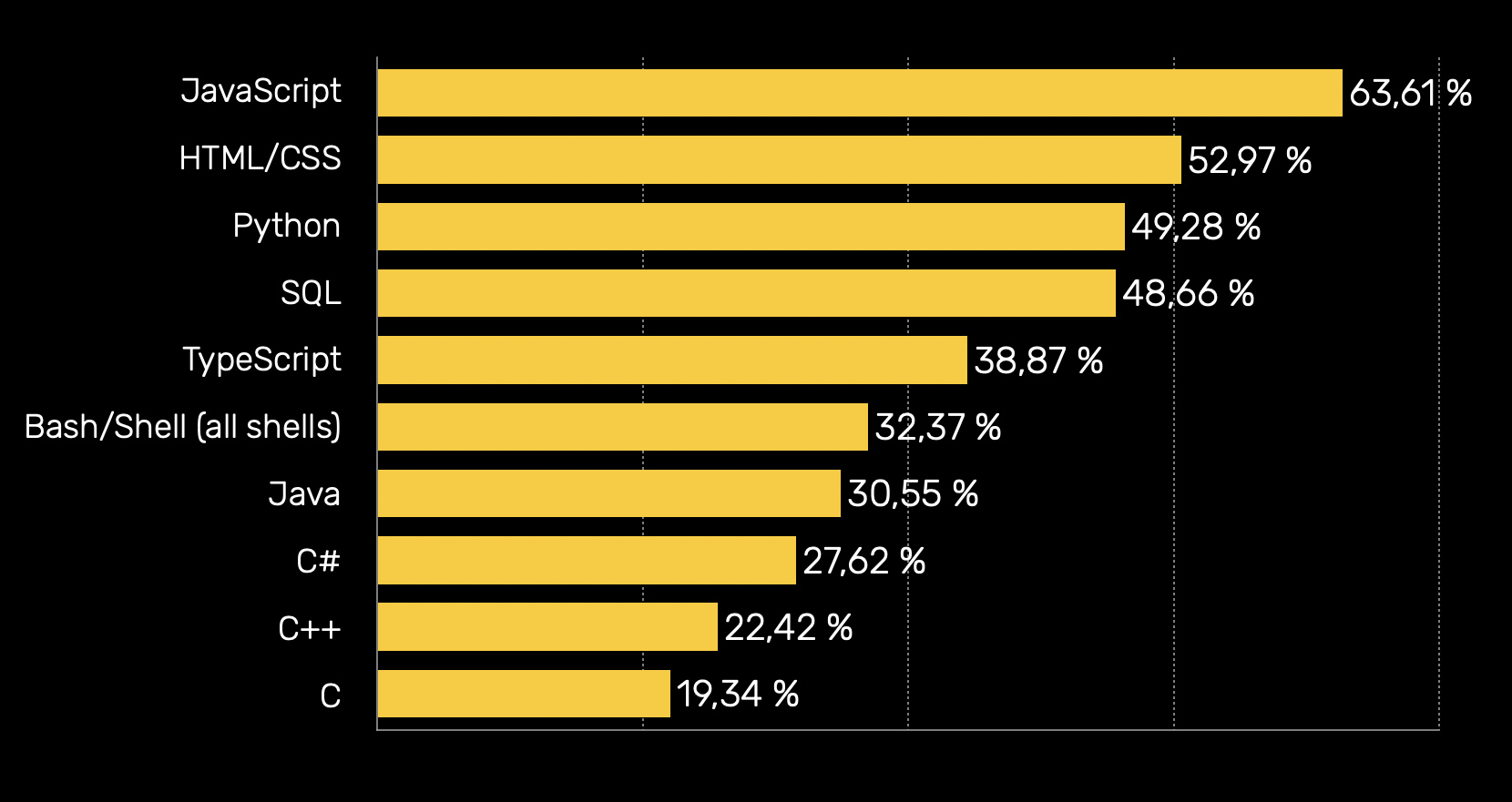

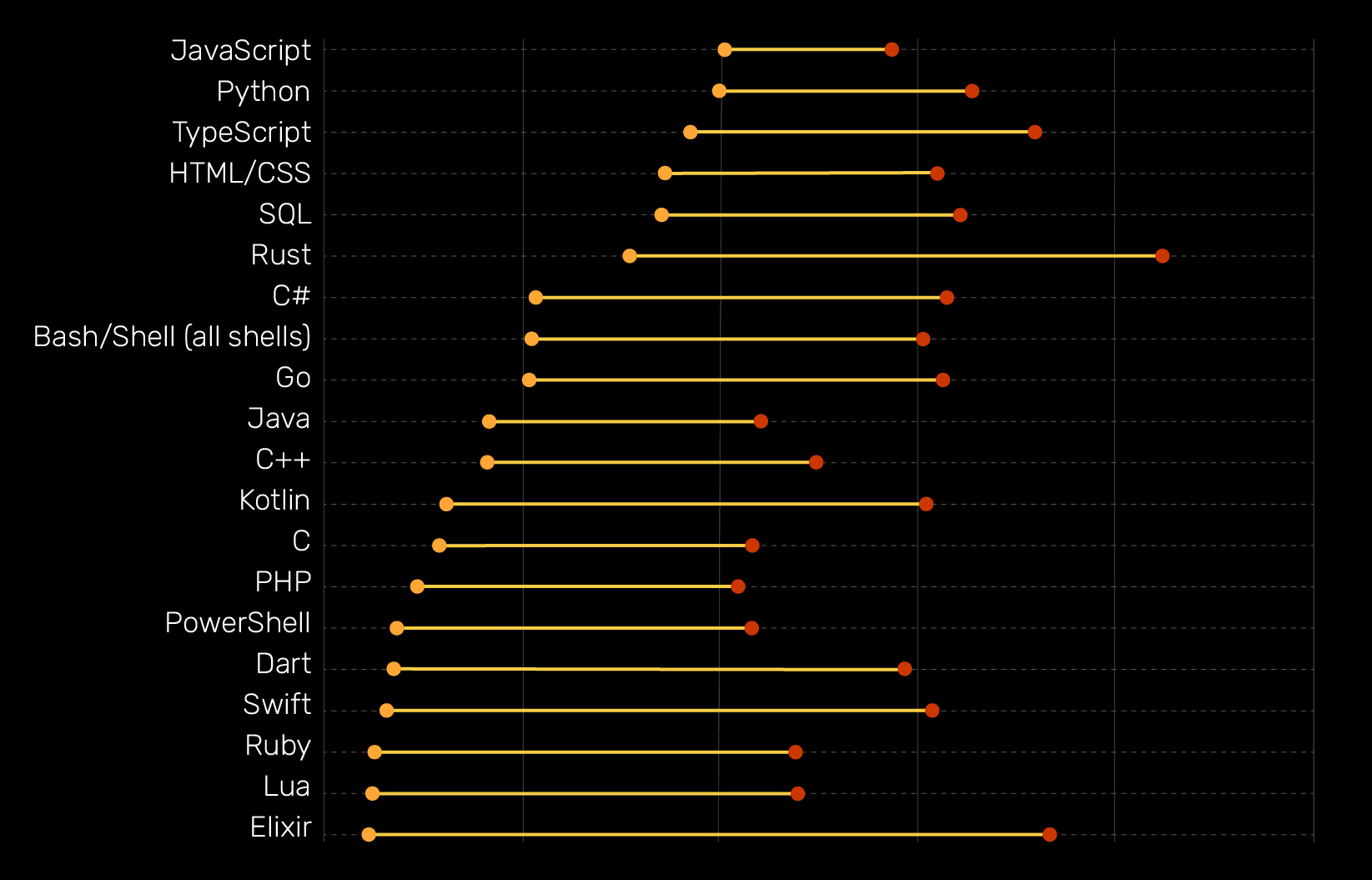

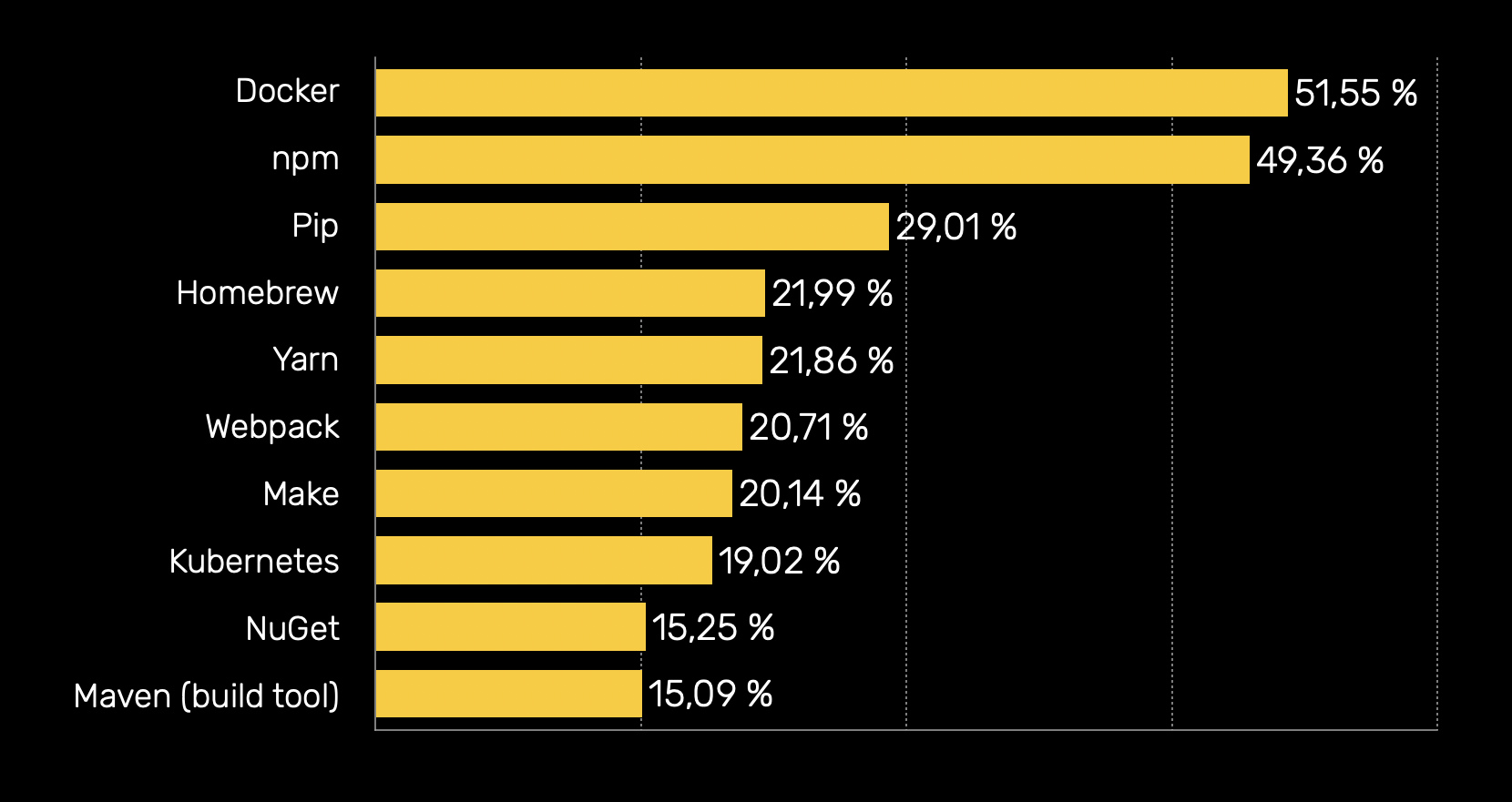

Stack Overflow собрал статистику 2023 года

- Популярный ресурс Stack Overflow провел традиционный ежегодный опрос среди своих пользователей. В общей сложности в голосовании приняли участие более 90 000 человек, которые рассказали, как они учатся и повышают свой уровень, а также какие инструменты используют и какие хотели бы использовать.

- Три самые популярные среди профессиональных разработчиков технологии остались такими же, как и в прошлом году: JavaScript, HTML/CSS и SQL.

- JavaScript удерживает пальму первенства уже одиннадцать лет подряд и используется чаще других языков программирования среди всех опрошенных.

- Python в этом году обогнал SQL и стал третьим по популярности. При этом он же занял первое место среди опрошенных не профессиональных разработчиков.

- Также в этом году Stack Overflow подсчитал, сколько респондентов собираются и хотят использовать какую‑то технологию и сколько уже пользовались ею и намерены продолжать. Здесь бесспорным лидером оказался Rust, которым хотят пользоваться 30,5% и уже используют и довольны 84,66% респондентов.

- Список наиболее часто используемых инструментов возглавил Docker, с которым работают почти 52% опрошенных.

Массовый слив данных российских компаний

В начале июня хакеры из группировки NLB пообещали опубликовать в открытом доступе данные двенадцати крупных российских компаний. К сожалению, злоумышленники сдержали свое слово.

Хакеры выложили в открытый доступ базы данных с информацией о клиентах торговых сетей «Ашан» и «Твой Дом». И в результате в сеть попали данные 7,8 миллиона клиентов «Ашана» и около 700 тысяч клиентов гипермаркетов «Твой Дом».

Торговая сеть «Ашан» подтвердила сведения об утечке данных своих клиентов. В компании проводят внутреннее расследование.

«Служба информационной безопасности „Ашан ритейл Россия“ подтвердила утечку данных клиентов торговой сети. В настоящий момент мы проводим внутреннее расследование с целью установления вектора атаки и источника утечки. Мы сожалеем о случившемся и приносим извинения нашим клиентам», — сообщили в пресс‑службе ретейлера.

На следующий день после этого группировка обнародовала данные клиентов сети магазинов одежды «Глория Джинс», а также магазина матрасов «Аскона» и книжного интернет‑магазина book24.ru. Опубликованные дампы содержали от 2 до 4 миллионов строк.

В «Эксмо‑АСТ» сообщили, что уже проводят расследование по факту утечки данных магазина издательской группы (Book24). Также рассматривается возможность обращения к правоохранительным органам. Группа компаний «Аскона» также начала внутреннюю проверку из‑за утечки данных клиентов.

Появившаяся вскоре третья партия данных содержала информацию о клиентах книжного интернет‑магазина «Буквоед», интернет‑магазина одежды «Твое», интернет‑магазина «Леруа Мерлен» и сайта кулинарных рецептов edimdoma.ru.

В итоге этот массовый слив завершился публикацией информации с сайтов «Читай‑город» и «Эксмо», издательства «АСТ» и курорта «Роза Хутор». В этом случае дампы насчитывали от 500 тысяч до 9 миллионов строк.

По информации исследователей, данные перечисленных выше компаний слили те же злоумышленники, которые ранее публиковали дампы «СберСпасибо», «СберПрава», «СберЛогистики», GeekBrains и другие.

1 из 5 россиян хоть раз троллил мошенников

- Согласно опросу, проведенному «Лабораторией Касперского» в марте 2023 года, каждый пятый респондент в России хотя бы раз пробовал троллить телефонных или онлайн‑мошенников. При этом мужчины поступали подобным образом чаще женщин — 26,5% против 14,5%.

- Почти каждый десятый (8%) опрошенный ругался со злоумышленниками, еще 6% — унижали их, а 4% разговаривали с ними о жизни. Еще 2% респондентов пытались уговорить злоумышленников перестать заниматься мошенничеством.

Закрылся один из крупнейших торрент-трекеров в мире

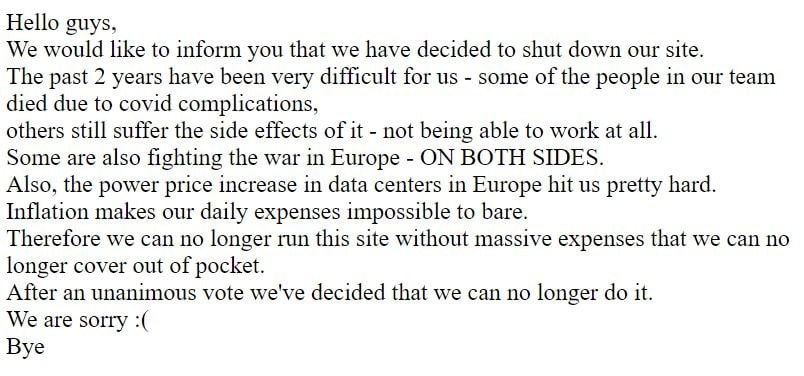

О закрытии неожиданно объявил один из крупнейших и старейших торрент‑трекеров в мире — RARBG, действовавший с 2008 года. После пятнадцати лет работы команда попрощалась с пользователями и объяснила, что COVID-19, рост цен на электроэнергию и специальная военная операция сделали дальнейшее существование проекта невозможным.

Закрытие RARBG многие назвали «концом эпохи», так как сам трекер был связующим звеном между пиратской сценой и конечными потребителями контента. Его закрытие стало крупнейшим событием такого рода с 2016–2017 годов, то есть со времен, когда со сцены ушли KickassTorrents, Torrentz и ExtraTorrent.

Уход RARBG с его огромным, тщательно упорядоченным и постоянно пополнявшимся каталогом фильмов и сериалов, доступных в различном качестве и в различных размерах, может оказать серьезное влияние на другие трекеры. К тому же RARBG одним из первых, еще до активного развития стримингов и легальных сервисов, серьезно занялся каталогизацией субтитров для фильмов и сериалов, за что его ценили слабослышащие и говорящие на разных языках пользователи.

На главной странице всех зеркал сайта появилось сообщение, в котором команда трекера попрощалась с пользователями и объяснила, почему приняла такое решение:

«Привет, народ.

Мы хотели бы сообщить, что приняли решение закрыть сайт.

Последние два года были очень тяжелыми для нас — некоторые люди из нашей команды умерли из‑за осложнений, связанных с коронавирусом, другие до сих пор страдают от его побочных эффектов и вообще не могут работать. Также некоторые воюют в Европе — ПО ОБЕ СТОРОНЫ (конфликта).

Кроме того, по нам сильно ударило повышение цен на электроэнергию и дата‑центры в Европе. Инфляция сделала наши каждодневные расходы неподъемными.

В связи с этим мы больше не можем поддерживать сайт без огромных затрат, которые больше не в состоянии покрывать из своего кармана.

На голосовании мы единогласно решили, что больше не можем этого делать.

Нам жаль 🙁

Пока».

Судя по всему, сообщество уже пытается спасти архивы и контент RARBG. Так, на GitHub появился репозиторий с magnet-ссылками, охватывающий более 267 тысяч раздач. Файл moviesrarbg.txt содержит ссылки, относящиеся к фильмам, и включает 117 233 релиза. Еще два файла — showsrarbg.txt и showothers.txt — по‑видимому, содержат ссылки, связанные с телешоу и сериалами, которые выкладывали RARBG. Первый файл насчитывает 12 969 magnet-ссылок, а второй — 137 669.

Проверять валидность и работоспособность этих magnet-ссылок, предположительно связанных с пиратским контентом, было бы незаконно в большинстве стран мира. Однако проверить ссылки без загрузки и раздачи контента все же возможно (например, можно использовать проект TorrentParts). Полученные таким способом метаданные свидетельствуют о том, что ссылки из файлов связаны именно с заявленными материалами.

Безопасный рунет

По данным СМИ, до конца текущего года в России запустят пилотный проект защищенного интернета, в который смогут попасть только граждане страны по персональному идентификатору. В этой сети будут доступны только безопасные, проверенные сервисы, владельцы которых исполняют все требования действующего законодательства.

Зампред комитета Госдумы по информационной политике, информационным технологиям и связи Андрей Свинцов рассказал, что нужно «поменять технологию интернета», чтобы сеть стала «абсолютно прозрачной» и в нее нельзя было заходить с различных «анонимных устройств».

Так, пользователю нужно будет зарегистрироваться по паспорту, получить личный идентификатор — и далее из любой точки мира можно будет войти в «защищенную часть интернета». Благодаря этому спецслужбы смогут легко «найти того, кто владеет этим аккаунтом».

«Главной целью является обеспечение безопасности граждан. Обеспечение сохранности их персональных данных, защита от спам‑рассылок, от мошенничества, от сайтов, которые называются фишинговыми, то есть воруют денежные средства путем подмены получателя или дублирования страниц популярных сайтов.

Главное — чтобы эти технологии были безопасны и не содержали закладок, которые позволят нашим противникам вскрывать защищенную часть интернета через свои инструментарии в софте или „железе“ на стадии производства. Поэтому степень и скорость внедрения технологии будет небыстрой, так как объем производства „железа“ в России невелик», — сообщил Свинцов, добавив, что в настоящее время механизм реализации безопасной сети обсуждается с профессиональным сообществом — «операторами связи, производителями российских чипов и „железа“ и компаниями — разработчиками софта по кибербезопасности».

Чат-бот будет общаться с мошенниками

Группа специалистов из австралийского Университета Маккуори разрабатывает чат‑бота Apate, который сможет выдавать себя за человека и общаться с телефонными мошенниками. Основной задачей этого ИИ‑помощника будет умышленное затягивание разговоров, чтобы мошенники потратили как можно больше времени.

Ученые говорят, что их главная цель — вовлечь мошенников в разговор и вынудить потратить время впустую, тем самым снижая количество таких звонков.

«Так мы можем разрушить их бизнес‑модель и значительно усложнить им процесс зарабатывания денег», — уверяют разработчики Apate.

Этот проект был придуман после того, как профессор Университета Маккуори Дали Каафар (Dali Kaafar) ответил на звонок скамеров и сумел продержать мошенника на линии целых сорок минут, развлекая этим своих детей за обедом. После этого Каафар быстро пришел к выводу, что, хотя троллить мошенников может быть забавно, на это уходит очень много времени.

«Я стал думать о том, что мы могли бы автоматизировать этот процесс и использовать обработку естественного языка для создания компьютеризированного чат‑бота, который мог бы вести правдоподобные диалоги с мошенниками», — пишет ученый.

В итоге на свет появился чат‑бот Apate, названный в честь Апаты — древнегреческой богини лжи и обмана. По сути, этот чат‑бот использует технологии, схожие с ChatGPT, и сочетает это с клонированием человеческого голоса, чтобы создать убедительный «муляж человека», предназначенный для ведения долгих разговоров со злоумышленниками.

Каафар и его коллеги обучали Apate на стенограммах реальных разговоров с мошенниками, взятых из телефонных звонков, электронных писем и сообщений в социальных сетях. Также исследователи тестировали Apate на реальных мошенниках. Чтобы скамеры звонили им почаще, исследователи размещали свои телефонные номера‑ханипоты по всему интернету, умышленно загружали их в спам‑приложения, публиковали на сайтах.

Основная цель проекта — сделать Apate достаточно «умным», чтобы он мог продержать мошенника на линии сорок минут, как это сделал сам Каафар. В настоящее время боту удается поддерживать диалог всего пять минут, но исследователи говорят, что он делает успехи.

«Мы обнаружили, что бот довольно хорошо реагирует на некоторые сложные ситуации, с которыми мы не ожидали справиться, когда мошенники запрашивают информацию, для которой мы не обучали бота, но он адаптируется и выдает очень правдоподобные ответы», — рассказывает Каафар.

По мнению ученых, скоро мошенники тоже создадут, обучат и внедрят в процесс скама собственных чат‑ботов, которые будут общаться с чат‑ботами, принадлежащими поставщикам телекоммуникационных услуг. Отмечается, что сами исследователи уже ведут переговоры по поводу Apate с рядом телекоммуникационных провайдеров.

400 000 пиратских ресурсов заблокировал Роскомнадзор

- В первом квартале 2023 года Роскомнадзор заблокировал 400 000 пиратских страниц — на 40% больше, чем годом ранее. При этом TelecomDaily сообщает, что количество фильмов на таких ресурсах с начала года увеличилось на 20%, а до конца 2023-го база этих сервисов вырастет на 70%.

- По словам экспертов, прирост контента происходит за счет расширения ассортимента российского популярного кино и сериалов, новинок зарубежного кино, которые не смогут выйти в прокат на больших экранах, а также за счет старых кинолент.

Сотни компаний пострадали из-за бага в MOVEit Transfer

В начале июня разработчики решения для управления передачей файлов MOVEit Transfer предупредили об опасной 0-day-уязвимости CVE-2023-34362 в своем продукте. Сообщалось, что атаки на этот баг начались еще 27 мая 2023 года.

MOVEit Transfer представляет собой решение для передачи файлов, разработанное Ipswitch, дочерней компанией американской корпорации Progress Software. Продукт позволяет компаниям безопасно обмениваться файлами с партнерами и клиентами, используя SFTP, SCP и HTTP. MOVEit Transfer предлагается в виде локального решения, управляемого заказчиком, и облачной SaaS-платформы, управляемой разработчиком.

Как выяснилось, злоумышленники использовали уязвимость, чтобы размещать на уязвимых серверах кастомные веб‑шеллы, что позволило им получить список файлов, хранящихся на сервере, скачать файлы, а также похитить учетные данные и секреты учетных записей Azure Blob Storage, включая параметры AzureBlobStorageAccount, AzureBlobKey и AzureBlobContainer.

Аналитики Microsoft связали массовые атаки на 0-day с вымогательской хакгруппой Clop (она же Lace Tempest, TA505, FIN11 или DEV-0950). И вскоре после этого хакеры начали выдвигать требования и вымогать выкуп у пострадавших компаний.

Интересно, что после того, как уязвимость была исправлена, в MOVEit Transfer нашли еще ряд новых критических уязвимостей. Новые баги были найдены во время аудита безопасности, который после массовых атак провели специалисты компании Huntress.

К настоящему моменту известно, что в ходе массовых атак на CVE-2023-34362 были скомпрометированы сотни компаний. За прошедшие недели взлом подтвердили множество пострадавших, среди них компания Zellis, британский поставщик решения для расчета заработной платы и управления персоналом, клиентами которой числятся Sky, Harrods, Jaguar, Land Rover, Dyson и Credit Suisse. Из‑за взлома Zellis были скомпрометированы данные ирландской авиакомпании Aer Lingus, авиакомпании British Airways, BBC, британской аптечной сети Boots.

Также в начале месяца сообщалось, что взломы и утечки данных затронули Университет Рочестера, правительство Новой Шотландии, власти американских штатов Миссури и Иллинойс, BORN Ontario, Ofcam, Extreme Networks, Американское терапевтическое общество, нефтегазовую компанию Shell и несколько федеральных агентств США.

Увы, в конце июня список пострадавших продолжил расширяться. Так, об атаке и утечке данных сообщили представители Калифорнийского университета в Лос‑Анджелесе (UCLA), департамент образования Нью‑Йорка, власти штатов Орегон и Луизиана. Причем у последних хакеры украли данные о миллионах водительских прав граждан.

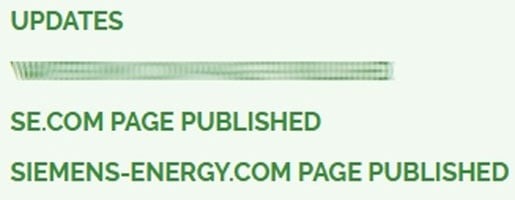

Также от атаки на баг пострадала Siemens Energy — мюнхенская энергетическая компания, в которой работает 91 тысяча человек по всему миру. Хотя в настоящее время слива данных еще не произошло, Clop уже включила Siemens Energy в число пострадавших на своем сайте в даркнете, а представители компании подтвердили СМИ, что были взломаны в ходе атаки Clop.

В Siemens Energy подчеркнули, что никакие важные данные не были украдены и бизнес‑операции компании не пострадали.

Вместе с Siemens Energy на сайт Clop был добавлен и другой промышленный гигант — французская Schneider Electric, которая занимается энергомашиностроением и производит оборудование для энергетических подкомплексов промышленных предприятий, объектов гражданского и жилищного строительства, ЦОД и других отраслей.

В Schneider Electric заявляют, что после известий об уязвимости в MOVEit Transfer в компании «оперативно развернули доступные средства для защиты данных и инфраструктуры». В настоящее время ИБ‑специалисты компании расследуют последствия инцидента и заявления Clop о краже данных.

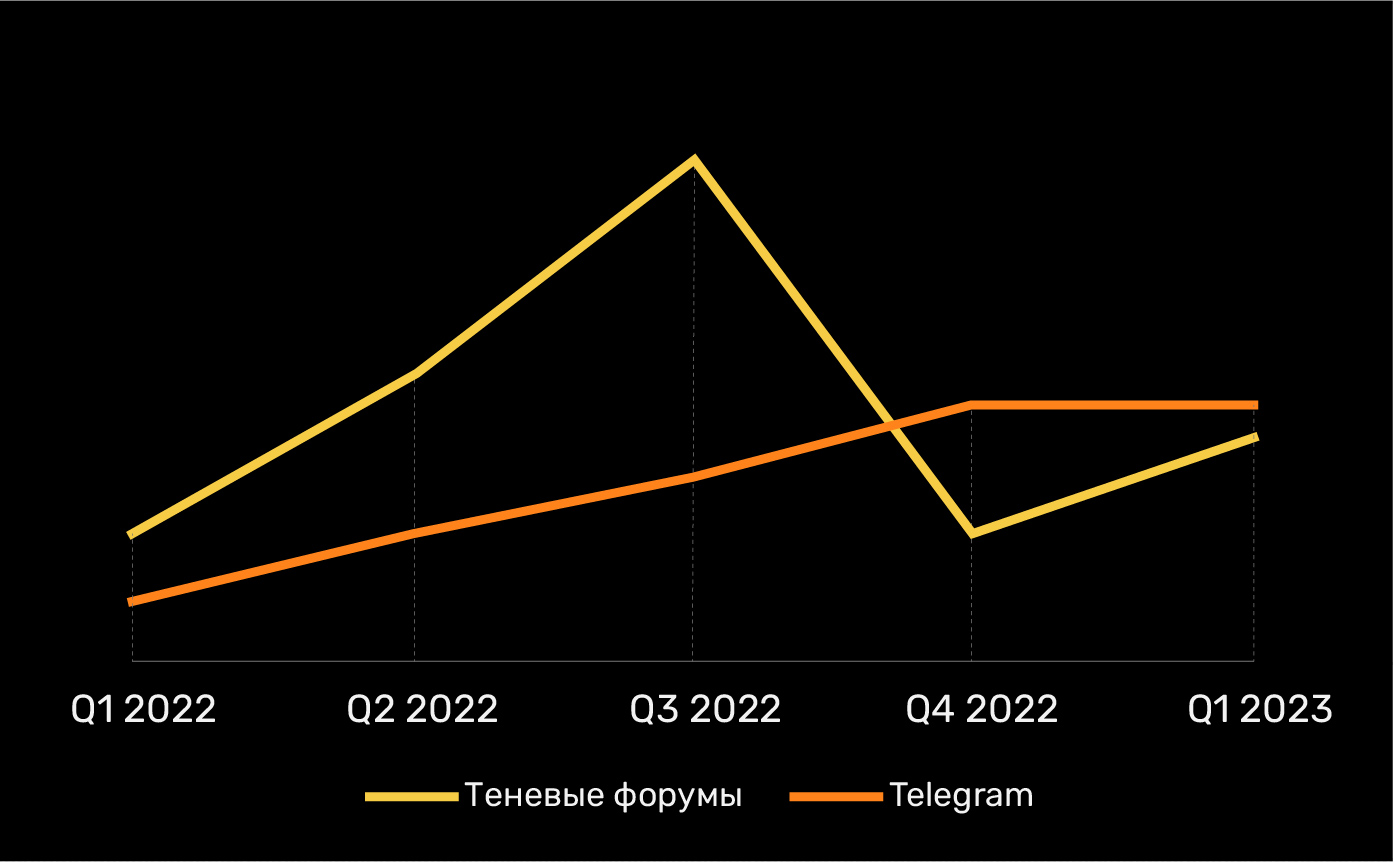

Данные продолжают утекать

- По статистике команды сервиса Kaspersky Digital Footprint Intelligence, в январе — мае 2023 года зафиксировано на 33% больше случаев публикаций значимых баз данных российских компаний по сравнению с аналогичным периодом прошлого года.

- За пять месяцев 2023 года на специализированных форумах было обнаружено 197 000 000 строк пользовательских данных. Из них 81 000 000 строк содержал номера телефонов, а 23 000 000 — пароли.

- Чаще всего размещенные на специализированных площадках сообщения указывали на утечки из сферы ретейла, IT и финансов (в начале прошлого года «лидировали» рестораны и онлайн‑сервисы).

- Злоумышленники чаще используют для публикации сообщений об утечках Telegram, а не хакерские форумы. Также они стараются быстрее сделать данные публичными: почти 50% сообщений об утечках данных были опубликованы в течение месяца после похищения данных.

Китай ограничит Bluetooth и Wi-Fi внутри страны

Правительство Китая работает над законопроектом, который будет регулировать использование беспроводных технологий, включая Bluetooth и Wi-Fi, на территории страны.

Законопроект требует от операторов Bluetooth, Wi-Fi и любого другого вида ad hoc, mesh и беспроводных сетей внедрять системы мониторинга данных, «продвигать основные социалистические ценности» и «придерживаться правильных политических направлений».

Пользователи, в свою очередь, должны будут «принимать меры для предотвращения производства, копирования или распространения нежелательной информации и противодействия ей». В случае получения такой информации рекомендуется обращаться в компетентные органы.

Государственная канцелярия интернет‑информации КНР (CAC) уже подготовила соответствующие рекомендации, адресовав их операторам «ad hoc сетей ближней связи», то есть провайдерам, которые могут использовать локальные сети для продвижения несоциалистических ценностей или контента, нарушающего законы страны.

Ожидается, что операторы таких сетей должны будут «предотвращать и противостоять» использованию своего оборудования для распространения фальшивых новостей и незаконного контента, сразу сообщая о таких действиях властям.

Пользователи сетей должны будут предоставлять данные о своей реальной личности, а сетевые операторы — собирать информацию обо всех пользователях, подключающихся к их сети, и передавать ее властям по запросу. Кроме того, операторы будут обязаны показывать предупреждения пользователям, напоминая им не злоупотреблять сетевой инфраструктурой и отговаривая их от противоправных действий. Также операторов обязуют подготовить план действий на случай непредвиденных обстоятельств.

При этом в документе CAC нет никаких указаний на то, распространяется ли этот план только на коммерческих операторов или затрагивает и вообще любые точки доступа Wi-Fi.

Также не до конца ясно, почему в документе упоминаются сети Bluetooth. Предполагается, что это может быть признаком того, что власти Китая планируют контролировать вообще любые peer-to-peer-сети, подобные AirDrop от Apple. Ведь именно AirDrop активно использовался в Китае во время недавних массовых протестов, связанных с COVID-ограничениями.

Другие интересные события месяца

- Роскомнадзор заблокировал Medium

- Серверные процессоры AMD EPYC 7002 зависают после 1044 дней работы

- На орбиту доставлен спутник Moonlighter, который взломают на DEF CON

- Ради доступа к GPT-4 люди воруют плохо защищенные ключи API

- Десятки модов для Minecraft заражены малварью Fracturiser

- Хакеры из KillNet и Anonymus Sudan заявили об атаке на Европейский инвестиционный банк

- В Госдуме предложили создать файлообменники для пиратского контента из недружественных стран

- Western Digital напугала пользователей, посоветовав сменить HDD после трех лет работы

- Исследователи предложили использовать электромагнитные атаки для взлома дронов

- ChatGPT и Google Bard генерируют ключи для Windows 11 Pro и 10 Pro