Обзор эксплоитов. Анализ новых уязвимостей (Хакер #191)

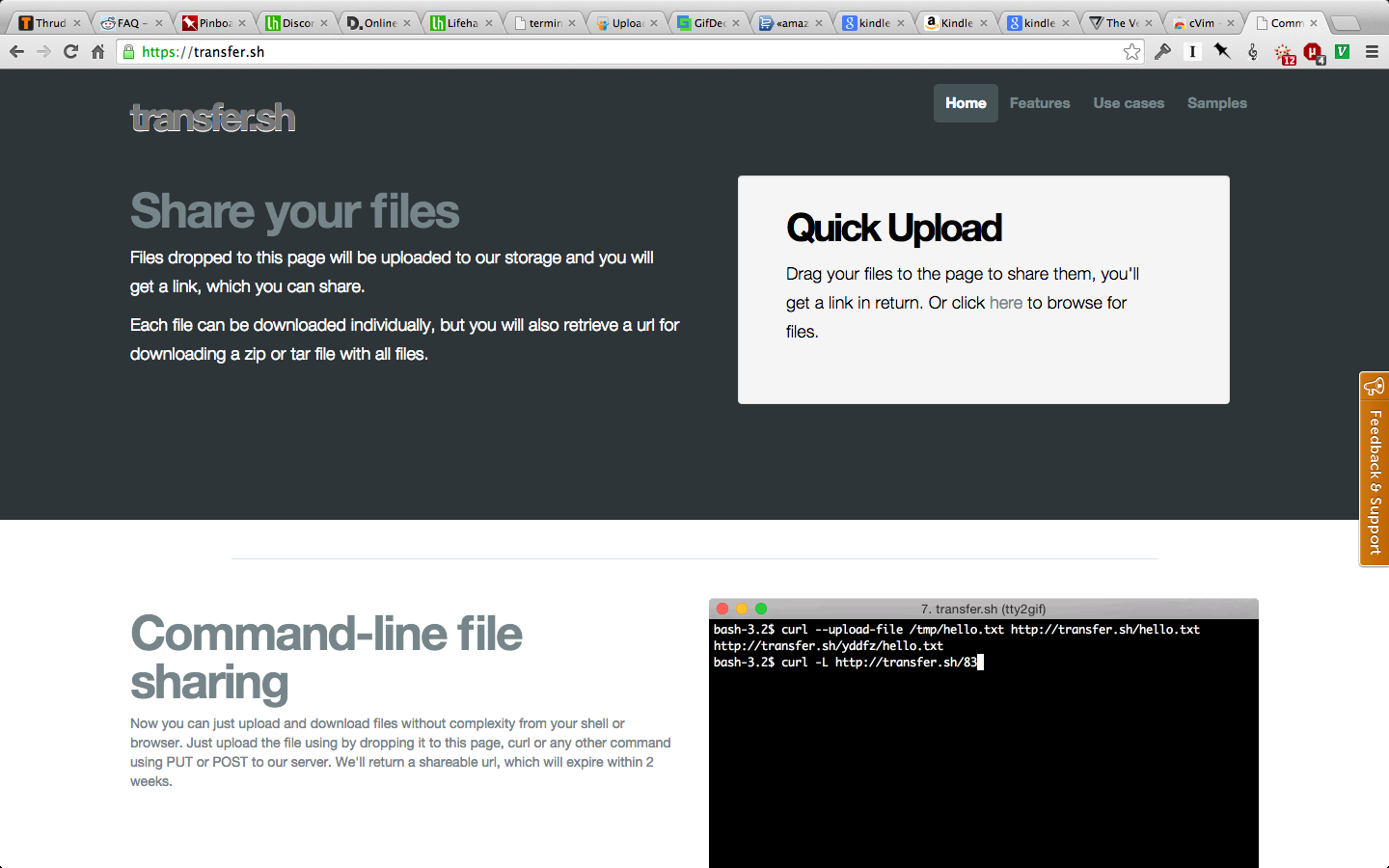

Год не перестает радовать новыми уязвимостями в популярном ПО. Сегодня в подборке: ошибка в популярной консольной утилите для скачивания файлов с удаленного сервера Wget, несколько уязвимостей в OS X, а также история о том, к чему может привести добавление в свое ПО нового функционала.