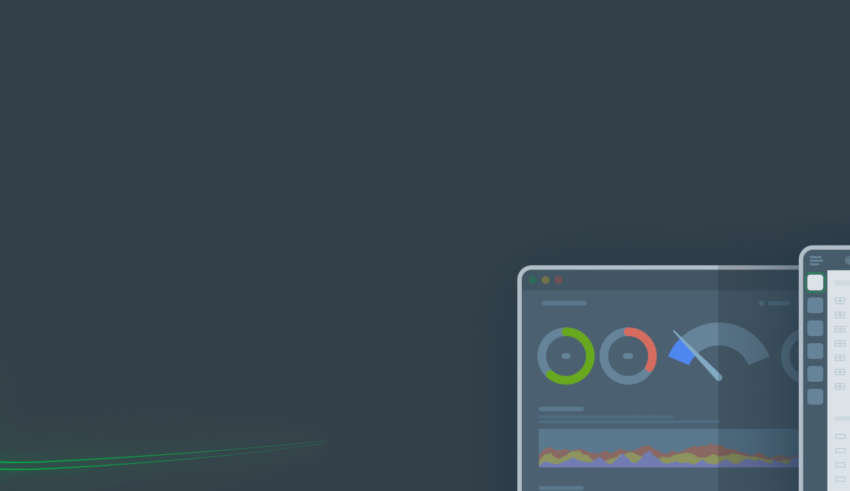

Серый кардинал мира логов. Строим домашнюю лабораторию со сбором логов на Graylog 5.2

С уходом из России ряда крупных вендоров, включая Splunk, возникает вопрос: можно ли опираться на опенсорсные решения для сбора и анализа логов? В этой статье мы ознакомимся с одним из лучших вариантов — Graylog. Кратко рассмотрим возможности этой системы, чтобы понять, подходит ли она для бизнес‑задач.