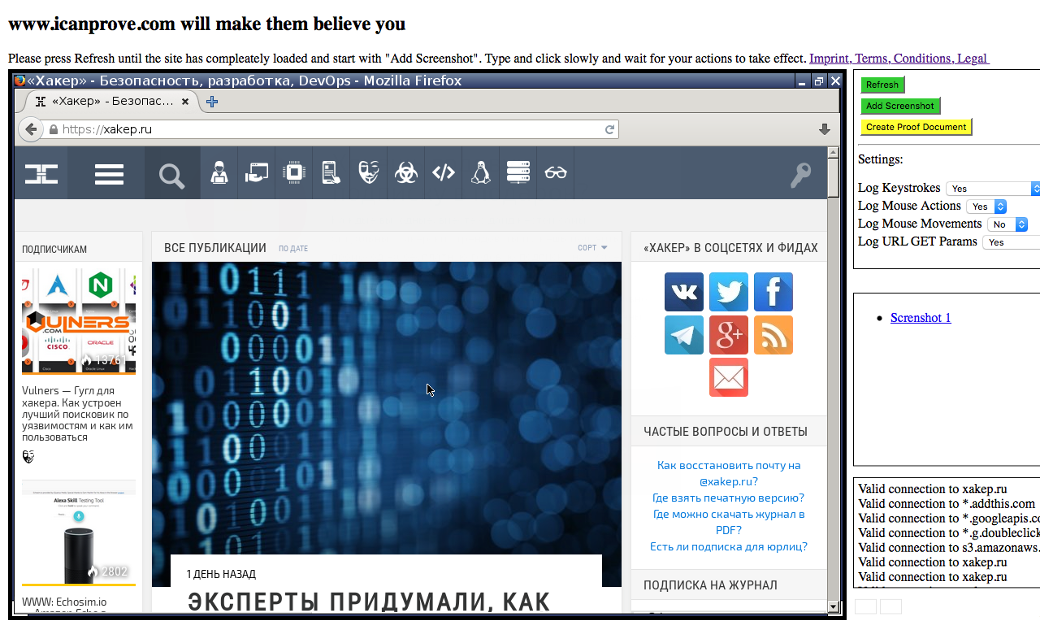

WWW: Hacksplaining — интерактивные уроки по взлому веб-сайтов и его предотвращению

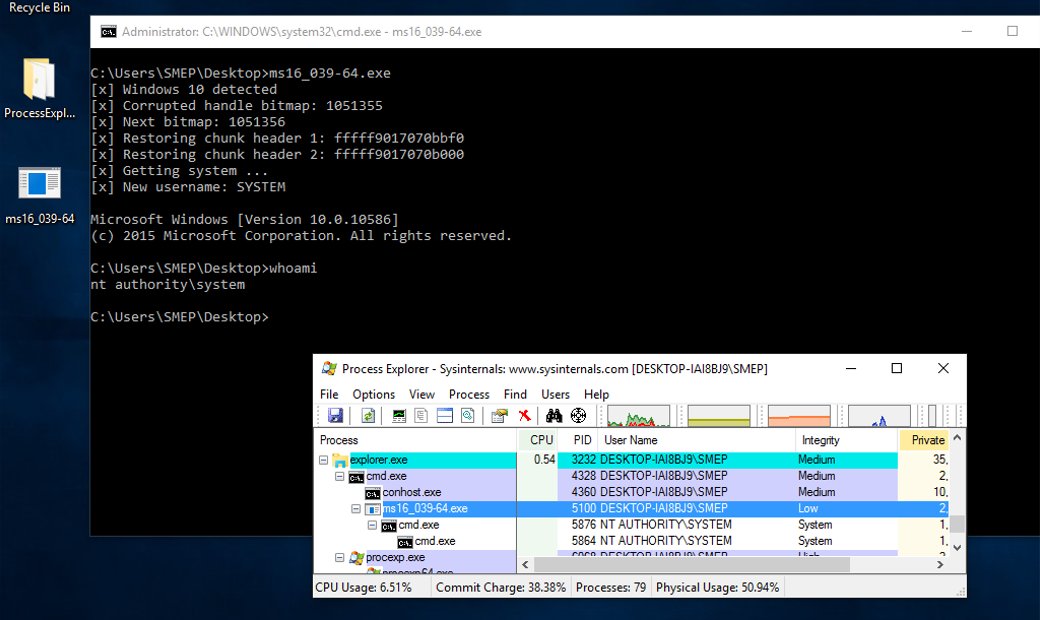

Как ты знаешь из чтения журнала «Хакер», видов уязвимостей не так уж много, и подходов к ним — тоже. Разработчики сайта Hacksplaining.com решили сделать полезное дело и каталогизировать все уязвимости. Мало того — они сочинили наглядное объяснение к каждой!