Как задетектить и обойти детект Jailbreak’а

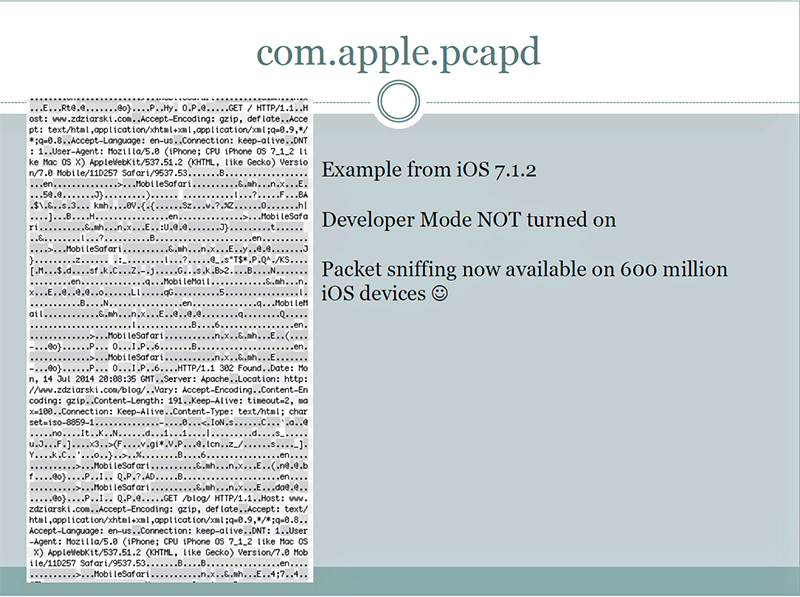

«Джейлбрейкнутое» устройство Apple — это не только новые возможности, но и дополнительные проблемы с безопасностью самого устройства и работающих на нем приложений. Сегодня мы поговорим о том, что такое джейлбрейк, как он работает и каковы его последствия для системы безопасности.