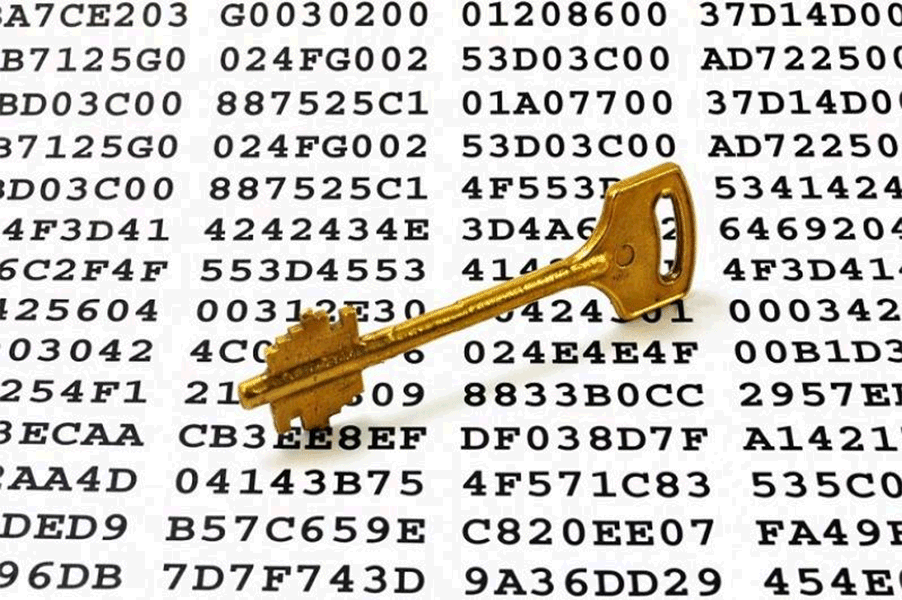

Гайд по криптографии: что такое электронная цифровая подпись и как она работает

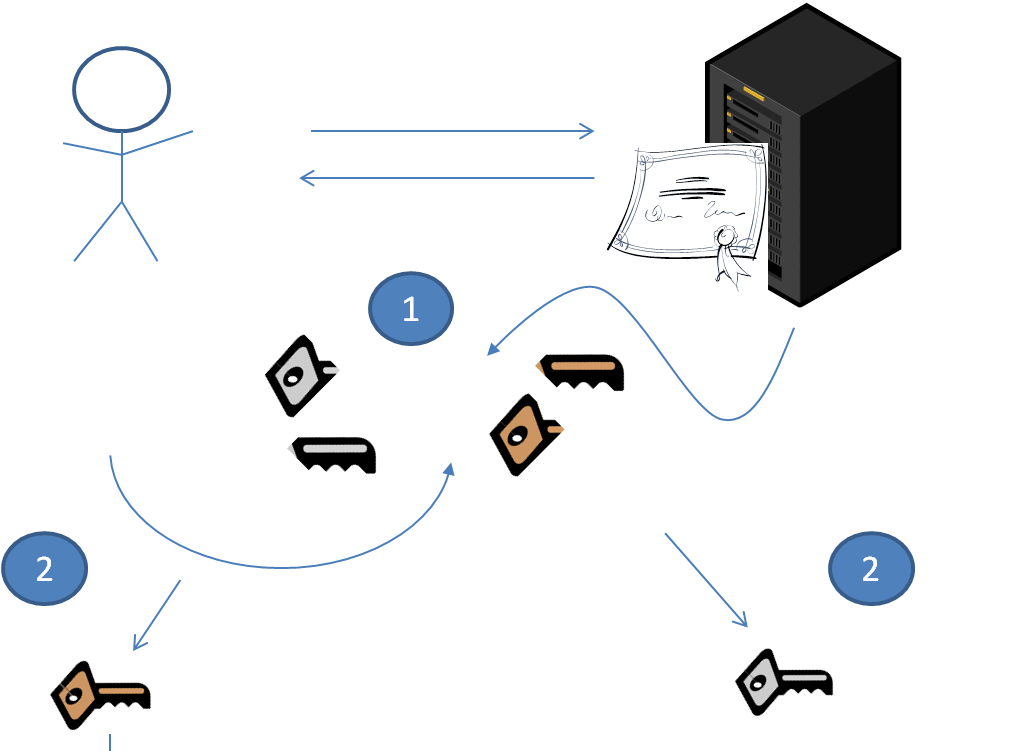

Электронная цифровая подпись сейчас на слуху — многие современные компании потихоньку переходят на электронный документооборот. Да и в повседневной жизни ты наверняка сталкивался с этой штукой. Немного магии, и вуаля — все документы подписаны! Осталось разобраться, что же за магия позволяет цифровой подписи работать.