Атака у водопоя. Внедряем JS-бэкдор в Confluence

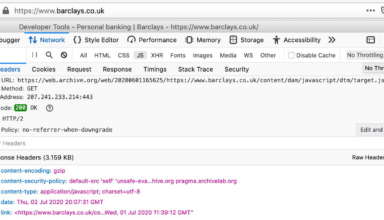

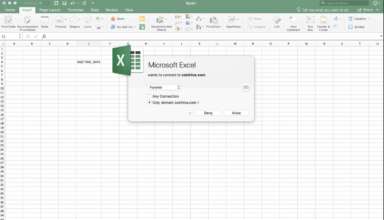

Confluence — не просто корпоративная база знаний, а еще и удобная точка опоры для хакера в организации. В этой статье мы разберем актуальный пример «атаки у водопоя» с внедрением JS-бэкдора в основную форму аутентификации Confluence.