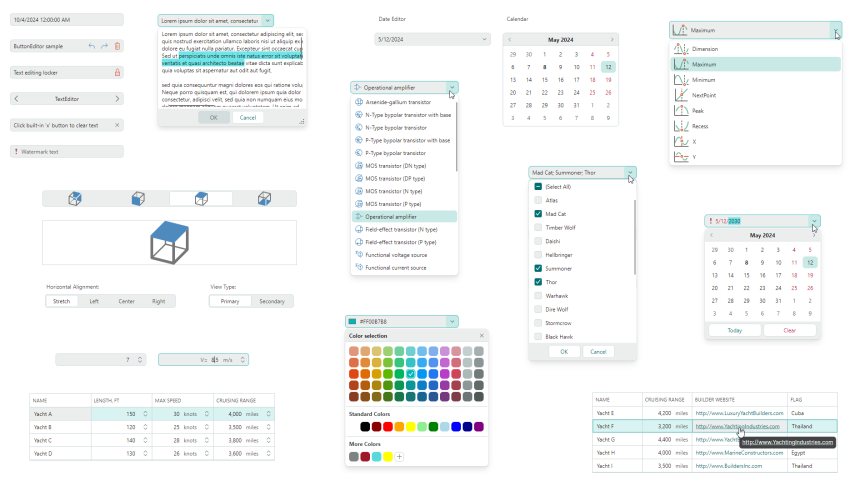

Тестируем Eremex Controls — набор контролов для создания бизнес-приложений на Avalonia UI

Бытует мнение, что язык C# годится только для разработки приложений под Windows. Между тем, это все было давно и неправда — даже дважды неправда с момента появления .NET Core. Сейчас на C# можно писать и десктопные приложения, и бэк, и мобильные приложения, и системные утилиты. Язык не стоит на месте и покрывает всё больше направлений разработки.