Непростой Macronix. Расширяем перечень микросхем, подвластных UNO-программатору

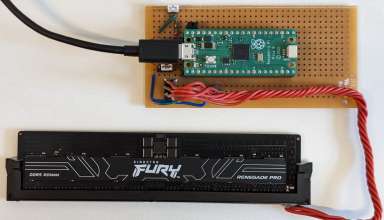

В сегодняшней статье мы разберемся, почему микросхемы Macronix отказываются работать с самодельным программатором на базе Arduino UNO и при чем здесь длина проводов. А заодно разработаем методику моделирования таких схем и автоматизируем тестирование чтения‑записи.