Все толще и толще. Колонка Евгения Зобнина

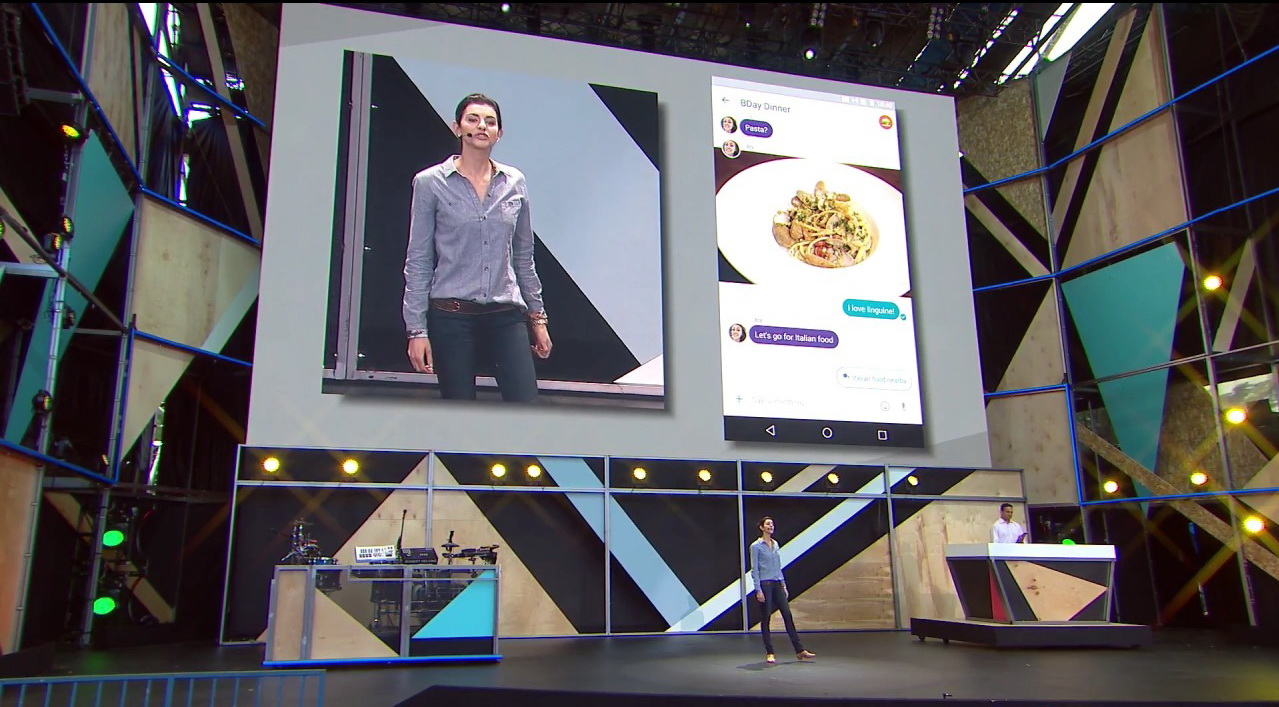

Есть у коммерческого софта одна очень нехорошая особенность, которую я бы назвал бесконечным ростом функциональности: чтобы продажи новых версий софта не падали, компании начинают пихать в него все подряд. И если на десктопе это не такая уж проблема, то на мобильниках подобный софт приводит порой и к совсем непредсказуемым последствиям.