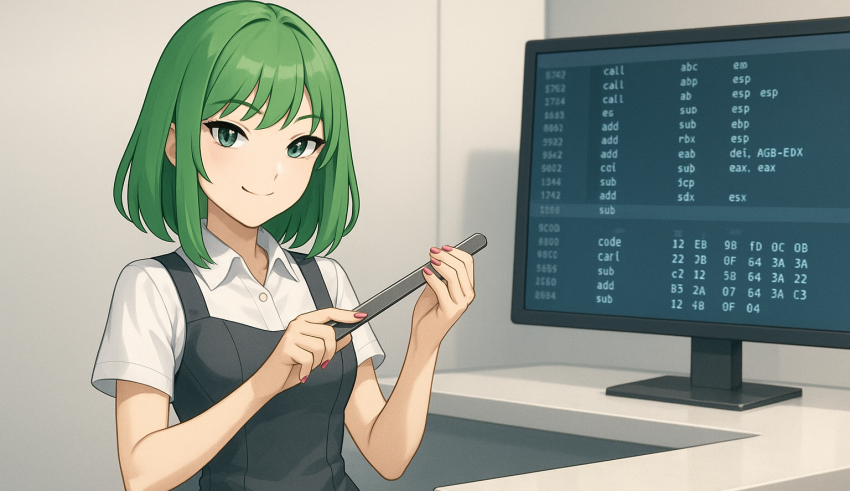

Обратный enumeration. Изучаем атакующих по их трафику

В арсенале безопасников — множество инструментов для анализа сетевой активности и выявления атак, но иногда можно обойтись без них и получить не менее впечатляющие результаты. В этой статье мы разберем, как по одному лишь сетевому трафику восстановить портрет атакующего: понять, откуда он пришел, какой техникой пользуется и как ведет разведку.