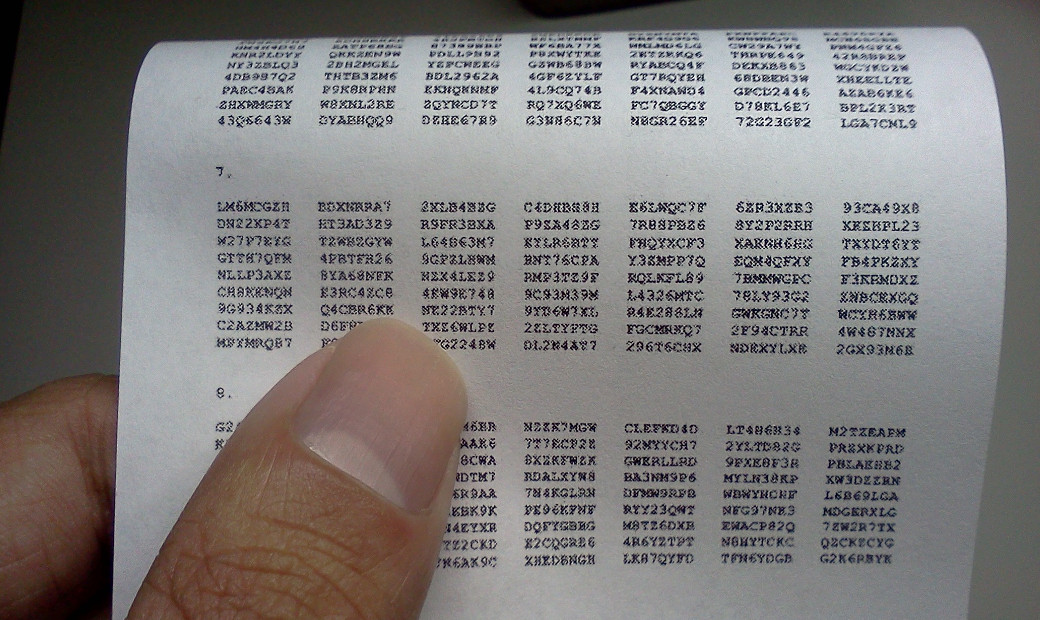

Импортозамещенное шифрование глазами программиста. Хешируем по ГОСТ 34.11—2012

ГОСТ 34.11—2012 был разработан ФСБ России для применения в продуктах, которые будут крутиться в ответственных и критических сферах и для которых обязательно прохождение сертификации в уполномоченных органах (ФСТЭК, ФСБ и подобных). Давай посмотрим, как устроен отечественный хеш-алгоритм и чем он лучше других вариантов.