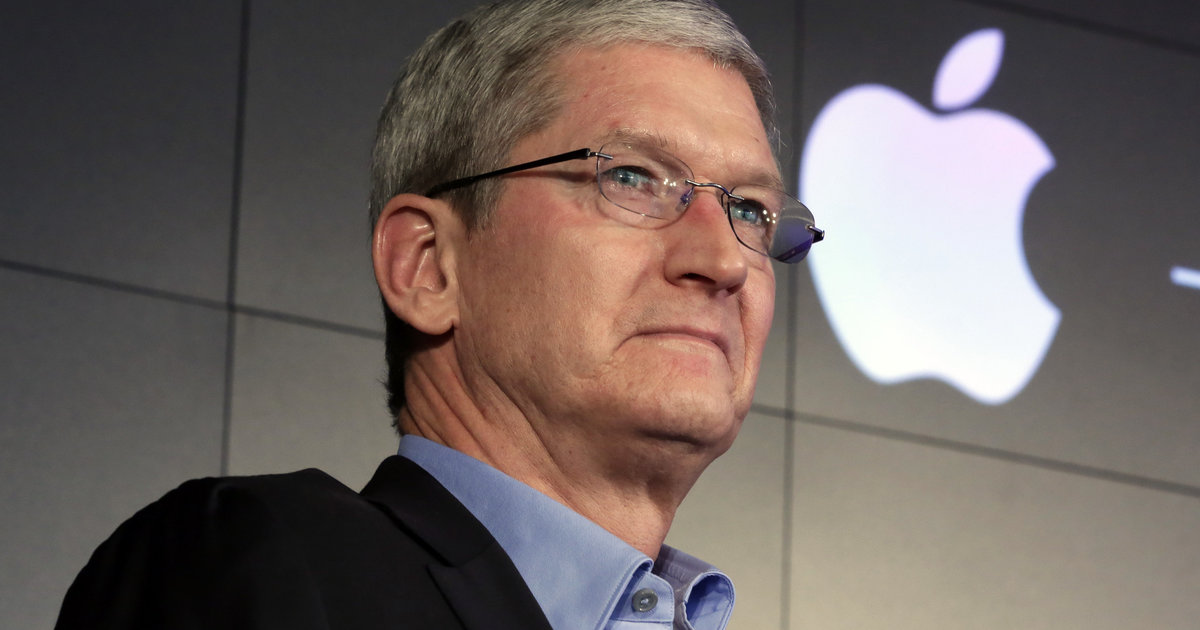

Теракт, Apple, FBI, пиар и совесть. Колонка Евгения Зобнина

16 февраля глава Apple Тим Кук опубликовал открытое письмо, в котором обвинил ФБР в том, что они под предлогом борьбы с терроризмом хотят получить «ключ от всех существующих айфонов». Но если разобраться, окажется, что ФБР вовсе не просило Apple встроить бэкдор в iOS и даже не просило создать уязвимую версию системы, а Тим Кук очень преувеличил, заявив про «отмычку от сотен миллионов дверей».