Энтропия. Как хаос помогает искать вирусы

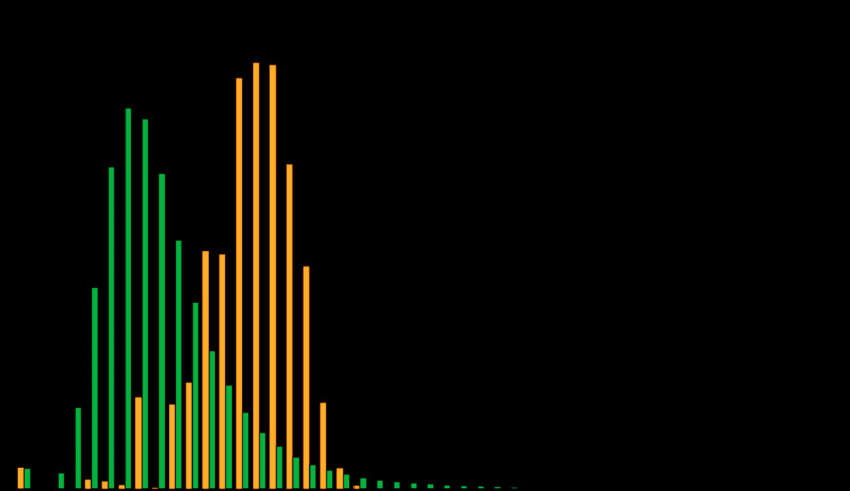

Самая первая из стоящих перед вирусным аналитиком задач — определить, действительно ли в руки попался вредоносный образец, или это что-то безобидное. Решить ее помогает изучение показателя под названием «энтропия». Сегодня мы расскажем, как это работает.