Kimsuky. Что нашли на взломанных машинах северокорейского хакера

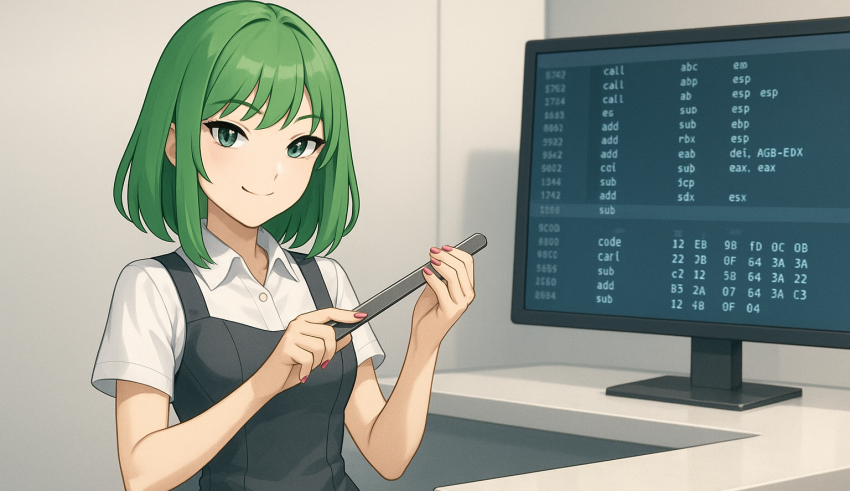

Хакерам Saber и cyb0rg удалось успешно атаковать участника северокорейской шпионской хакгруппы Kimsuky. Отчет об этом они опубликовали в новейшем номере журнала Phrack. Из этой статьи ты узнаешь, как проходила атака, какой код и данные извлекли с рабочей станции, принадлежащей северокорейскому хакеру.