Вопрос вредоноса. Разбираем метод общения малвари с C&C через анонимные сервисы вопросов и ответов

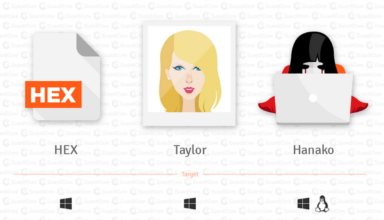

Создание анонимного двустороннего канала связи — постоянная головная боль для разработчиков вредоносного ПО. В этой статье мы на примерах разберем, как сервисы, разработчики которых используют недостаточно сильную защиту, могут превратиться в такой канал.