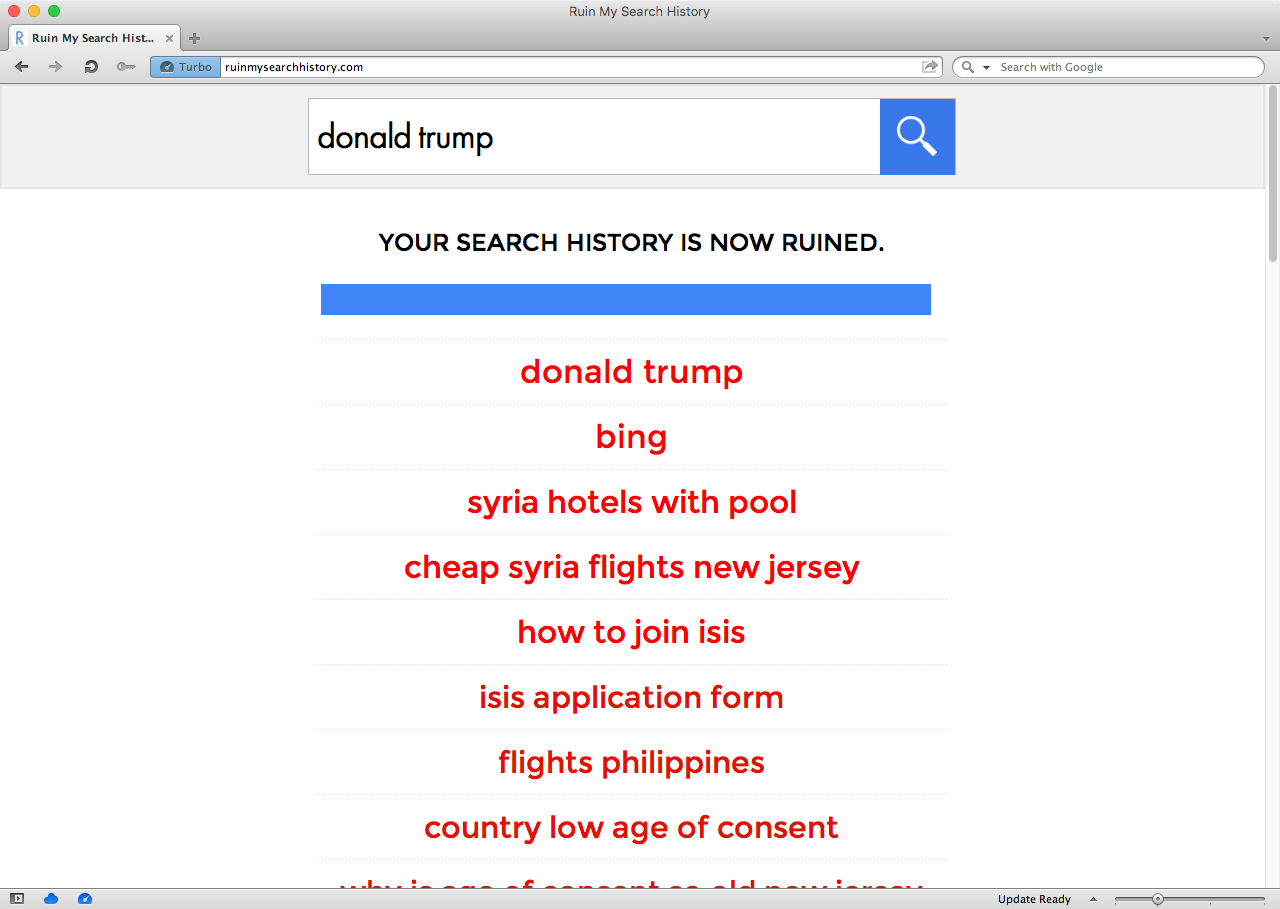

WWW: Ruin My Search History — сайт, который превращает историю поиска в помойку

Как известно, у Google есть настройка, которая позволяет поисковику запоминать каждый запрос пользователя. Это бывает полезно, когда нужно вспомнить, что искал раньше. Возможен и вред: если история поиска попадет в чужие руки, то по ней можно будет с легкостью определить, чем человек занимался в тот или иной день. Авторы сайта Ruin My Search History предлагают нехитрый метод скрытия своих действий: меньше чем за минуту история поиска забивается всякой ерундой.