Рождение Another World. Как гейм-дизайнер в одиночку создал легендарную игру

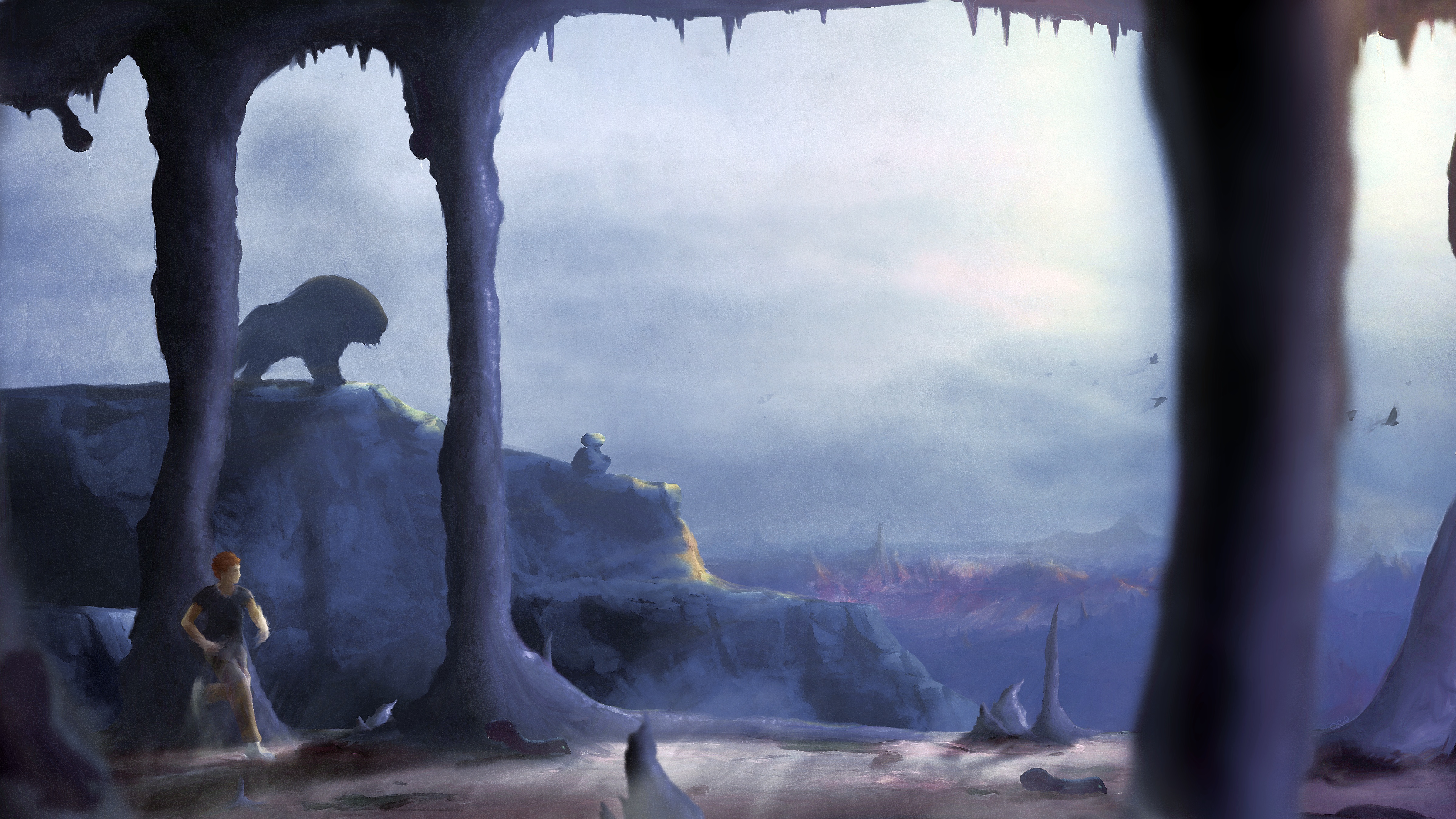

Увидевшая свет в 1991 году Another World произвела фурор в игровом мире, обрела статус культовой и до сих пор считается одной из лучших игр всех времен. Необычный игровой движок, динамика боевика, отличный сюжет, проработанный игровой мир и просто любовь автора к своему детищу — все это сделало игру запоминающейся и во многом революционной. Однако с технической стороны Another World не менее, а может, даже и более интересна.