Следствие ведет Claude. Используем ИИ для автоматической декомпиляции

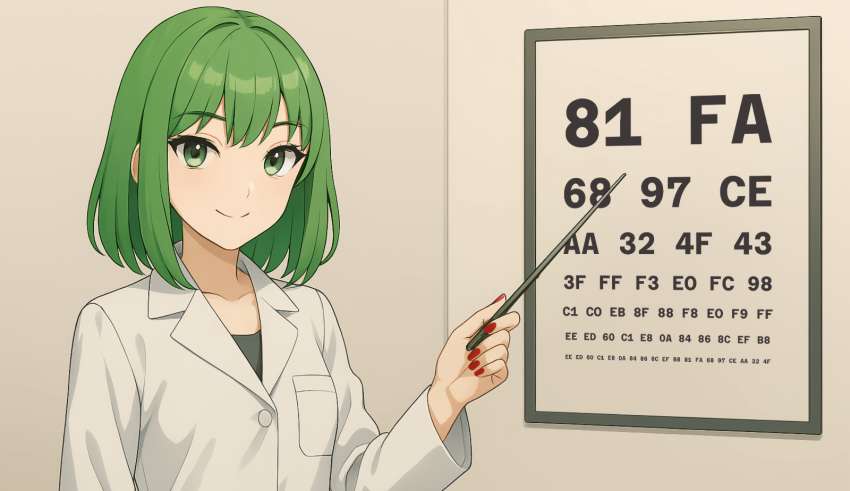

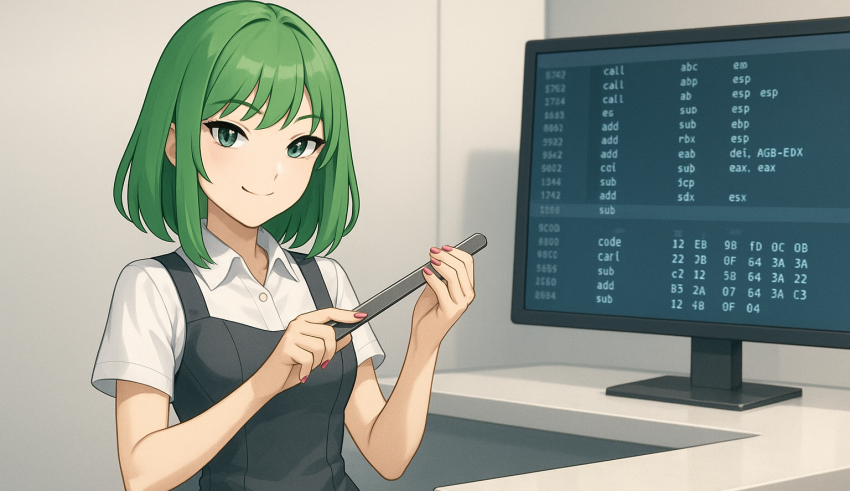

Что, если нейросеть сможет за один день сделать то, на что у реверс‑инженера ушло бы три месяца кропотливой работы? Я подключил Claude Code к дизассемблеру IDA Pro и полностью декомпилировал культовый квест «Братья Пилоты: По следам полосатого слона», получив рабочие исходники и собираемый билд игры. В этой статье я покажу ход эксперимента.