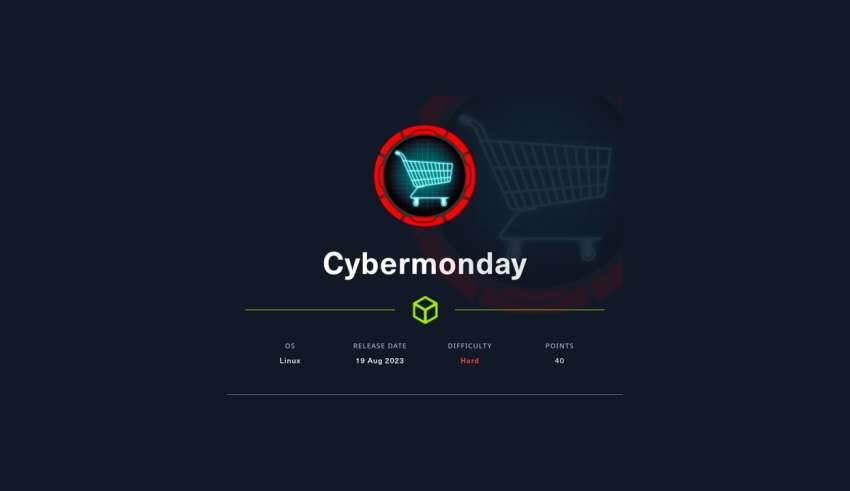

HTB Rebound. Проводим сложную атаку на Active Directory

Сегодня начнем с типичных (и не очень) атак AS-REP Roasting и Kerberoasting. Затем покопаемся в базе LDAP и найдем неочевидный путь продвижения. При получении доступа к хосту используем технику RemotePotato, а для повышения привилегий — технику S4U2proxy.