Использование средств криптографической защиты в ОС FreeBSD

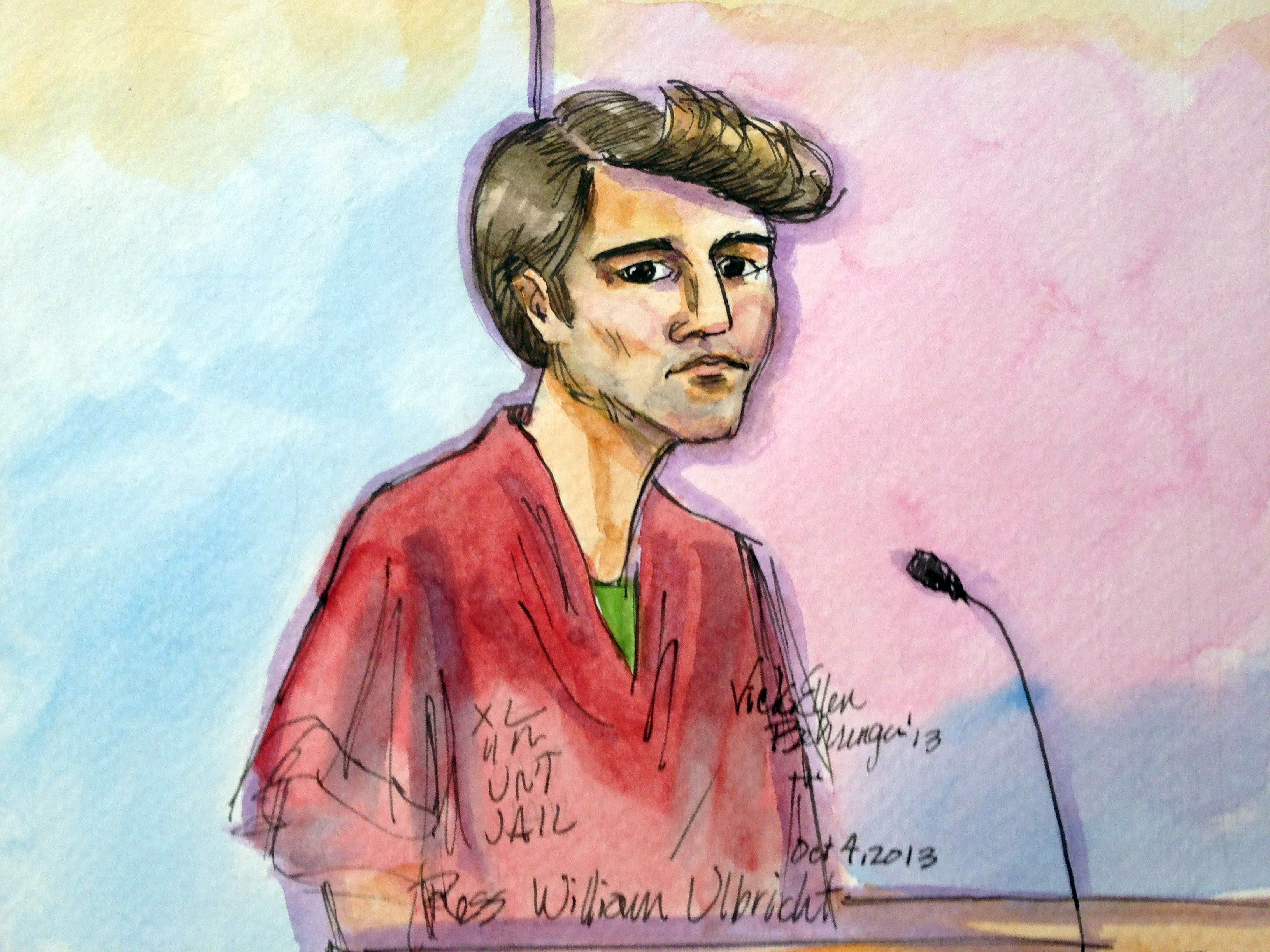

В связи с последними событиями многие всерьез задумываются о безопасности своих компьютерных систем. Новостные ленты пестрят сообщениями о том, что спецслужбы промышляют слежкой за спинами обычных граждан. Громкие аресты, разоблачения и скандалы не сходят со страниц СМИ. И конечно, каждому хочется себя обезопасить от глаз Большого Брата, будь то реальная жизнь или виртуальная реальность.